Сертификат AM Test Lab

Номер сертификата: 546

Дата выдачи: 24.11.2025

Срок действия: 24.11.2030

- Введение

- Функциональные возможности «Гарда Deception 2.1»

- 2.1. Единый графический веб-интерфейс управления

- 2.2. Мониторинг событий

- 2.3. Ловушки

- 2.3.1. Ловушка DNS

- 2.3.2. Супервизоры

- 2.4. Приманки

- 2.4.1. Конфигурации приманок

- 2.5. LDAP-интеграции

- 2.6. Карта сети

- 2.7. Другие настройки

- 2.7.1. Настройка уровня угроз

- 2.7.2. Настройка уведомлений

- 2.7.3. Настройка времени сессии

- 2.7.4. Политики безопасности

- 2.7.5. Ролевой доступ

- 2.7.6. Исключение IP-адресов

- 2.8. Контроль потребления ресурсов

- 2.9. Журналирование действий пользователей

- Архитектура «Гарда Deception 2.1»

- Системные требования «Гарда Deception 2.1» и лицензирование

- Применение «Гарда Deception 2.1»

- Выводы

Введение

Распространённое мнение о том, что архитектурная сегментация корпоративной сети и современные средства защиты информации (СЗИ), периметровые решения, системы сигнатурного и поведенческого анализа, полностью исключают присутствие злоумышленника во внутреннем контуре, на практике не подтверждается. Любые СЗИ имеют свои ограничения, в результате чего появляются «слепые» зоны, позволяющие атакующему оставаться незамеченным. Дополнительное влияние оказывает человеческий фактор, который во многих случаях предопределяет успех атак.

Проникновение во внутреннюю инфраструктуру компании может быть следствием умышленных действий инсайдера, ошибок сотрудников или возникновения косвенных каналов компрометации. Наиболее характерные сценарии:

- действующий сотрудник не распознаёт фишинговую рассылку и передаёт злоумышленникам свои учётные данные (логин и пароль);

- скомпрометированы сети, учётные записи сотрудников подрядчика;

- бывший специалист отдела ИТ / ИБ во время своей работы организовал доступ к ресурсам с нарушениями политик безопасности;

- действующий сотрудник с удалённым доступом через виртуальную частную сеть (VPN) устанавливает на своей рабочей станции программное обеспечение (ПО) с вредоносным кодом;

- сотрудник компании по причине подкупа, шантажа или иных воздействий, сознательно содействует злоумышленникам.

Подобные примеры показывают, что даже при наличии развитой системы защиты внутренняя среда организации не может считаться полностью безопасной.

Проблема усугубляется тем, что выявление скрытых атак занимает всё больше времени: среднее время обнаружения кибершпионских кампаний в 2024 году достигло 390 дней, что на 40% больше по сравнению с предыдущим годом. Эксперты объясняют это усложнением методов маскировки вредоносных программ, расширением арсенала инструментов поиска уязвимостей, позволяющих злоумышленникам закрепляться в инфраструктуре незаметно. Подобные задержки создают для атакующих комфортные условия: они получают возможность изучать окружение, готовить плацдарм и выбирать оптимальный момент для удара.

Результаты апрельского исследования от группы компаний «Гарда» подтверждают системный характер проблемы. Опрос более 230 организаций показал, что 26% компаний вовсе не ведут мониторинг подозрительной активности внутри корпоративных сетей. Этот показатель указывает на существенный пробел в обеспечении информационной безопасности, особенно на фоне роста числа кибератак: в первом полугодии 2025 года их количество превысило 63 тысячи, что на 27% больше, чем за тот же период 2024 года.

Респонденты отметили, что наиболее распространённой угрозой остаётся фишинг — с ним сталкивались свыше 63% участников опроса. Реже фиксировались инциденты с вирусами-шифровальщиками (10%), сложные устойчивые атаки (Advanced Persistent Threat, APT — 7%) и эксплуатация уязвимостей «нулевого дня» (3%). При этом 10% участников заявили, что не сталкивались ни с одним из перечисленных типов атак, а 7% указали на другие виды угроз.

Рисунок 1. Результаты опроса от группы компаний «Гарда»

Ситуация усугубляется ростом масштабов и усложнением корпоративных ИТ-инфраструктур. Российский рынок информационных технологий продолжает расширяться, и вместе с этим растёт число сетевых активов, увеличивается количество точек подключения и удалённых пользователей. В организациях закрепился гибридный формат работы сотрудников, активно применяются облачные сервисы, растёт разнообразие устройств, подключаемых к корпоративным сетям. Всё это приводит к размыванию границ периметра, усложняет контроль и увеличивает число слепых зон, где злоумышленник может действовать незаметно.

В таких условиях полагаться исключительно на традиционные подходы защиты уже недостаточно. Для повышения уровня защищённости требуются механизмы, которые позволяют своевременно выявлять даже скрытые действия атакующих и минимизировать время их пребывания внутри сети. Одним из таких механизмов стало применение решений класса Distributed Deception Platform (DDP, платформы для создания распределённой инфраструктуры ложных целей). Эти системы формируют в инфраструктуре дополнительный слой ложных объектов, имитирующих реальные сервисы, узлы и данные.

В число таких решений входит «Гарда Deception» — система раннего обнаружения атак до причинения существенного ущерба. Она учитывает специфику российских компаний и отвечает требованиям актуальных нормативных правовых актов в сфере защиты данных и КИИ. Решение включено в Единый реестр отечественного программного обеспечения (№ 10040 от 02.04.2021) и сертифицировано ФСТЭК России (№ 4797 от 08.04.2024).

Мы уже рассматривали возможности версии 1.7. Новая версия быстрее развёртывается, в ней расширен охват элементов инфраструктуры и автоматизировано распространение приманок. Система фиксирует скрытую разведку злоумышленников, включая подготовительные этапы атак, что обеспечивает командам безопасности время для своевременного реагирования. Рассмотрим функциональные возможности «Гарда Deception» версии 2.1 подробнее.

Функциональные возможности «Гарда Deception 2.1»

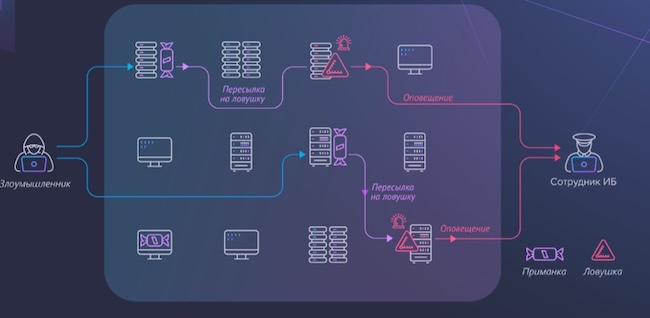

Программный комплекс «Гарда Deception» формирует распределённую инфраструктуру ловушек и приманок, имитирующих объекты ИТ-инфраструктуры. После внедрения он создаёт над реальной инфраструктурой имитирующий её аналог.

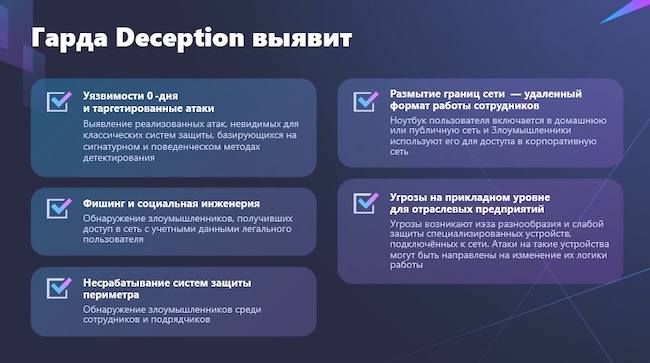

Комплекс решает следующие задачи:

- обеспечение эффективной защиты от атак «нулевого дня», неопознанных угроз и таргетированных атак в режиме реального времени;

- выявление скрытого присутствия хакеров внутри ИТ-инфраструктуры до момента нанесения ущерба реальным активам сети;

- замедление горизонтального перемещения (lateral movement) и увеличение затрат злоумышленника для успешной реализации атаки;

- обеспечение точного понимания действий хакеров, вредоносных программ, невидимых классическим СЗИ;

- повышение эффективности работы центров мониторинга (SOC) / служб ИБ благодаря интеграции с существующими СЗИ и обогащению инцидентов информацией о действиях злоумышленников в ложном слое ИТ-инфраструктуры.

Развёрнутые ловушки, приманки увлекают хакеров в фиктивный слой. Приманки генерируются с учётом специфики корпоративных данных. Ловушки не содержат уязвимостей, которые могут быть использованы хакерами. Взаимодействие компонентов шифруется.

Рисунок 2. Общий принцип работы «Гарда Deception»

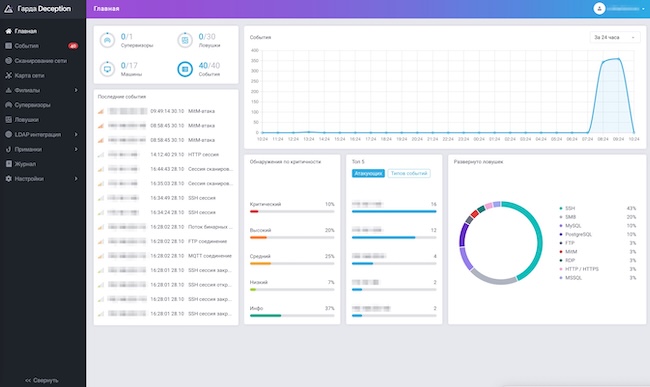

Единый графический веб-интерфейс управления

В новой версии обновлён и интерфейс. Предусмотрена возможность работы с системой как по IP-адресу, так и по имени для сокрытия адресации по IP. Имя задаётся в общих настройках комплекса.

В разделе «Главная» на виджетах отображается сводная информация по комплексу. Данные в виджетах могут быть представлены в виде сортированных строк, а также в виде столбчатой или круговой диаграммы. В левом верхнем углу отображается информация о количестве супервизоров, ловушек, машин и событий. Общее количество элементов показано через разделитель, а активные выделены синим цветом и визуально подчеркнуты. Ниже отображены 15 последних событий.

Рисунок 3. Обновлённый интерфейс «Гарда Deception 2.1». Главная страница

На главной странице размещены виджеты.

- События. На графике распределены события по времени. При нажатии на «Временной промежуток» можно выбрать определённый период, за который необходимо показать данные.

- Обнаружения по критической значимости. Показывает долю обнаруженных событий, каждого из уровней значимости: критический, высокий, средний, низкий, информационный.

- Топ-5 атакующих и топ-5 типов событий. В первом случае отображаются пять IP-адресов, с которых производится большее число атак. Напротив IP-адреса указывается количество событий, зарегистрированных с этого IP-адреса. Во втором случае представлены 5 наиболее часто регистрируемых комплексом типов событий. Напротив типа события отображается их общее число.

- Развёрнутые ловушки. Указана доля развёрнутых ловушек каждого типа от их общего количества. На круговой диаграмме каждая секция соответствует конкретному типу ловушки. При наведении курсора на секцию отображается название ловушки и общее число развёрнутых ловушек определённого типа. Ловушки сгруппированы по категориям, при необходимости отдельные группы можно отключать или включать, что позволяет гибко анализировать картину происходящего.

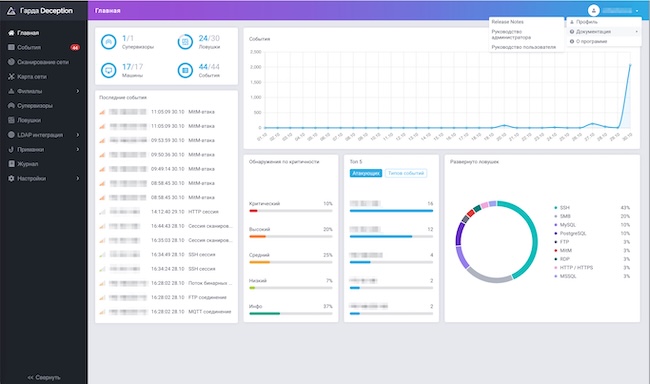

При возникновении вопросов по работе комплекса с главной страницы можно обратиться к встроенной документации: руководству пользователя и администратора, информации по релизам.

Рисунок 4. Встроенная документация в «Гарда Deception 2.1»

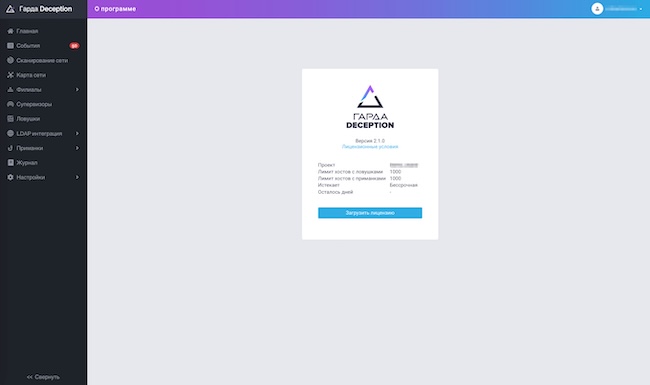

В правом верхнем углу при нажатии «О программе» можно получить актуальную информацию о комплексе, лицензировании и загрузить лицензию.

Рисунок 5. Раздел «О программе» в «Гарда Deception 2.1»

Мониторинг событий

Через веб-интерфейс выполняются агрегация, категоризация и журналирование событий информационной безопасности, фиксируется вся активность пользователей комплекса.

Просмотр событий и управление ими происходит в разделе «События». Под событием в «Гарда Deception» понимается запись, создаваемая в комплексе при обнаружении в настоящем времени подозрительной активности в имитированном слое и нарушений политик безопасности.

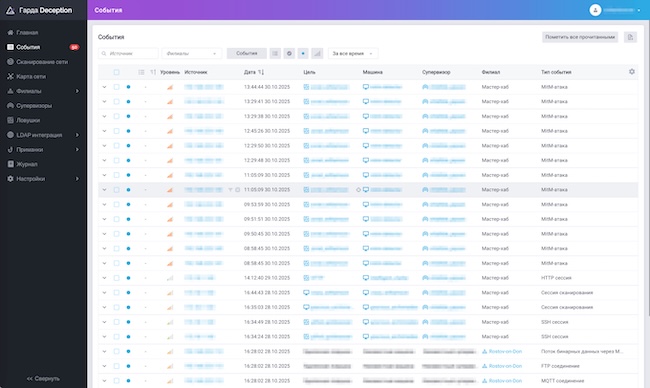

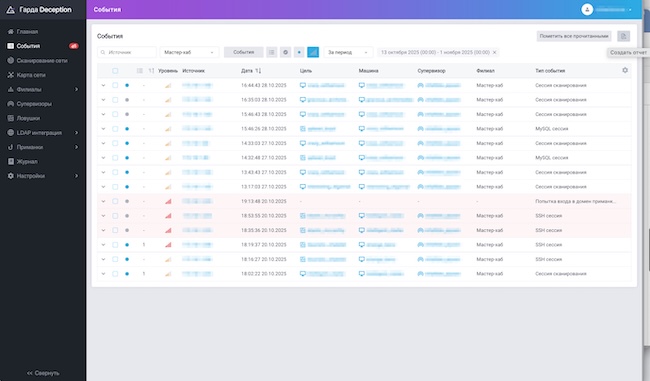

Рисунок 6. Раздел «События» в «Гарда Deception 2.1»

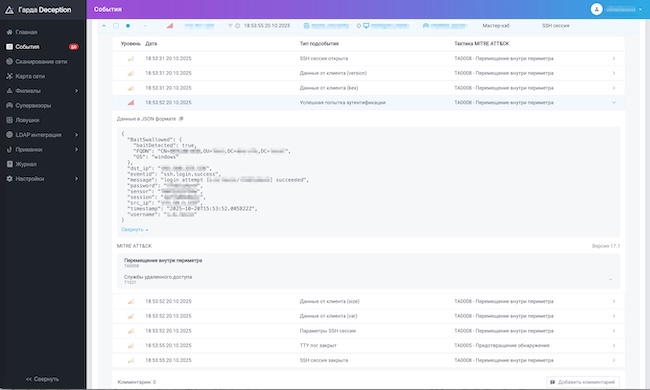

Рисунок 7. Карточка события в «Гарда Deception 2.1»

При детектировании нелегитимной активности ловушками система автоматически сопоставляет событие с матрицей MITRE ATT&CK и автоматически предоставляет оператору подсказку с указанием соответствующей тактики.

Таблицу событий можно сортировать и фильтровать по параметрам: уровень угрозы, дата, тип события и другое. Особое практическое значение имеет фильтр по критической значимости событий, который позволяет оперативно выделять инциденты высокого уровня риска. Это упрощает, например, поиск и анализ попыток аутентификации и других приоритетных событий.

При нажатии на кнопку «Создать отчёт» пользователь получает PDF-документ с агрегированными событиями, соответствующими выбранным параметрам фильтрации. На момент подготовки обзора отдельный конструктор отчётов не предусмотрен, формирование осуществляется автоматически по заданным фильтрам.

Рисунок 8. Отчёт по событиям в «Гарда Deception 2.1»

Ловушки

Ловушки представляют собой эмулированные сетевые устройства и сервисы. Поскольку у обычных пользователей нет легитимных причин обращаться к таким объектам, любая попытка взаимодействия с ними трактуется как потенциально вредоносная и фиксируется как инцидент.

Комплекс позволяет имитировать работу следующих сетевых устройств:

- сервера;

- рабочей станции;

- сетевого устройства;

- устройства IoT.

Также возможна имитация следующих сетевых сервисов: FTP, Memcache, MongoDB, MQTT, MySQL, Microsoft SQL Server, PPTP, SMB, SSH, TCP / UDP Blackhole, HTTP Proxy, RDP, HTTP / HTTPS, PostgreSQL, Kubernetes, Telnet, NetBIOS, DNS, ICMP.

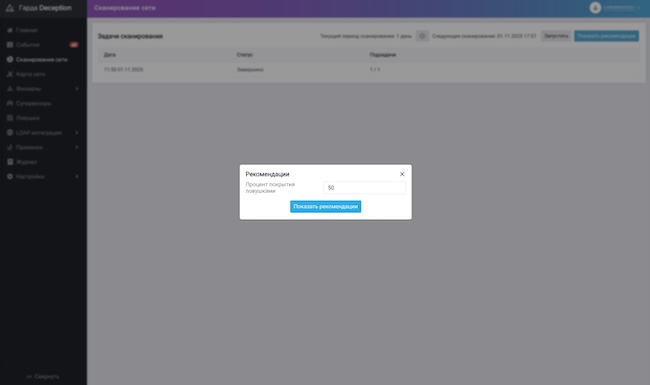

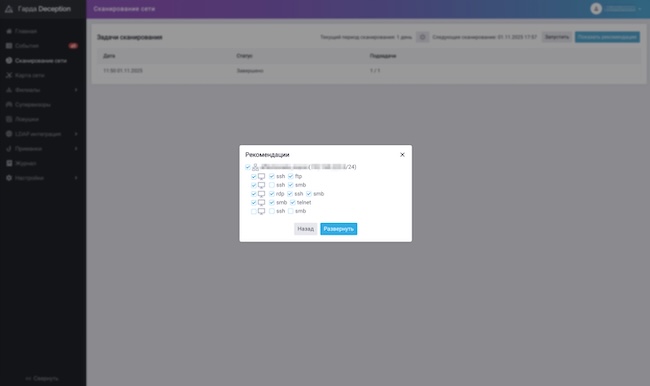

Процесс начинается со сканирования сети. Развёртывание имитируемых устройств и сервисов-ловушек происходит автоматически. Gartner рекомендует 100% покрытие ловушками. Вендор адаптировал рекомендации к российской действительности: при условии очень большой плотности устройств в сетях стопроцентное покрытие зачастую нереалистично, «Гарда» рекомендует не менее 30%. Комплекс способен управлять более чем 10 000 ловушками.

Рисунок 9. 50% покрытия ловушками в «Гарда Deception 2.1»

Комплекс автоматически формирует рекомендации по размещению ловушек в каждой подсети по результатам сканирования: фиксирует число реальных устройств и сервисов. Администратор имеет возможность выполнять селективную корректировку: исключить отдельные типы ловушек или классы устройств, скорректировать правила развёртывания.

Рисунок 10. Корректировка числа разворачиваемых машин с ловушками и числа ловушек на них

После подтверждения (нажатия кнопки «Развернуть») выбранные ловушки автоматически разворачиваются согласно заданным фильтрам и рекомендациям, получают динамические IP-адреса.

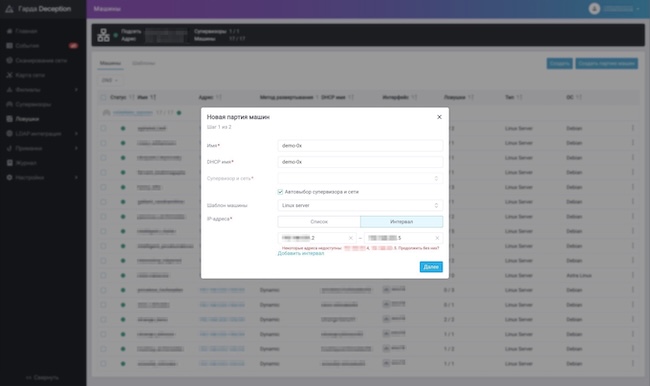

Система поддерживает как единичное создание виртуальных машин для уникальных сценариев, так и пакетное развёртывание машин с использованием заранее подготовленных шаблонов. В этом случае IP-адреса могут назначаться как динамически, так и статически. При статическом назначении IP-адресации существует защита от ошибочного задания используемого IP-адреса.

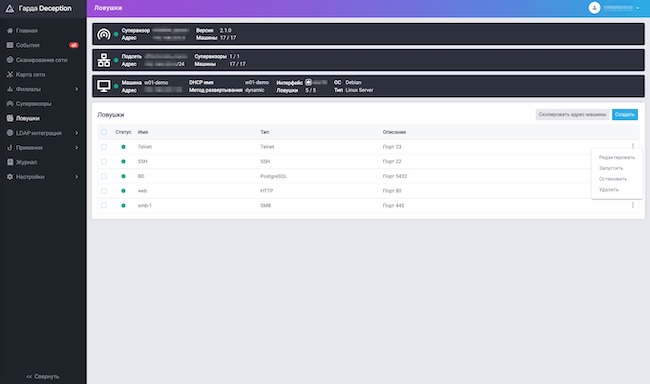

Рисунок 11. Контроль доступности IP-адресов при статическом назначении

В карточке каждой машины отображаются активные ловушки, и доступны средства управления ими: редактирование конфигурации, остановка, удаление и добавление новых типов ловушек. Одновременно могут быть активны несколько ловушек на одной машине, за исключением конфликтующих по портам сервисов (например, HTTP-прокси и обычный HTTP), которые не могут работать параллельно на одном порту.

Рисунок 12. Активные ловушки на определённой машине в «Гарда Deception 2.1»

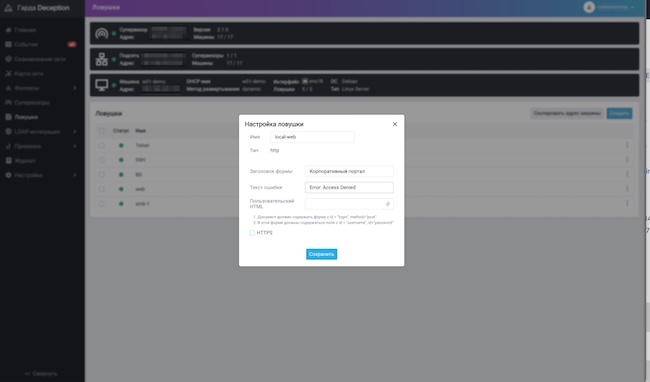

В комплексе предусмотрена кастомизация ловушек. Например, в ловушке, эмулирующей HTTP-сервис, можно вставлять пользовательский HTML-контент. Также предусмотрена возможность настройки приветственных и постаутентификационных баннеров при имитации сервисов, требующих авторизации. Эти функции повышают реалистичность имитаций.

Рисунок 13. Кастомизация ловушек в «Гарда Deception 2.1»

В будущих версиях планируется реализовать визуальный конструктор HTML-контента для упрощения создания и настройки веб-ловушек, что снизит трудоёмкость подготовки пользовательских шаблонов.

В комплексе предусмотрена возможность выгрузки информации о созданных ловушках в формате CSV. Для этого в разделе следует нажать кнопку «Экспорт CSV», после чего начнётся загрузка файла на компьютер пользователя.

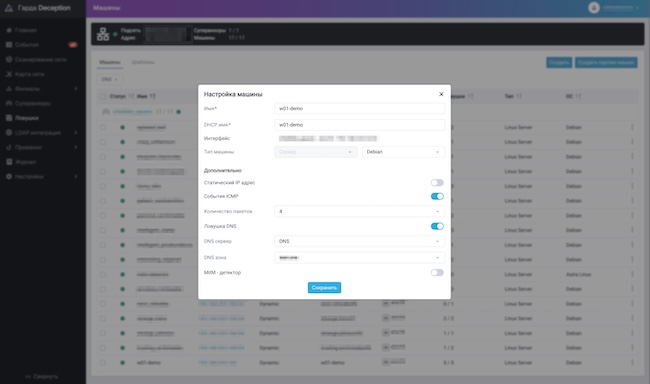

Ловушка DNS

При создании машины с ловушками в системе реализована возможность активации DNS-ловушки, что обеспечивает защиту DNS-сервера и повышает вероятность взаимодействия злоумышленника с ложным слоем. После включения соответствующей опции появляется возможность выбора конкретной DNS-зоны, в которую будет внесено имя создаваемой машины с ловушками. В дальнейшем запись автоматически появляется в корпоративном DNS.

Рисунок 14. Создание ловушки DNS в «Гарда Deception 2.1»

В комплексе реализована детекция ICMP-пакетов для обнаружения методов сетевой разведки с помощью PING. При активации ICMP-ловушки можно установить порог ICMP-пакетов, при превышении которого будет генерироваться инцидент. Это позволяет учитывать наличие «блуждающих» ICMP-пакетов в сети, создаваемых системами для проверки доступности соседних устройств. Пользователь может установить порог выше обычного количества тестовых пакетов, чтобы минимизировать ложные срабатывания и фиксировать только потенциальную сетевую разведку.

Также в системе введён новый модуль MiTM Detector для детектирования атак типа Man-in-The-Middle (MiTM) на устаревшие широковещательные и мультикаст-протоколы. Модуль позволяет отслеживать случаи подмены ответов злоумышленником, что расширяет возможности обнаружения атак на уровне сетевых протоколов.

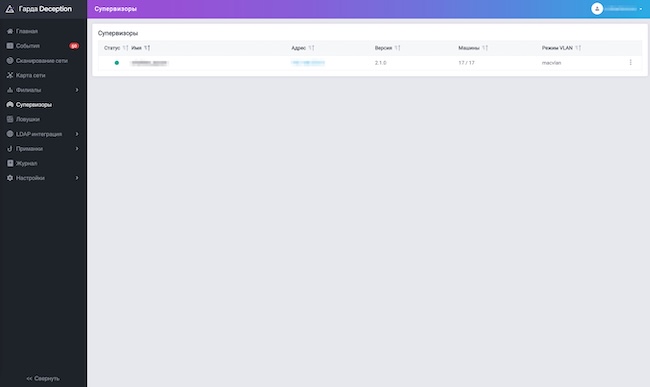

Супервизоры

Супервизор представляет собой сервер или виртуальную машину, на которых в защищённых Docker‑контейнерах размещены ловушки. В разделе «Супервизоры» отображаются данные об установленных в сети супервизорах. Здесь можно управлять их настройками, конфигурировать подсети и VLAN, с которыми супервизоры будут иметь возможность работать и размещать в них машины с ловушками.

Рисунок 15. Раздел «Супервизор» в «Гарда Deception 2.1»

Приманки

Приманки — записи (например, ярлыки, истории сессии, текстовые файлы и другое), содержащие данные фейковых учётных записей и IP-адреса ловушек. Бывают двух типов: доменные, нацеленные на контроль домена, и хостовые, распространяющиеся на рабочие станции пользователей.

Если злоумышленник уже знаком с топологией и структурой сети, этап сетевой разведки может быть пропущен. Атакующий не тратит время на сканирование или пинг элементов инфраструктуры, а сразу фокусируется на повышении своих привилегий. Основная цель — получить полноценный административный доступ к тем элементам сети, о которых у него уже есть информация.

Например, злоумышленник может анализировать локальные артефакты на рабочей станции, включая закладки и менеджер учётных данных Windows, где многие пользователи хранят логины и пароли для доступа к различным системам. Если атакующий обнаруживает такой файл и пытается использовать найденные учётные данные, система фиксирует это как попытку несанкционированного доступа к реальным ресурсам.

«Гарда Deception» анализирует логи аутентификаций контроллера домена на предмет неуспешных попыток входа. Если ID учётной записи (УЗ) и пароль совпадают с данными ложной УЗ, система генерирует инцидент максимального приоритета. Это позволяет оперативно выявлять случаи компрометации учётных записей из приманок и реагировать на попытки доступа к реальным устройствам сети.

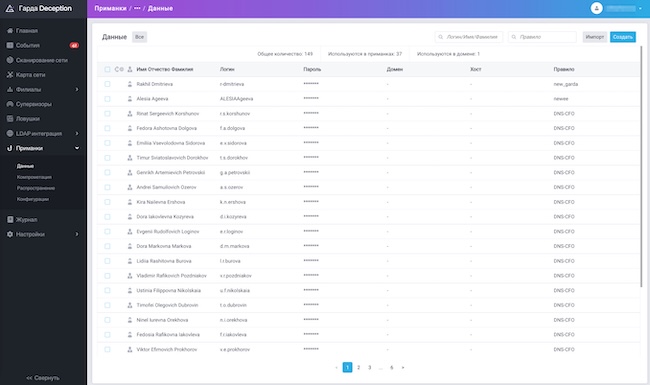

Рисунок 16. Раздел «Приманки», вкладка «Данные» в «Гарда Deception 2.1»

В текущей версии чтение логов аутентификаций контроллера домена производится через брокер сообщений Kafka. В следующих релизах планируется добавить возможность прямого считывания данных.

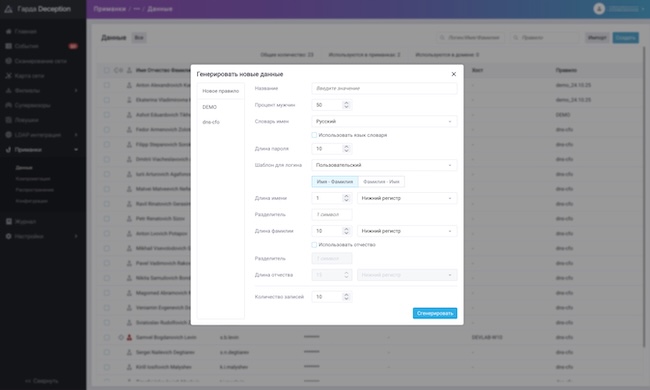

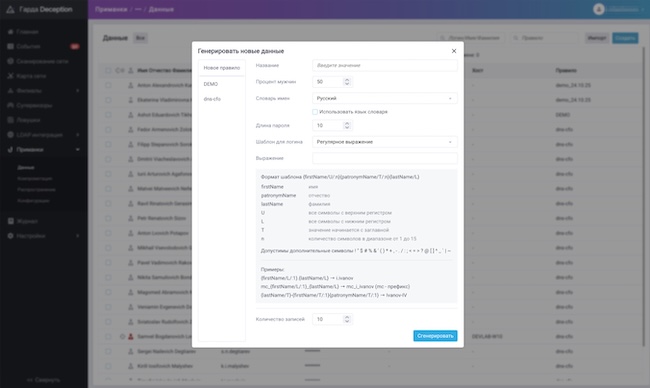

Сейчас персоны для приманок могут либо генерироваться самой системой, либо загружаться из реальных данных: например, отключённых пользователей из контроллера домена при помощи .cvs файла. При генерации ложных УЗ есть возможность выбора словаря имён (доступны русские и английские имена), варианта написания имён (доступно написание на русском или на латинице), имеются как преднастроенные шаблоны логинов с различными комбинациями разделителей, так и возможность создать данные на основе пользовательского формата или используя регулярное выражение. Пользователь определяет требуемое количество записей.

Каждой записи-приманке присваивается идентификатор (ID) для отслеживания и сопоставления событий, связанных с конкретной приманкой.

Рисунок 17. Генерация новых данных для приманки по пользовательскому шаблону

Рисунок 18. Генерация новых данных для приманки с использованием регулярного выражения

Конфигурации приманок

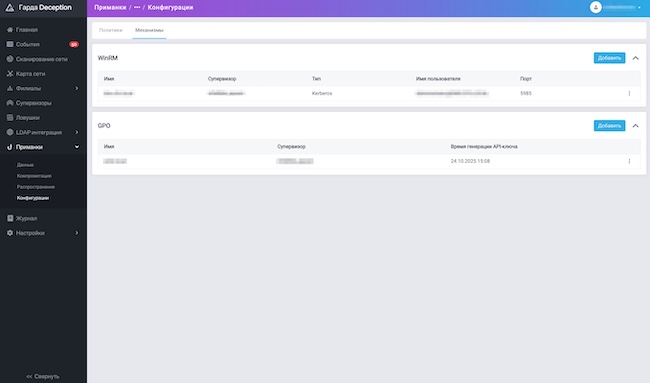

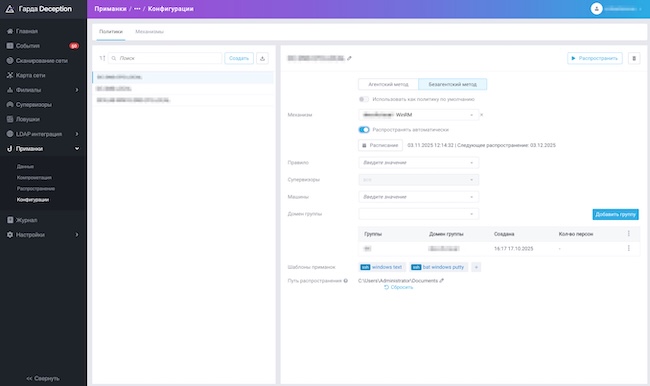

Раздел позволяет создавать политики распространения приманок, настраивать параметры и механизмы их распространения, а также выбирать метод доставки.

Рисунок 19. Механизмы распространения приманок в «Гарда Deception 2.1»

Рисунок 20. Политики распространения приманок в «Гарда Deception 2.1»

Ранее был доступен только агентный метод распространения. Начиная с версии продукта 2.0 поддерживаются и безагентные методы.

Агентный метод распространения приманок предполагает скачивание системой самораспаковывающегося архива в разделе «Приманки — Конфигурации» и его самостоятельное развёртывание на целевых хостах.

Безагентный метод позволяет доставлять приманки без участия пользователя: комплекс автоматически развёртывает приманки на конечные хосты с операционной системой Windows через службу удалённого управления Windows Remote Management (WinRM) или с помощью групповых политик AD GPO.

LDAP-интеграции

В подразделе «Синхронизация» отображается дерево доменов — вся иерархия домена, с которым выполнена интеграция.

Домен также может использоваться для аутентификации: пользователи могут входить как под локальной учётной записью «Гарда Deception», так и с проверкой учётных данных на стороне контроллера домена.

Параметры интеграции и способы валидации задаются в настройках системы.

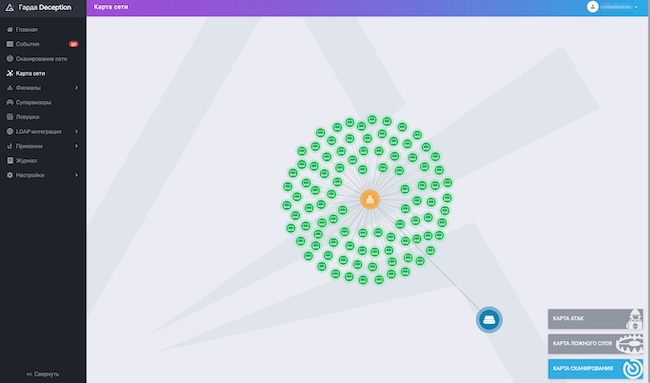

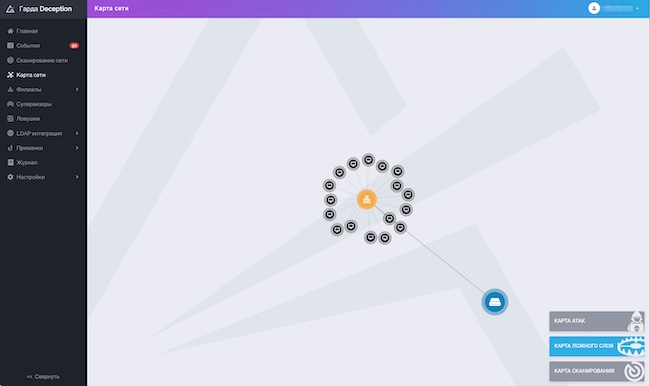

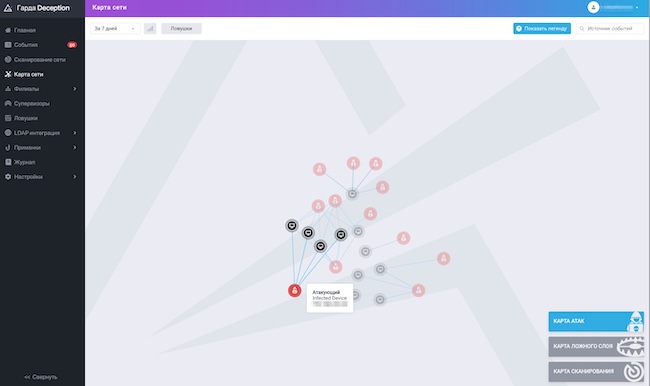

Карта сети

Взаимодействие сетевых устройств, ловушек и их связей можно отследить в разделе «Карта сети». В нём представлены карты атак, ложного слоя и результатов последнего сканирования, доступных комплексу подсетей.

Рисунок 21. Карта сканирования в «Гарда Deception 2.1»

Карта ложного слоя отображает имитированную комплексом ИТ-инфраструктуру с настроенными подсетями и машинами с ловушками. Это то, что атакующий будет видеть параллельно с реальными элементами сети. Чтобы получить детальную информацию по объекту, необходимо навести мышкой на иконку в карте.

Рисунок 22. Карта ложного слоя в «Гарда Deception 2.1»

Карта атак визуализирует взаимодействия злоумышленника с сетевыми ловушками, позволяет отследить цепочку действий хакера. Графа связей отфильтровывается по источнику, времени, уровню критической значимости и типу ловушки. Взаимодействия, при которых использовались данные ложной учётной записи из приманки, выделяются красным символом.

Рисунок 23. Карта атак в «Гарда Deception 2.1»

В планах вендора на 2026 год — объединение вкладок «Карта сканирования» и «Карта ложного слоя» с реализацией отображения на уровне подсетей. Это позволит наглядно сопоставлять паттерны размещения и обнаружения в рамках одних и тех же подсетей.

Другие настройки

В разделе «Настройки» собраны ключевые инструменты управления комплексом. Здесь можно:

- управлять общими параметрами системы;

- настраивать интеграцию с внешними системами;

- добавлять уведомления;

- создавать и редактировать учётные записи пользователей;

- контролировать потребление ресурсов;

- устанавливать параметры безопасности.

Эти возможности обеспечивают централизованное управление комплексом и позволяют поддерживать его работу в соответствии с требованиями информационной безопасности.

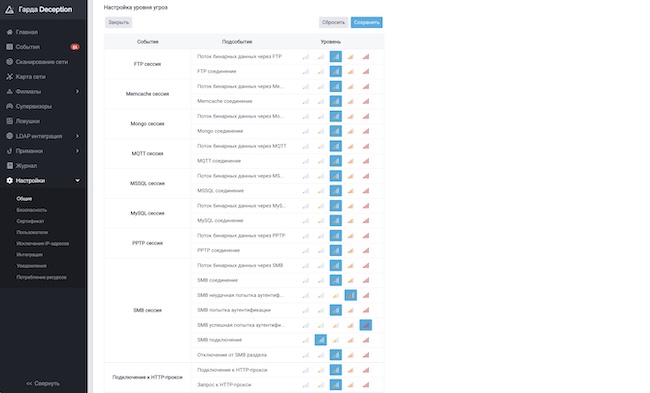

Настройка уровня угроз

Система предоставляет общие рекомендации по настройке уровня угроз, однако при необходимости администратор может корректировать уровни критической значимости для адаптации к конкретной инфраструктуре и сценариям угроз.

Рисунок 24. Настройка уровня угроз в «Гарда Deception 2.1»

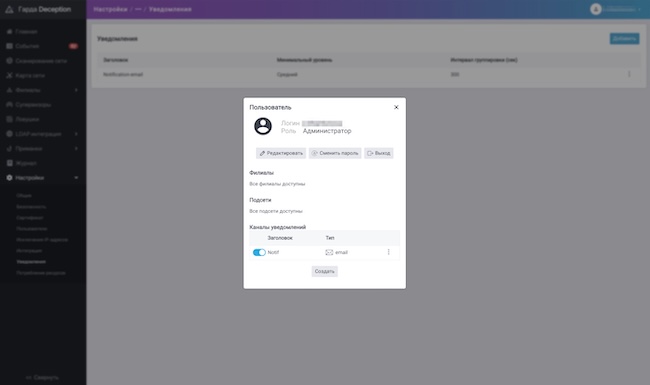

Настройка уведомлений

В системе можно настроить каналы уведомления о событиях: электронная почта, Telegram.

Рисунок 25. Настройка уведомлений в «Гарда Deception 2.1»

Настройка времени сессии

Время сессии по умолчанию составляет 4 часа, но может быть увеличено до 12 часов по усмотрению администратора.

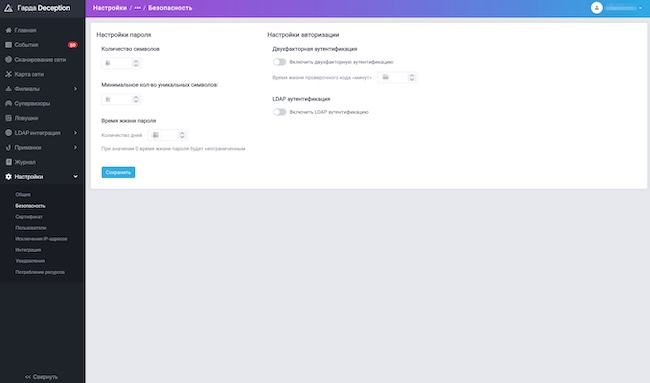

Политики безопасности

В разделе задаётся срок действия пароля в днях (значение «0» соответствует неограниченному сроку), минимальное количество символов и количество уникальных символов.

Рисунок 26. Настройки безопасности в «Гарда Deception 2.1»

Также здесь можно включить двухфакторную аутентификацию и активировать доменную аутентификации пользователей. Генерация второго фактора выполняется автоматически, а проверочный код направляется на электронную почту.

Отметим, что настройка взаимодействия с почтовым сервером является одним из ключевых и обязательных элементов «Гарда Deception 2.1», поскольку на использовании почтового адреса завязано множество функций. При создании нового пользователя первым шагом является указание его адреса электронной почты. После нажатия кнопки «Создать» на указанный адрес поступает сообщение с проверочной ссылкой, переход по которой подтверждает регистрацию.

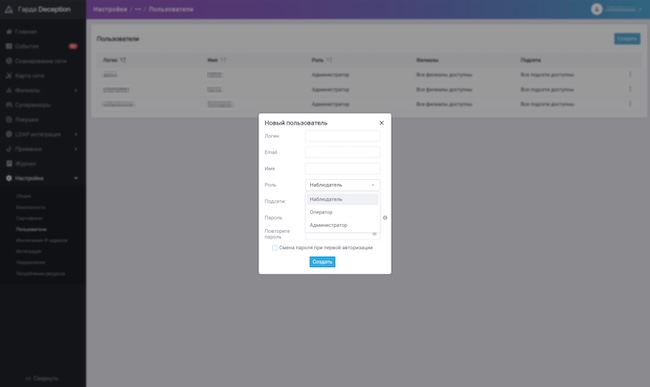

Ролевой доступ

В системе реализованы 3 преднастроенные роли с различными правами доступа. Администратор имеет полный доступ ко всем настройкам комплекса. Оператор отвечает за работу с политиками и правилами, а также управляет настройками модуля Deception как системы защиты информации. Роль наблюдателя предназначена для дежурной смены и предоставляет доступ только в режиме просмотра.

Рисунок 27. Создание нового пользователя «Гарда Deception 2.1»

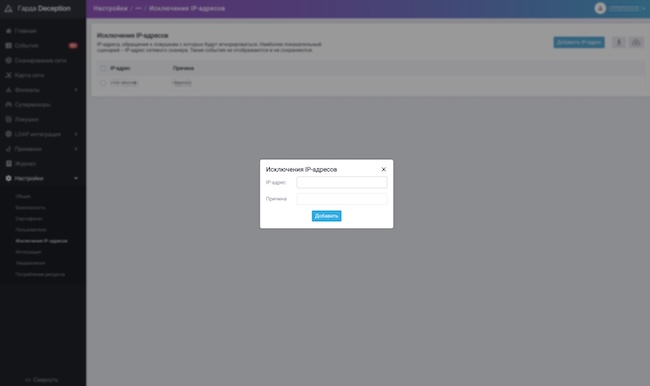

Исключение IP-адресов

Система предоставляет возможность настройки исключений для IP‑адресов, при обращениях с которых не будут формироваться инциденты. Это можно сделать на отдельной странице настроек или прямо в разделе «События»: после анализа и разбора конкретного инцидента достаточно нажать соответствующую кнопку, и IP‑адрес автоматически добавится в список исключений.

Рисунок 28. Исключение IP-адресов в «Гарда Deception 2.1»

В 2026 году планируется изменение механизма работы с IP-адресами: вместо полного их исключения будет доступна настройка исключений по конкретному протоколу и порту.

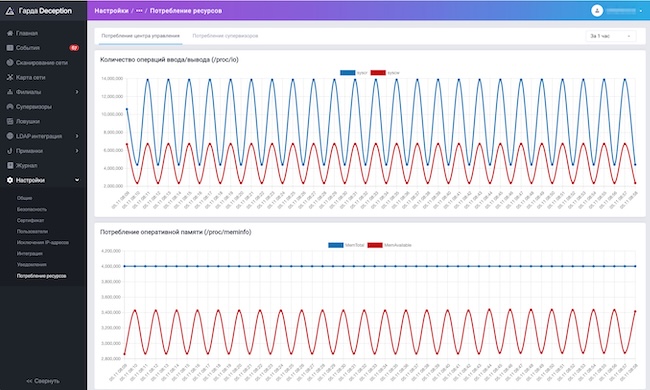

Контроль потребления ресурсов

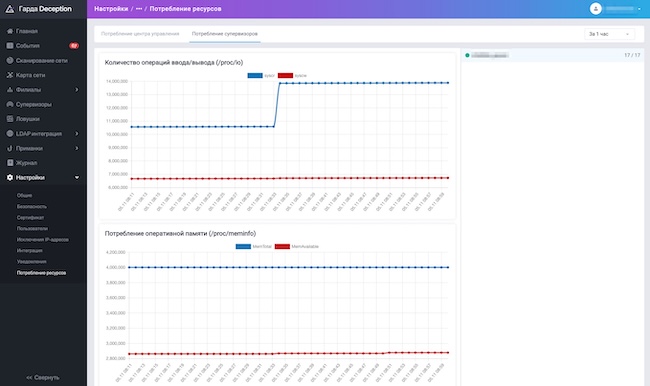

В разделе «Потребление ресурсов» содержится информация о потреблении ресурсов центром управления и супервизорами. Для каждого сервера доступны графики 3 метрик: число операций ввода / вывода, потребление оперативной памяти, потребление ресурсов, средняя загрузка процессора.

Рисунок 29. Потребление ресурсов центром управления «Гарда Deception 2.1»

Рисунок 30. Потребление ресурсов супервизором «Гарда Deception 2.1»

Варианты промежутков можно менять: последний час, последние 3, 6 и 12 часов.

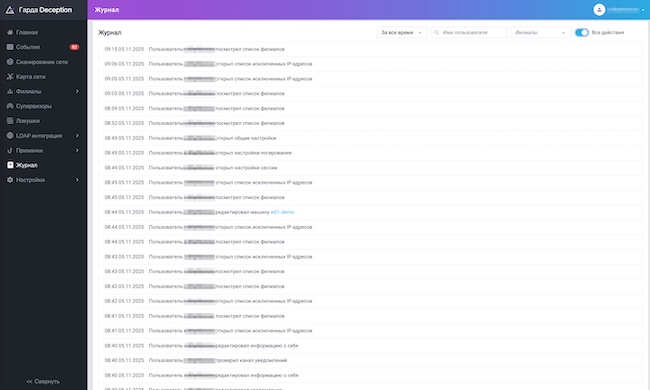

Журналирование действий пользователей

Раздел «Журнал» содержит сведения обо всех действиях пользователей в комплексе, включая авторизацию, создание, изменение и удаление различных объектов.

Рисунок 31. Журнал в «Гарда Deception 2.1»

Доступна фильтрация записей по времени и пользователю. Переключение режима с «Основные действия» на «Все действия» позволяет отображать также неуспешные операции, выполненные пользователем.

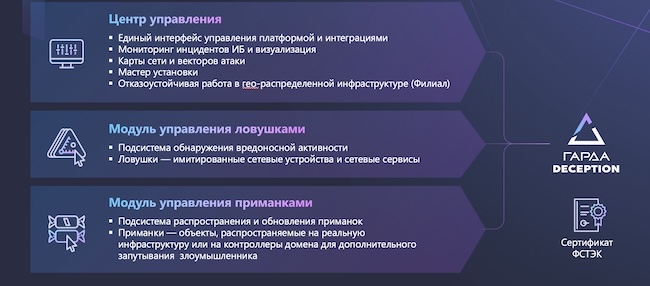

Архитектура «Гарда Deception 2.1»

Архитектура «Гарда Deception 2.1» включает следующие блоки:

- Подсистема управления (центр управления). Используется для управления комплексом и предоставляет графический веб-интерфейс. В версии 2.1 в центр управления добавлен дочерний компонент «филиал» — автономный модуль для установки на удалённой площадке. При потере связи между центральным сайтом и удалённой площадкой компонент обеспечит выполнение минимально необходимых функций для сохранения управляемости и работоспособности удалённых узлов.

- Подсистема обнаружения вредоносной активности (супервизор). Предназначена для постоянного детектирования вредоносной активности и компьютерных атак. Представляет собой сервер с ложными сетевыми информационными объектами (ловушками).

- Подсистема распространения приманок. Обеспечивает доставку приманок. При агентском методе используется для постоянной доставки самораспаковывающегося архива, распространяющего приманки на АРМ предприятия. Неагентский метод подразумевает доставку приманок без скачивания и распространения пользователем самораспаковывающегося архива. Комплекс позволяет доставлять приманки на конечные хосты с ОС Windows с помощью службы удалённого управления WinRM автоматизированно.

Подсистема управления позволяет осуществлять контроль над имитированной ИТ-инфраструктурой предприятия, которая эмулирует работу реальных ОС и / или сервисов.

Рисунок 32. Архитектура «Гарда Deception 2.1»

Системные требования «Гарда Deception 2.1» и лицензирование

Комплекс устанавливается минимум на 2 виртуальные машины: на одну — центр управления, обеспечивающий управление всеми элементами системы и интеграцию с внешними системами и ресурсами; на другую (другие) — супервизоры, на которых размещаются и выполняются ловушки. Расположение и количество супервизоров определяется архитектурой и требованиями безопасности сети конкретного заказчика: в простых сценариях достаточно одного супервизора с несколькими подсетями, в сложных — супервизоры размещаются в различных сегментах.

В геораспределённых сетях на удалённых площадках дополнительно может быть установлен модуль «Филиал» / Branch для обеспечения отказоустойчивой работы ловушек и приманок на удалённой площадке.

Установка центра управления и супервизоров осуществляется на аппаратную или виртуальную платформу с операционной системой Debian версии 12 или Astra Linux версии 1.8.

Таблица 1. Программно-аппаратные требования «Гарда Deception»

ЦП | ОЗУ | Диск | |

Минимальные характеристики для установки центра управления и «Филиала» / Branch | 2 ядра | 8 ГБ | 50 ГБ |

Минимальные характеристики для установки супервизора | 4 ядра | 16 ГБ | 50 ГБ |

Если на одном гипервизоре планируется использование нескольких подсетей для работы эмулированных элементов (ловушек), понадобится наличие двух интерфейсов Gigabit Ethernet или двух виртуальных сетевых интерфейсов.

Вендором предусмотрено быстрое масштабирование системы путем развёртывания дополнительных супервизоров.

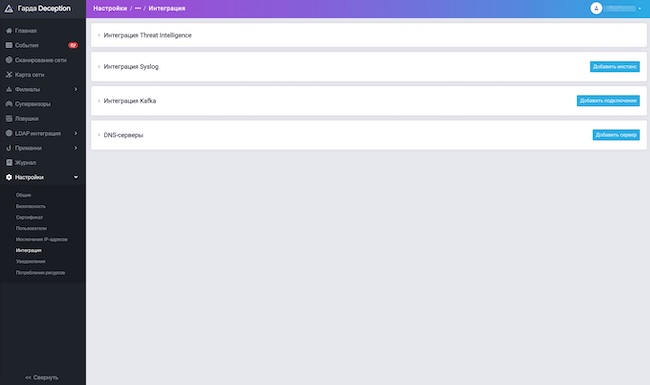

Система обеспечивает интеграцию с внешними решениями, включая платформы управления событиями (SIEM), системы анализа угроз (Threat Intelligence), средства мониторинга и передачи логов через протокол Syslog, контроллеры домена, брокер сообщений Kafka, SMTP‑сервер для уведомлений и DNS‑серверы.

Рисунок 33. Раздел «Интеграции» в «Гарда Deception 2.1»

В версии 2.1 установка и обновление комплекса осуществляется через мастер установки (Installation Wizard).

Комплекс лицензируется по числу эмулированных машин с ловушками, количеству АРМ с приманками или числу доменных приманок. Поставка возможна в виде срочных лицензий (подписка) или бессрочных лицензий. Стандартная гарантийная поддержка — на русском языке с 9:00 до 18:00 по московскому времени, расширенная — 24×7.

Применение «Гарда Deception 2.1»

«Гарда Deception» создаёт слой ложной сетевой инфраструктуры, позволяя детектировать и останавливать кибератаки до нанесения ущерба. Реализация проекта включает несколько этапов:

- предпроектное обследование, проектирование и подготовка инфраструктуры;

- установка и настройка;

- тестирование и отладка;

- работа комплекса — проактивное обнаружение кибератак в сети.

Рисунок 34. Пример реализации проекта

Функциональные возможности системы обеспечивают решение ключевых задач безопасности, что наглядно отражается в типовых кейсах применения продукта.

Рисунок 35. Типовые кейсы применения «Гарда Deception»

Кейс использования «Гарда Deception» в фармацевтической отрасли

Одна из фармацевтических компаний-заказчиков заподозрила конкурента в хищении интеллектуальной собственности и обратилась в группу компаний «Гарда». В течение года конкурент заказчика неоднократно выводил на рынок инновационные продукты, аналогичные его разработкам, опережая в оформлении патентов. Расследование выявило, что компания столкнулась со сложными таргетированными атаками, направленными на хищение интеллектуальной собственности. При этом традиционные средства защиты информации не смогли предотвратить проникновение в сеть.

Внедрение «Гарда Deception» позволило создать разветвлённую сеть ловушек и приманок, в которую попали киберпреступники, обнаружив себя. На основании анализа способов вторжения были приняты меры по усилению защиты сети.

Выводы

«Гарда Deception 2.1» эмулирует компоненты сетевой инфраструктуры и защищает её в режиме реального времени, предотвращая нанесение существенного ущерба. Наличие ловушек многократно увеличивает затраты злоумышленника на взлом и продвижение по сети, предоставляя сотрудникам служб ИБ дополнительное время для контрдействий и защиты реальных объектов инфраструктуры.

«Гарда Deception» имеет пятилетнюю стратегию развития, сформированную на основе анализа отраслевых трендов — как международных, так и российских — с учётом требований и ожиданий заказчиков. Собранные данные систематизируются по релизам, годам и приоритетам; при этом группа компаний «Гарда» вырабатывает собственное видение развития продукта с учётом целей компании.

Достоинства:

- Массовое развёртывание ловушек и приманок по результатам сканирования сети с учётом данных компаний, по шаблонам.

- Отсутствие влияния ловушек и приманок на сеть заказчика.

- Отсутствие ложных срабатываний.

- Ловушки не содержат уязвимостей, которые могут быть использованы злоумышленниками.

- Взаимодействие компонентов шифруется.

- Замедление горизонтального перемещения злоумышленника и сокращение площади атаки.

- Интуитивно понятный веб-интерфейс.

- Минимальные требования для развёртывания системы.

- Поддержка мастера установки (Installation Wizard).

- Масштабирование системы путем развёртывания дополнительных супервизоров.

- Встроенная документация по продукту в интерфейсе.

- Включён в реестр отечественного ПО, сертифицирован ФСТЭК России.

Недостатки:

- Конструктор формирования отчётов не предусмотрен.

- Не реализован визуальный конструктор HTML-контента при индивидуализации ловушки.