Сертификат AM Test Lab

Номер сертификата: 164

Дата выдачи: 06.06.2016

Срок действия: 06.06.2021

Данные для проведения технического обзора предоставлены официальным дистрибьютором компании CyberArk, на территории России и стран СНГ, компанией Softprom by ERC. Запросите демонстрацию отправив запрос по ссылке в конце статьи.

4. Типовая схема работы системы

5. Системные требования и поддерживаемые технологии

6. Основные функциональные возможности

6.1. Основные функциональные возможности Enterprise Password Vault

6.2. Основные функциональные возможности Privileged Session Manager

Введение

Проблема, связанная с управлением привилегированными учетными записями, актуальна, пожалуй, для каждой крупной компании. Привилегированными называют учетные записи, которые предоставляют доступ к системе с очень широкими полномочиями. Такие учетные записи имеются практически в каждой IT-системе: это может быть учетная запись ROOT на серверах Linux и VMware ESXi, учетная запись Administrator на рабочих станциях и серверах операционных систем семейства Microsoft Windows, общие учетные записи SAP, Cisco, Oracle и многие другие.

Контролировать привилегированные учетные записи сложно — как организационно, так и технически. Управление и контроль еще больше затрудняются, если пользователи являются сотрудниками внешних организаций, например: инженеры системных интеграторов, разработчики программного обеспечения, специалисты технической поддержки. Риски, связанные с несанкционированным использованием привилегированных учетных записей, очень высоки, так как вероятность их использования и ущерб от них гораздо больше и реальнее.

Для снижения рисков, связанных с использованием привилегированных аккаунтов, необходимы специализированные решения, которые обеспечат автоматизированное управление учетными записями и постоянный контроль действий привилегированных пользователей.

Рынок решений для контроля привилегированных пользователей сейчас активно развивается. На нашем сайте уже неоднократно публиковались обзоры и сравнения игроков рынка решений для контроля над привилегированными учетными записями. Одному из таких решений — CyberArk Privileged Account Security 9.6 — посвящен этот обзор.

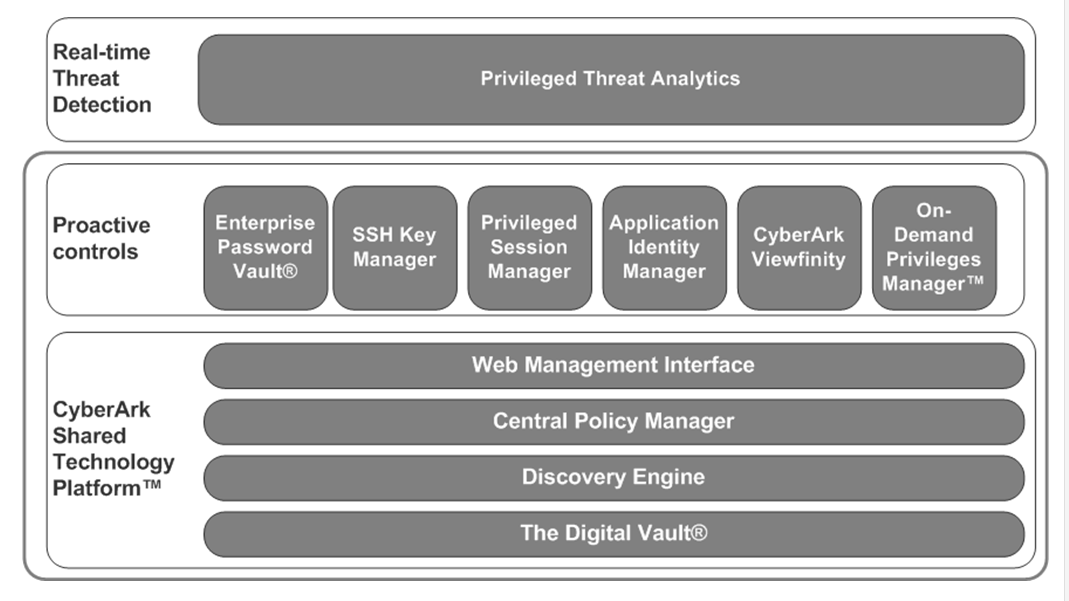

Состав модулей CyberArk Privileged Account Security 9.6

Система управления привилегированными учетными записями CyberArk Privileged Account Security Solution 9.6 — решение корпоративного класса, ориентированное на крупные центры обработки данных (локальные и облачные), а также на OT/SCADA-среды.

Решение является комплексным и включает в себя ряд модулей:

- Enterprise Password Vault —обеспечивает защиту, управление и контроль доступа к привилегированным учетным записям;

- Privileged Session Manager — обеспечивает изоляцию, контроль и мониторинг доступа привилегированных пользователей, а также контроль действий в отношении любых защищаемых систем - без ограничений типов систем или протоколов

- SSH Key Manager — обеспечивает защиту, управление и контроль доступа к SSH-ключам;

- Privileged Threat Analytics — осуществляет анализ поведения привилегированных пользователей и оповещает о потенциально опасных действиях, что позволяет оперативно отреагировать и прервать совершаемую атаку;

- Application Identity Manager — осуществляет защиту, управление и аудит встроенных привилегированных учетных записей, используемых приложениями для доступа к подключаемым системам;

- CyberArk Viewfinity—управляет привилегиями пользователей и приложениями на конечных устройствах Windows;

- On-Demand Privileges Manager —обеспечивает управление и непрерывный мониторинг команд, выполняемых на конечных *NIX-устройствах.

Каждый модуль является автономным и может функционировать независимо от других. Работая вместе, модули обеспечивают законченное комплексное решение.

Рисунок 1. Состав модулей CyberArk Privileged Account Security Solution 9.6

Основными (базовыми) и наиболее востребованными на рынке являются модули Enterprise Password Vault и Privileged Session Manager, поэтому в обзоре подробно будут рассматриваться именно они.

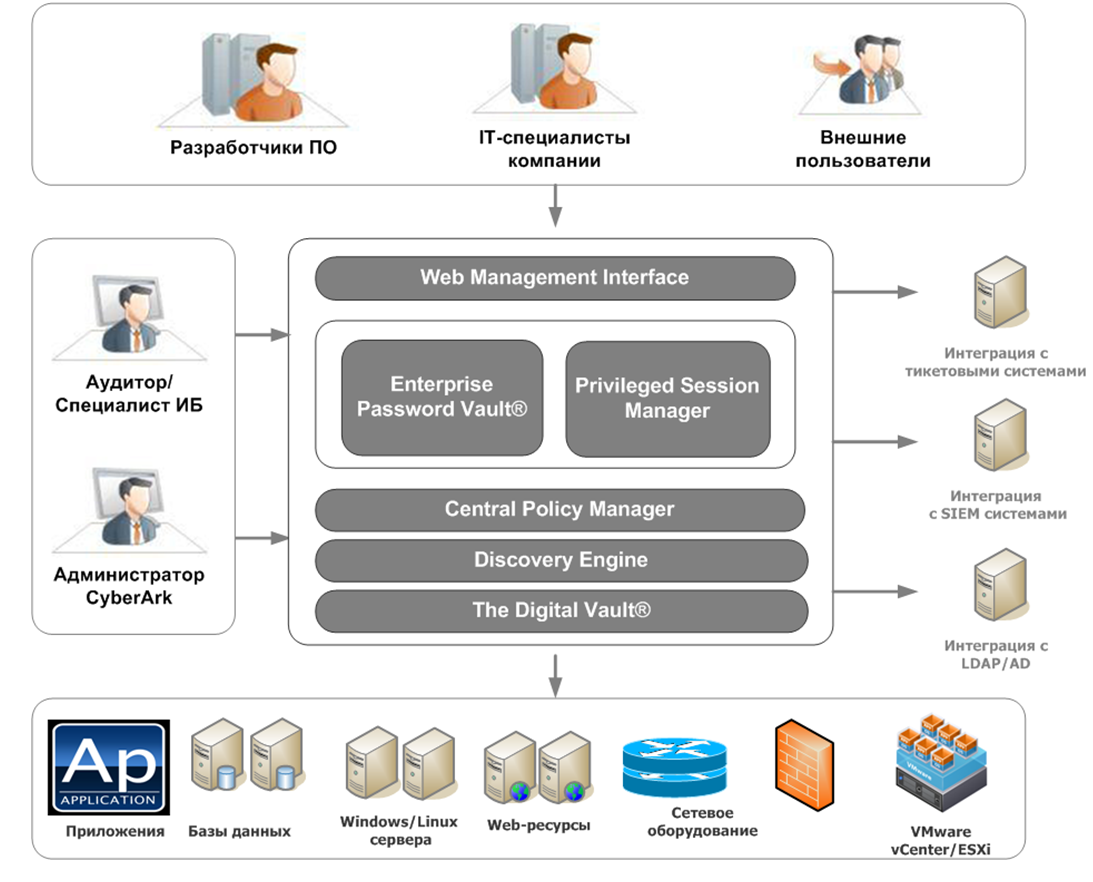

Архитектура CyberArk Privileged Account Security

«Ядром» системы CyberArk Privileged Account Security является модульная платформа CyberArk Shared Technology Platform. На базе модульной платформы построены все компоненты CyberArk Privileged Account Security Solution.

Платформа включает:

- Digital Vault —защищенное цифровое хранилище учетных данных, политик и защищаемых файлов собранной доказательной базы. Компонент устанавливается на выделенный сервер и работает в виде сервиса;

- Discovery Engine – средства автоматического обнаружения привилегированных УЗ в ИТ-инфраструктуре.

- Central Policy Manager — единый механизм управления политиками доступа, аккаунтами, событиями безопасности и процессами согласования предоставления доступа;

- Web Management Interface - механизм управления компонентами системы через веб-интерфейс, предоставляет единую точку входа, как для пользователей целевых систем, так и для администраторов и аудиторов системы CyberArk.

Рисунок 2. Архитектура решения

Enterprise Password Vault предоставляет сервис управления жизненным циклом паролей на любых целевых системах: приложения, базы данных, Windows/Linux системы и др. Enterprise Password Vault позволяет защищать, управлять, автоматически менять пароли и сохранять лог всех действий со всеми типами привилегированных учётных записей. Работа с Enterprise Password Vault осуществляется через веб-интерфейс Password Vault Web Access.

Privileged Session Manager обеспечивает полную изоляцию систем ИТ-среды компании от лиц, не наделенных соответствующими полномочиями на доступ. Privileged Session Manager функционирует в виде Jump-сервера - трафик не перенаправляется, а открывается независимая сессия, что позволяет изолировать системы от прямого доступа. Это основное отличие CyberArk Privileged Account Security от других систем класса PUM/PAM, использующих прокси-сервер и перенаправляющих сетевой трафик к конечным системам. Работа с Privileged Session Manager осуществляется через веб-интерфейс Password Vault Web Access.

Решение CyberArk Privileged Account Security Solution имеет «безагентскую» архитектуру — не требует развертывания агентов защиты на конечных системах.

CyberArk Privileged Account Security Solution также поддерживает интеграцию со следующими типами систем:

- с системами класса SIM/SIEM, что позволяет встроить продукт в общую инфраструктуру информационной безопасности организации;

- с тикет-системами, что позволяет обрабатывать запросы на доступ через них;

- с системами LDAP/Active Directory, что позволяет использовать доменные учетные записи.

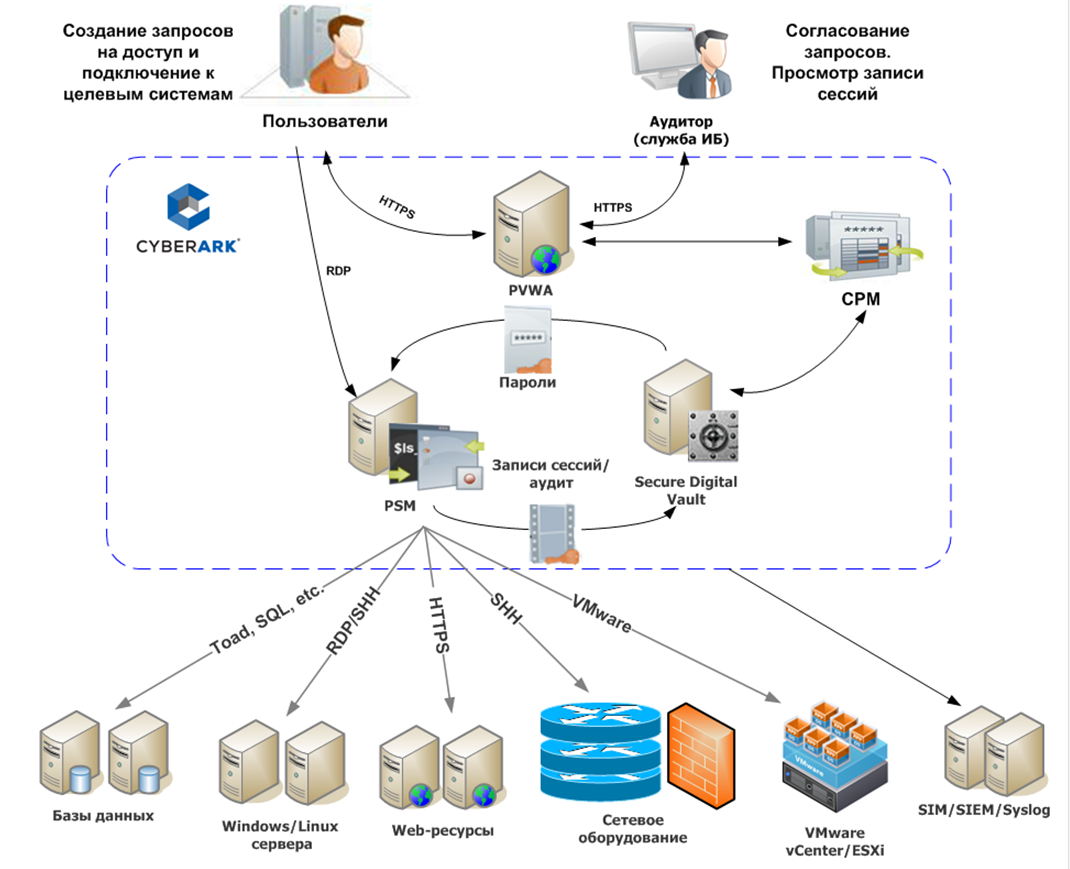

Типовая схема работы с CyberArk Privileged Account Security Solution

Типовая схема работы с модулями Enterprise Password Vault и Privileged Session Manager в архитектуре CyberArk Privileged Account Security Solution выглядит следующим образом:

- Пользователь проходит процедуры идентификации/аутентификации на портале Password Vault Web Access, создает запрос на соединение с конечной системой.

- После согласования запроса на соединение пользователь соединяется с сервером Privileged Session Manager по протоколу RDP и получает аутентификационные данные из хранилища.

- После аутентификации сервер Privileged Session Manager соединяет пользователя непосредственно с конечной системой нативным протоколом.

- Во время сессии пользователя ведется непрерывная запись действий, выполняемых на управляемых устройствах. Запись ведется в видео-формате (для графических сеансов) и в текстовом формате (для сеансов командной строки). Записи сохраняются в хранилище и доступны аудиторам и специалистам по информационной безопасности для просмотра и анализа.

- Возможна отправка событий безопасности в системы SIM/SIEM/Syslog.

Рисунок 3. Типовая схема работы CyberArk Privileged Account Security Solution

Системные требования и поддерживаемые технологии

Особенных требований CyberArk Privileged Account Security Solution не предъявляет: компоненты устанавливаются на серверные версии операционных систем Microsoft Windows Server (2008, 2012), а для управления CyberArk Privileged Account Security Solution достаточно любого современного веб-браузера.

Однако стоит отметить, что для установки хранилища Digital Vault требуется отдельный выделенный сервер и машина не должна быть членом домена, а для работы с Privileged Session Manager требуется установка сервиса Remote Desktop Services и покупка необходимого количества лицензий для удаленного подключения пользователей (RDS CAL License).

CyberArk Privileged Account Security Solution поддерживает широкий спектр протоколов и клиентов для инициации привилегированных сеансов. Ниже приведен перечень поддерживаемых управляемых устройств и платформ:

- Операционные системы: Windows (XP, 7, 8, 8.1, 2000, 2003, 2008, 2012), Linux (Red Hat, Ubuntu, Fedora, CentOS), Novell SUSE Linux, IBM (AIX, iSeries, Z/OS, CICS ), HP (HPUX,Tru64, NonStop (Tandem), Open VMS), Apple MAC OS, VMware ESXi, EMC, NetApp, Big IP \F5, Citrix XenServers.

- Приложения Windows: служебные учетные записи, в том числе учетные записи службы SQL Server в кластере, назначенные задания, пулы приложений IIS, COM+, анонимный доступ к IIS, служба кластеров.

- Базы данных: Oracle, MSSQL, DB2, Informix, Sybase, MySQL и любые ODBC-совместимые базы данных.

- Средства обеспечения безопасности: CheckPoint, Nokia, Juniper, Cisco, Blue Coat, IBM, TippingPoint, SourceFire, Fortinet, WatchGuard, Industrial Defender, Acme Packet, Critical Path, Symantec, Palo Alto.

- Сетевые устройства: Cisco, Juniper, Nortel, Citrix Netscaler, HP, 3com, F5, Alactel, Symmetricom, Brocade, Voltaire, Radware, WAAS, Avaya, BlueCoat, Radware, Riverbed, Yamaha, Applied Innovation, RFL Electronics, BTI Photonic Systems, Aruba Networks, Netscout, Meinberg, Enterasys.

- Приложения: SAP, WebSphere, WebLogic, JBOSS, Tomcat, Oracle ERP, Peoplesoft, TIBCO, Cisco.

- Каталоги: Microsoft (Active Directory, Azure Active Directory), Sun (SunOne Directory, Zlogin), Novell eDirectory, UNIX Kerberos, UNIX NIS, RSA/FoxT BOKS/Keon , CA eTrust Access Control, IBM BSSO.

- Средства удаленного управления и мониторинга: IBM (HMC, BladeCenter, IMM), HP (iLO, Opsware), Oracle Sun (ALOM, iLOM, XSCF) , Dell DRAC, Digi CM (Console Management), Cyclades AlterPath, Fijitsu iRMC.

- Платформы виртуализации: VMware vCenter/ ESXi.

- Хранилища: NetApp, EMC (RecoverPoint, Isilon OneFS, Atmos), IBM (XIV, SVC, TSM, DS80000).

- SaaS/Web-приложения: Facebook, Google Gmail, Linkedin, Twitter, Amazon (AWS), Microsoft (Azure), Microsoft (Office365), Pinterest.

- OT/SCADA-среды: Industrial Defender Security Event Manager, GE D20MX, RuggedCom RuggedSwitch.

- Универсальные интерфейсы: любые устройства с поддержкой SSH/Telnet, реестр Windows, любые web-приложения (например, удаленное выполнение команд WMI Facebook), пароли, хранящиеся в таблицах базы данных, файлы конфигурации (текстовые, INI, XML).

Далее в обзоре будут подробно рассмотрены основные функциональные возможности Enterprise Password Vault и Privileged Session Manager, а также работа с указанными модулями.

Основные функциональные возможности CyberArk Privileged Account Security Solution

Основные функциональные возможности Enterprise Password Vault

Для начала будут рассмотрены основные функциональные возможности модуля Enterprise Password Vault из состава CyberArk Privileged Account Security:

- Обеспечение единой точки входа в систему — каждый пользователь входит в систему через портал Password Vault Web Access, используя свои учетные данные, и получает доступ к разрешенным устройствам без выполнения второй процедуры входа.

- Централизованное управление всеми компонентами системы CyberArk Privileged Account Security через веб-интерфейс (Password Vault Web Access).

- Хранение учетных записей и паролей в хранилище Secure Digital Vault — подсистема управления паролями позволяет сохранять пароли и ключи SSH в специальном хранилище с возможностью доступа к ним, включая изменение после использования (одноразовые пароли).

- Поддержка механизмов аутентификации: Microsoft Active Directory, LDAP, Radius, RSA Secure ID, PKI (Public Key Infrastructure), Oracle SSO, CyberArk (собственный проприетарный протокол аутентификации).

- Обеспечение возможности просмотра статистики активности.

- Настраиваемые процессы обработки запросов на доступ.

Основные функциональные возможности Privileged Session Manager

Основными функциональными возможностями модуля Privileged Session Manager из состава CyberArk Privileged Account Security являются:

- Изоляция систем ИТ-среды компании от лиц, не наделенных соответствующими полномочиями на доступ.

- Единый вход в систему для запуска сеансов без необходимости раскрытия привилегированных учетных данных сторонним лицам.

- Мониторинг подключений и действий на администрируемых устройствах в режиме реального времени — возможность просмотра активности пользователя непосредственно в веб-консоли Password Vault Web Access с любой клиентской операционной системой.

- Непрерывная запись действий пользователей, выполняемых на управляемых устройствах и платформах, для последующего просмотра в видео-формате (для графических сеансов) и в текстовом формате (для сеансов командной строки), а также сохранение сведений о нажатых клавишах в сеансах SSH и аудит команд и скриптов в любых базах данных. Один сервер поддерживает более 100 одновременных сеансов записи. Материалы хранятся в очень сжатом формате.

Работа с CyberArk Privileged Account Security Solution

Рассмотрим типовой сценарий работы с CyberArk Privileged Account Security Solution на примере предоставления безопасного доступа внешнему пользователю (например, инженеру системного интегратора) для подключения к FTP-серверу организации с использованием клиента FileZilla.

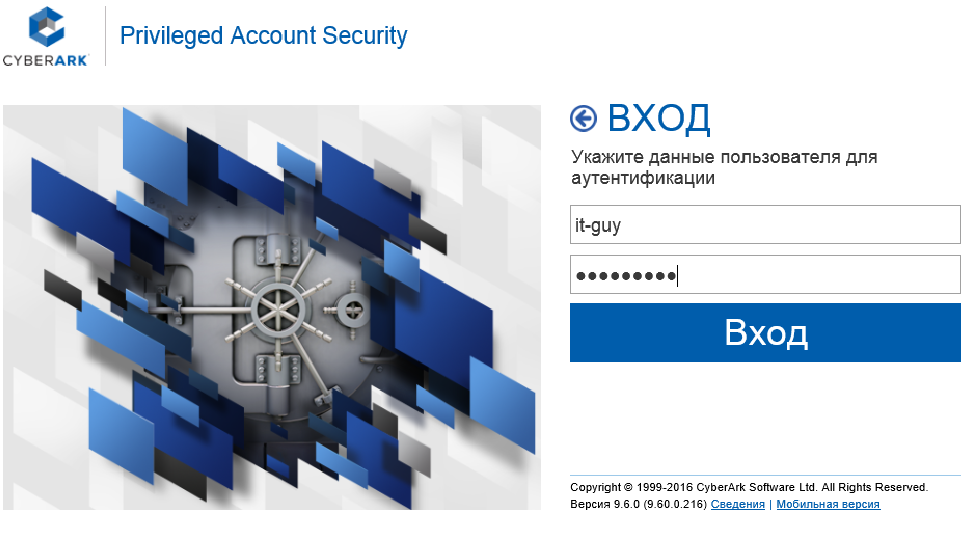

Работа с CyberArk Privileged Account Security Solution начинается с авторизации на портале Password Vault Web Access. В веб-браузере необходимо набрать URL: http://<host name>/passwordvault. После ввода появляется стартовая страница Password Vault Web Access, на которой можно выбрать тип аутентификации для входа в систему.

Рисунок 4. Стартовая страница Password Vault Web Access

После выбора метода аутентификации необходимо ввести аутентификационной данные и авторизоваться в системе. В рассматриваемом примере используется метод аутентификации Active Directory.

Рисунок 5. Авторизация на портале Password Vault Web Access

При входе в систему пользователь видит рабочую область, на которой отображаются основные элементы управления в зависимости от его роли. В общем случае, интерфейс CyberArk предоставляет для работы следующее меню:

- «Политики» — меню для управления политиками;

- «Учетные записи» — управление учетными записями;

- «Мониторинг» — мониторинг привилегированных сессий;

- «Приложения» — меню для управления приложениями;

- «Отчеты» — меню для подготовки отчетов;

- «Администрирование» — административный раздел.

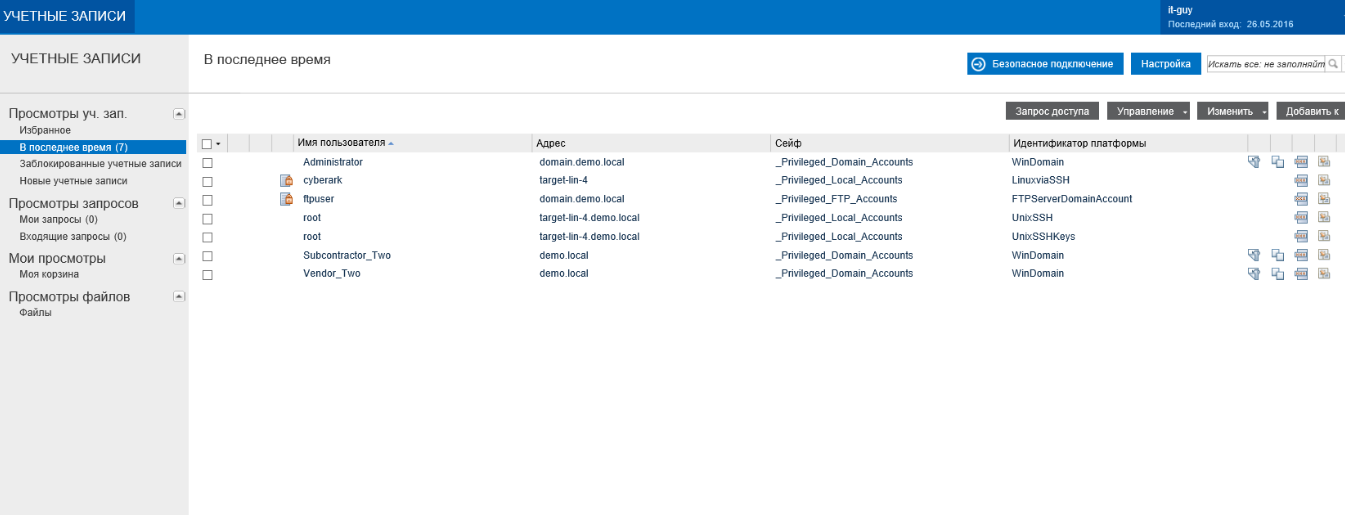

В нашем случае для пользователя IT Guy доступен только раздел меню «Учетные записи», который содержит перечень доступных для него привилегированных учетных записей целевых систем. Например, для доступа к FTP-серверу компании, пользователь должен выбрать привилегированную учетную запись ftpuser.

Рисунок 6. Перечень доступных учетных записей для пользователя IT Guy на портале Password Vault Web Access

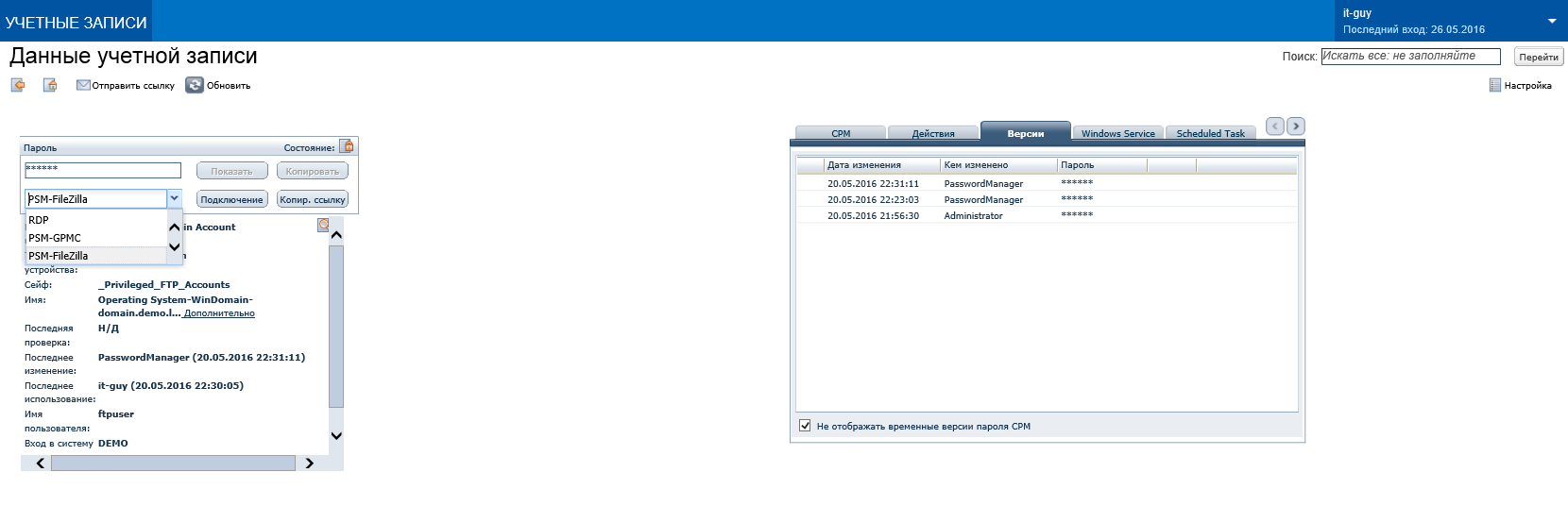

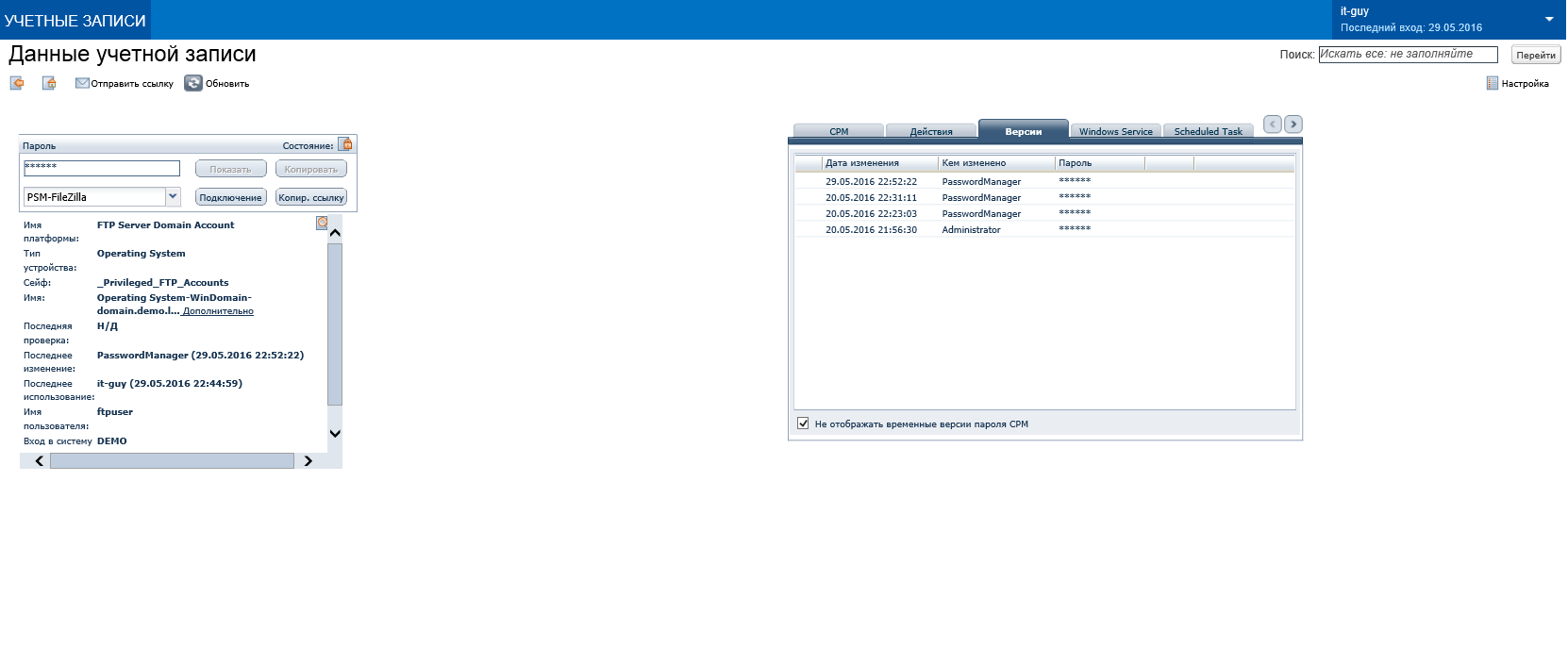

После выбора учетной записи пользователь переходит в меню «Данные учетной записи».

Для подключения к целевой системе с использованием привилегированной учетной записи пользователю необходимо выбрать в меню «Данные учетной записи» клиента доступа. Например для подключения к FTP-серверу пользователь выбирает FTP-клиент FileZilla. При этом стоит отметить, что пользователю доступ к паролю привилегированной учетной записи запрещен, поэтому он не может его просмотреть или узнать. Пользователю разрешено только подключение с использованием привилегированной учетной записи. Пароль привилегированных учетных записей неизвестен никому и периодически, в зависимоти от заданных политик безопасности, меняется автоматически системой.

Рисунок 7. Выбор клиента для подключения к FTP-серверу на портале Password Vault Web Access

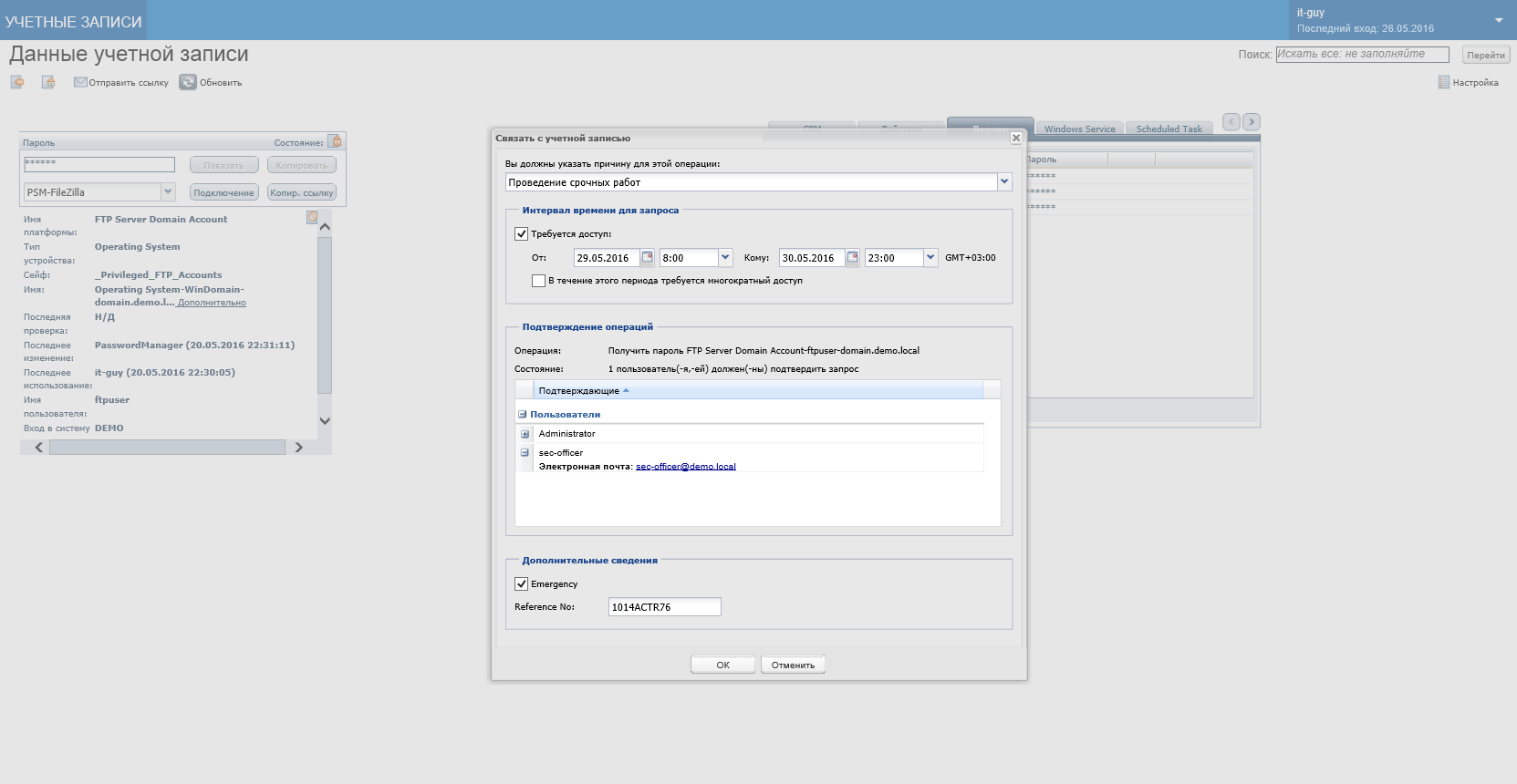

Для подключения к целевой системе также необходимо согласовать доступ с ее владельцем. Чаще всего эту роль выполняет администратор информационной безопасности.

Для этого пользователю необходимо заполнить форму запроса доступа с указанием промежутка времени проведения работ и причины, которая может быть выбрана из заранее настроенного списка. Для проведения срочных работ, может быть предоставлен код экстренного доступа.

Рисунок 8. Создание запроса на доступ в Password Vault Web Access

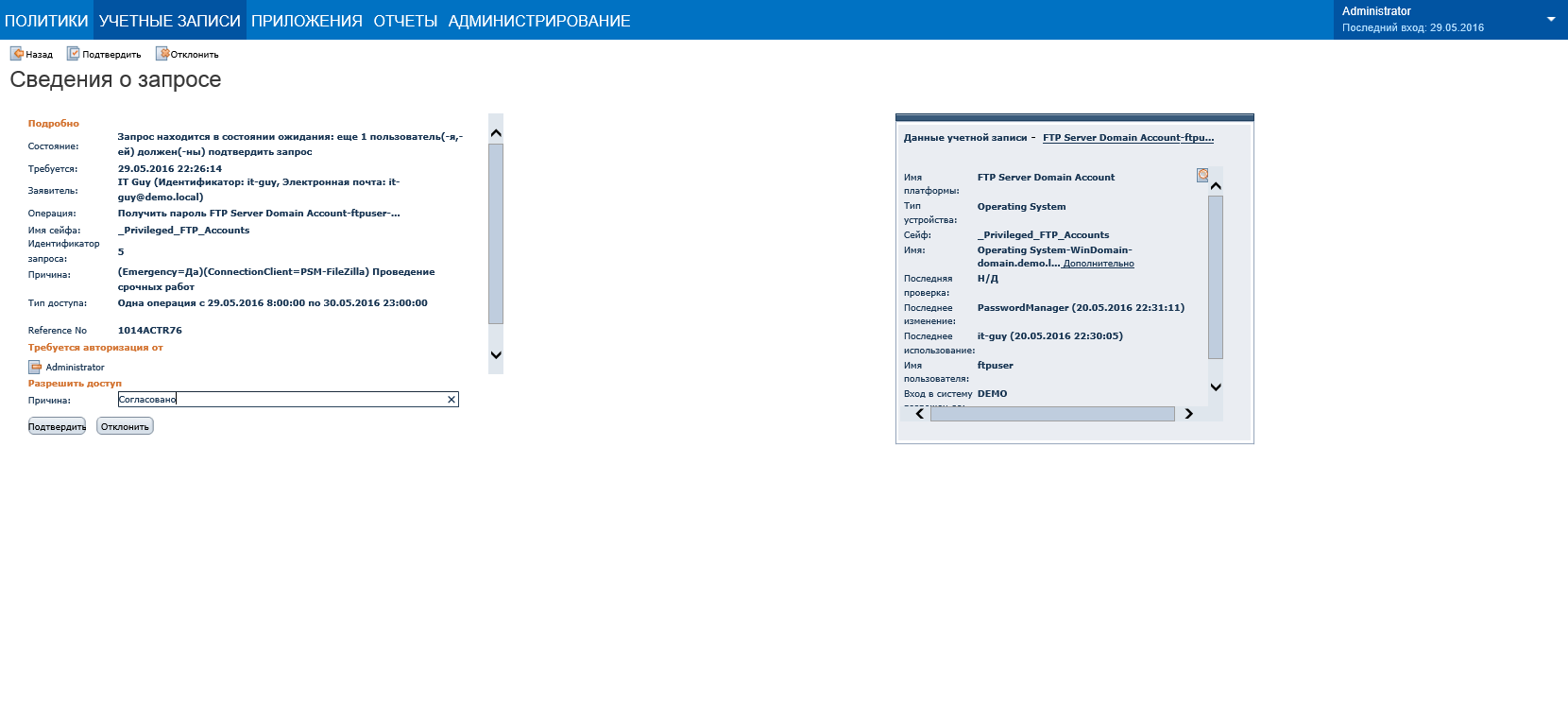

Администратор информационной безопасности получает уведомление по почте о запросе на доступ. В рассматриваемом примере это запрос от пользователя IT Guy на доступ к FTP-серверу компании c использованием привилегированной учетной записи ftpuser. Для разрешения доступа к конечной системеАдминистратору необходимо согласовать запрос на подключение.

Рисунок 9. Согласование администратором запроса на доступ к FTP-серверу в Password Vault Web Access

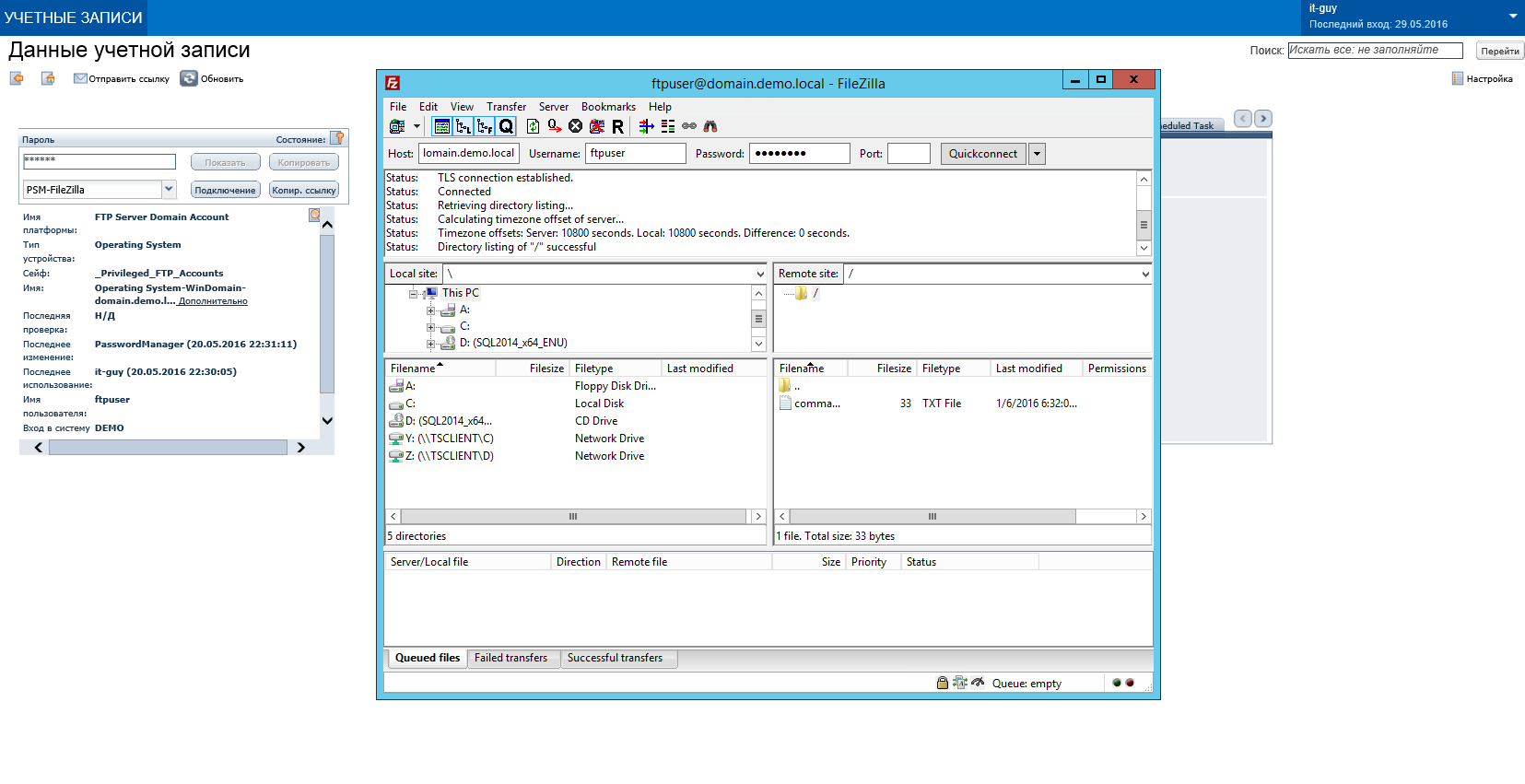

После согласования Администратором доступа к FTP-серверу компании пользователь устанавливает FTP-соединение с использованием учетной записи ftpuser и клиента Filezilla.

Рисунок 10. Подключение к FTP-серверу через портал Password Vault Web Access

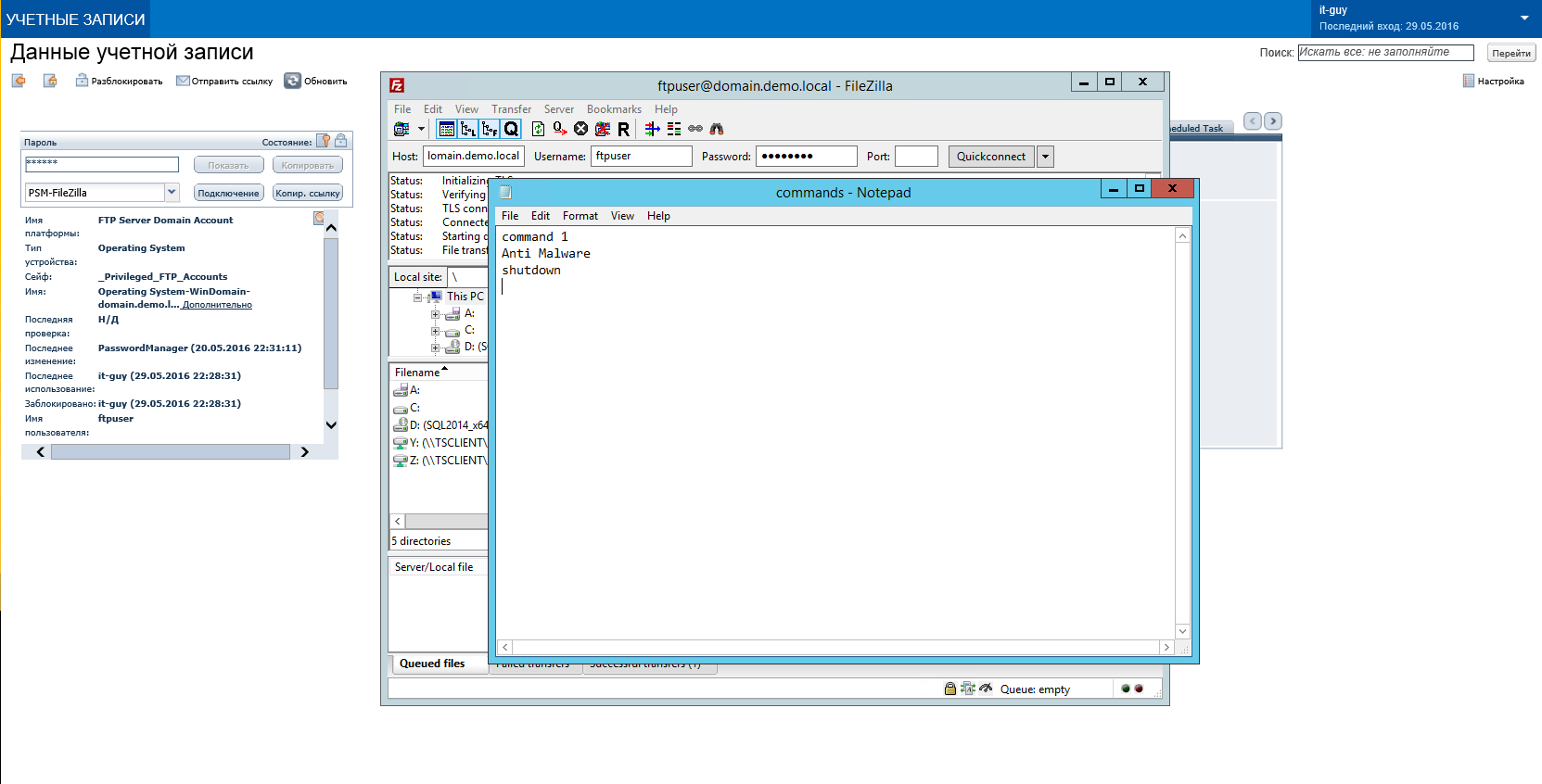

Во время FTP-сессии пользователь может выполнять различные действия, например, ввод команд.

Рисунок 11. Работа на FTP-сервере (ввод комманд)

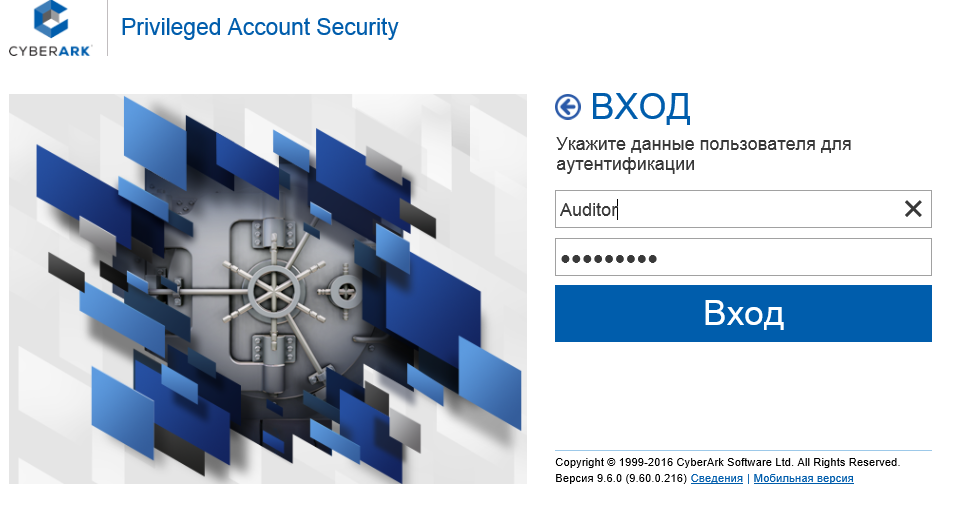

Для мониторинга и контроля за действиями привилегированных пользователей необходимо авторизоваться на портале Password Vault Web Access используя учетную запись с привилегиями Аудитора.

Рисунок 12. Вход в пользователя с полномочиями аудитора на портал Password Vault Web Access

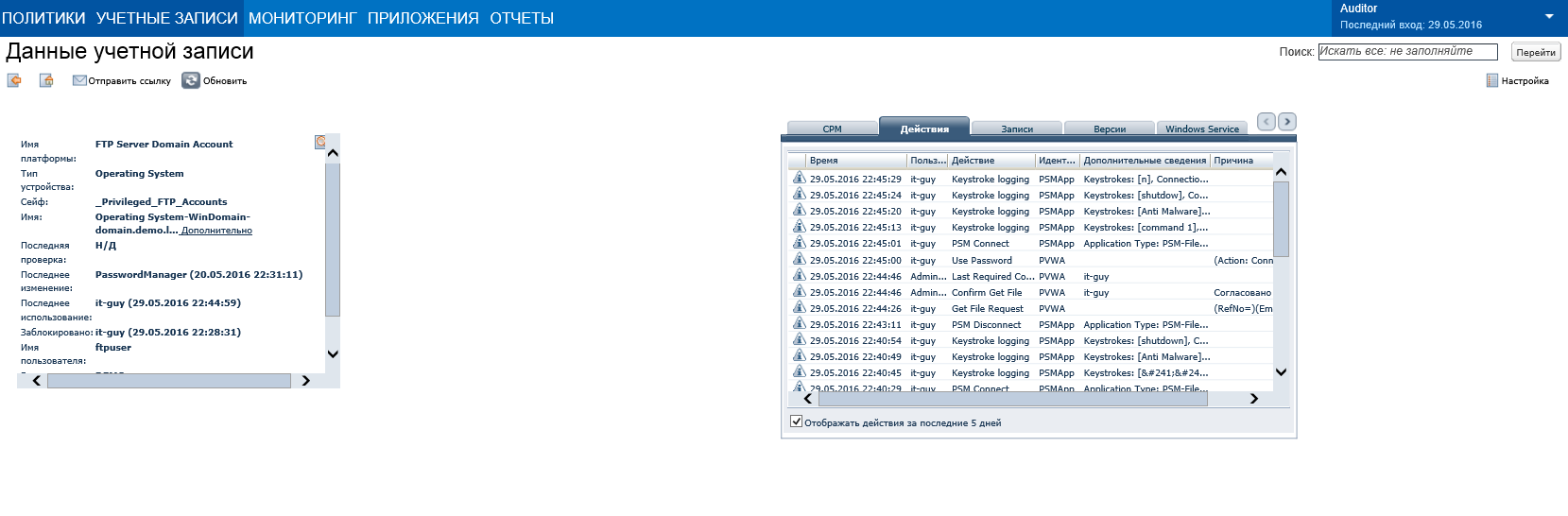

Аудитор в разделе меню «Данные учетной записи» может просматривать все действия, совершенные от имени учетной записи ftpuser, включая введенные пользователем команды.

Рисунок 13. Мониторинг действий, совершенных от имени учетной записи ftpuser, в Password Vault Web Access

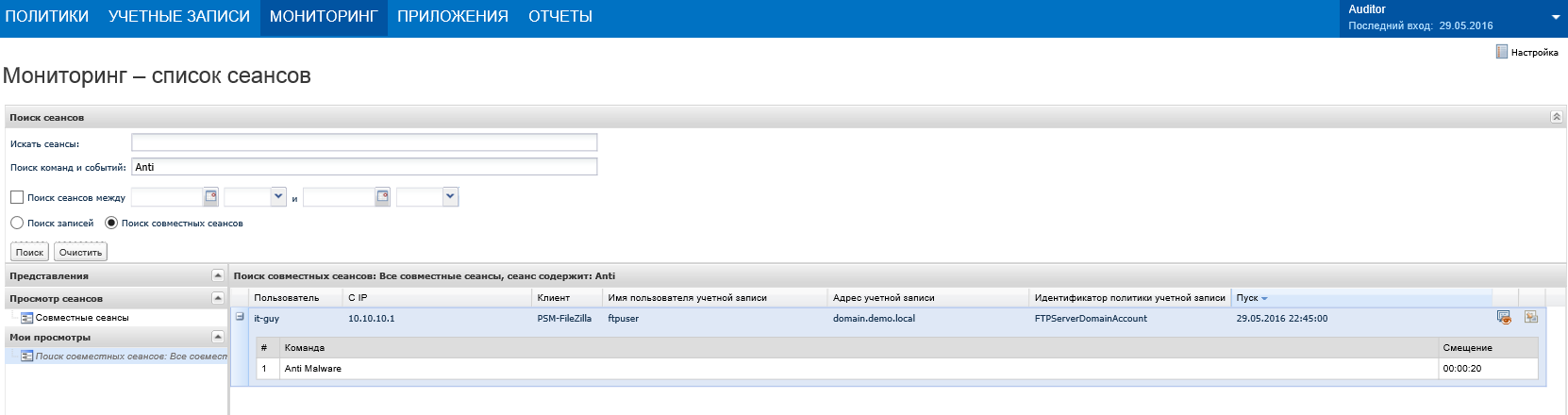

В разделе меню «Мониторинг» можно выполнить поиск сессий, в которых были выполнены определенные команды. Например, можно найти те сессии, в которых была выполнена команда «Anti Malware».

Рисунок 14. Поиск открытых сессий с командой «Anti Malware» в меню «Мониторинг» в Password Vault Web Access

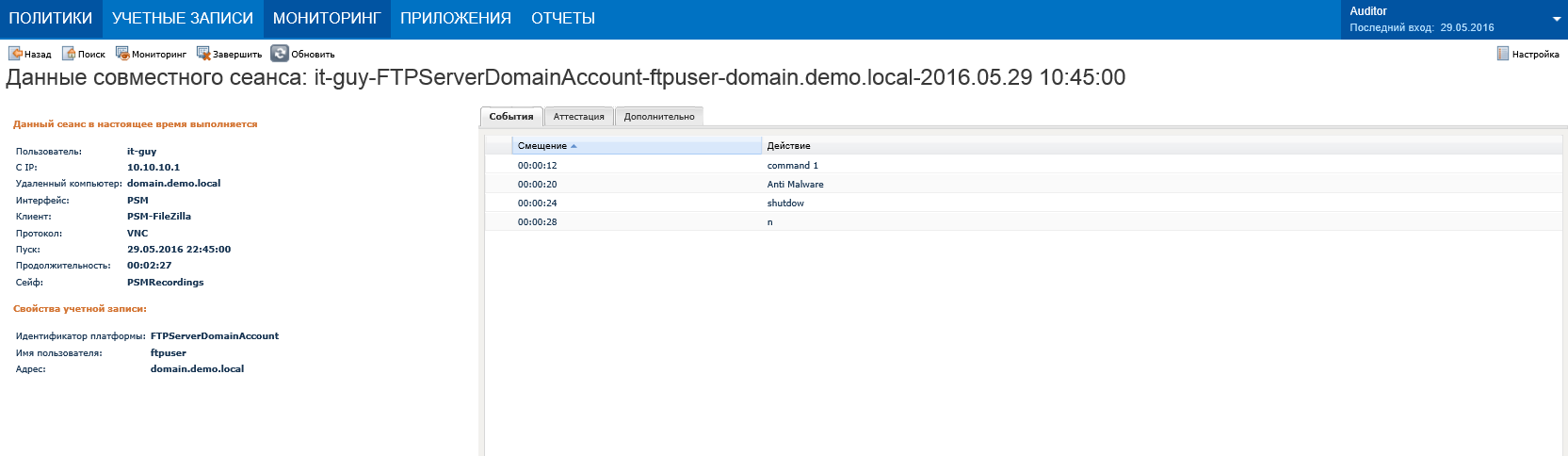

В меню «Данные совместного сеанса» Аудитор может ознакомится с подробным описанием сессии, в том числе ознакомиться с полным списком выполненных команд.

Рисунок 15. Просмотр данных о текущей FTP-сессии в Password Vault Web Access

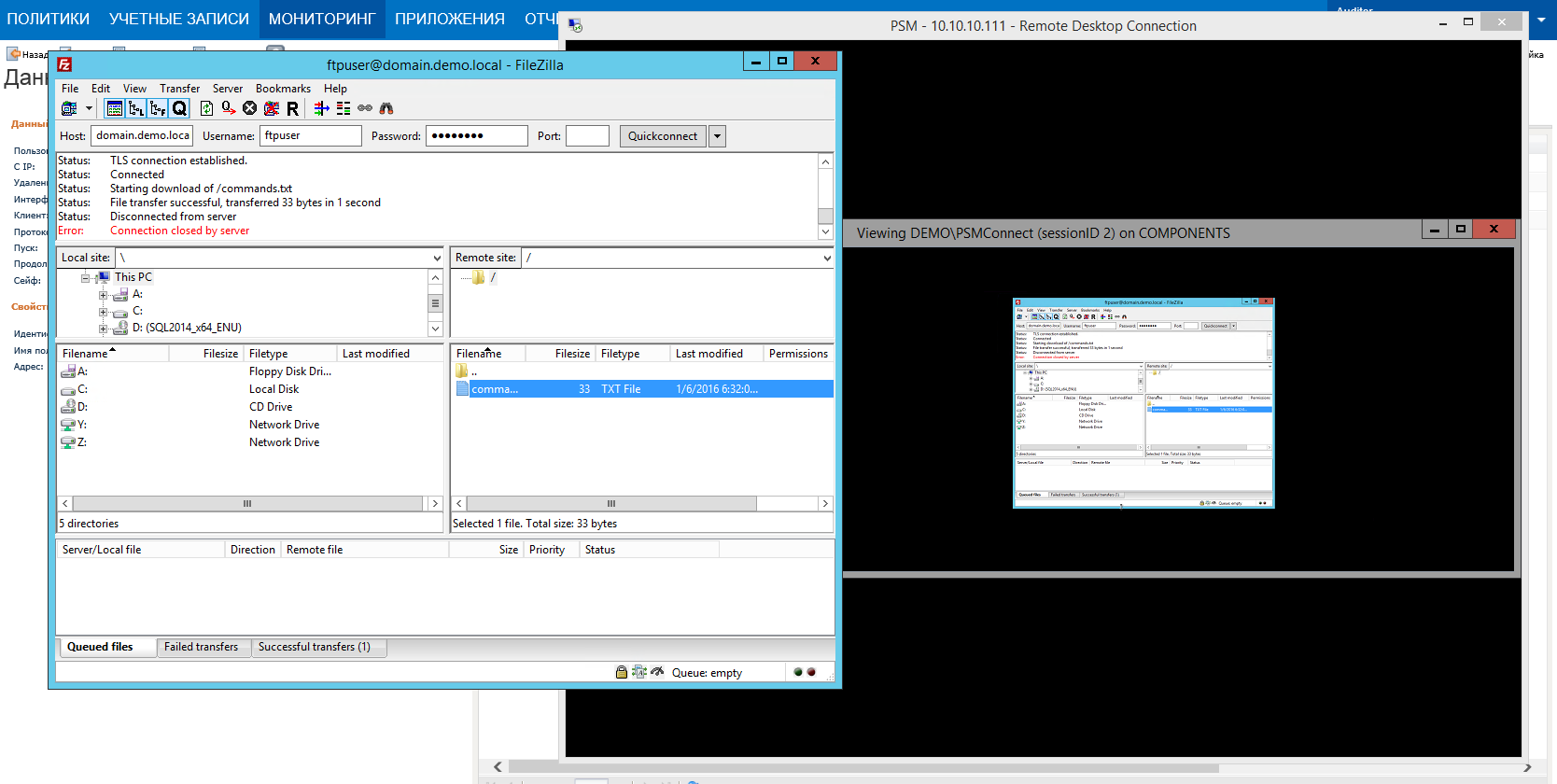

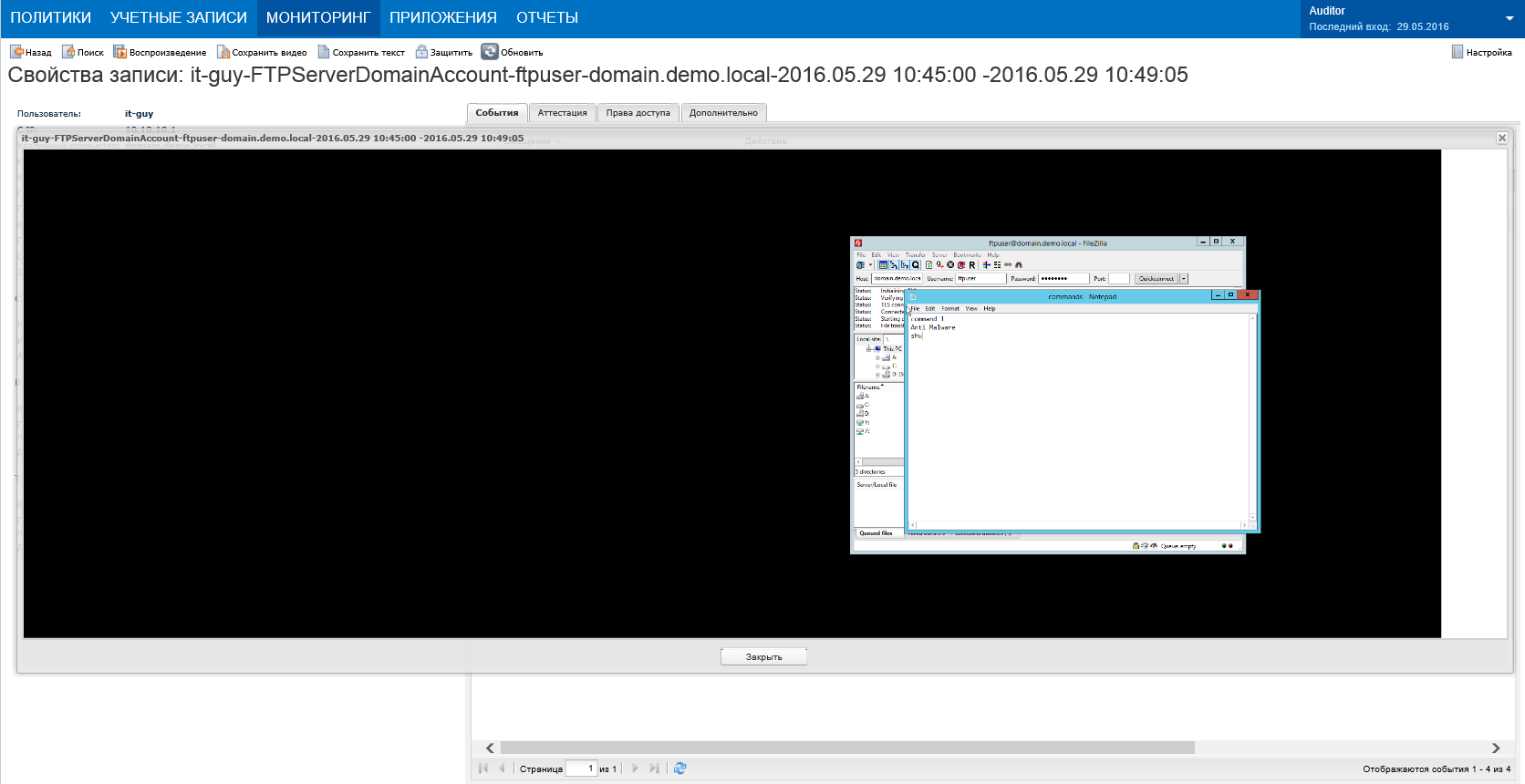

Аудитор через меню «Данные совместного сеанса» также может подключиться к открытой сессии и осуществлять мониторинг в режиме «реального времени».

Через меню «Данные совместного сеанса» Аудитор также может принудительно завершать привилегированные сессии.

Рисунок 16. Мониторинг сессии в режиме «реального времени» в Password Vault Web Access

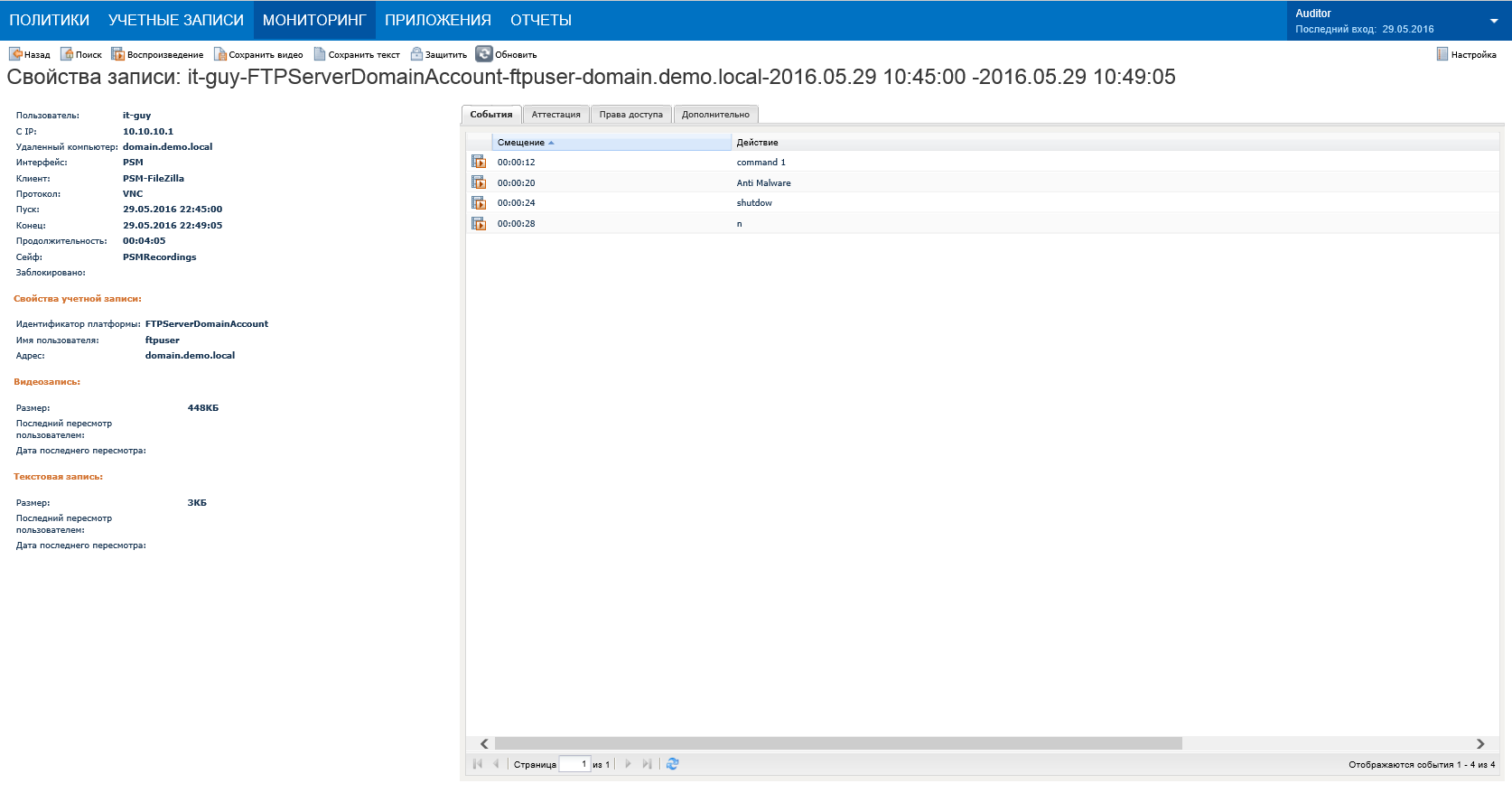

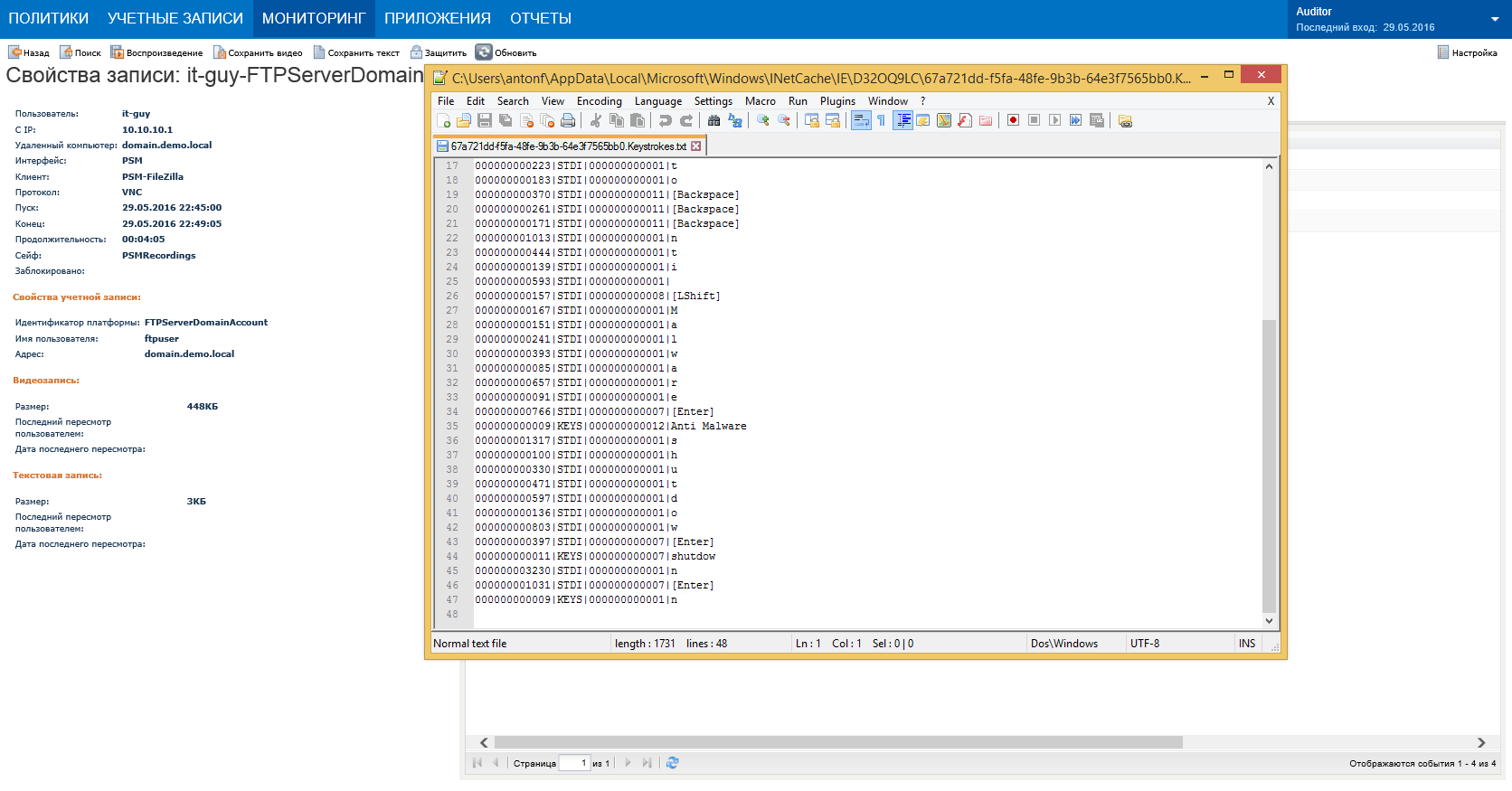

После завершения сессии в меню «Свойство записи» Аудитору доступны видео фрагменты, привязанные к конкретным командам, совершенным во время сессии.

Рисунок 17. Свойства записи FTP-сессии в Password Vault Web Access

Аудитор также может просматривать лог сессии в текстовом формате. При этом в лог будут включены все нажатые клавиши и выполненные команды пользователем. Данные логов также могут быть отправлены в системы класса SIEM для автоматической корреляции.

Рисунок 18. Просмотр лога сессии в текстовом формате в Password Vault Web Access

У Аудитора также есть возможность выгрузить полностью видеозапись сессии и просматривать ее в любом удобном проигрывателе. На видеозапись могут быть наложены ограничения, например, она может быть защищена от просмотра другими аудиторами.

Рисунок 19. Просмотр видеозаписи сессии в Password Vault Web Access

После завершения привилегированной сессии пароль привилегированной учетной записи автоматически изменяется на новый. Даже если во время сессии с помощью программно-технических средств пароль был украден, он уже не может быть использован повторно для входа в систему, так как в системе пароль уже автоматически изменен на новый.

Во вкладке «Версии» можно посмотреть сведения об изменениях пароля для привилегировнной учетной записи.

Рисунок 20. Просмотр сведений об автоматических сменах паролей в Password Vault Web Access

Выводы

В данном обзоре мы познакомились с комплексным решением для управления привилегированными учетными записями CyberArk Privileged Account Security Solution 9.6, подробно рассказали об основных, наиболее востребованных на рынке модулях, входящих в состав решения: Enterprise Password Vault и Privileged Session Manager. При этом в состав CyberArk Privileged Account Security Solution 9.6 входят и другие интересные модули: On-Demand Privileges Manager (управление и непрерывный мониторинг команд), Privileged Threat Analytics, Application Identity Manager (контроль встроенных учетных привилегированных записей в приложения), CyberArk Viewfinity Enables (исключение у пользователей бизнес-подразделений прав локальных администраторов), SSH Key Manager (управление SHH-ключами). Но о них мы поговорим в следующих обзорах.

CyberArk Privileged Account Security Solution 9.6 представляет собой мощный набор инструментов для автоматизации контроля и управления действиями привилегированных пользователей. Это также подтверждается и в обзоре Market Guide for Privileged Access Management аналитического агентства Gartner. Стоит отметить, что CyberArk Privileged Account Security Solution занимает лидирующие позиции на международном рынке и пользуется хорошим спросом. Об этом мы уже подробно рассказывали в обзоре «Контроль привилегированных пользователей (PUM) — обзор мирового и российского рынка».

Одним из ключевых преимуществ решения CyberArk Privileged Account Security Solution является его модульная архитектура. Модульность позволяет клиентам внедрять только те модули, в которых есть потребность. В случае необходимости расширения функционала системы контроля клиент может просто докупить необходимые модули и лицензии и с легкостью их интегрировать в уже функционирующую инфраструктуру безопасности CyberArk.

Также к сильным сторонам продукта относятся: широкий спектр поддерживаемых целевых систем, клиентов доступа, протоколов, методов аутентификации, широкие возможности мониторинга действий администраторов.

К явным недостаткам можно отнести отсутствие у рассматриваемой версии продукта сертификатов соответствия требованиям безопасности ФСТЭК России и отсутствие технической документации на русском языке.

Отсутствие сертификатов может являться существенным ограничением при использовании продукта в организациях государственного сектора, а также во многих частных компаниях. Более ранние версии продуктов CyberArk уже сертифицировались ФСТЭК России — программный комплекс CyberArk Privileged Identity Management and Session Management Suite 8.0 имеет сертификат ФСТЭК России на соответствие Техническим условиям № 3267, действителен до 24.11.2017г.

Отсутствие технической документацией может затруднить работу с системой, если пользователи плохо владеют иностранными языками.

Достоинства:

- Единая платформа для всех продуктов CyberArk Privileged Account Security Solution.

- Модульная архитектура решения и, соответственно, очень гибкое ценообразование.

- Автономность модулей – каждый модуль может функционировать независимо от других).

- «Безагентская» архитектура – продукт не требует установки агентов на защищаемые объекты.

- Единая точка входа для всех привилегированных пользователей без необходимости авторизации на каждом защищаемом устройстве.

- Широкий спектр поддерживаемых методов аутентификации и клиентов доступа, без ограничений протоколов и типов целевых систем.

- Полная изоляция систем ИТ-среды компании от лиц, не наделенных соответствующими полномочиями на доступ.

- Надежное хранение и гибкое управление паролями конечных систем.

- Наличие управления SSH-ключами.

- Удобный просмотр видеозаписей сессий администраторов и сессий в режиме реального времени непосредственно в административном меню веб-портала Password Vault Web Access.

- Управление и непрерывный мониторинг команд, выполняемых от имени пользователей, наделенных привилегированными полномочиями.

- Управление и аудит встроенных учетных записей привилегированных пользователей в приложения.

- Анализ и оповещение о ранее необнаруженном злонамеренном поведении привилегированного пользователя.

- Возможность исключения у пользователей бизнес-подразделений прав локальных администраторов.

- Поддержка кластеризации решения.

- Широкие возможности интеграции, включая каталоги пользователей Active Directory/ LDAP, системы класса SIM/SIEM, тикет-системы Help Desk.

Недостатки:

- Сертификат соответствия требованиям безопасности ФСТЭК России у предыдущей версии продукта. Версия 9.6 находится в процессе сертификации.

- Отсутствие технической документации на русском языке.