Какова структура информационного взаимодействия в рамках ГосСОПКА, какие цели стоят перед центрами ГосСОПКА, каковы роль и задачи как самого взаимодействия, так и главного центра ГосСОПКА в лице НКЦКИ? Отвечаем в статье.

Введение

С начала 2018 года вступает в силу федеральный закон №187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации»), в котором одной из задач системы безопасности критической информационной инфраструктуры (КИИ), помимо обеспечения защищенности информационных систем в таких сферах, как здравоохранение, наука, транспорт, атомная промышленность, энергетика и другие, является оперативное информирование и взаимодействие их владельцев с ГосСОПКА. Причем мероприятия по оперативному информационному взаимодействию и отчетности затрагивают сразу три направления деятельности: инвентаризация защищаемых ресурсов и анализ актуальных для них угроз, выявление и анализ компьютерных инцидентов в инфраструктуре защищаемого объекта, а также реакция на уведомления и запросы вышестоящего центра ГосСОПКА. Особенности этих процессов и взаимодействия мы и попробуем отразить в данной статье.

ГосСОПКА

Общее описание структуры

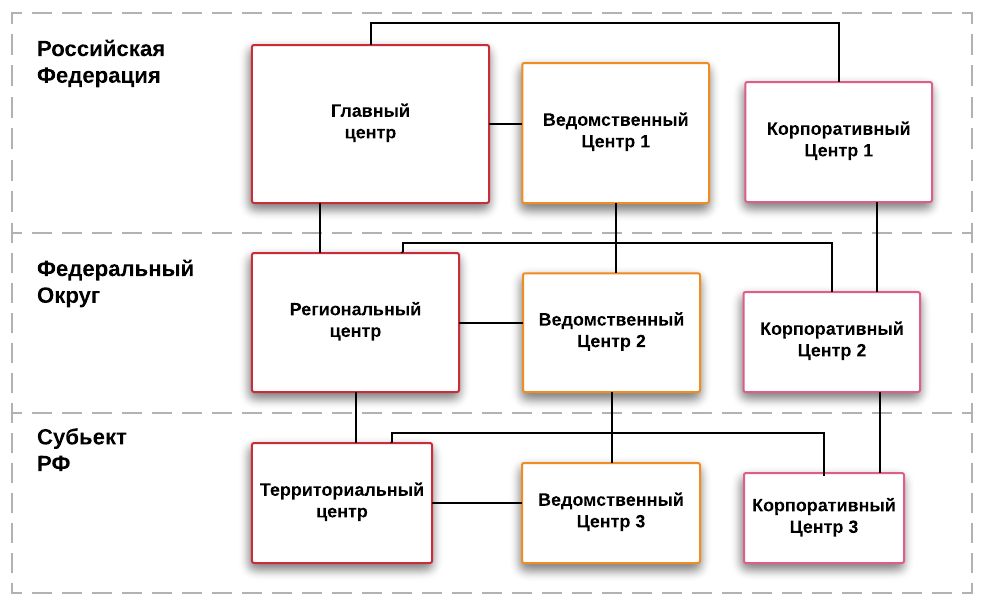

Государственная система обнаружения, предупреждения и ликвидации последствий компьютерных атак является территориально распределенной совокупностью центров (сил и средств), организованной по ведомственному и территориальному принципам, в числе которых — Национальный координационный центр по компьютерным инцидентам.

Созданию такой системы послужили следующие нормативные акты:

- Указ Президента РФ от 15 января 2013 года № 31с.

- Основные направления государственной политики в области обеспечения безопасности автоматизированных систем управления производственными и технологическими процессами критически важных объектов инфраструктуры Российской Федерации (утв. Президентом РФ 3 февраля 2012 г. №803).

- Концепция государственной системы обнаружения, предупреждения и ликвидации последствий компьютерных атак на информационные ресурсы Российской Федерации (№К 1274 от 12 декабря 2014г.).

- Федеральный закон №187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации».

- Методические рекомендации по созданию ведомственных и корпоративных центров ГосСОПКА от Центра защиты информации и специальной связи Федеральной службы безопасности России.

Рисунок 1. Структура ГосСОПКА

Задачи информационного взаимодействия и роль НКЦКИ

Глобально в рамках информационного взаимодействия субъектом ключевой информационной инфраструктуры решается несколько критичных для обеспечения функций ГосСОПКА задач:

- Определение и поддержание в актуальном состоянии своей зоны ответственности.

- Отчетность в сторону вышестоящего центра ГосСОПКА о выявленных и обработанных инцидентах информационной безопасности.

- Получение и обработка уведомлений и запросов вышестоящего центра ГосСОПКА.

Попробуем рассмотреть их по очереди, оценить значимость обрабатываемой информации и ее возможное использование как для задач НКЦКИ, так и для обеспечения безопасности всей структуры ключевых информационных инфраструктур РФ.

- В рамках поддержания актуальной информации о зоне ответственности в первую очередь необходим сбор данных об инфраструктуре объекта, в том числе:

- Описание внешнего периметра организации и способов выхода в интернет.

- Наличие информационных и технологических «стыков» с другими объектами КИИ или прочими информационными системами.

- Состояние установленных обновлений и патчей и возможные сроки установки корректирующих патчей.

- Структура внутренних сотрудников и внешних подрядчиков, несущих ответственность за функционирование конкретных комплексов.

С точки зрения конкретной организации, данная инвентаризационная информация, казалось бы, не имеет существенного отношения к обеспечению информационной безопасности. Но она может совершенно по-другому интерпретироваться на уровне ГЦ ГосСОПКА:

- При возникновении очередной массовой угрозы или уязвимости появляется возможность корректно оценить, какие именно объекты в состоянии самостоятельно и в штатном режиме устранить уязвимости, а в каких случаях необходимо более детальное информирование и особый порядок сопровождения конкретной задачи.

Ни для кого не секрет, что получение официального письма по задачам информационной безопасности и закрытию уязвимостей из вышестоящих ведомств и органов зачастую позволяет более эффективно построить взаимодействие в компании и дает дополнительные рычаги подразделению информационной безопасности для отстаивания своих позиций.

- Информация о «стыках» и подрядчиках приобретает критическое значение, если объект КИИ из смежной организации находится под атакой или в стадии разбора конкретного инцидента.

В этом случае успешная атака на один из объектов или инфраструктуру подрядчика через, как правило, слабо защищаемые информационные стыки может иметь последствия в инфраструктуре другого объекта. Заранее увидеть и предсказать такую ситуацию из своей инфраструктуры невозможно, но в рамках данных, доступных НКЦКИ, такие нюансы могут быть оперативно отработаны.

- Наконец, в инфраструктурах не до конца защищенных и распределенных организаций могут находиться средства вычислительной техники, являющиеся частью бот-сети.

Зачастую злоумышленники используют скомпрометированные вычислительные ресурсы для атаки на другие инфраструктуры: активных сканирований на уязвимости, брут-форсов, DDoS-атак. В таком случае, если атака направлена на один из объектов КИИ, при анализе технических индикаторов НКЦКИ сможет выявить, что часть ботов использовали для атаки адреса одного из прочих объектов, и в режиме «раннего оповещения» проинформирует ответственные службы о затаившейся в их инфраструктуре угрозе.

- В рамках отчетности по инцидентам происходит информирование вышестоящего центра ГосСОПКА о выявленных в своей инфраструктуре инцидентах со следующими ключевыми характеристиками:

- Техническая информация об атаке (адреса, инструменты, методы).

- Результаты реагирования и ликвидации последствий.

- Необходимость содействия со стороны вышестоящего центра.

Стоит отметить, что содействие оказывается в рамках полномочий НКЦКИ как главного российского CERT. Он может выполнять самые разные операции:

- Оперативное блокирование доменов/адресов, удаление вредоносных ссылок или разделегирование доменов, осуществляющих вредоносные действия.

- На основании предоставленных сведений выполнение более детального сбора информации о злоумышленниках: получение информации о владельцах и способах оплаты доменов, выявление каналов подключения к инфраструктуре, с которой осуществлялась атака, и другие доступные CERT инструменты атрибуции и поиска злоумышленников.

- Вовлечение внутренних или внешних ресурсов в процесс анализа и расследования произошедшего инцидента для восстановления всего сценария атаки и выработки мер противодействия.

- Перевод возникшего инцидента в юридическую плоскость и возможность уголовного преследования злоумышленников.

Описанные мероприятия могут помочь как противодействовать развивающейся атаке, так и расследовать уже завершившуюся атаку для уголовного наказания киберпреступников.

Стоит отметить, что НКЦКИ, как национальный CERT, имеет возможность и полномочия работать не только на уровне РФ, но и взаимодействовать с международными CERT, облачными провайдерами и телеком-операторами для оказания помощи в противодействии инциденту и его дальнейшем расследовании. Это делает возможность атрибуции и нахождения злоумышленников, использующих иностранные хостинги и ip-адреса в атаке, более вероятной, чем при взаимодействии с локальными органами и структурами расследования инцидентов

- Обработка уведомлений и запросов вышестоящего центра, включающие в себя информацию:

- о противодействии или блокировании потенциальных атак;

- о сборе информации об определенных событиях информационной безопасности.

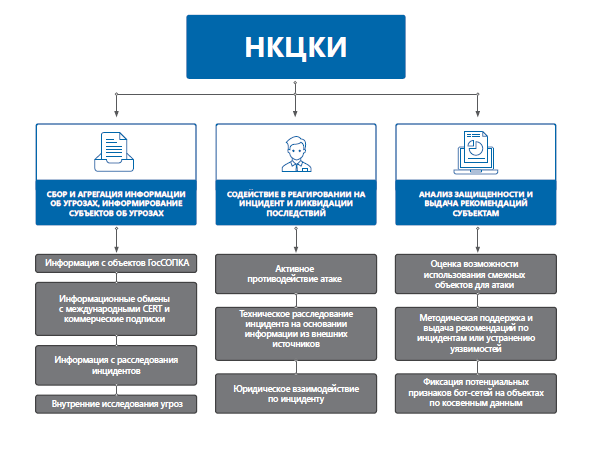

В рамках названных направлений деятельности мы получили представление о том, что НКЦКИ собирает и агрегирует информацию по большому количеству угроз и инцидентов, зафиксированных на объектах КИИ. Дополнительно к этой информации в своем внутренней базе угроз НКЦКИ может использовать информацию:

- Полученную в рамках информационных обменов с международными CERT и центрами противодействия киберугрозам;

- полученную из коммерческих и некоммерческих источников об угрозах;

- полученную в рамках следственных мероприятий по расследованию инцидентов;

- из систем обнаружения компьютерных атак, установленных на разных объектах;

- собственные внутренние исследования угроз;

- обращения граждан по вопросам противодействия киберугрозам.

Рисунок 2. Структура и схема функционирования НКЦКИ

Таким образом, НКЦКИ выступает в роли огромного информационного хаба и источника знаний о новых и актуальных угрозах безопасности информации (Threat Intelligence), которая может стать востребованной любым из участников информационного обмена в ГосСОПКА. И предоставляемая информация носит именно практический характер защиты от новых угроз и повышения защищенности конкретного объекта.

Выводы

В заключение хотелось бы отметить, что задачи информационного взаимодействия намного глубже, чем просто отчетность по инцидентам для накопления статистики. Модель построения ГосСОПКА, в которой ключевыми элементами системы являются ведомственные и корпоративные центры, призвана объединить специалистов реагирования и расследования компьютерных инцидентов в единое экспертное сообщество, обменивающегося обезличенной, но технически ценной информацией об угрозах безопасности. И это, с одной стороны, повышает ценность вклада каждого отдельного участника взаимодействия в обеспечение общей безопасности всех объектов КИИ, с другой стороны — позволяет рассчитывать на помощь «собратьев по оружию» и регулятора в отражении сложных и динамически развивающихся атак.