Комплексное решение на базе корпоративного центра сертификации SafeTech CA и службы каталога ALD Pro позволяет полностью автоматизировать управление цифровыми сертификатами в Linux-среде, устраняя рутину, снижая риски простоя и формируя надёжную и безопасную PKI-инфраструктуру компании.

- Введение

- Управление PKI-инфраструктурой в Linux — боль ИТ-администратора

- Запрос рынка: «Нам нужен недостающий фрагмент пазла, который встанет на место AD CS»

- Реализация Autoenrollment сертификатов

- SafeTech CA + ALD Pro: возможности и преимущества

- Выводы

Введение

Современные корпоративные ИТ-инфраструктуры представляют собой сложный гибрид разнородных систем и устройств, управлять цифровыми сертификатами которых становится всё сложнее. До сих пор автоматический выпуск и обновление сертификатов были «фирменной фишкой» экосистемы Microsoft Windows с её AD CS и групповыми политиками.

Теперь аналогичную функциональность для управления PKI-инфраструктурой в Linux-среде с полноценным Autoenrollment (автоматической выдачей) сертификатов предлагает и российская разработка: корпоративный центр сертификации SafeTech CA в связке с доменом ALD Pro.

Управление PKI-инфраструктурой в Linux — боль ИТ-администратора

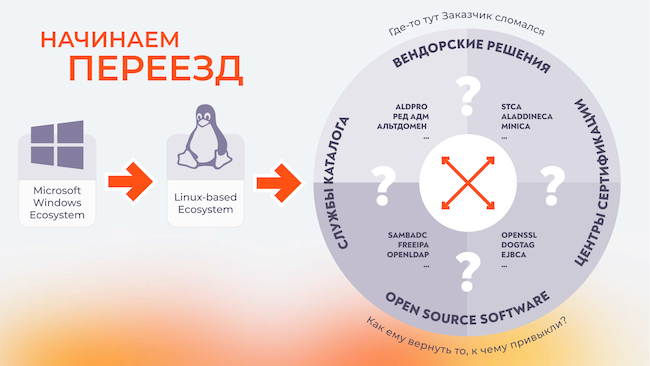

Представьте себе типичную организацию, которая проходит путь импортозамещения. Windows-серверы мигрируют на Astra Linux, Active Directory заменяется на ALD Pro. Когда дело доходит до управления инфраструктурой открытых ключей (PKI) с пользовательскими и технологическими сертификатами в новой среде, появляются серьёзные проблемы.

Рисунок 1. Управление PKI-инфраструктурой до миграции на Linux

Раньше было так: Windows-компьютер нового сотрудника в домене MS AD автоматически получал все необходимые сертификаты для VPN, Wi-Fi, электронной почты и т. д. Система сама следила за их своевременным обновлением, и администратор практически не участвовал в этом процессе. Единожды настроенная групповая политика вместе с шаблонами центра сертификации (ЦС) оперативно и эффективно обслуживала весь жизненный цикл цифровых удостоверений.

В Linux-инфраструктуре привычные механизмы автоматизации выпуска, мониторинга статуса и обновления сертификатов отсутствуют. Управление каждым сертификатом для пользователя, веб-сервера или любой системы превращается в ручную рутину: генерация запроса, отправка на подпись, ожидание, установка, и, главное, своевременное обновление.

Риски, которые несёт ручное управление сертификатами:

- Риск простоя. Просроченный TLS-сертификат на корпоративном портале — и утром тысяча сотрудников не может войти в систему. Просроченный сертификат VPN — удалённые работники остаются без доступа. По данным исследований, даже в самых технологически развитых компаниях инциденты с необновлёнными сертификатами случаются регулярно и оборачиваются колоссальными финансовыми потерями из-за остановки бизнес-процессов.

- Риск безопасности. В попытке быстро восстановить работу сервиса перегруженный или неопытный ИТ-администратор может пойти на рискованный компромисс: выпустить сертификат с упрощёнными параметрами, продлить его на необоснованно долгий срок или, что ещё опаснее, скопировать один и тот же ключ на несколько машин. Подобные действия критически ослабляют всю криптографическую защиту инфраструктуры.

- Операционные издержки. Время — самый ценный ресурс ИТ-специалистов. Представьте, что в организации 500 сотрудников и 100 серверов. Для каждого из них нужно выпустить как минимум 2–3 сертификата (для аутентификации, шифрования почты, доступа к внутренним ресурсам компании). И каждый из этих ~1800 сертификатов имеет свой срок жизни. Ведение такой базы вручную, рассылка напоминаний, массовое обновление — на это уходят сотни человеко-часов в год.

Таким образом, ручное управление сертификатами не только трудоёмко и неэффективно, но и обходится компании слишком дорого — и для бюджета, и для безопасности. Поэтому организации всё чаще ищут способ вернуть автоматизацию и стабильность этого процесса.

Запрос рынка: «Нам нужен недостающий фрагмент пазла, который встанет на место AD CS»

Вот что нам буквально говорили клиенты: «Мы готовы переходить на отечественные ОС, но как нам сохранить управляемость PKI-инфраструктуры на прежнем уровне? Нам нужно решение, которое работает так же прозрачно и надёжно, как это делала связка AD + Group Policy + AD CS.»

Именно эта актуальная потребность заказчиков стала для нас главным ориентиром при разработке нового решения. Клиентам был нужен не просто ещё один центр сертификации, а готовая полнофункциональная система автоматизации процессов управления PKI-инфраструктурой в Linux, которая:

- исключает человеческий фактор из рутинных операций;

- работает по тем же принципам, что и привычные Windows-инструменты;

- интегрируется в российскую экосистему (ALD Pro, Astra Linux) без швов и костылей.

Проанализировав все требования рынка, мы приняли решение создать единую платформу, в которой центр сертификации становится неотъемлемой и незаметной частью доменной инфраструктуры, как это и должно быть в современном ИТ-ландшафте. Таким образом, автоматизация превращается из просто «удобной функции» в стратегическую необходимость, которая закрывает фундаментальные риски безопасности и операционной стабильности при переходе на отечественное ПО.

Всё оказалось не так просто

Основная проблема состоит в том, что в Linux нет единой стандартизированной системы для управления жизненным циклом цифровых сертификатов. Есть множество различных реализаций самой ОС и систем по управлению доменом: FreeIPA, Samba AD. Доменные решения, в свою очередь, строятся на базе различных низкоуровневых компонентов: 389 Directory Server или OpenLDAP, MIT Kerberos или Heimdal, Bind9 или PowerDNS, chrony или ntpd, SSSD или Winbind и т. д.

С другой стороны, отечественные производители операционных систем на базе ОС Linux, такие как Astra Linux, разработали свои собственные системы по управлению доменом, обладающие довольно широкими возможностями.

Рисунок 2. Трудности организации процесса управления цифровыми сертификатами при переходе на Linux

Реализация Autoenrollment сертификатов

На текущий момент наиболее продвинутыми функциональными возможностями по управлению групповыми политиками обладает продукт наших партнёров, «Группы Астра», — служба каталога ALD Pro. Механизм групповых политик в этом продукте работает за счёт интеграции с системой конфигурирования SaltStack. Аналогом Windows-сервиса GPSVC (Group Policy Client Service, сервис, ответственный за применение групповых политик) на компьютерах из домена ALD Pro является служба aldpro-salt-minion, которая отвечает за извлечение, суммирование и применение параметров групповых политик на рабочих станциях.

Задачу по оптимизации процесса управления жизненным циклом цифровых сертификатов можно разделить на 2 части:

- Инициация процедуры выпуска сертификатов на доменных компьютерах после загрузки или входа пользователя в систему.

- Автоматизированный выпуск сертификатов с их последующим продлением.

С первой частью нам помогли справиться дополнительные параметры групповых политик ALD Pro, которые позволяют использовать собственные salt-скрипты. После аутентификации пользователя в домене служба aldpro-salt-minion получает и исполняет эти скрипты на его машине в фоновом режиме.

При необходимости в целях отладки системный администратор может форсированно запустить применение групповых политик на рабочей станции. Через такие скрипты можно выполнять различные манипуляции: настройку сетевых параметров, параметров печати, монтирования общих ресурсов, настройку доступа к USB-устройствам, а также установку необходимых пакетов, скачивание файлов по различным протоколам, запуск shell-скриптов и т. п.

Далее возник вопрос, как можно автоматизировать выпуск, мониторинг статуса и обновление выпущенных сертификатов. На помощь пришёл Certmonger — служба (демон) в операционных системах Linux, которая автоматизирует получение и обновление сертификатов через центры сертификации.

Сервис Certmonger, как правило, входит в репозитории большинства современных дистрибутивов Linux, поскольку является важным инструментом для управления PKI-инфраструктурой и интеграции с корпоративными службами аутентификации, а также умеет работать с протоколом SCEP (Simple Certificate Enrollment Protocol), доменом FreeIPA, локальными центрами сертификации. По умолчанию пакет Certmonger входит и в дистрибутив Astra Linux.

Возможности Certmonger:

- Автоматическое получение сертификатов: самостоятельно запрашивает сертификаты у центров сертификации.

- Мониторинг срока действия: непрерывно отслеживает дату истечения срока действия выданных сертификатов.

- Автоматическое обновление (renewal): заблаговременно и автоматически обновляет сертификаты до момента их истечения.

- Генерация ключей и CSR: создаёт закрытые ключи и запросы на подпись сертификатов (CSR, Certificate Signing Requests).

- Управление форматами: сохраняет полученные сертификаты и ключи в нужных форматах (файлы PEM/DER, базы данных NSSDB).

- Интерфейс командной строки: предоставляет набор утилит командной строки (getcert) для управления и диагностики.

- Поддержка алгоритмов RSA, ECDSA (secp256r1, secp384r1, secp512r1).

Данная служба обладает программным интерфейсом для расширения своих функциональных возможностей. В терминах самого Certmonger это называется helper API, его можно реализовать на любом удобном языке программирования и выпускать сертификаты с помощью Certmonger на своём центре сертификации.

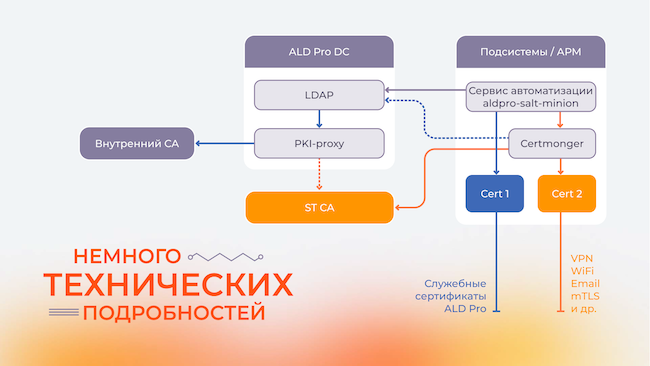

Мы написали собственный плагин на языке Python. Наш хелпер, используя доменную аутентификацию по протоколу Kerberos v5, запрашивает сертификат у центра сертификации SafeTech CA. Для дополнительного удобства в рамках выполнения этой задачи мы доработали наш API таким образом, чтобы все компоненты Subject RDN (O, OU, CN, L и др.), а также расширения сертификата и компоненты Subject Alternative Name (DNS, UPN, DN, ip и др.) выпускаемого сертификата добавлялись в него автоматически на основе данных о пользователе, имеющихся в LDAP-каталоге домена.

Рисунок 3. Схема интеграции SafeTech CA и ALD Pro

Сам запрос, формируемый Certmonger, не содержит внутри себя никакой информации, кроме Subject public key info (публичный ключ субъекта и алгоритм, с которым используется ключ). Центр сертификации SafeTech CA самостоятельно формирует все необходимые расширения, причём состав сертификата можно гибко настроить через параметры шаблона.

Стоит отметить, что плагин поддерживает оба режима работы нашего ЦС: с одобрением запроса на выпуск администратором или оператором, а также автоматический выпуск без одобрения. После выпуска сертификата Certmonger начинает отслеживать его состояние с заданной в настройках периодичностью и запускает процесс обновления при достижении установленного срока действия.

SafeTech CA + ALD Pro: возможности и преимущества

Объединив функциональность центра сертификации SafeTech CA с широчайшим набором опций по управлению групповыми политиками ALD Pro и значительно расширив возможности службы Certmonger с помощью программных доработок, мы получили такой же удобный инструмент для автоматизированного управления цифровыми сертификатами в Astra Linux, который ранее существовал только в экосистеме Windows.

Таким образом, стала возможной безболезненная замена службы Microsoft AD CS на полнофункциональное отечественное решение на базе двух зрелых продуктов, которое обеспечивает высокий уровень защищённости PKI-инфраструктуры и соответствие требованиям регуляторов и внутренних стандартов безопасности компании.

Комплексное решение обеспечивает полноценный Autoenrollment технологических сертификатов, которые применяются в ИТ-инфраструктуре любого масштаба для:

- защиты беспроводных сетей (802.11x);

- аутентификации в проводных сетях;

- настройки VPN-соединений;

- доменной аутентификации;

- шифрования и подписи электронной почты;

- взаимной аутентификации во внутренних веб-сервисах с помощью mTLS (Mutual Transport Layer Security).

Системные администраторы теперь могут один раз настроить в интерфейсе управления доменом ALD Pro разработанные нами дополнительные параметры для групповых политик пользователя, компьютера и забыть про ручное управление жизненным циклом сертификатов. Тем самым устраняется один из самых критичных рисков для безопасности всей ИТ-инфраструктуры — человеческий фактор, и в разы снижаются операционные издержки на поддержание стабильности и непрерывности бизнес-процессов компании.

Комплексное решение на базе SafeTech CA и ALD Pro закрывает главный пробел Linux-инфраструктур в части PKI — отсутствие полноценного автоматизированного управления цифровыми сертификатами. Благодаря глубокой интеграции двух продуктов, целостной архитектуре, а также продуманной системе применения групповых политик процессы выпуска и обновления сертификатов становятся гораздо более прозрачными, удобными и стабильными.

Решение повторяет проверенную логику Windows-экосистемы, но адаптировано под российские ОС и регуляторные требования. Это снижает операционные риски, устраняет человеческий фактор, значительно повышает уровень информационной безопасности и позволяет компаниям осуществлять импортозамещение без потери управляемости PKI-инфраструктуры.

Реклама, ООО «Сэйфтек Лаб», ИНН 7734429050, 18+

ERID: 2VfnxwZgAfB