Хакерские атаки на объекты критической информационной инфраструктуры могут нанести ущерб местного, регионального и даже государственного уровня. Fortinet предлагает широкий спектр решений для построения многоцелевой сетевой защиты, они интегрируются в систему управления предприятием и обеспечивают безопасность, позволяя осуществлять непрерывный мониторинг и сбор данных в режиме реального времени, а также подходят для разных сегментов и разного масштаба бизнеса.

- Введение

- От обособленных АСУ ТП к IICS и IIoT

- Почему АСУ ТП привлекательная мишень для атак?

- Адаптивный подход Fortinet к защите АСУ ТП

- Выводы

Введение

Автоматизированная система управления технологическими процессами, или сокращенно АСУ ТП, представляет собой систему автоматизации управления, в которую интегрированы оборудование, технические и программные средства, взаимодействующие между собой на промышленных предприятиях. Образуют АСУ ТП три основных компонента: система диспетчеризации, или система автоматического контроля и сбора данных (SCADA), телеметрическая подсистема, инфраструктура коммуникации на базе доступных промышленных протоколов передачи данных.

Основными задачами АСУ ТП являются

- контроль промышленных процессов «на месте» или удаленно;

- мониторинг, сбор и обработка данных в реальном времени;

- непосредственное взаимодействие с устройствами (такими как датчики, клапаны, насосы, двигатели и многое другое) через программное обеспечение человеко-машинного интерфейса (Human-Machine Interface, HMI);

- запись и журналирование событий.

В процессе автоматизации промышленного производства и переходу к Индустрии 4.0. АСУ ТП становятся критичными системами для промышленных организаций, ядром, поддерживающим работу всех датчиков и устройств. Они помогают эффективно обрабатывать большие потоки данных и сообщать системные проблемы, чтобы можно было их оперативно устранить.

Основная архитектура АСУ ТП состоит из программируемых логических контроллеров (Programmable Logic Controllers, PLC) или удаленных терминальных блоков (Remote Terminal Units, RTU). PLC и RTU — это микрокомпьютеры, которые взаимодействуют с оборудованием, HMI, датчиками и другими устройствами, а затем направляют информацию с этих объектов на компьютеры. Программное обеспечение АСУ ТП обрабатывает, распространяет и отображает данные, помогая операторам анализировать данные и принимать решения. Например, АСУ ТП быстро уведомляет оператора о том, что производственный процесс демонстрирует высокую частоту ошибок. Оператор приостанавливает операцию и просматривает данные системы АСУ ТП через HMI, чтобы определить причину неполадок.

От обособленных АСУ ТП к IICS и IIoT

Современные АСУ ТП позволяют получать данные с предприятия в реальном времени и иметь доступ к ним из любой точки мира. Этот доступ позволяет правительству, предприятиям и отдельным лицам принимать решения, направленные на улучшение рабочих процессов и повышение эффективности производства.

Кроме того, большинство конструкторских решений АСУ ТП имеют возможности быстрой разработки приложений (Rapid Application Development, RAD), которые позволяют при необходимости относительно легко дорабатывать отдельные компоненты системы. Развитие IT-технологий и появление большого количества сервисов (в том числе баз данных, веб-приложений, MES, ERP) дало необходимость иметь возможность АСУ ТП с ними интегрировать.

С развитием и масштабированием технологий интернета вещей их все чаще стали внедрять на производство. Как следствие, возник новый тип систем, который стал называться Industrial Internet Control Systems (IICS), или Industrial Internet of Things (IIoT). Теперь невозможно представить современный передовой завод, который бы не стремился обладать этими технологиями. В такого рода системах применятся технологии, используемые в традиционных АСУ ТП, а также технологии, применяемые в системах IoT (IIoT).

АСУ ТП используются в нефте- и газопроводах, системах дистанционного управления и мониторинга, таких как электропередача и дистрибуция, а также управление водоснабжением и сточными потоками. Они позволяют осуществлять автоматическое управление данными и оборудованием и обеспечивают контроль за предприятием.

В отличие от распределенной системы управления, АСУ ТП поддерживает двунаправленную связь между распределенными полевыми устройствами и центральной зоной управления. Например, нефтегазовая компания может использовать распределенную систему управления нефтеперерабатывающим заводом, и АСУ ТП будет использоваться для управления трубопроводами, поступающими на завод и выходящими из него. В результате система может покрывать более длинные линейные расстояния, чем распределенная система управления — например, поддерживать трубопровод. Однако при выявлении уязвимостей производство так и будет работать в прежнем режиме, и его вряд ли будут приостанавливать для отладки АСУ ТП. Поэтому на предприятиях годами могут работать старые системы с уязвимостями.

Почему АСУ ТП привлекательная мишень для атак?

Как ключевой элемент управления рабочими процессами предприятия, АСУ ТП является крайне привлекательной для вмешательства террористических и других враждебно настроенных групп, в том числе конкурентов. Такого рода вмешательство несет в себе угрозу захвата управления объектами критической информационной инфраструктуры, в некоторых случаях даже выведение их из строя.

Объекты ядерной отрасли, электроэнергии, нефтехимии, транспортировки продуктов углеводородной промышленности, металлургии, стратегические вооружения и другие важнейшие предприятия попадают под тщательную охрану государства. Благодаря этому нарушителю довольно сложно проникнуть на территорию и насести ущерб «на месте».

Однако злоумышленники могут нанести ущерб через уязвимость в информационных системах. Завладев такого рода системой, становится возможным получить контроль сразу как над рабочими процессами, так и над целой инфраструктурой, нанося ущерб не только самому предприятию, но также государству. Согласно исследованиям Fortinet, проведенным в 2018 году, 56% организаций сообщили о попытках взлома АСУ ТП и только 11% не зафиксировали каких-либо проникновений.

Восстановление системы после атаки процесс сам по себе сложный, но и последствия сбоя могут быть разрушительными. Уже известны примеры, когда действия хакеров становились проблемой всего населения, а не только предприятия.

В марте 2016 года в США хакеры совершили взлом системы управления водоснабжения компании Kemuri Water Company (KWC), в ходе которого взяли под контроль слив химических отходов. Проблема была обнаружена не сразу. Рабочие заметили, что уровень химикатов в воде непостоянен, а центр управления работает со странными сбоями. После начала расследования оказалось, что система была построена неудачно и поэтому стала заманчивой мишенью для хакеров. Инфраструктура компании строилась вокруг технологии 1988 года — IBM AS/400, через нее проходил трафик веб-сервера (запросы клиентов о расходе воды, оплата счетов и т. д.), а за ее настройку был ответственным только один сотрудник. Как выяснилось позже, хакеры проникли в систему управления сливом через платежное приложение KWC, обнаружив уязвимость в сервере. А уровень химикатов менялся из-за того, что они пытались понять, что именно обнаружили.

Также в декабре 2015 года несколько регионов Украины были лишены электричества из-за вмешательства посторонних лиц в АСУ ТП местных электростанций. Атака стала причиной прекращения подачи электроэнергии для более 200 тысяч человек, 80 подстанций приостановили работу, и в результате злоумышленники смогли проникнуть на SCADA-сервера, копировать данные и изменить внутренние настройки.

Но не только хакерские атаки представляют угрозу функционированию АСУ ТП. Также многие риски возникают на этапе проектирования системы. Ошибки в процессе конструирования могут обернуться катастрофой при эксплуатации. При неправильной настройке данные проходят по сети неконтролируемым потоком, и в результате сеть заполнятся огромным количеством сообщений, что и приводит к сбоям.

Примером служит инцидент на энергоблоке Нововоронежской АЭС в 2006 году. Во время испытаний на энергоблоке №6 НВАЭС произошел отказ электрического генератора и дальнейшее отключение от сети. Этот отказ спровоцировал дисфункцию систем, которые должны были предотвратить повышение давления пара перед турбиной.

В 2006 году произошло внештатное аварийное выключение производственной сети на атомной станции Browns Ferry из-за сбоев в системе управления. Причиной стало получение на выходе неконтролируемого сетевого трафика. В мае 2008 года в Корпорации Tennessee Valley Authority (TVA) проверка регуляторов (GAO, HHS) выявила порядка 2000 уязвимостей разной степени критичности. В них входили участки производственной сети, подключенные к интернету, уязвимости прикладного программного обеспечения, отсутствие обновлений безопасности, ошибки в проектировании архитектуры сети и каналов обмена данными. Также известен случай, когда в Центре полетного планирования Федерального управления гражданской авиации США диспетчерские трех десятков американских аэропортов были выведены из строя в результате компьютерного сбоя.

Еще один вид уязвимостей, который появился относительно недавно по сравнению с предыдущими, связан с внедрением технологий интернета вещей. Устройства IoT активно задействуются в промышленном производстве во многих отраслях, от коммунальных служб до транспортной отрасли. Подключение все большего количества числа приборов и систем, а также использование сетевых инфраструктур, мобильных сетей и беспроводных точек доступа рождает новые риски, так как система заметно усложняется. При этом большинство используемых в данный момент средств защиты безопасности не способно в должной степени поддерживать защищенность новых систем на базе IoT, не говоря уже о защите инфраструктуры в целом. И через уязвимость в одном приборе, например, может стать возможным проникновение в сеть всего предприятия.

Также организации обеспокоены степенью надежности облачных сервисов, которые отвечают за функционирование всех подключений в АСУ ТП. Однако даже если организации осознают, что облачные сервисы являются источником угроз безопасности, выгоды от их использования все же больше. Внедрение таких технологий дает целый ряд преимуществ — сокращение человеческого фактора, автоматизация производства, повышение производительности и эффективности. Поэтому предприятия видят в облачных технологиях больше пользы, нежели рисков.

Наконец, угрозой может стать неправомерное поведение пользователей. При использовании облачных серверов есть угроза хищения данных предприятия и персональных данных, которые содержатся в облаке.

Адаптивный подход Fortinet к защите АСУ ТП

Исходя из того, что было сказано выше, можно выделить три типа угроз для АСУ ТП на промышленных предприятиях:

- Попытки взлома

- Производственные сбои

- Ошибки, возникающие при производственной эксплуатации

Ошибки при производственной эксплуатации в системе возникают из-за того, что они не были выявлены при предэксплуатационном тестировании, которое, как правило, выполняется в условиях, не соответствующих реальности.

Выходит, для обеспечения защиты требуется комплексный подход, который будет включать в себя технологии для минимизации каждого из рисков.

Компания Fortinet является мировым лидером по обеспечению ИБ, так как ее специалисты предлагают широкомасштабные автоматизированные решения и интегрируемые в эксплуатационные технологии средства безопасности. Продукция Fortinet является одним из лучших средств обеспечения ИБ промышленных предприятий и важных инфраструктурных объектов. Перечень продуктов широк и рассчитан на различные направления и сегменты рынка.

Для защиты от попыток взлома Fortinet обладает возможностями защиты от вредоносных программ, а также возможностями управления доступом, отслеживая попытки неправомерного использования данных. Например, решение Fortinet Advanced Persistent Threat Protection Framework позволяет обнаружить и анализировать современные атаки, которые могут обойти традиционные средства защиты, функционирующие на основе сигнатур вредоносов. Также специальное средство FortiGuard Industrial Security Service обеспечивает управление приложениями и предоставляет шифрование при помощи защитных подписей.

Для управления безопасностью производственных процессов решения Fortinet могут быть интегрированы в платформу, получившую название Fortinet Security Fabric, которая позволяет всем включенным в нее продуктам осуществлять обмен информацией о возможных угрозах (в том числе, целенаправленных атаках). Решение подходит для крупного и среднего бизнеса. Если обнаруживается аномальный процесс, то данные об этом распространяются по всей фабрике, и затем следует глобальная рассылка по всем предприятиям. Таким образом, решение Fortinet Security Fabric автоматизирует управление на предприятии и упрощает построение сетевой защиты.

Рисунок 1. Платформа Fortinet Security Fabric

Fortinet Security Fabric является адаптивным решением и поддерживает реализацию детализированных политик безопасности на основе таких факторов, как идентификация пользователей, приложений, расположения и типов устройств.

Fortinet предлагает целый спектр решений, обеспечивающих комплексную защиту, наиболее популярными из которых являются:

- FortiGate Rugged — многофункциональные усиленные межсетевые экраны;

- FortiSwitch Rugged — средства коммутации (по производительности не отличаются от Fortinet FortiSwitch, могут быть развернуты в неблагоприятных средах);

- FortiAP Outdoor — беспроводные точки доступа, действующие совместно с FortiGate, который предоставляет проверенное подключение (также сочетаются с FortiSwitch).

Последние оснащены технологией сбора данных FortiGuard, которая осуществляет мониторинг информации об угрозах в промышленной среде, включая узкоспециализированные индустриальные протоколы, даже проприетарные от производителей, и Modbus, и многие другие.

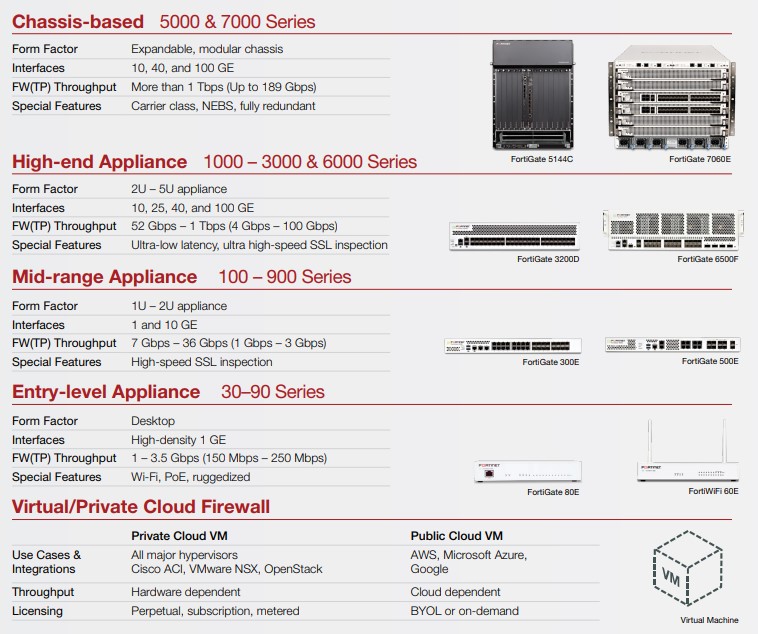

Межсетевые экраны FortiGate обеспечивают функцию сегментации АСУ ТП, они представлены в нескольких сериях, позволяющих использовать их на предприятиях из разных сегментов рынка. Последние поколения прекрасно подходят для развертывания даже в труднодоступных местностях, так как они выдерживают воздействие экстремальных температур, и в опасных зонах, где нередко расположены удаленные АСУ ТП.

Рисунок 2. Серии межсетевых экранов FortiGate

Операционная система безопасности FortiOS (о ней мы недавно писали в экспертном обзоре) отвечает за управление, которое осуществляется при поддержке FortiGuard Industrial Security Service — службы, собирающей данные об угрозах в режиме реального времени, поддерживающей собственные протоколы систем управления производственными процессами (ICS) и АСУ ТП.

В условиях внедрения технологий интернета вещей Fortinet предоставляет обширную масштабируемую систему безопасности, которая обеспечивает защиту всей инфраструктуры предприятия и входящих в нее технологий. Помимо вышеперечисленных компонентов защиты были разработаны FortiClient 6.0 и Fabric Agent. FortiClient 6.0 будет включать в себя расширенную поддержку операционной системы для Linux, распределяя приходящие потоки информации через Security Fabric. FortiClient также предоставляет более подробные сведения обо всех типах конечных точек, включая инвентаризацию приложений на каждом устройстве.

Fabric Agent может отправлять данные телеметрии из конечной точки в систему безопасности для мониторинга функционирования конечных устройств сети (отдельных приборов и датчиков) и быстрого выявления уязвимостей. Он также совместим для работы с системами безопасности сертифицированных партнеров.

Выводы

Нужно понимать, что систему безопасности АСУ ТП нельзя построить с помощью одного продукта или даже нескольких. Это должно быть сквозное, адаптируемое решение, обеспечивающее комплексный подход к защите в режиме реального времени. Защита должна поддерживать контроль за внутренними процессами, за попытками внешних атак, а также охватывать всю инфраструктуру.

На сегодняшний день Fortinet предлагает действительно широкий спектр приложений для комплексной поддержки промышленных предприятий. Выбор включает в себя технологии защиты веб-среды, серии сетевых экранов, единую коммуникативную среду, мониторинг функционирования отдельных устройств и многие другие. Большой выбор продуктов для разных целей и рынков с высокой степенью интеграции позволяет построить надежную систему защиты и поддержки.

Система безопасности сетевых инфраструктур Fortinet является адаптивной, при этом в нее даже можно дополнительно встраивать продукты от других поставщиков. Такой многоцелевой подход обеспечивает комплексную защиту промышленных систем управления, надежность и безопасность производственных процессов.