Как защищать рабочие станции и контроллеры в промышленных сетях? От каких киберугроз стоит обезопасить оконечные устройства в АСУ ТП? Какие специализированные средства защиты оконечных устройств АСУ ТП есть на рынке и в чём состоят их ключевые отличия? Кто должен отвечать за безопасность рабочих станций АСУ ТП?

- Введение

- Как защищать рабочие станции в АСУ ТП

- Практика защиты оконечных устройств в технологических сетях

- Проблемы выбора системы защиты рабочих станций в АСУ ТП

- Тенденции, прогнозы, перспективы рынка

- Выводы

Введение

Насколько обеспечение безопасности оконечных устройств в технологических сетях отличается от такой же задачи в технологическом сегменте? Защиту каких устройств, кроме рабочих станций, должен контролировать ИБ-специалист, работающий в промышленном секторе? Почему заказчики с недоверием относятся к накладным инструментам и как будет развиваться встроенная защита оконечных устройств в АСУ ТП? Эти и другие вопросы мы обсудили с экспертами в прямом эфире онлайн-конференции AM Live.

Предыдущий выпуск проекта был посвящён сетевой безопасности, а в этот раз эксперты собрались в студии Anti-Malware.ru, чтобы поговорить о безопасности рабочих станций в сетях технологических сегментов.

Участники дискуссии:

- Михаил Кондрашин, технический директор компании Trend Micro в СНГ, Грузии и Монголии.

- Андрей Бондюгин, эксперт по безопасности промышленных сетей компании «Лаборатория Касперского».

- Роман Краснов, руководитель направления информационной безопасности промышленных предприятий, компания Positive Technologies.

- Игорь Душа, технический директор компании InfoWatch ARMA.

Модератор и ведущий онлайн-конференции: Виталий Сиянов, менеджер по развитию бизнеса кибербезопасности АСУ ТП компании «Ростелеком-Солар».

Как защищать рабочие станции в АСУ ТП

Чтобы задать тон беседе, модератор предложил сначала определиться с базовыми понятиями. По просьбе ведущего эксперты рассказали зрителям, что является объектом защиты, когда мы говорим о безопасности рабочих станций в сетях АСУ ТП, и какие инструменты для этого используются. Также спикеры кратко объяснили, в чём заключается разница между защитой корпоративных и промышленных хостов, какие средства безопасности существуют и какими функциональными возможностями они обладают.

Игорь Душа:

— Все стандарты описывают примерно одинаковый набор средств безопасности для рабочих станций в сетях АСУ ТП. Это — антивирусная защита, контроль целостности файлов и баз данных, контроль съёмных носителей, контроль исполняемого программного обеспечения. Иногда сюда же добавляют системы резервного копирования. Объектом защиты чаще всего являются рабочие станции, серверы и HMI-панели, а в некоторых отраслях — устройства более низкого уровня, такие как ПЛК.

Роман Краснов:

— Программируемые логические контроллеры чаще всего не относятся к сфере защиты рабочих станций в АСУ ТП. Тем не менее при создании системы безопасности необходимо помнить, что это — такие же оконечные устройства, пусть и с усечёнными функциональными возможностями.

Андрей Бондюгин:

— В широком смысле оконечными устройствами являются все компоненты АСУ ТП, начиная с «полевого» уровня и заканчивая рабочими станциями и серверами. Защите подлежат все из них, просто для защиты устройств разного уровня применяются разные технологии.

Михаил Кондрашин:

— Существует много технологий безопасности для АСУ ТП. Это может быть специализированная защита для программного обеспечения, разработанная производителями SCADA-систем, инструменты контроля за подключениями и другие средства. Задача заказчика — выбрать продукт, чьи разработчики хорошо понимают, что необходимо для защиты SCADA.

Эксперты выделили три ключевые угрозы для рабочих станций в составе АСУ ТП:

- Подключение съёмных носителей.

- Атаки через цепочку поставок.

- Эксплуатация уязвимостей.

Спикеры отметили, что в атаках на АСУ ТП, так же как и в традиционных, «офисных» кампаниях, злоумышленники нередко используют фишинг. Для противодействия этому вектору атаки гости студии рекомендовали отделять рабочие станции корпоративной сети от участков связанных с выполнением технологических операций. Вообще целевые атаки — не единственная угроза для промышленного сегмента, массовые кампании, нацеленные на получение прибыли, также затрагивают эти отрасли, поэтому о фишинге забывать ни в коем случае нельзя.

При этом, как заметили эксперты, традиционные системы класса Endpoint Protection неприменимы к рабочим станциям, которые задействованы в технологическом процессе. Обычные системы безопасности требуют регулярных обновлений, в то время как для промышленных систем такие операции не всегда возможны. Специализированные продукты для защиты АСУ ТП делаются по другим лекалам — они учитывают специфику специализированных продуктов, имеют иные настройки поведенческого анализа и систем контроля за изменениями, а также другие особенности.

Можно ли блокировать вредоносную активность на рабочих станциях в сетях АСУ ТП или необходимо ограничиться только мониторингом? Гости студии отметили, что автоматическая блокировка возможна — её следует активировать после некоторого периода мониторинга, в течение которого станет понятно, что средство ИБ корректно обрабатывает события. Исключения могут составлять отрасли, где риск ложноположительного срабатывания и нарушения технологических процессов значимее, чем риск распространения кибератаки — например, атомная энергетика.

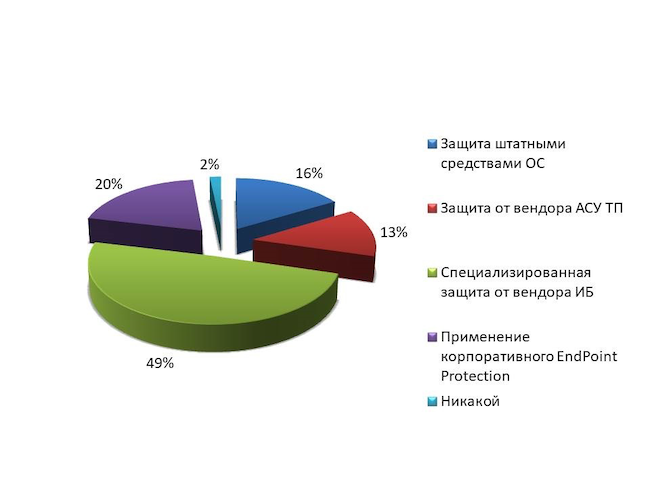

Мы поинтересовались у зрителей прямого эфира, какой подход к защите рабочих станций АСУ ТП они считают наиболее перспективным для своей компании. Как оказалось, большинство участников опроса (49 %) отдают предпочтение специализированной защите от вендора ИБ. За применение корпоративного решения класса Endpoint Protection проголосовали 20 % респондентов. 16 % ориентируются на защиту штатными средствами операционной системы, а 13 % — на средства безопасности от вендора АСУ ТП. Никак не защищают оконечные устройства в технологических сетях 2 % наших зрителей.

Рисунок 1. Какой подход к защите рабочих станций АСУ ТП вы считаете наиболее перспективным для вашей компании?

Практика защиты оконечных устройств в технологических сетях

Вторая часть дискуссии была посвящена практическим вопросам защиты рабочих станций и других оконечных устройств в технологических сетях. Так, мы попросили экспертов рассказать, как контролировать команды и сессии на уровне ПЛК. По мнению гостей студии, на уровне операционной системы контроллера невозможно установить накладные средства защиты и контролировать происходящие там процессы. Однако изменения ПЛК так или иначе поступают через сетевое окружение, и их можно отследить при помощи мониторинга. Как отметили спикеры онлайн-конференции, необходимо применять комбинированный подход: контролировать сессии на уровне сети, а также проводить активный опрос контроллеров, чтобы убедиться в легитимности загруженной в них логики.

Ещё одним ключевым моментом в вопросе обеспечения безопасности АСУ ТП является контроль подключения внешних устройств, ведь «флешка» на рабочей станции в технологической сети может стать точкой начала атаки на промышленные системы. Запретить использование внешних устройств можно как на уровне операционной системы, так и при помощи накладных средств. При этом существуют различные сценарии такой защиты — например, можно ограничить подключение только определенного класса устройств или же просто заблокировать конкретные порты оконечного устройства. Другой вариант защиты — ограничение конкретных подключаемых устройств «белым списком» доверенного оборудования.

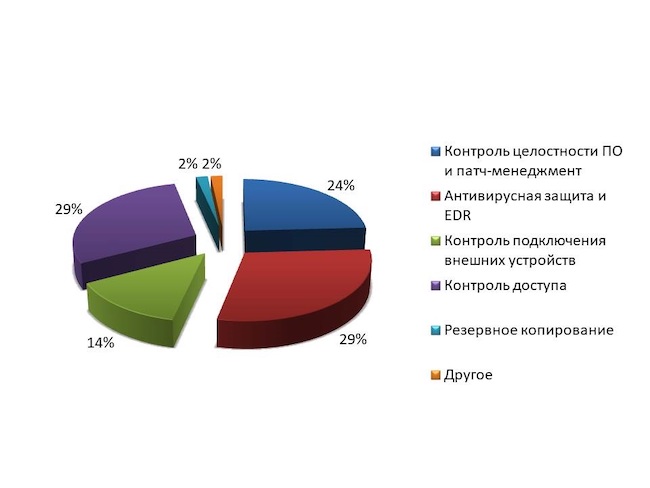

Мы попросили зрителей AM Live рассказать нам, какие функциональные возможности средств безопасности наиболее важны для защиты рабочих станций в АСУ ТП. Почти треть ответивших — 29 % — считают основными функции антивирусной защиты и EDR. Столько же респондентов придерживаются мнения, что более всего важен контроль доступа. За контроль целостности ПО и патч-менеджмент высказались 24 % опрошенных, а контроль подключения внешних устройств считают наиболее важным 14 % зрителей прямого эфира. Резервное копирование и другие функциональные возможности набрали по 2 % голосов.

Рисунок 2. Какие функциональные возможности наиболее важны с вашей точки зрения для защиты рабочих станций в АСУ ТП?

Эксперты подчеркнули важность интеграции продуктов для защиты рабочих станций в сетях АСУ ТП с другими средствами информационной безопасности. Синергия различных систем позволяет эффективно противостоять постоянно изменяющимся и развивающимся методам атак. При этом реагирование на выявленные инциденты должно быть исключительно ситуативным, поскольку, в отличие от корпоративных систем, изолирование оконечного устройства в технологическом сегменте чаще всего недопустимо. Как отметили спикеры, вмешательство в работу АСУ ТП обычно крайне нежелательно и даже при очевидных инцидентах речь может идти лишь о переводе системы в безопасный режим, но не о её отключении.

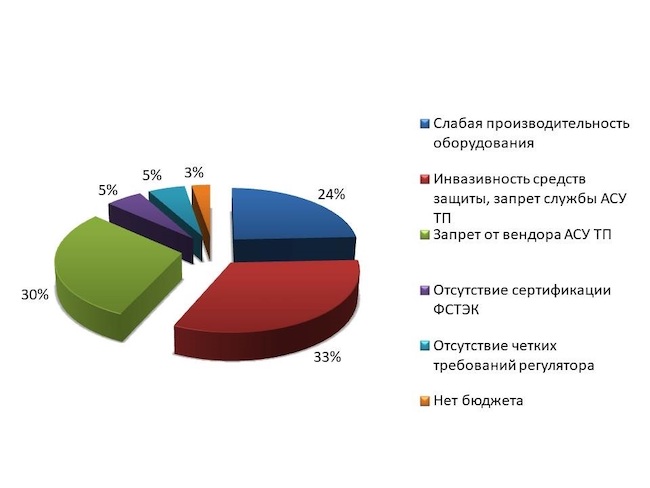

Что останавливает зрителей прямого эфира от применения средств защиты на рабочих станциях в технологическом сегменте? Как показали результаты нашего опроса, в первую очередь инвазивность средств защиты и запрет службы АСУ ТП. Этот вариант выбрали 33 % ответивших. Запрет вендора мешает 30 % респондентов, а слабая производительность оборудования — 24 % участников опроса. Отсутствие сертификата ФСТЭК России, а также чётких требований регулятора останавливают по 5 % участников опроса. У 3 % зрителей AM Live просто нет бюджета для защиты рабочих станций в сетях АСУ ТП.

Рисунок 3. Что в первую очередь останавливает вас от применения средств защиты на рабочих станциях в технологическом сегменте?

Проблемы выбора системы защиты рабочих станций в АСУ ТП

В процессе обсуждения вариантов обеспечения безопасности оконечных устройств в технологических сетях мы затронули и тему сертификации средств ИБ разработчиками систем АСУ ТП. К сожалению, не все зарубежные вендоры тестируют своё оборудование на совместимость с отечественными ИБ-продуктами. В результате заказчик попадает в ситуацию, когда он с одной стороны ограничен требованиями регулятора, а с другой — требованиями вендора, и предписания эти не совпадают. По опыту спикеров AM Live, к решению этой проблемы необходимо подходить совместными усилиями — заказчика, разработчика защитных решений и вендора АСУ ТП. Успешные кейсы такого сотрудничества существуют, тем более что поставщики ИБ-продуктов заинтересованы в расширении списка поддерживаемого оборудования.

Гости студии обсудили также то, кто должен отвечать за внедрение средств защиты на рабочих станциях АСУ ТП. Как отметили эксперты, существуют примеры, когда службы информационной безопасности, ИТ и АСУ ТП работают совместно и создают условия для максимально эффективного внедрения. К сожалению, встречается и обратная ситуация, характеризующаяся противодействием разных подразделений. Чаще всего за внедрение отвечают ИБ-специалисты, а ответственные за технологический процесс участвуют в постановке задач и контроле их решения.

Как сравнивать и тестировать средства защиты для АСУ ТП? Как считают спикеры конференции, в первую очередь заказчик должен определить задачи и понять, что ему необходимо в первую очередь — выполнение требований регулятора или защита от реальных угроз. В определении актуальных для отрасли и конкретной организации угроз должен принимать участие специалист по информационной безопасности. Кроме того, необходимо учитывать ограничения, накладываемые конкретной системой АСУ ТП: наличие устаревших рабочих станций, необходимость централизованного управления и другие. Среди решений удовлетворяющих всем требованиям выбираются системы для проведения пилотных проектов.

Тенденции, прогнозы, перспективы рынка

В заключение беседы мы предложили экспертам поделиться своими мнениями о том, как изменится рынок в ближайшие два-три года и какие тенденции на нём будут наиболее заметны.

По мнению Андрея Бондюгина, уровень доверия заказчика к средствам защиты оконечных устройств в технологических сетях будет расти. Роман Краснов надеется в ближайшие годы увидеть EDR-системы в сетях АСУ ТП, а также прогнозирует более плотную интеграцию средств защиты с SIEM-решениями. Михаил Кондрашин отметил, что интеграция промышленных и корпоративных сетей будет рассматриваться как конкурентное преимущество предприятия, а значит, время изолированных систем АСУ ТП уходит в прошлое. Игорь Душа высказал мнение, что вскоре во многие устройства АСУ ТП будут добавлены встроенные функции безопасности, такие как управление доступом или криптографическая защита.

В развитие темы спикеры высказали предположение, что заказчики станут больше доверять средствам автоматического реагирования в АСУ ТП, когда такие функции станут встроенными. При этом некоторая боязнь таких решений всё равно останется. Ситуацию может исправить значимый, публичный и успешный кейс, но вероятность его публикации эксперты оценивают как невысокую.

Как обычно, в конце эфира мы спросили зрителей онлайн-конференции об их мнениях относительно средств защиты в технологических сетях после просмотра дискуссии. Оказалось, что 41 % участников опроса убедились в правильности своего выбора. Столько же респондентов заинтересовались темой и готовы тестировать инструменты безопасности для оконечных устройств в АСУ ТП. Считают решения этого класса интересными, но пока избыточными для своих компаний 12 % опрошенных, а вот желающих сменить используемые средства защиты по результатам прямого эфира не нашлось. По мнению 3 % зрителей, эксперты были неубедительны и не смогли доказать необходимость защиты рабочих станций в технологическом сегменте. Такому же количеству участников опроса не удалось понять, о чём шла речь.

Рисунок 4. Каково ваше мнение относительно средств защиты рабочих станций в технологических сетях после эфира?

Выводы

Защита рабочих станций в сетях АСУ ТП имеет ряд особенностей по сравнению с обеспечением безопасности корпоративных хостов. Для компьютеров связанных с технологическим процессом нередко действуют особые требования и ограничения, которые только возрастают, если речь идёт о более специализированном устройстве. Именно поэтому защита оконечных устройств нередко осуществляется встроенными средствами или же специальными версиями накладных инструментов безопасности. Такие продукты должны учитывать особенности SCADA-систем — иметь возможность устанавливать обновления без перезагрузки устройства, обладать другими настройками поведенческого анализа, поддерживать устаревшие «железо» и софт.

Одной из главных точек роста современных систем защиты рабочих станций в технологическом сегменте является автоматическое реагирование. Специфика работы предприятий-заказчиков нередко заставляет их настороженно относиться к такой возможности, однако по мере проникновения современных технологий безопасности в АСУ ТП доверие к таким инвазивным методам будет расти.

Прямые эфиры проекта AM Live посвящены наиболее актуальным темам отечественного рынка информационной безопасности. Чтобы не пропустить обсуждение самых интересных тем и иметь возможность задать вопрос экспертам во время эфира, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!