Фишинг остаётся одним из самых популярных инструментов киберпреступников. Сотрудники компаний открывают письма со вредоносными вложениями, переходят по поддельным ссылкам, фактически предоставляя злоумышленникам доступ в корпоративную сеть. Как эффективно провести тестовые рассылки и курсы по киберграмотности (Security Awareness, SA) для работников компании?

- Введение

- Для каждого своя рассылка

- Примеры эффективных тем фишинговых писем

- Кого из сотрудников и как часто проверять

- Важный показатель — как сотрудники реагируют на фишинг

- Результаты надо анализировать

- Выводы

Введение

Любая нестабильная ситуация в обществе порождает массу возможностей для киберпреступников. При этом часто слабым звеном, которое позволяет проникнуть во внутреннюю сеть компании, становятся её же сотрудники. По нашей оценке, более 75 % кибератак начинаются со вредоносных программ, доставленных на машину пользователя через вложения или ссылки в фишинговых электронных письмах. Низкая осведомлённость сотрудников компаний в области кибербезопасности приводит ко катастрофическим последствиям: остановке важных для бизнеса процессов, утечке данных, финансовому и репутационному ущербу. В итоге в нынешних реалиях информационная безопасность из «абстрактной науки для избранных» превращается в массовую потребность. Настроить человека, как какой-нибудь спам-фильтр, конечно, нельзя, но можно приучить его обращать внимание на мелочи, которые выдают фишинг. Для этого некоторые компании проводят для своих сотрудников тестовые рассылки и целые курсы по повышению киберграмотности (Security Awareness, SA). Мы тоже готовим такие рассылки и в этом тексте поделимся своим опытом: какие темы «заходят», что надо учесть перед рассылкой и что делать руководителю и безопаснику с полученной после проверки информацией.

Для каждого своя рассылка

Для начала надо определиться, кого именно проверяем с помощью эмуляции фишинга. Это могут быть новички, которые только пришли в компанию, один конкретный отдел или даже топ-менеджмент (как показывает практика, начальники нажимают на подозрительные ссылки и вложения ничуть не реже своих подчиненных). А после того, как определена «жертва», можно уже выбирать и тип фишинговой атаки.

Если надо проверить большую группу пользователей с различными правами, то подойдёт массовая рассылка. К тому же на проработку такого фишингового письма много времени не понадобится. Более того, специализированные платформы для SA предлагают набор готовых шаблонов. Но даже такой простой метод поможет выявить наиболее уязвимых к социальной инженерии сотрудников.

Для целевого фишинга нужны уже более проработанные письма, которые учитывают специфику получателя. Например, одним из типов такой атаки является «уэйлинг» (от англ. whaling, то есть китобойный промысел). По названию очевидно, что такой фишинг направлен на «крупную рыбу» — руководителей высшего звена. И в этом случае проработке письма уделяется гораздо больше внимания: хакеры изучают свою жертву, пытаясь придумать такие формулировки, которые гарантированно заставят получателя откликнуться. Злоумышленникам есть ради чего стараться: взломав машину начальника, они могут получить ценные корпоративные данные или воспользоваться «приобретёнными» правами — например, дать бухгалтеру распоряжение перевести круглую сумму на подложный счёт.

Примеры эффективных тем фишинговых писем

Когда с жертвой и типом рассылки определились, надо решить, на какую «наживку» ловить. Темой писем массовой рассылки могут быть купоны на скидки в различных магазинах, акции накануне праздников и «чёрной пятницы», бесплатные билеты и дешёвые путёвки. Такие письма сотрудники организаций часто пересылают коллегам и друзьям, увеличивая таким образом изначальный охват атаки. Не хуже скидок работают письма с заголовками содержащими информацию об актуальных событиях. Вспомните 2020 год: больше 10 % фишинговых писем были связаны с темой ковида (корпоративные ПЦР-тесты, новые данные ВОЗ, а потом и вакцинация).

Темы, которые выбирают разные компании, примерно одинаковы. Вот наш рейтинг самых востребованных у заказчиков шаблонов:

- Расчётный листок.

- Выплата компенсации через «Госуслуги».

- Блокировка «Госуслуг».

- Закупка кресел.

- Изменения в режиме работы.

- Анализ на ковид.

- Новый полис ДМС.

- Обучение от Росфинмониторинга.

- Отправка отсканированного документа.

- Расшифровка базы 1С.

При этом, если речь идёт о проверке сотрудников какого-то отдела или одного конкретного начальника, нужно выбрать максимально релевантную для «жертвы» тему. Например, чтобы заинтересовать отдел бухгалтерии, лучше отталкиваться от тем, которые вызывают стресс конкретно у бухгалтера: запрос документов, согласование договоров, счетов и т. д.

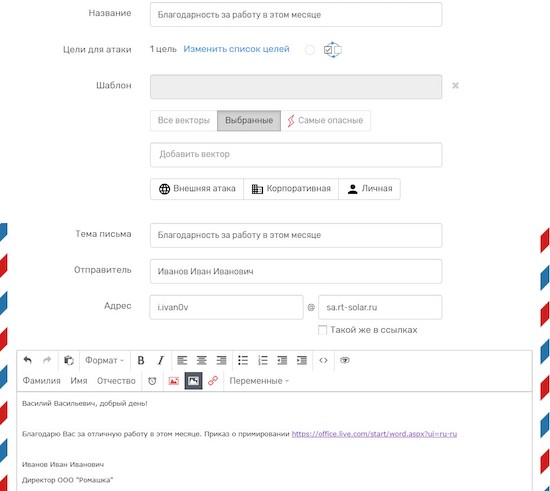

Или, допустим, начальник отдела N ожидает премию за продуктивную работу в этом месяце. Такая информация поможет при создании письма для тестирования. Можно, например, имитировать письмо от генерального директора организации, ссылка в котором перенаправляет на «фишинговый ресурс». Вот так выглядит рассылка, которую мы делаем в рамках SA (рис. 1).

Рисунок 1. Пример рассылки в рамках SA

Кого из сотрудников и как часто проверять

Продумывая периодичность проверок, задайте себе четыре вопроса: кого проверять, как часто проверять, в какое время суток проверять и подходит ли тематика письма под время суток.

Разберёмся подробнее.

Кого и как часто проверять?

Проверять стоит всех сотрудников, но некоторых — чуть чаще. Например, в группу высокого риска попадают те, кто постоянно совершает небезопасные действия, а также ключевые сотрудники и топ-менеджмент. Если обучение рассчитано на год, то за этот период оптимально провести не менее 15 рассылок. Но и усердствовать не стоит: три рассылки в месяц — это максимум. Периодически рекомендуется делать паузу на один-два месяца, иначе работники «привыкают к фишингу».

Когда проверять и подходит ли тематика письма под время суток?

Например, шаблон об изменениях в трудовом распорядке хорошо сработает в воскресенье вечером, но может быть проигнорирован в течение рабочего дня. Шаблоны к праздникам стоит использовать в разгар предпраздничной суеты, а заявления на ДМС — в сроки принятые в организации.

Словом, проявляйте фантазию!

Что касается последовательности проверок, то лучше выбрать следующий формат: проверка — обучение — тест — повторная проверка — повторное обучение (при необходимости). Также многие системы предлагают определить график проверок и настроить отложенную отправку эмулированных фишинговых рассылок. В противном случае придётся создавать календарь с событиями-напоминаниями и каждый раз отвлекаться от рабочих задач для ручного запуска атаки.

Важный показатель — как сотрудники реагируют на фишинг

Самая правильная реакция сотрудника на фишинг — сообщить о подозрительном письме в ИБ-службу (что стоит постоянно повторять в каждом курсе по SA). Чаще всего в компаниях для этого есть специальный почтовый ящик, на который и надо переслать письмо. По тому, сколько писем «вернулось» в ИБ-службу, можно проследить, как в компании реагируют на фишинг и — как следствие — насколько защищена от него организация.

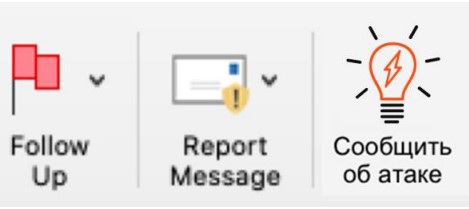

Процесс уведомления сотрудников ИБ можно упростить, установив плагин в Outlook. В результате пользователям будет доступна специальная кнопка «Сообщить об атаке» в опциях письма (рис. 2).

Рисунок 2. Кнопка «Сообщить об атаке» в Outlook

Результаты надо анализировать

Главный этап любой тестовой фишинговой рассылки — анализ результатов. Поэтому в отчётах о проведённом фишинге должна быть подробная информация об атаке. Например, подразделение компании, организовавшее рассылку, или провайдер сервиса SA может увидеть всё, что происходит с письмом: кто его открыл, кто загрузил вложение, кто прошёл по ссылке. Это позволит оценить не только фактические действия пользователя (открытие письма), но и потенциальные манипуляции со значимой для компании информацией — например, если «жертва» захочет пройти по ссылке и загрузить на облачный файлообменник конфиденциальную информацию.

Можно создавать отчёты в Excel и вносить туда данные вручную. Для наглядной демонстрации того, что навыки сотрудника не стоят на месте, можно по каждому действию с письмом присуждать баллы, отталкиваясь ото степени опасности этих действий. Например:

— выдержал атаку: +3

— открыл письмо: -1

— перешёл по ссылке: -2

— ввёл данные в форму: -3

Благодаря такой балльно-рейтинговой системе можно строить красивые и наглядные графики. А дальше «двоечникам» стоит назначить обучающие курсы, а тех, кто показывает впечатляющие результаты, можно проверять более сложными методами, описанными выше.

Выводы

Иногда компании тратят на кибербезопасность миллионы, но вредоносным программам всё равно удаётся проникнуть внутрь, потому что самым уязвимым элементом всей системы оказывается сотрудник. При этом даже самый опытный и осторожный человек может пропустить фишинг в суматохе трудовых будней.

Регулярные тестовые рассылки действительно помогают отладить процессы по проверке навыков ИБ в организации. А если подойти к каждой рассылке с умом, то итоги будут не только наглядными, но и эффективными. Понять, есть ли эффект от SA, не так трудно:

- Число инцидентов с участием человеческого фактора (фишинг, пароли, физический доступ, заражения вредоносными программами, потенциальные заражения, любые другие события) снижается.

- Число обращений от пользователей с подозрением на инциденты в ИБ увеличивается.

- Люди больше вовлечены в процессы защиты своей компании, обращаются за советом к ИБ-службе и ведут себя по-настоящему проактивно.