Для чего нужны VPN-шлюзы, есть ли будущее у этого класса решений и какие параметры необходимо учитывать, выбирая средство криптографической защиты каналов связи — объясняют представители вендоров, сервис-провайдеров, системных интеграторов и заказчиков, действующих на отечественном рынке.

- Введение

- Как может быть реализован VPN-шлюз

- Технические особенности выбора VPN-шлюза

- Альтернативные варианты решений для защиты каналов связи

- Прогнозы и перспективы рынка

- Выводы

Введение

Отечественный рынок криптошлюзов растёт во многом благодаря активной политике регуляторов, обязывающих компании защищать каналы связи. С другой стороны, многие организации испытывают актуальную потребность в реальной, а не «бумажной» безопасности передаваемых данных, и массовый переход на удалённую работу лишь усилил эту тенденцию. Что же определяет выбор корпоративного VPN-шлюза — его функциональные возможности, цена или же наличие необходимых сертификатов? Об этом шла речь на очередном прямом эфире проекта AM Live, где встретились сразу девять экспертов, работающих в этом секторе рынка. Представляем вам наиболее интересные тезисы их беседы.

В студии Anti-Malware.ru собрались:

- Алексей Данилов, руководитель отдела развития продуктов компании «ИнфоТеКС».

- Александр Веселов, руководитель направления сервиса ГОСТ VPN компании «Ростелеком-Солар».

- Сергей Халяпин, руководитель системных инженеров (Восточная Европа, Россия) компании Citrix.

- Андрей Шпаков, руководитель отдела технического консалтинга компании S-Terra.

- Сергей Кузнецов, региональный директор компании Thales по решениям для управления доступом и защиты данных.

- Павел Коростелев, руководитель отдела продвижения продуктов компании «Код Безопасности».

- Павел Луцик, директор по развитию бизнеса и работе с партнёрами компании «КриптоПро».

- Илья Шарапов, технический директор компании ТСС.

Ведущим и модератором дискуссии выступил Лев Палей, начальник службы информационной безопасности АО «СО ЕЭС».

Как может быть реализован VPN-шлюз

В первой части прямого эфира мы предложили спикерам рассказать о типовых сценариях применения криптошлюзов и кратко охарактеризовать ключевые параметры, которые влияют на выбор того или иного варианта реализации.

Павел Луцик:

— Технически существуют два сценария применения криптошлюзов: «site-to-site» (объединение площадок) и «client-to-site» (remote VPN). Что же касается практических вариантов применения криптошлюзов, то в последнее время востребованны защита каналов видеосвязи, телемедицина, защищённый доступ к порталу Госуслуг.

Сергей Халяпин:

— В общем случае можно говорить о сценарии доступа пользователя к своим ресурсам. Это может быть защищённый канал связи с IDM-системой, облачной площадкой или единой точкой входа, через которую уже будет осуществляться маршрутизация на остальные ресурсы.

Павел Коростелев:

— Сценарий «site-to-site» предусматривает два набора требований. Первый — это территориально распределённая сеть или КСПД (корпоративная сеть передачи данных): например, десяток филиалов, объединённых в общую VPN-сеть. Второй вариант — это защищённый канал между двумя центрами обработки данных.

Андрей Шпаков:

— Задачи защиты КСПД можно разделить на VPN на основе политик и VPN на основе маршрутизации. Последний вариант становится актуальным, когда число площадок возрастает до нескольких тысяч устройств. Если же говорить о защите магистральных каналов, то обычно там используются низкоуровневые решения и топология «точка-точка».

Сергей Кузнецов:

— С моей точки зрения, говоря о защите высоконагруженных каналов, нельзя ограничиваться архитектурой «точка-точка». На российском рынке практически нет решений архитектуры «точка-многоточка», однако на мировом рынке они весьма востребованны. Мы выступаем за защиту канала на уровне L2, поскольку только такой подход может гарантировать отсутствие задержек.

Илья Шарапов:

— Не следует забывать, что защита по сценарию «site-to-site» может быть реализована на уровне как программного обеспечения, так и аппаратного. В этом случае заказчик может выбирать вариант реализации с точки зрения, например, скоростных характеристик защищённого канала.

Александр Веселов:

— В период пандемии появилось большое количество виртуальных шлюзов, которые можно просто загрузить и быстро реализовать удалённый доступ к ним. Такой подход стал промежуточным решением между шифрованием от западных поставщиков оборудования — по сути, «из коробки» — и собственной, сертифицированной по ГОСТ, фермой, которую необходимо развернуть в центре обработки данных.

Алексей Данилов:

— Хочу отметить, что с ростом числа сотрудников работающих удалённо выросла потребность в сценариях «client-to-client», то есть в организации VPN-соединения напрямую между пользователями. Такие каналы используются для быстрых коммуникаций, видеоконференций, телефонии и других задач.

Как объяснили наши эксперты, при реализации связи типа «точка-точка» (например, между двумя центрами обработки данных) существенных изменений в спросе и технологических решениях не произошло. Там используются поточные шифраторы, в том числе и отечественной разработки, обеспечивающие хорошую скорость соединения. С другой стороны, спикеры отметили рост потребности в создании более производительных каналов связи между ЦОДами. В ряде случаев речь идёт о соединениях с пропускной способностью более 100 ГБ, требующих целого кластера VPN-шлюзов.

В свою очередь сценарий организации удалённого доступа пользователя к своему ресурсу в период пандемии продемонстрировал значительный рост, и основные проблемы с масштабируемостью произошли именно в этом секторе. При этом изменились не только масштабы и технологические решения, такие как использование специализированных балансировщиков для распределения нагрузки между десятками тысяч VPN-подключений, но и сроки реализации проектов: они стали гораздо короче.

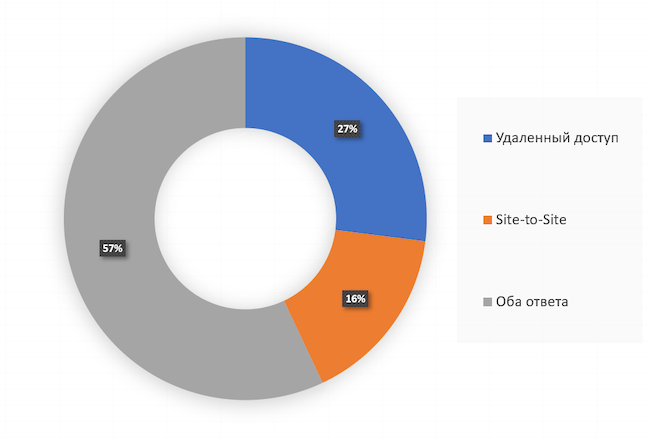

Более половины зрителей прямого эфира используют VPN-шлюзы как для защиты удалённого доступа, так и для организации канала «site-to-site» — за этот вариант высказались 57 % участников опроса. Применяют криптошлюз только для обеспечения безопасности удалённого доступа 27 % респондентов, а ещё 16 % заботятся только о шифровании соединений между интернет-ресурсами.

Рисунок 1. Для решения каких задач используется решение с модулем криптографии или криптошлюз в вашей организации?

Рассуждая на тему того, как сценарии использования криптошлюза связаны с необходимым уровнем сертификации, эксперты отметили, что в этом вопросе первична модель угроз. При этом класс защиты может быть явно указан в нормативной документации или самостоятельно определён организацией. Важно понимать, что класс защиты СКЗИ определяет защищённость самого СКЗИ, а не диктуется сценарием применения криптошлюза. Если в законодательстве не прописаны чёткие требования к уровню защиты, специалисты рекомендуют применять самый низкий класс сертификации.

Технические особенности выбора VPN-шлюза

Вторая часть беседы была посвящена вопросам реализации конкретных моделей использования криптографических шлюзов и ключевым параметрам, которые необходимо учитывать при выборе решений этого класса. В частности, мы предложили экспертам рассказать, чем отличаются и когда используются различные уровни шифрования VPN-шлюзов.

По мнению гостей онлайн-конференции, уровень защиты во многом диктуется моделью использования шлюзов. Так, для КСПД существуют разнообразные технические средства реализации уровня защиты L3, однако проектирование работающей L2-сети в этом случае затруднено, хоть и принципиально возможно. Что же касается уровня L4, то он фактически становится стандартом для доступа как к публичным интернет-ресурсам, так и к корпоративным площадкам. Спикеры прямого эфира отметили также, что для решения разных задач могут быть эффективны решения с разным уровнем защиты.

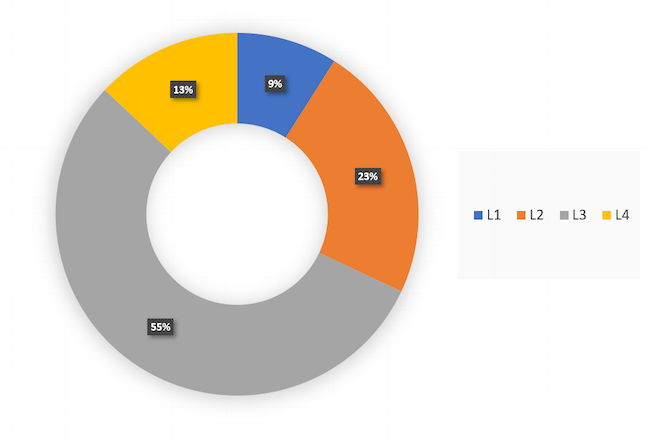

Отвечая на вопрос о том, какой сетевой уровень шифрования им необходим, 55 % зрителей прямого эфира выбрали вариант «L3». За «L2» проголосовали 23 %, а «L1» и «L4» набрали 9 % и 13 % голосов респондентов соответственно.

Рисунок 2. Шифрование на каком сетевом уровне вам необходимо?

Важными критериями выбора VPN-шлюза являются возможность резервирования данных и отказоустойчивость решения. Собранные AM Live эксперты напомнили, что необходимо принимать во внимание отказоустойчивость каналов связи, оборудования и систем управления. Важными параметрами также являются скорость переключения на рабочий кластер в случае нештатной ситуации и скорость восстановления системы до нормального состояния.

Спикеры конференции также обратили внимание, что нередко аппаратное обеспечение не имеет того уровня наработки на отказ, который заявляется поставщиком. Поэтому для оборудования используемого на магистральных каналах важно не забывать о базовых средствах отказоустойчивости, таких как двойное питание или резервные системы охлаждения.

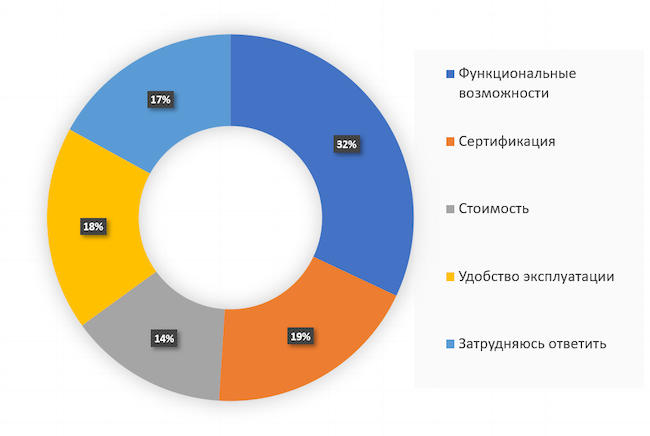

По мнению зрителей онлайн-конференции наиболее важным фактором при выборе VPN-шлюза является совокупность его функциональных возможностей. Такой точки зрения придерживаются 32 % опрошенных. Важность сертификации отметили 19 % респондентов, а удобство эксплуатации — 18 %. В первую очередь обращают внимание на стоимость решения 14 % участников опроса. Ещё 17 % зрителей затруднились с ответом.

Рисунок 3. Что является наиболее важным фактором выбора криптошлюза?

Альтернативные варианты решений для защиты каналов связи

Ещё одна тема, поднятая модератором дискуссии, касалась возможных альтернатив VPN-шлюзам, а также способов интеграции решений для криптографической защиты канала с другими средствами безопасности — например, межсетевыми экранами.

Помимо криптошлюзов для защиты каналов могут быть использованы аппаратные шифраторы, обладающие высокой производительностью, а также их виртуальные аналоги, которые обладают достаточной гибкостью для работы практически на всех уровнях модели OSI. Помимо этого, существуют небольшие, одноплатные решения в форм-факторе трансивера и модули, которые могут быть встроены в IoT-устройства.

Эксперты отметили, что если за рубежом решения по безопасности нередко являются частью экосистемы определённого вендора, то в России рынок VPN-шлюзов — закрытый: на нём действуют компании сертифицированные регуляторами. Производители решений класса UTM (Unified Threat Management) практически лишены шанса получить необходимую сертификацию. В таких условиях существуют два пути развития:

- Разработка UTM-решения производителем VPN-шлюза, что представляется маловероятным.

- Интеграция усилий UTM-вендора и поставщика криптошлюзов для создания совместного решения.

В последнем случае необходимо решить ряд вопросов связанных с разработкой единой среды управления решением, а также наладить процесс дальнейшего развития и поддержки продукта. Специалисты дали прогноз, что отдельные криптошлюзы как устройства постепенно уйдут с отечественного рынка, уступив место интегрированным системам, точно так же, как это произошло на глобальном уровне. Есть и другая точка зрения: как правило, универсальные системы стоят дешевле, однако их эффективность по сравнению со специализированными решениями ниже.

Эксперты отметили, что успешная интеграция может быть осуществлена в облаке — на уровне сервис-провайдера. В этом случае вопросы совместимости решает поставщик услуг, а клиент получает универсальное решение с необходимыми функциональными возможностями.

Прогнозы и перспективы рынка

В заключительном блоке онлайн-конференции Лев Палей предложил спикерам поделиться своим видением будущего корпоративных VPN-шлюзов и рассказать о тенденциях, которые будут определять рынок в ближайшие годы.

По мнению наших экспертов, существует большая потребность в росте скорости криптошлюзов и решения этого класса будут развиваться, чтобы удовлетворить этот запрос. На рынке будут действовать интеграционные процессы, однако результат такого движения пока неясен. Драйверами индустрии VPN-шлюзов будут устройства интернета вещей, технологии 5G, а также дальнейший рост популярности удалённой работы. Новыми нишами для средств криптографической защиты могут стать АСУ ТП и предприятия добывающей промышленности.

Поскольку поддержка защищённых VPN-каналов в масштабе предприятия требует высокого уровня экспертизы, заказчики будут всё чаще менять модель использования таких ИБ-решений, отдавая организацию криптошлюзов сервис-провайдерам. Эксперты также отметили постепенный переход на платформы отечественных производителей, которые по своим возможностям будут всё ближе к зарубежным аналогам. Важным трендом станет увеличение внимания к UX-составляющей криптошлюзов, повышению удобства работы с ними.

Спикеры прямого эфира отметили, что чем более проприетарными будут технологии средств криптозащиты, тем более безопасными они окажутся. В нынешних условиях заказчик вынужден решать одновременно две задачи: защищать данные и соблюдать требования законодательства. И не всегда существует одно решение, которое может быть использовано для удовлетворения сразу обеих этих потребностей. С регуляторикой связан и ещё один тренд: некоторое ослабление требований контролирующих органов по мере всё большего охвата ими различных отраслей деятельности.

Другая точка зрения, высказанная экспертами, — рынок криптошлюзов обречён и в ближайшие пять лет такие решения превратятся в нишевый продукт. Их место займут универсальные решения и локализованное оборудование. Тем не менее класс TLS-шлюзов будет развиваться для решения задач удалённого доступа и доступа к государственным порталам. Это приведёт к тому, что в отечественном сегменте интернета стандартом «де-факто» станет TLS с поддержкой алгоритмов ГОСТ.

По традиции мы спросили зрителей конференции AM Live о том, каким стало их мнение о корпоративных средствах криптозащиты после эфира. Почти треть опрошенных — 32 % — выбрали вариант «Мы уже достаточно настрадались». С другой стороны, 27 % зрителей после просмотра дискуссии убедились в правильности выбранного ранее решения, а 17 % заинтересовались темой и будут тестировать один из криптошлюзов. Заявили о том, что отдельные криптошлюзы им не интересны, 9 % респондентов. Ещё 2 % будут менять используемое решение. Не поняли, о чём шла речь, 13 % участников опроса.

Рисунок 4. Каково ваше мнение по итогам эфира?

Выводы

При выборе средств криптографической защиты каналов связи необходимо учитывать не только функциональные возможности того или иного решения, но и его соответствие требованиям регуляторов. Рассматривая различные варианты VPN-шлюзов, стоит задуматься о сценариях их использования, а также решить вопросы интеграции с другими ИБ-системами. В ряде случаев специализированная система будет лучше обеспечивать безопасность канала, однако универсальные, многофункциональные решения чаще всего обладают лучшей экономической эффективностью.

Не пропустить новые эфиры проекта AM Live вам поможет подписка на наш YouTube-канал. Ждем новых встреч с вами в студии Anti-Malware.ru!