Новый Linux-зловред FreakOut приобщает зараженное устройство к ботнету, способному проводить DDoS-атаки и добывать Monero за счет мощностей своих жертв. Вредоносная программа проникает в систему посредством эксплуатации критических уязвимостей, для которых уже выпущены патчи.

Первые атаки FreakOut были обнаружены 8 января. За неполную неделю эксперты Check Point Software Technologies насчитали свыше 380 попыток эксплойта у своих клиентов — в основном в США (27%) и странах Западной Европы (24%). Чаще прочих зловред атаковал финансовые организации, госструктуры и медицинские учреждения.

Установлено, что для доставки новых ботов используются три уязвимости, позволяющие удаленно выполнить вредоносный код (все — 9,8 балла по CVSS):

- CVE-2020-28188 — возможность внедрения команд в TOS, операционной системе от вендора сетевых накопителей TerraMaster;

- CVE-2021-3007 — десериализация недоверенных данных в Zend Framework, популярном наборе библиотек для создания веб-приложений;

- CVE-2020-7961 — десериализация недоверенных данных в Liferay Portal, CMS-системе с открытым исходным кодом, используемой для создания сайтов и порталов.

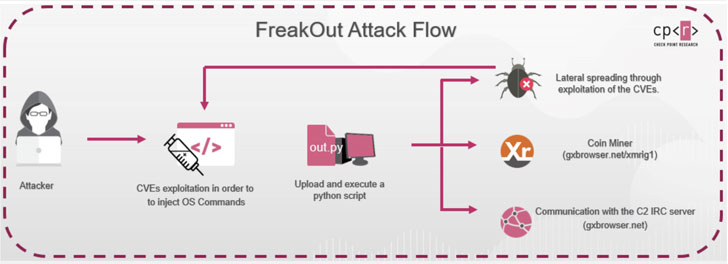

При успешной отработке эксплойта в систему со стороннего сервера загружается Python-скрипт — IRC-бот, обладающий широкими возможностями. Он способен по команде выполнять сканирование портов, собирать информацию, генерировать и отправлять пакеты данных, проводить анализ сети, создавать и нацеливать DDoS-поток типа flood, добывать криптовалюту с помощью майнера XMRig. Зловред также умеет распространяться на другие устройства по сети и атаковать мишени за ее пределами, используя все те же эксплойты.

Адрес командного сервера FreakOut жестко прописан в его коде. На этом сервере эксперты обнаружили записи, свидетельствующие о взломе 185 Linux-устройств.

Компания TerraMaster собиралась пропатчить TOS, выпустив версию 4.2.07 — она вышла в начале прошлого месяца. Обновление для Liferay Portal (7.2.1) тоже уже доступно. Проект Zend Framework больше не поддерживается, пользователям предлагается установить патч, созданный участниками Laminas Project.

Эксперты Check Point также рекомендуют принять дополнительные меры защиты:

- Проверить Linux-устройства на наличие других уязвимостей и предельно обновить весь софт.

- Использовать систему класса IPS для предотвращения эксплойтов.

- Конечные устройства снабдить антивирусами или подписаться на услуги расширенной защиты, работающей на таком уровне.