Компания R-Vision представила аналитическую платформу кибербезопасности R-Vision SENSE. Новый продукт дополнит спектр технологий, используемых в Security Operation Center, расширенными аналитическими возможностями, которые позволят выявлять признаки начинающихся атак и приоритизировать угрозы для реагирования.

Презентация новой платформы состоялась 13 октября 2020 на онлайн-мероприятии R-Meetup, который был посвящен технологиям Next Generation SOC. Открывая митап, Александр Бондаренко, генеральный директор R-Vision, рассказал о трендах, наблюдаемых в сфере информационной безопасности, которые подтолкнули компанию к разработке нового продукта.

«Чтобы обеспечить защиту от киберугроз, недостаточно полагаться на отдельные показатели в определенный момент времени, важно отслеживать изменения в динамике, – отметил глава R-Vision. – Инфраструктура больше не является стерильным объектом, она постоянно подвергается атакам. Реальность ближайшего будущего такова, что априори инфраструктура любой организации скомпрометирована, и нужно действовать исходя из этой парадигмы. Необходимо постоянно отслеживать следы присутствия злоумышленника, и главная задача специалистов по безопасности - вовремя обнаруживать компрометацию до момента, когда это может повлечь серьезный ущерб для организации, по аналогии с работой иммунной системы в организме человека».

Аналитическая платформа R-Vision SENSE позволяет контролировать состояние безопасности инфраструктуры, выявлять значимые аномалии и сигнализировать об угрозе, предоставляя необходимый контекст для принятия решений.

«Работая с крупнейшими SOC в России, выполняя ряд проектов по автоматизации процесса мониторинга и реагирования на инциденты для крупных компаний и государственных организаций, мы видим сложности, с которыми сталкиваются ИБ-специалисты, решая свои задачи классическими средствами. Сюда относится нехватка персонала, его перегруженность уведомлениями от средств мониторинга и размытое внимание, вследствие чего некоторые критичные инциденты могут быть обработаны несвоевременно, - пояснил Игорь Сметанев, коммерческий директор R-Vision. - R-Vision SENSE базируется на ряде принципов, за счет которых решаются эти проблемы. Во-первых, это объектно-центричный подход, согласно которому любое событие анализируется относительно конкретного объекта – пользователя, рабочей станции, учетной записи и т.д. Постоянно контролируя состояние объектов, платформа выявляет аномалии, которые свидетельствуют о действиях злоумышленника. Во-вторых, использование гибких аналитических инструментов, которые автоматически адаптируются при изменении источников данных. Это облегчает поддержку и настройку системы. В-третьих, скоринговая оценка угроз помогает выделить наиболее критичные аномалии и отсеять менее значимые инциденты, тем самым снижая нагрузку на аналитиков».

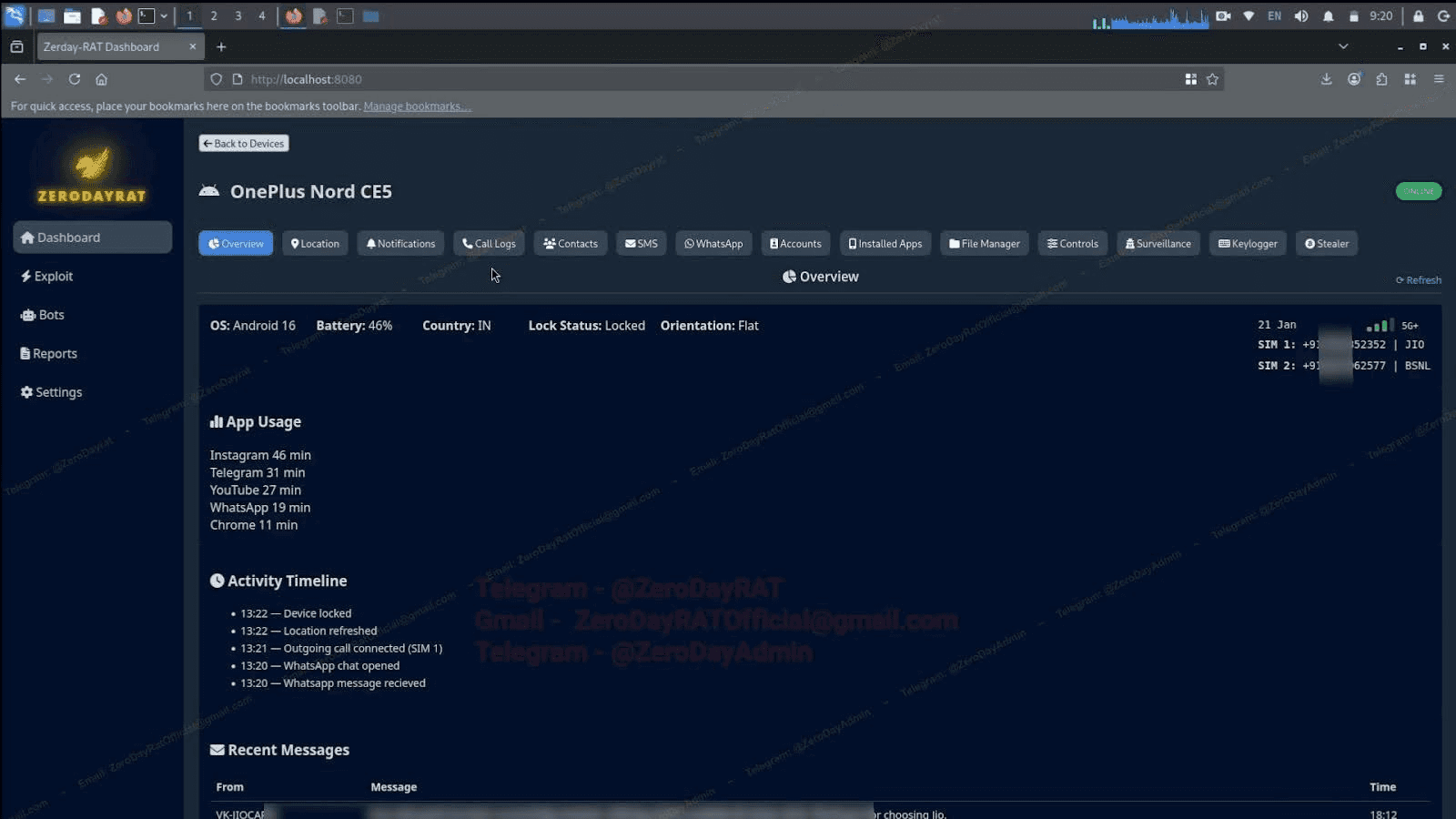

В фокусе R-Vision SENSE находятся объекты инфраструктуры - пользователи, оборудование, учетные записи, сервисы и другие типы объектов. Опираясь на данные, получаемые от источников напрямую или собираемые с помощью инструментов лог-менеджмента или SIEM, платформа анализирует их поведение. С помощью многоуровневой системы программных экспертов осуществляется мониторинг запуска процессов и приложений, запросов аутентификации, доступа процессов к данным, подключений VPN, почтового трафика и других параметров. R-Vision SENSE запоминает нормальное поведение объектов и фиксирует подозрительную активность в случае отклонений. Также для выявления вредоносной активности применяется набор простых правил, которые срабатывают по определенным критериям. Последовательность событий, аномалий и контекст по каждому объекту сохраняется в виде «таймлайна», что облегчает расследование инцидента, восстановление хронологии атаки и выявления проблем в защите для устранения.

В платформе R-Vision SENSE используется универсальный формат данных для анализа, что обеспечивает гибкость в работе аналитических инструментов: простые правила и программные эксперты самостоятельно адаптируются к изменениям источников данных и не требуют частой донастройки вручную. С точки зрения алгоритмов, в продукте используется комбинация статистического и поведенческого анализа и методов машинного обучения.

В ходе мероприятия Андрей Чечёткин, руководитель отдела поддержки продаж R-Vision, показал текущую версию продукта в режиме live-demo на примере одного из распространенных сценариев обнаружения атаки с использованием скомпрометированной учетной записи. Он отметил, что в будущем планируется развитие R-Vision SENSE в сторону расширения источников данных и типов объектов, более тесной интеграции с другими продуктами из линейки R-Vision и дополнения аналитических инструментов новыми наборами простых правил и программных экспертов.

По информации компании, первые пилотные проекты планируется стартовать уже в ноябре текущего года.