Обновление, выпущенное Webroot, считает вредоносными легитимные файлы и сайты. Многие клиенты обратились в социальные сети и форум Webroot, чтобы пожаловаться на то, что обновление вызвало серьезные проблемы в их организациях. Судя по сообщениям, пострадали сотни и даже тысячи пользователей.

В результате обновления Webroot детектировал легитимные файлы Windows, включая файлы, подписанные Microsoft, как W32.Trojan.Gen. Пользователи также сообщили, что файлы, связанные с некоторыми из их собственных приложений, были помечены как вредоносные и помещены в карантин.

Это обновление также доступ к Facebook и помечало его как фишинговый.

«Webroot не был взломан и клиенты не подвергаются риску. Локальные вредоносные файлы идентифицируются и блокируются в штатном режиме» - на форуме Webroot.

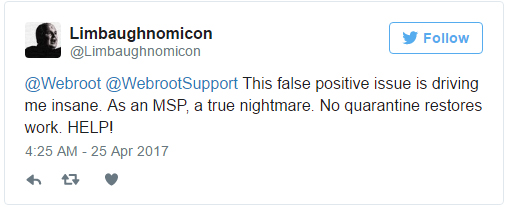

Компания предоставила временное решение для клиентов малого бизнеса, но для поставщиков управляемых услуг (MSP) его нет до сих пор. Также было выпущено исправление для того, чтобы устранить проблему с Facebook.

«Мы понимаем, что для MSP потребуется другое решение. В настоящее время мы работаем над ним» - говорят в Webroot.