Почти половина фишинговых атак в 2016 году была нацелена на прямую кражу денег у пользователей – к такому выводу пришли эксперты «Лаборатории Касперского», проанализировав финансовые угрозы прошлого года. По сравнению с 2015-м, число финансовых фишинговых атак увеличилось на 13 процентных пунктов и составило 47%.

За всю историю изучения финансового фишинга «Лабораторией Касперского» этот показатель самый высокий.

Основной целью злоумышленников при таких атаках является сбор конфиденциальной информации, открывающей доступ к чужим деньгам. Фишеры охотятся за номерами банковских счетов или карт, номерами социального страхования, логинами и паролями от систем онлайн-банкинга или платежных систем.

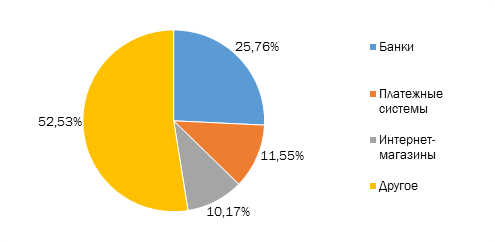

Излюбленной мишенью фишеров традиционно оказались банки: в каждой четвертой атаке они использовали поддельную банковскую информацию, таким образом доля атак на эти финансовые организации по сравнению с 2015 годом увеличилась на 8 процентных пунктов. Кроме того, приблизительно каждая восьмая фишинговая атака была направлена на пользователей платежных систем, а каждая десятая – на покупателей интернет-магазинов.

Распределение различных типов финансовых фишинговых атак в 2016 году

«Фишинг, направленный на пользователей финансовых сервисов, является для киберпреступников одним из самых эффективных способов украсть деньги. Атаки с использованием методов социальной инженерии не требуют от преступника высокой технической квалификации и больших инвестиций. Пользуясь невнимательностью своих жертв и их технической неграмотностью, мошенники получают доступ к персональной финансовой информации пользовтаелей и, в дальнейшем, к их деньгам, – рассказывает Надежда Демидова, старший контент-аналитик «Лаборатории Касперского». – Разумеется, подавляющее большинство фишинговых атак легко распознать. Но статистика говорит о том, что очень много людей продолжают проявлять беспечность в Интернете, даже когда дело касается денег».

Чтобы не стать жертвой фишинга, «Лаборатория Касперского» рекомендует пользователям всегда поверять подлинность веб-сайта, на котором они собираются вводить финансовую информацию, и проверять, защищено ли соединение безопасным протоколом https. Кроме того, не стоит переходить по подозрительным ссылкам и выполнять все требования, изложенные в электронных письмах от имени банка, если они вызывают у вас даже самую малую долю сомнения – лучше в этом случае связаться с финансовой организацией напрямую. И конечно же, необходимо использовать защитное решение, включающее в себя проактивные функции распознавания и блокирования фишинга.