29 января Коммерсант сообщил о рекордом числе случаев массового хищения личных данных в США – 1093. Рост по сравнению с прошлым годом составил 40%. Эксперты американского Центра по борьбе с хищениями персональных данных (ITRC) и компании CyberScout объясняют, что рост отчасти связан с тем, что местные и федеральные власти меньше скрывают случаи взлома сетей и хищения данных.

В России вопрос с информационной безопасностью стоит не менее остро. Специалисты компании «СёрчИнформ» – входит в тройку ведущих российский разработчиков средств защиты от утечек информации – проанализировали ситуацию в сфере защиты конфиденциальной информации среди отечественных организаций. Данные были получены в ходе серии конференций Road Show SearchInform 2016 «Инсайдер: найти и обезвредить», в которой приняли участие 3057 ИБ-специалистов и экспертов из 23 городов России и стран СНГ.

В ходе исследования были опрошены представители компаний из разных сфер:

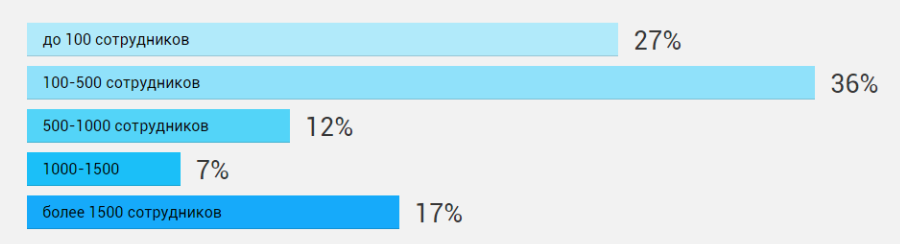

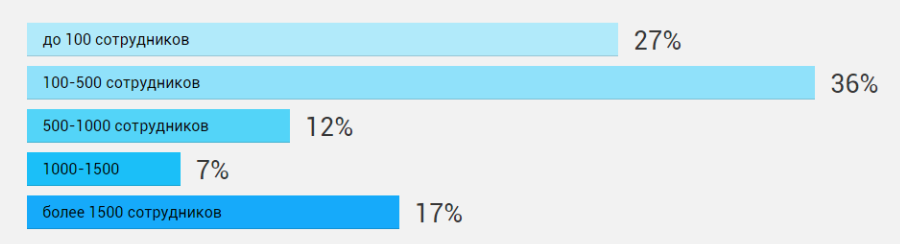

Проанализирована ситуация в организациях разного масштаба:

Утечки и попытки кражи информации

В 2016 году с утечками конфиденциальных данных столкнулись 49% российских компаний. Информация чаще всего утекает из-за беспечности и невнимательности сотрудников.

Больше других от «сливов» пострадали организации Ижевска (85%) и Нижнего Новгорода (64%). Москва стала третьей по количеству утечек с показателем 58%. Меньше всего инцидентов случилось в компаниях Симферополя (23%).

17% российских организаций смогли пресечь попытку кражи данных.

Портрет инсайдера

Конфиденциальная информация представляет интерес для многих категорий сотрудников, но в 2016 году в тройку лидеров вошли: рядовые сотрудники, руководители и бухгалтеры. Эти специалисты чаще других становились виновниками утечек.

В разных регионах наибольшую инсайдерскую активность проявляют разные категории работников: в Ижевске – это рядовые специалисты (64%), во Владивостоке – руководители (23%), в Иркутске – бухгалтеры, экономисты и финансисты (33%), в Оренбурге – системные администраторы (20%).

47% российский компаний столкнулись с попытками кражи данных со стороны бывших сотрудников. Одни, покидая организацию, крадут информацию из обиды и желания отомстить, другие – чтоб «задобрить» нового работодателя.

Кто защищает

Все чаще защиту информации поручают ИБ-специалистам – 42% российских компаний нанимают профессионалов для ИБ-задач. Для сравнения: в прошлом году показатель достигал всего 22%. В остальных компаниях защитой занимаются ИТ-отделы или руководители.

Чаще всего ИБ-отдел можно встретить в компаниях Оренбурга (52%), Москвы и Казани (48%) и Хабаровска (47%).

Чуть больше половины (63%) сотрудников отделов информационной безопасности имеют профильное образование.

Чаще всего профессиональные кадры нанимают организации: Иркутска – 98%, Краснодара – 95%, Оренбурга – 86%, Омска – 82% и Екатеринбурга – 71%. Реже всего профильных специалистов можно встретить в организациях Уфы – 18%.

Как защищают

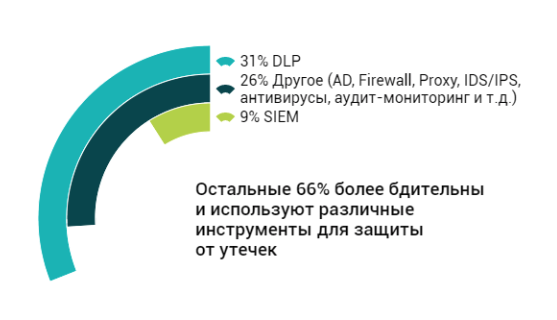

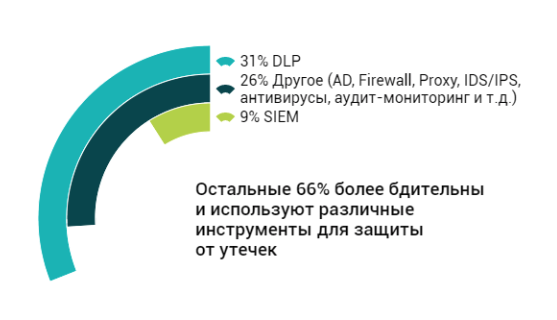

34% российских компаний не защищают свои конфиденциальные данные.

Остальные более бдительны и используют различные инструменты для защиты от утечек:

Что защищают

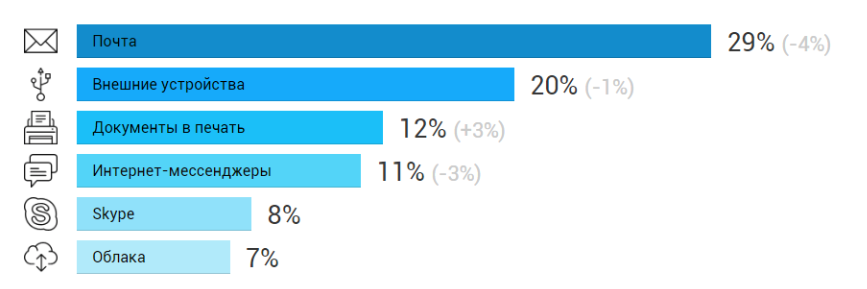

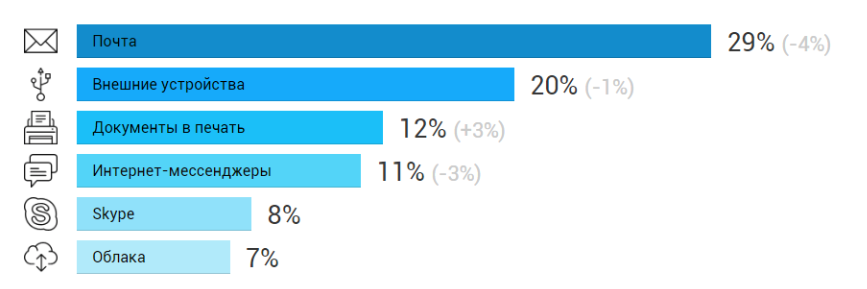

С каждым днем растет количество каналов, через которые происходит обмен информацией. В 2016 году компании России в первую очередь защищали электронную почту, внешние носители и документы, отправленные на печать.

Часть компаний считают, что лучший способ избежать утечек информации по определенным каналам – запретить их – так делают 53% опрошенных компаний.

47% компаний считают, что запрет каналов не остановит инсайдера, и оставляют все каналы открытыми, предпочитая контроль.

Сотрудники и информационная безопасность

46% компаний не оповещают сотрудников о наличии систем контроля и защиты. 30% – сообщают и предлагают подписать допсоглашение. Остальные 24% организаций извещают работников, но никаких бумаг с ними не подписывают.

75% российских компаний проводят инструктаж по правилам информационной безопасности. В прошлом году этот показатель был меньше на 3%.

86% российских компаний предлагают своим работникам подписать соглашение о неразглашении конфиденциальных данных.

Наказывают инсайдеров по-разному, в 2016 году – чаще всего увольнением. Этот показатель практически не отличается от прошлогоднего.

Чаще всего увольняют правонарушителей в Москве и Красноярске (34%), штрафуют и лишают премий – в Иркутске (33%), объявляют выговор – в Симферополе (26%).

Ответственность сторон

В 2016 году российские компании стали чаще сообщать об инцидентах: 13% из них оповещали клиентов о произошедших утечках и приносили извинения. Год назад это делали 11% организаций. Большинство компаний предпочитает отмолчаться об утечке информации.

Самыми скрытными оказались компании из Омска, Иркутска, Владивостока и Уфы (100%). Чаще всего извинялись за инциденты в Нижнем Новгороде (43%).

40% компаний оценивают важность защиты конфиденциальных данных на 10 из 10.

16% – 5 из 10 баллов

14% – 8 из 10 баллов

12% – 7 из 10 баллов