Международная антивирусная компания ESET представляет в России новый продукт – мобильное приложение для защиты детей ESET NOD32 Parental Control для Android. Новый продукт предназначен для семей с детьми всех возрастов.

Приложение тактично ограждает детей от нежелательного контента, помогает грамотно распределять время между учебой и развлечениями, а также позволяет родителям всегда знать, где находится ребенок.

Функция «Веб-контроль» помогает маленьким пользователям исследовать Сеть без риска открыть фишинговый сайт или ресурс с неприемлемым содержимым. Площадки с азартными играми, порнографические сайты и другие нежелательные ресурсы автоматически блокируются. Родители могут вручную добавлять сайты в список неприемлемых, а также получать отчеты о том, какие площадки посещают их дети.

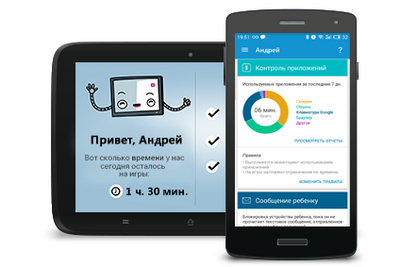

«Контроль приложений» в составе ESET NOD32 Parental Control для Android предотвращает запуск нежелательных приложений. «Вредные» приложения автоматически блокируются в соответствии с возрастными категориями Google Play. Программы можно вносить в список неприемлемых вручную. Родители могут задавать максимальную продолжительность времени для игр в будни и выходные дни, а также использовать режим мониторинга программ, открываемых на «детских» устройствах.

В свою очередь, дети получают понятные подсказки, в игровой форме объясняющие, что и почему происходит в приложении. Ребенок может запросить у родителей разрешение на доступ к интересующему сайту или программе, проверить, сколько времени осталось на игры и какую активность взрослые видят на его устройстве.

Модуль «Определение местоположения» позволяет родителям в режиме реального времени наблюдать за перемещениями детей. Пользователи могут посмотреть, где в данный момент находится ребенок, увидеть его местоположение на карте на своем мобильном устройстве или на портале my.eset.com.

С функцией «Сообщение ребенку» родители могут быть уверены, что ребенок прочитает важное сообщение. Программа выводит на экран «детского» смартфона или планшета сообщение, которое невозможно закрыть, не отправив родителям уведомление о прочтении.

Система мультилицензирования ESET позволяет обеспечить защиту всех маленьких пользователей в семье на выгодных условиях. Достаточно приобрести одну лицензию, чтобы установить приложение на все «детские» Android-устройства, а также планшеты и смартфоны родителей. Взрослые пользователи смогут из своей версии программы наблюдать за онлайн-активностью детей и менять правила использования интернета и приложений.

«Количество смартфонов и планшетов, покупаемых родителями в подарок детям, быстро растет. Специально для этих семей мы разработали новое решение для защиты маленьких пользователей, – комментирует Алексей Оськин, руководитель по техническому маркетингу ESET Russia. – Мы продумали защиту детей: продукт защищает от интернет-угроз, учит грамотно распоряжаться свободным временем и выбирать подходящие сайты и приложения. Мы позаботились и о спокойствии родителей: дети не пропадают из поля зрения, с ними можно связаться в любой момент. Наконец, с настройками приложения справится любой, даже самый неопытный пользователь».