Использование вредоносных программ, способных незаметно для владельцев Android-смартфонов и планшетов отправлять СМС-сообщения на дорогостоящие премиум-номера, уже длительное время является одним из главных способов обогащения для многих киберпреступников.

Однако с ростом популярности мобильного банкинга вирусописатели все чаще стали применять в своих атаках более «продвинутых» троянцев. К ним, в частности, относятся многофункциональные вредоносные приложения семейства Android.SmsBot, многие из которых способны похищать деньги с банковских счетов. Настоящий материал посвящен одному из таких троянцев, обнаруженному специалистами компании «Доктор Веб».

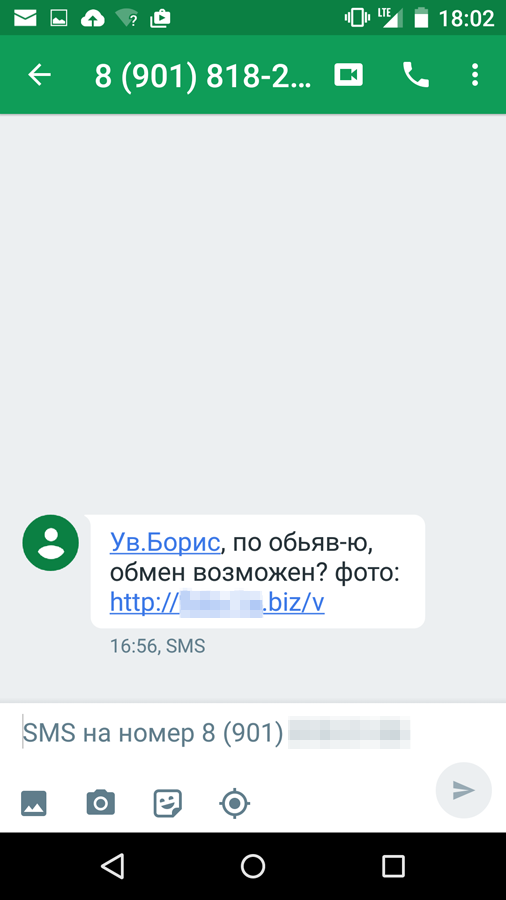

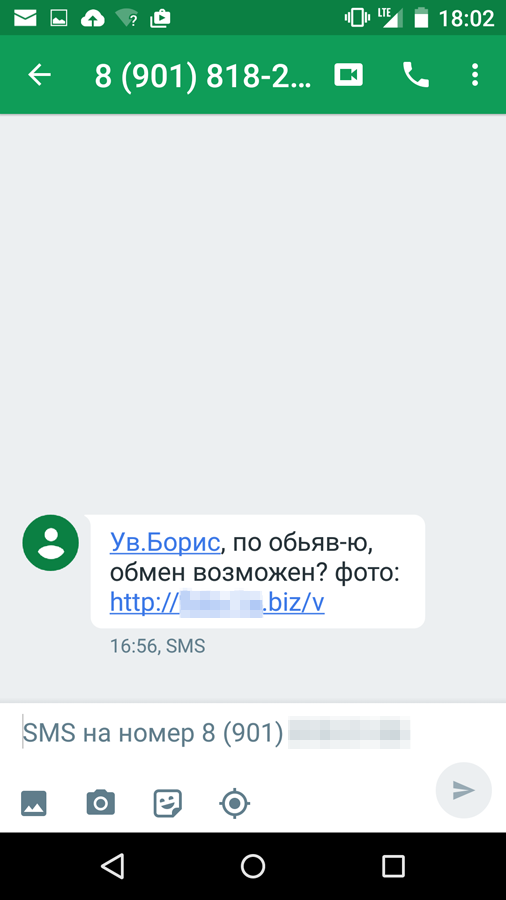

Как и многие аналогичные вредоносные программы, новый троянец, получивший имя Android.SmsBot.459.origin, распространяется злоумышленниками с использованием СМС-спама. В частности, потенциальной жертве вирусописателей поступает мошенническое сообщение якобы от имени заинтересованного покупателя, откликнувшегося на размещенное ранее потенциальной жертвой объявление о продаже чего-либо, при этом в послании предлагается посетить некий веб-сайт для получения более подробной информации.

Примечательно, что в некоторых случаях для большей убедительности киберпреступники обращаются к пользователю по имени, что говорит о хорошо спланированной таргетированной атаке, в которой применяется специально сформированная база реально существующих объявлений. Расчет злоумышленников в данном случае прост: если владелец мобильного устройства в недавнем времени действительно пытался что-либо продать через Интернет, он с большой долей вероятности поверит в «удачу» и без малейших подозрений перейдет по указанной в сообщении ссылке.

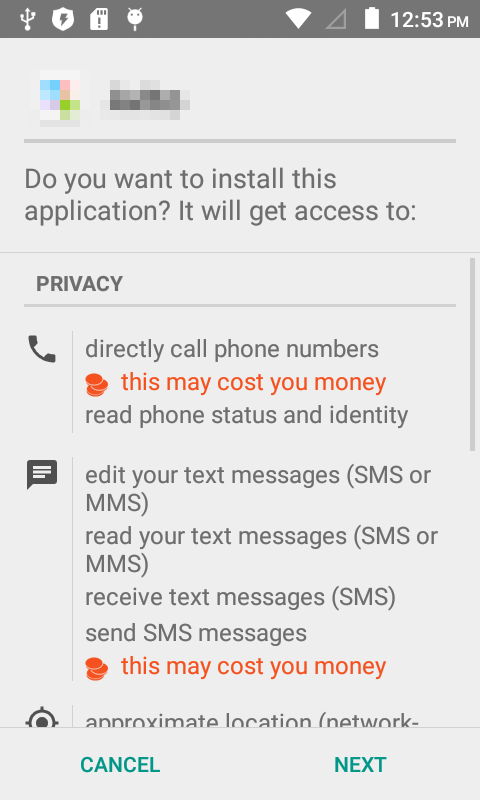

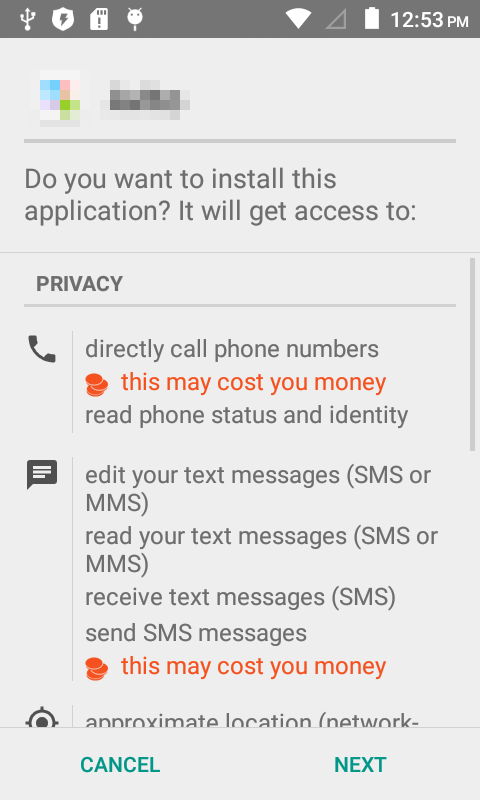

В этом случае на его мобильное устройство будет автоматически загружен apk-файл троянца, однако чтобы Android.SmsBot.459.origin начал свою работу, пользователь должен самостоятельно выполнить его установку. Если же пользователь попытается открыть предоставленную ссылку не на Android-смартфоне или планшете, а на устройстве под управлением другой мобильной платформы либо на своем компьютере, то вместо веб-сайта, с которого загружается Android-троянец, он будет перенаправлен на безобидный ресурс.

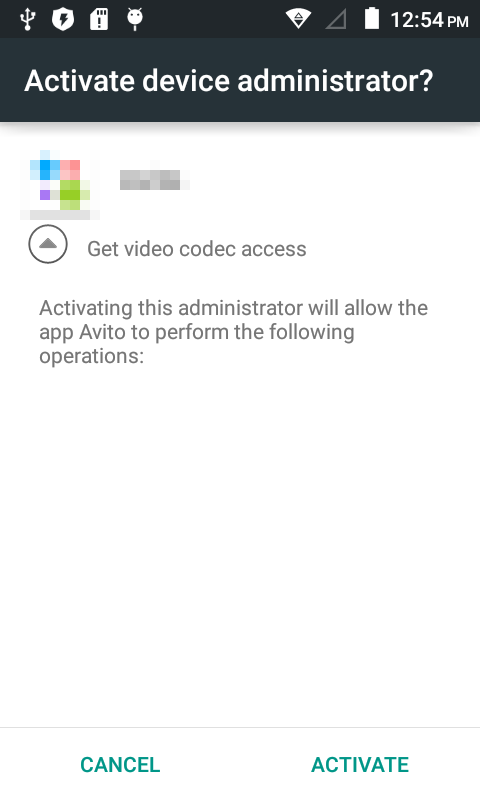

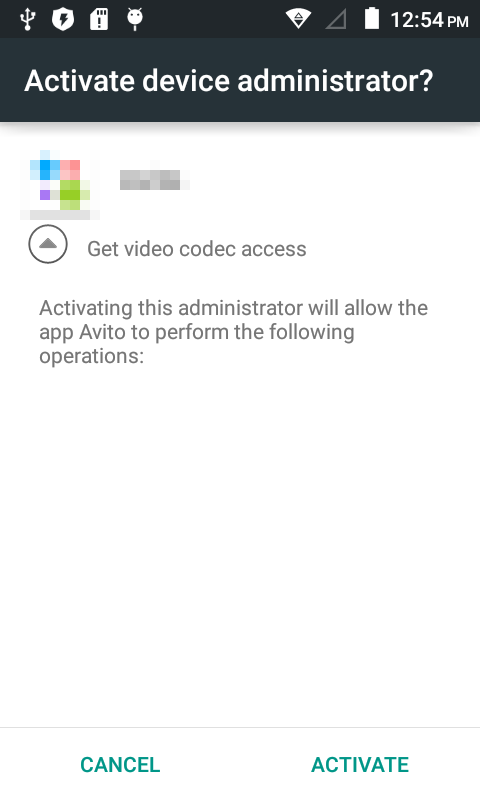

Android.SmsBot.459.origin инсталлируется в систему под видом приложения-клиента популярного в России сервиса по размещению объявлений и имеет соответствующий значок, «позаимствованный» злоумышленниками у настоящей программы. Таким образом киберпреступники пытаются окончательно убедить потенциальную жертву в том, что она имеет дело с настоящим сервисом объявлений, и ей ничто не угрожает. Сразу после запуска троянец пытается получить доступ к функциям администратора мобильного устройства, чтобы в дальнейшем осложнить попытки своего удаления. Примечательно, что вредоносная программа фактически вынуждает пользователя предоставить ей нужные права, т. к. она препятствует нормальной работе с Android-смартфоном или планшетом, блокируя его экран постоянно демонстрируемым запросом, пишет drweb.ru.

Android.SmsBot.459.origin передает на управляющий сервер сведения о зараженном устройстве, включая его IMEI-идентификатор, информацию об операторе, а также об используемой версии операционной системы. Сразу после этого троянец получает команду на проверку наличия подключенной к телефонному номеру жертвы услуги мобильного банка нескольких кредитных организаций и выполняет запрос текущего баланса абонентского счета, а также баланса учетной записи одной из популярных в России платежных систем. С этой целью вредоносное приложение отправляет специально сформированные для каждого из этих сервисов СМС, при этом все поступающие в ответ сообщенияAndroid.SmsBot.459.origin скрывает от пользователя и переадресовывает на удаленный узел. Стоит отметить, что в ОС Android версии 4.4 и выше благодаря введенным мерам дополнительной безопасности скрыть СМС-сообщения от пользователя троянцу не удастся, поэтому он просто-напросто временно деактивирует все звуковые уведомления системы, в том числе вибровызов, и удаляет поступившую корреспонденцию.

Android.SmsBot.459.origin может получить от злоумышленников следующие команды:

- esms&&& - отправить на сервер список всех СМС-сообщений;

- getapps&&& - отправить на сервер список установленных приложений;

- sent&&& - отправить СМС-сообщение c заданным текстом на указанный номер;

- rent&&& - включить перехват СМС-сообщений;

- sms_stop&&& - остановить перехват СМС-сообщений;

- ussd&&& - выполнить USSD-запрос;

- export&&& - отправить на сервер список контактов;

- u&&& - задать адрес нового управляющего сервера;

- sapp&&& - отправить сообщение на указанный номер в приложении Viber.

Таким образом, при наличии денег на каком-либо из имеющихся счетов пользователя киберпреступники могут незаметно украсть их, отдав соответствующее указание вредоносному приложению. При этом жертва такой атаки узнает о хищении далеко не сразу, т. к. троянец блокирует все СМС с кодами подтверждений, а также уведомлениями об операциях с деньгами.