На дворе 2026 год: человечество обсуждает будущее с ИИ, роботы становятся всё более человекоподобными а функция автообновления драйверов AMD для Windows по-прежнему скачивает апдейты по небезопасному соединению. На это обратил внимание начинающий ИБ-специалист из Новой Зеландии, опубликовавший свой разбор в блоге.

Правда, вскоре пост был «временно удалён по запросу», что только подогрело интерес к истории.

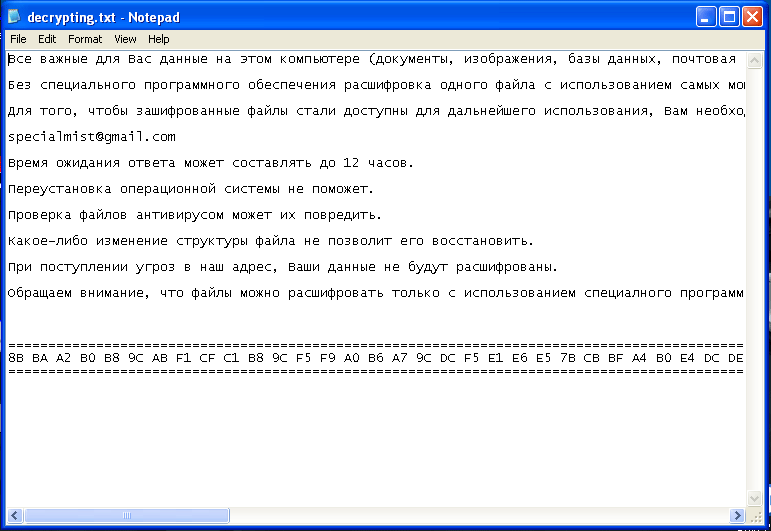

По словам Пола, когда AMD Auto-Updater находит подходящее обновление, он загружает его по обычному HTTP. А значит, любой злоумышленник, находящийся в той же сети (или где-то по пути трафика), может подменить сайт AMD или изменить файл «на лету», встроив в драйвер шпионский софт или шифровальщик, который будет работать с правами администратора.

Исследователь утверждает, что сразу сообщил о проблеме AMD, но получил довольно формальный ответ: атаки типа «Человек посередине» якобы находятся «вне области ответственности». Судя по формулировкам, уязвимость, скорее всего, была отправлена через программу баг-баунти компании, соответственно, ни патча, ни награды Пол, вероятно, не увидит.

Формально представитель AMD может быть прав, но на практике планка для атаки выглядит пугающе низкой. Достаточно, например, подменить домен ati.com или перехватить трафик в публичной сети Wi-Fi (функция автообновления доверяет источнику безо всяких проверок и валидации). А учитывая, сколько устройств по всему миру используют видеокарты AMD, поверхность атаки измеряется миллионами компьютеров.

Ситуацию усугубляет и то, что непонятно, как давно обновления доставляются таким образом.

Обнаружил всё это Пол случайно — его насторожило внезапное появление консольного окна на новом игровом компьютере. Дальше, по его словам, он решил декомпилировал софт. В процессе выяснилось, что список обновлений действительно загружается по HTTPS, но сами драйверы скачиваются по HTTP, через странно названный URL с опечаткой — Devlpment.

Если описанное подтвердится, остаётся надеяться, что AMD всё-таки признает проблему, срочно переведёт загрузку драйверов на HTTPS и выплатит Полу заслуженное вознаграждение. Потому что в 2026 году такие ошибки выглядят уже не просто неловко, а откровенно опасно.