Эксперты «Лаборатории Касперского» подвели итоги активности вирусописателей в июле, августе и сентябре 2012 года. По результатам квартала аналитики выявили гастрономические пристрастия зловредов относительно версий платформы Android и новые инциденты в области кибершпионажа.

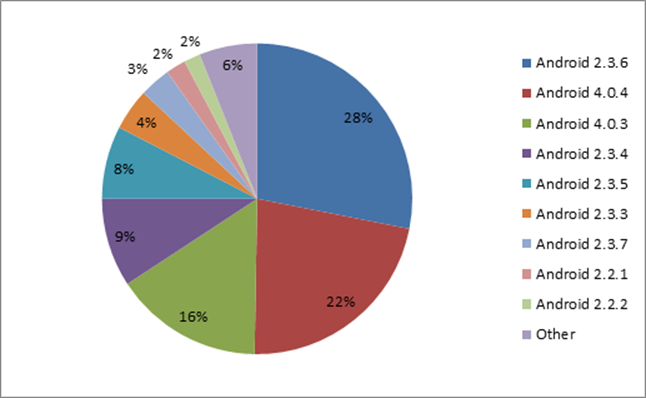

Тенденция интенсивного роста количества новых мобильных зловредов для ОС Android сохранилась и в прошедшем квартале. Поэтому эксперты «Лаборатории Касперского» решили определить, пользователи каких версий платформы чаще всего становятся мишенями злоумышленников. Оказалось, что зловреды предпочитают «пряники» и «мороженое». В большинстве случаев атакам подвергались системы версий 2.3.6 «Gingerbread» («Имбирный пряник») и 4.0.4 «Ice Cream Sandwich» («Брикет мороженого»).

На «пряничную» платформу пришлось 28% отраженных попыток установки вредоносных программ в течение квартала. «Хотя система не нова и была выпущена еще в сентябре 2011 года, из-за сильной сегментации рынка Android-устройств эта версия и по сей день остается одной из наиболее популярных, что в свою очередь вызывает повышенный интерес вирусописателей, – комментирует ведущий антивирусный эксперт «Лаборатории Касперского» Юрий Наместников. – Сравнивая наши данные с официальными цифрами по распределению версий Android по различным мобильным устройствам за последние 14 дней сентября, мы видим, что в 48% случаев жертвами злоумышленников стали пользователи версии Gingerbread, которая установлена на 55% устройств, и в 43% – пользователи самой свежей версии Android Ice Cream Sandwich, инсталлированной на 23,7% устройств».

Распределение обнаруженных вредоносных программ по версиям ОС Android в III квартале 2012 года.

Третий квартал был богат на инциденты с кибершпионажем. Наиболее значимыми стали исследования вредоносных программ Madi, Gauss и Flame. Одна из кампаний по проникновению в компьютерные системы продолжалась почти год и была нацелена на инфраструктуру инженерных фирм, правительственных организаций, банков и университетов на Ближнем Востоке. В качестве жертв выбирались причастные к этим организациям пользователи, коммуникация которых находилась под пристальным наблюдением злоумышленников. Эксперты «Лаборатории Касперского» провели подробное расследование этой операции, дав ей название «Madi».

Программа Gauss была обнаружена в ходе расследования, которое проводилось по инициативе Международного союза электросвязи (МСЭ), выдвинутой после обнаружения вредоносной программы Flame. По сути Gauss – это «банковский» троянец государственного уровня. Помимо функции кражи разнообразных данных с зараженных Windows-компьютеров, он содержит некий вредоносный функционал, код которого зашифрован, а назначение пока не выяснено.

Также экспертам удалось получить новую информацию об управляющих серверах вредоносной программы Flame. Код командного сервера поддерживает три протокола передачи данных. Он обрабатывает запросы четырех разных вредоносных программ, обозначенных авторами как SP, SPE, FL и IP. Из этих четырех вредоносных программ в данный момент известны две: Flame и SPE (miniFlame).

Интересные изменения произошли также в географии угроз. В рейтинге стран по количеству вредоносных хостингов сменился лидер: с первого места США потеснила Россия с результатом 23,3%, что на 3% больше показателя Штатов. Сейчас основная часть веб-ресурсов (86%) для распространения вредоносных программ расположена в десяти странах мира – России, США, Нидерландах, Германии, Франции, Великобритании, Украине, Китае, Виргинских островах (Великобритания) и Вьетнаме. В третьем квартале Россия наконец-то перестала возглавлять список самых опасных для веб-серфинга стран мира. Это место занял Таджикистан, где 61,1% пользователей сталкиваются со срабатыванием антивируса при работе в Интернете.