Компания ВирусБлокАда сообщает о появлении «национального» Trojan.Winlock, ориентированного на белорусских пользователей Windows и требующего у них передать злоумышленникам некоторую сумму в белорусских рублях на электронный кошелек WebMoney.

Trojan.Winlock - семейство вредоносных программ, которые блокируют или затрудняют работу с операционной системой и требуют перечисления денег злоумышленникам за восстановление работоспособности компьютера. Впервые появились в конце 2007 года. Широкое распространение трояны-вымогатели получили зимой 2009—2010 года, когда по данным российских антивирусных компаний оказались заражены десятки тысяч компьютеров, преимущественно среди пользователей русскоязычного Интернета. Второй всплеск активности такого вредоносного ПО пришелся на весну 2010 года, об этом говорит и количество обращений в службу технической поддержки нашей компании.

С точки зрения архитектуры программирования, Trojan.Winlock реализован достаточно примитивно, что характерно для всех вредоносных программ этого семейства.

Белорусский Winlock представляет собой исполняемый файл, написанный на языке высокого уровня Borland Delphi, упакован криптором на языке программирования Visual Basic. Попадая в систему, троян записывает ссылку на самого себя в ветке системного реестра, которая отвечает за автозагрузку приложений. После этого троянская программа завершает процесс explorer.exe (Рабочий стол) и taskmgr.exe (Диспетчер задач). В результате блокируется нормальная работа Windows как в обычном, так и в безопасном режиме.

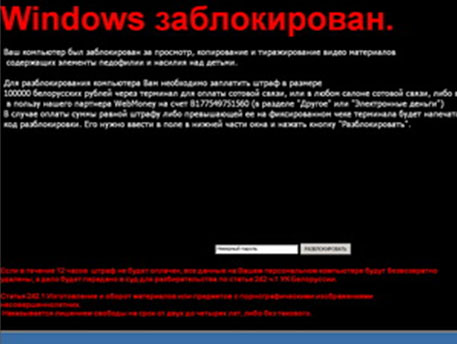

Окно программы, блокирующее Рабочий стол Windows, сообщает о том, что:

«Ваш компьютер был заблокирован за просмотр, копирование и тиражирование видео материалов содержащих элементы педофилии и насилия над детьми. Для разблокирования компьютера Вам необходимо заплатить штраф в размере 100000 белорусских рублей через терминал для оплаты сотовой связи, или в любом салоне сотовой связи, либо в пользу нашего партнера WebMoney на счет ВXXXXXXXXXXXX (в разделе "Другое" или "Электронные деньги") В случае оплаты суммы равной штрафу либо превышающей ее на фиксированном чеке терминала будет напечатан код разблокировки. Его нужно ввести в поле в нижней части окна и нажать кнопку "Разблокировать". Если в течение 12 часов штраф не будет оплачен, все данные на Вашем персональном компьютере будут безвозвратно удалены, а дело будет передано в суд для разбирательства по статье 242 ч.1 УК Белоруссии. Статья 242.1 Изготовление и оборот материалов или предметов с порнографическими изображениями несовершеннолетних. Наказывается лишением свободы на срок от двух до четырех лет, либо без такового.»

Следует отметить, что это — редкий случай появления именно «белорусского» троянца-блокировщика, требующего от пользователя перевести некоторую сумму на электронный кошелек WebMoney.

Код разблокировки троянца – 079156005