Компания Entensys совместно с Commtouch подготовила отчет о современных интернет-угрозах за четвертый квартал 2010 г. По данным Entensys и Commtouch, доля нежелательных сообщений в декабре снизилась на 30% по сравнению с показателями сентября. В среднем в четвертом квартале уровень спама составил 83%, что на 5% меньше, чем в третьем квартале 2010 г. Значительное снижение доли спама в мировом почтовом сообщении является продолжением тенденции, старт которой положило закрытие в сентябре ушедшего года Spamit, говорится в отчете.

Среднесуточное количество спам/фишинговых сообщений в отчетном квартале составило 142 млрд писем (для сравнения, в третьем квартале — 198 млрд писем). Между тем, уже в начале января 2011 г. лаборатория Commtouch отметила рост уровня спама. Общий скачок составил 45% в сравнении с показателями предыдущих двух недель, передает CNews.

В течение четвертого квартала ежедневно активировались в среднем 288 тыс. «зомбированных» машин, осуществлявших рассылку вредоносных программ и нежелательных сообщений. Данные показатели свидетельствуют о значительном уменьшении числа зараженных рабочих станций, используемых спамерами, в сравнении с 339 тыс. «зомби» в третьем квартале 2010 г., подчеркнули в Entensys и Commtouch. Сокращение количества бот-машин в итоге повлияло на общую долю спама в мировом почтовом сообщении.

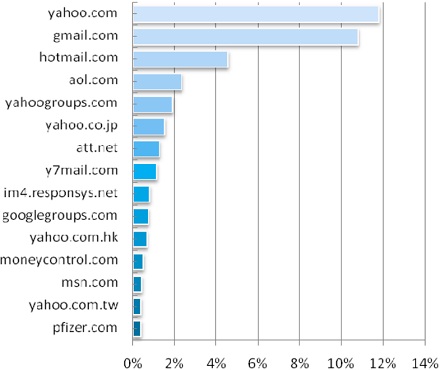

По информации Entensys и Commtouch, Индия вновь заняла первое место среди источников спама, увеличив показатели на 3%. Россия сменила Бразилию на втором месте в рейтинге распространителей нежелательных сообщений. США и Колумбия покинули топ-15. Беларусь и Казахстан переместились на 12 и 13 место соответственно. В рамках анализа трендов в области спама лаборатория Commtouch отслеживала почтовые домены, которые наиболее часто используются спамерами в качестве отправителей. В четвертом квартале 2010 г. gmail.com был смещен с первого места yahoo.com. Фактически шесть доменов Yahoo попали в топ-15 источников спама:

Согласно отчету, в минувшем квартале популярность приобрело использование методов распространения спам-сообщений, появившихся три года назад и ранее. Во всех случаях старые технологии применялись в тандеме с более современными методами. В частности, в декабре было отмечено использование ASCII Art спама. ASCII Art использует стандартные символы клавиатуры, а также расширенные наборы для создания фотографий и сообщений. Спамеры и ранее использовали данный способ в целях избежать обнаружения средствами фильтрации. Обновленный способ включает в себя активную ссылку. Кроме того, спамеры вновь стали применять метод вставки в сообщения гиперссылок, ведущих на Google. Подобные URL не выявляются спам-фильтрами, так как большинство из них находятся в белом списке Google. Использование службы хранения снимков веб-страниц стало одной из новых уловок злоумышленников.

В течение четвертого квартала 2010 г. лаборатория Commtouch анализировала, какие категории веб-сайтов являются наиболее привлекательными для распространения вредоносного программного обеспечения и фишинга. Как и в прошлые три квартала, порнографические сайты занимают первое место среди категорий ресурсов, содержащих вредоносные программы. В пятерку лидеров также вошли сайты следующих категорий: предоставление доменов, компьютеры и технологии, бизнес, образование. В свою очередь, первое место среди категорий ресурсов, содержащих фишинговые страницы, занимают игровые сайты. Также популярными для фишеров категориями сайтов являются: покупки, здоровье и медицина, компьютеры и технологии, потоковое медиа\загрузки.

В свою очередь, десятка самых распространенных видов вредоносных программ в четвертом квартале 2010 г., по версии Commtouch's Command AV Lab, включает следующих зловредов:

W32/Vilsel.AG

VBS/CDEject.A

W32/Agent.GV.gen!Eldorado

W32/Viking.DO

W32/Wintrim.C.gen!Eldorado

JS/Agent.FP.gen

W32/VB.AD.gen!Eldorado

W32/Pikorms.A.gen!Eldorado

W32/FakeAlert.II.gen!Eldorado

W32/Damaged_File.gen!Eldorado