Информационные ресурсы, хранящиеся на компьютере или носителе данных, подвержены угрозам информационной безопасности. Атаки киберпреступников в некоторых случаях могут оказать разрушающее действие как на ресурсы, находящиеся на компьютере или носителе, так и на устройства. Причиной атак в большинстве случаев являются пользователи, не соблюдающие правила эксплуатации технических средств и политики безопасности.

- Введение

- Постановка проблемы

- Деятельность администратора информационной безопасности

- Поиск решения

- Разные «Секреты»

- Защищённые флешки «Секрет»

- 6.1. «Секрет Особого Назначения»

- 6.2. «Секрет Фирмы»

- 6.3. «Секрет Администратора»

- 6.4. Носители ключевой информации

- 6.5. Средства архивирования журналов

- 6.6. Отчуждаемый шлюз

- 6.7. Основные механизмы работы продуктов, основанных на технологии различения своих / чужих компьютеров «Секрет»

- Выводы

Введение

Ворвавшись в нашу жизнь, средства вычислительной техники (СВТ) стали применяться практически во всех её отраслях.

С течением времени всё больше и больше информационных ресурсов размещается в электронных хранилищах. И это неслучайно, поскольку представление данных в электронном виде заметно сократило затраты на их хранение: не нужно держать в архиве огромную кипу устаревших документов — достаточно выделить им пространство на каком-либо цифровом ресурсе, и они будут находиться там нескончаемое количество времени (или хотя бы до тех пор, пока, например, их ликвидация не будет разрешена политикой безопасности компании).

К сожалению, наравне с развитием возможности хранения данных в электронном виде развивались и методы несанкционированного овладения ими. А посему защита информации стала (и на сегодняшний день является) актуальной темой во многих областях деятельности.

Постановка проблемы

Защитить данные на СВТ (например, на персональном или корпоративном компьютере, ноутбуке, нетбуке) возможно только в том случае, если защищён сам компьютер.

На данный момент придумана и разработана масса всевозможных средств защиты компьютеров: и программных, и аппаратных, как отечественного производства, так и зарубежного. Наряду со средствами защиты разработаны и специальные инструкции по их использованию вкупе с организационными мерами, где подробно и поэтапно разъясняется, какие действия каким образом нужно выполнить, чтобы надёжно защитить компьютер.

Однако наличие средств защиты не означает, что компьютер будет надёжно защищён. Практика показывает, что пользователи зачастую пренебрегают указаниями инструкций по эксплуатации технических средств. Более того, пренебрегают они и правилами политики безопасности компании, в которой работают. При отступлении пользователей от этих политик, а также при некорректном отношении к техническим средствам обеспечение стабильной защиты конкретного компьютера и всей компьютерной системы компании оказывается невозможным.

Проблема так называемого «человеческого фактора», а именно пользовательских действий (случайных или злонамеренных), способствующих реализации угроз безопасности системы, снижает уровень защищённости отдельного компьютера и всей системы в целом.

Теоретически преодолеть «человеческий фактор» возможно с помощью организационных мер. К сожалению, наряду с ними действуют негласные послабления для отдельных категорий пользователей, что сводит на нет все принятые меры. Кроме того, зачастую введённые ограничения смущают квалифицированных сотрудников. Специалисты начинают работать не в полную силу или находят способы обходить запреты. Увлечённость и воодушевлённость сотрудников постепенно угасают, продуктивность падает. Получается, что организационные меры, призванные возвышать командный дух, способствуют лишь росту недовольства среди коллег и упадку производительности компании. Устранить «человеческий фактор» с помощью организационных мер не получится — необходимо более грамотное решение.

Ярким примером технического средства, в отношении которого ведутся разговоры о непреодолимости «человеческого фактора», являются мобильные средства переноса и хранения информации (флешки, токены, смарт-карты).

Флешки и токены являются неотъемлемой частью большинства компьютерных систем. При этом мобильные носители (как личные, так и корпоративные) используются пользователями где и когда угодно, даже при том условии, что пользователь предупреждён о возможностях и последствиях атак на носители информации.

Возможно ли преодолеть «человеческий фактор» в отношении мобильных носителей информации? Нет, невозможно. Однако существует решение, способное оградить от воздействия «человеческого фактора» флешки и токены, а соответственно, и защитить данные, которые хранятся и переносятся на них.

Данное решение заключается в усовершенствовании архитектуры мобильного носителя так, чтобы при его некорректном применении (например, при использовании на незащищённом или непроверенном компьютере, при взломе хранилища информации) обеспечивались целостность и конфиденциальность переносимых данных, а также отсутствовала возможность привнести вредоносные программы в систему. Такое решение уже существует и запатентовано.

Однако прежде чем оценить эффективность преобразованной архитектуры носителя, нужно осознать, с какими проблемами сталкивается компания в борьбе за конфиденциальность и целостность данных.

Деятельность администратора информационной безопасности

В компании, как правило, деятельность по защите информационных ресурсов осуществляет конкретный сотрудник (либо подразделение), выполняющий обязанности администратора информационной безопасности (ИБ).

В основные должностные обязанности администратора ИБ входит:

- предотвращение утечки информации за пределы контролируемой зоны,

- контроль за использованием сотрудниками носителей информации, в том числе — носителей криптографических ключей,

- контроль за соблюдением пользователями требований инструкций по эксплуатации средств защиты информации (СЗИ),

- обеспечение защиты от воздействия вредоносного кода,

- обеспечение неизменности эталонных экземпляров ПО,

- расследование фактов нарушения безопасности защищаемой информации.

Выполнение администратором ИБ своих должностных обязанностей зачастую сопряжено с проблемами, которые обусловлены в общем случае недостаточностью технических средств автоматизации его деятельности и (или) применением пользователями различных носителей информации, «размывающих» границы контролируемой зоны компании.

Стоит отметить, что во втором случае защитить компьютер сложнее: уследить за использованием мобильных носителей данных за пределами контролируемой зоны практически невозможно.

Определим, с какими затруднениями при выполнении обязанностей сталкивается администратор ИБ практически в любой компании (см. табл. 1).

Таблица 1. Должностные обязанности администратора ИБ

|

№ |

Обязанности администратора ИБ |

Затруднения в работе администратора ИБ |

|

1 |

Предотвращение утечки информации за пределы контролируемой зоны |

1) наличие в ИС организации скрытых каналов, посредством которых информация передаётся за пределы контролируемой зоны |

|

2 |

Контроль за использованием сотрудниками носителей информации, в том числе — носителей криптографических ключей |

1) несанкционированное подключение съёмных носителей к СВТ в контролируемой зоне; 2) использование средств хранения криптографических ключей за пределами доверенной среды функционирования |

|

3 |

Контроль за соблюдением пользователями требований инструкций по эксплуатации средств защиты информации (СЗИ) |

1) использование съёмных носителей информации за пределами организации |

|

4 |

Обеспечение защиты от воздействия вредоносного кода |

1) поступление вредоносных программ в контролируемую зону вследствие использования съёмных носителей информации за пределами этой зоны |

|

5 |

Обеспечение неизменности эталонных экземпляров ПО |

1) несанкционированное изменение эталонных экземпляров программного обеспечения; 2) копирование приобретённого организацией ПО за её пределами |

|

6 |

Расследование фактов нарушения безопасности защищаемой информации |

1) упорядоченный сбор и систематизированное хранение журналов при наличии большого парка СВТ; 2) обеспечение неизменности содержимого журналов в процессе хранения |

Примечание: именно использование носителей за пределами контролируемой зоны затрудняет решительно всё — и предотвращение утечек, и осуществление контроля за соблюдением требований инструкций, и защиту от вредоносного кода; регулировать их использование организационными мерами затруднительно, а контролировать флешки вне периметра и вовсе невозможно.

Как видно из таблицы, существует довольно много затруднений, которые возникают при выполнении администратором ИБ своих обязанностей.

Если предположить, что для преодоления каждого из затруднений нужно подобрать отдельное решение (для устранения одного затруднения применяется решение 1, для устранения другого — решение 2, для третьего — решение 3 и так далее), то такой подход может привести к тому, что парк средств защиты информации станет огромным и будет состоять из малосовместимых или даже несовместимых продуктов — а чем больше парк средств, тем больше траты на его администрирование. Кроме того, система, содержащая не связанные между собой элементы, функционирует нестабильно и является уязвимой.

Чтобы администрирование средств защиты, нацеленных на снятие затруднений, само не стало очередным затруднением, СЗИ должны работать на общих принципах и администрироваться более или менее одинаково, а главное — не сложно.

Поиск решения

Самым приемлемым решением является использование неких носителей информации, обладающих усовершенствованной архитектурой. Такие устройства должны быть менее универсальными, чем обычные флешки, и выполнять лишь заданное количество функций и только на тех компьютерах, на которых использование устройств разрешено, а также не должны ничего выполнять при любых других условиях.

Не секрет, что обычная флешка неспособна защитить хранящиеся на ней данные и противостоять проникновению вредоносных программ в компьютерную систему.

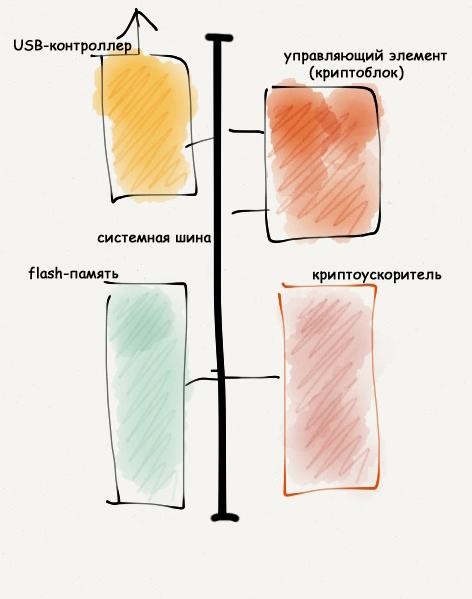

Для того чтобы носитель работал на одних компьютерах и не работал на других, он должен уметь различать компьютеры. Обыкновенная флешка делать этого не может. Это связано с тем, что у неё просто нет для этого никаких ресурсов. Если говорить упрощённо, флешка состоит из памяти и контроллера USB; ни то ни другое не является ресурсом, способным осуществлять произвольные операции.

Компьютер может различать флешки по их уникальным идентификаторам — VID, PID и серийному номеру, — если на нём установлены средства для этого (например, USB-фильтры), потому что у него в отличие от съёмного носителя есть необходимые вычислительные ресурсы.

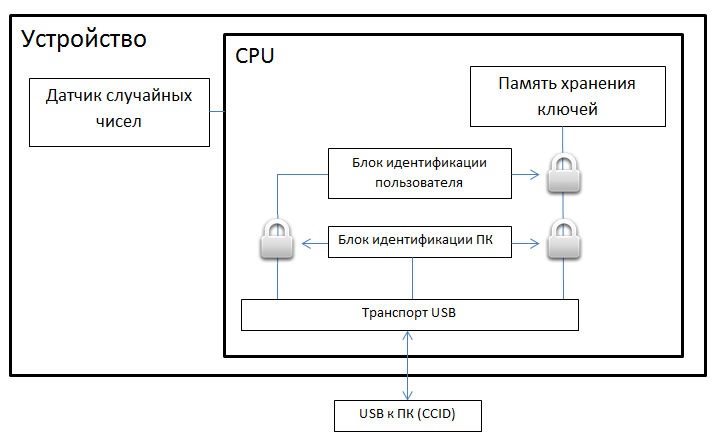

Чтобы различать компьютеры, флешка должна сама быть компьютером. Именно в этом и состоит отличие служебных носителей (СН) «Секрет». Архитектура флешек изменена в устройствах «Секрет» следующим образом.

Рисунок 1. Служебный носитель «Секрет»

Управляющий элемент в СН «Секрет» различных модификаций реализован по-разному, однако общая логика остаётся единой: управляющий элемент «коммутирует» компьютер с диском «Секрета» (собственно флешкой) только после успешного завершения контрольных процедур: взаимной аутентификации СН, компьютера и пользователя. До того как сценарий аутентификации будет успешно разыгран до конца, диск «Секрета» не будет примонтирован, не появится в списке дисков и не окажется доступен как для пользователя, так и для системы (с её потенциальными закладками или вирусами).

Дополнительно защитные свойства «Секрета» могут быть усилены посредством реализации технологических мер защиты от атак, связанных с несанкционированным изменением структуры аппаратного модуля. Выбирать такой носитель целесообразно тогда, когда разумно предположение, что злоумышленник может попытаться считать данные с флеш-памяти напрямую, например выпаяв её из устройства.

Под данной формулировкой имеется в виду защита данных посредством «прозрачного» шифрования. Однако реализованный в СН «Секрет» метод с нормативной точки зрения шифрованием не является.

По определению шифрование информации — это процесс перевода незашифрованных данных в зашифрованные с помощью секретного ключа. Пользователь (или программа) выполняет такое преобразование для последующей передачи либо хранения информации. Расшифровать зашифрованные данные может лишь ограниченный круг пользователей (либо программ), которые имеют к ним доступ. Целью шифрования информации является ограничение доступа пользователей или программ к ним.

В «Секретах» с «прозрачным» шифрованием владельцами секретного ключа являются не пользователи или программы, а сами носители. Целью шифрования данных в «Секретах» является ограничение круга не пользователей или программ, которые могут получить доступ к ним, а способов, с помощью которых можно эти данные прочитать. При этом сведения на СН зашифровываются с помощью ключа и расшифровываются по его предъявлении; с точки зрения математики это и есть шифрование, так как условие «зашифрует—расшифрует» с помощью ключа выполняется. Поэтому реализованный в «Секретах» метод «прозрачного» преобразования ОКБ САПР условно называет «шифрованием».

Разные «Секреты»

На базе технологии различения своих / чужих компьютеров «Секрет» построены следующие продукты:

- семейство защищённых съёмных носителей (ПАК «Секрет Особого Назначения», ПАК «Секрет Фирмы», ПАК «Секрет Администратора»);

- носители ключевой информации (ПАК «Идеальный токен»);

- средства архивирования журналов (ПАК «ПАЖ»);

- отчуждаемый шлюз (ПАК «Система Ниппель»).

Далее — в двух словах о каждом.

Защищённые флешки «Секрет»

«Секрет Особого Назначения»

Бывает так, что данные, конфиденциальность которых следует контролировать, должны храниться на служебном носителе и переноситься сотрудником в рамках его должностных обязанностей на различные компьютеры, в том числе и за пределы информационной системы организации.

ПАК «Секрет Особого Назначения» — защищённый носитель (флешка), который может использоваться на любом разрешённом администратором компьютере безотносительно к тому, находится ли последний в корпоративной сети. Главные защитные функции СН — это ограничение числа компьютеров, на которых разрешено использование устройства, и ведение аппаратного журнала событий, в котором фиксируются все попытки работы с СН на различных компьютерах вне зависимости от того, была ли попытка успешной.

Диск «Секрета Особого Назначения» имеет два раздела — открытый (но защищённый от записи) и защищённый (но доступный для записи после примонтирования).

При первом подключении «Секрета» к компьютеру монтируется открытый раздел диска СН. Посредством ПО, стартующего из открытого раздела, администратор настраивает политики использования служебного носителя и добавляет компьютеры в список разрешённых, после чего устройство передаётся непосредственному пользователю.

Пользователь СН выполняет процедуру регистрации, в результате которой формируется пароль, необходимый для получения доступа к закрытому разделу диска.

При каждом последующем подключении управляющий элемент устройства определяет соответствие или несоответствие компьютера параметрам тех, что находятся в списке разрешённых. Если параметры совпадают, то запрашивается пароль пользователя. После успешного завершения процедуры авторизации монтируется закрытый раздел диска «Секрета».

Если проверки не увенчались успехом (пользователь ввёл некорректный пароль или управляющий элемент выявил несоответствие компьютера параметрам разрешённых), то в доступе будет отказано: закрытый раздел диска СН не будет примонтирован. Другими словами, на любом компьютере кроме тех, что явно разрешены администратором, флешка не будет доступна ни на чтение, ни на запись (то есть не станет ни каналом утечки, ни каналом поступления в систему нежелательного ПО).

Также отметим, что существуют особые модификации «Секрета Особого Назначения»: «Быстрый Секрет» и «Секрет Руководителя».

В «Секрете Особого Назначения» с «шифрованием» скорость чтения / записи невелика. В некоторых случаях пользователи готовы использовать «Секрет» без «шифрования», лишь бы только привычные действия выполнялись быстрее. Для этих случаев есть отдельное решение — «Быстрый Секрет», его скорость не отличается от обычного чтения / записи через USB.

В «Секрете Руководителя» имеется возможность временно снять все запреты и разрешить подключение к неограниченному кругу компьютеров благодаря наличию встроенных часов реального времени (RTC). Это необходимо в тех случаях, когда для сотрудников неуместен или невозможен порядок, при котором для изменения режима доступа необходимо обращаться к администратору. По истечении заданного времени прежние ограничения на подключение СН снова вступают в силу.

«Секрет Фирмы»

ПАК «Секрет Фирмы» представляет собой корпоративное решение, позволяющее получать доступ к данным, хранящимся в «Секрете», только на заранее определённых компьютерах в рамках локальной сети предприятия, находящихся в онлайн-связи с сервером аутентификации (СА).

Служебные носители — то есть собственно «Секреты» пользователей — «эмитируются» на специальном АРМ из состава комплекса непосредственно в эксплуатирующей организации, а покупаются они нейтральными. При этом нейтральные, неэмитированные «Секреты» или СН, эмитированные для других фирм, в принципе не смогут быть зарегистрированы в системе организации.

Перед использованием носитель регистрируется на СА локальной сети, на компьютерах которой предполагается его применение. В процессе регистрации происходит обмен аутентификационной информацией между СН и специальным носителем сервера аутентификации (СНСА), подсоединённым к этому серверу (СА работает только при подключённом специальном носителе). Аутентификационная информация СА сохраняется на СНСА, что позволяет обеспечить учёт и контроль её использования.

Далее после успешного выполнения регистрации служебного носителя администратор подготавливает устройство к дальнейшей работе: формирует списки доступа — перечни компьютеров, на которых разрешено или запрещено использование «Секрета» — и настраивает сетевые параметры.

Чтобы процедура получения доступа к СН стала возможной, до начала использования носителя администратор выполняет загрузку ключевой информации СНСА в службу сервера аутентификации.

После этого устройство передаётся непосредственному пользователю. Тот выполняет процедуру регистрации, в результате которой формируется пароль, необходимый для получения доступа к диску устройства.

При последующих подключениях монтирование флеш-диска «Секрета» выполняется только в том случае, если выполняются условия:

- рабочая станция получила от сервера аутентификации подтверждение, что «Секрет» разрешён для работы на ней;

- пользователь ввёл верный PIN-код, подтвердив свое право использовать «Секрет»;

- СА подтвердил права пользователя и «Секрета».

В случае невыполнения хотя бы одного из вышеперечисленных условий диск «Секрета» не примонтируется, доступ к содержимому СН будет закрыт.

Администратор также может активировать входящий в состав ПО фильтр, который блокирует использование на ПК других USB-носителей.

Для случаев, когда необходимо применять СН в другом сегменте сети, предусмотрена процедура вторичной регистрации, своего рода «выдача мандата».

«Секрет Администратора»

Нередко случается так, что ПО, установленное на компьютере (к примеру, файлы ОС, различные приложения, антивирусные базы и прочие обновления), перестаёт должным образом работать: отказывает совсем или функционирует некорректно.

В целях поддержки бесперебойной работы компьютеров и обеспечения целостности ПО целесообразно иметь под рукой набор эталонных программных образов, защищённый от несанкционированного изменения и подготовленный для незамедлительного использования во внештатных ситуациях (при сбоях в системе, прекращении электропитания, атаках вредоносных программ и т. д.).

ПАК «Секрет Администратора» — защищённый носитель информации, построенный по технологии «Секрет» и предназначенный для защиты эталонных образов ПО от несанкционированных модификаций, а также для поддержания автоматизированных систем организации в работоспособном состоянии.

Механизм работы этого СН реализован так, что предусмотрена возможность задать для него режим доступа «чтение и запись» на АРМ администратора ИБ и режим доступа «только чтение» на пользовательских устройствах либо компьютерах сегмента сети.

При последующих подключениях СН к компьютеру после успешного прохождения пользователем (либо администратором ИБ) процедур аутентификации и идентификации механизм разграничения доступа, реализованный в СН, разрешает (или запрещает) доступ к памяти и функциям СН в соответствии с назначенным режимом. Попутно достигается ещё один эффект — исключение неконтролируемого тиражирования приобретённого организацией ПО за её пределами (на посторонних компьютерах диск не откроется и на чтение).

Носители ключевой информации

Токен как часть криптографического средства защиты функционирует в некоторой среде, которая складывается из технических и программных средств, способных повлиять на выполнение им собственных функций. Использование технических и программных средств порождает объекты защиты различного уровня, атаки на которые создают прямые или косвенные угрозы безопасности информации. Очевидно, что ограничение доступа к ключу только использованием PIN-кода недостаточно. Токен должен использоваться только в той системе, в которой обеспечена защита от несанкционированного доступа (а значит, и доверенная среда функционирования криптографического средства), а PIN-код можно правильно ввести в любой среде.

Один из способов гарантировать использование криптографической информации в пределах чётко выделенной доверенной среды функционирования криптографического средства — ограничение числа компьютеров, на которых технически возможна работа с токеном.

ПАК «Идеальный токен» (ИТ) — это токен, который по технологии «Секрет» опознаёт разрешённые для работы компьютеры и не работает на остальных. Действия с ключом пользователь может выполнить только на тех машинах, которые внесены в белый список администратором, что снижает риск компрометации ключей из-за попыток использования токена на недоверенных компьютерах.

Рисунок 2. Архитектура СН «Идеальный токен»

До начала использования ИТ на компьютер устанавливается специальное ПО (внешнее по отношению к «Идеальному токену»).

При первом подключении ИТ к средству вычислительной техники регистрируется администратор устройства. После этого администратор выполняет процедуры по добавлению компьютеров в список разрешённых и по начальному форматированию устройства, по завершении которых оно передаётся непосредственному пользователю.

Получив ИТ, пользователь проводит процедуру регистрации, в результате которой формируется PIN-код, необходимый для получения доступа к устройству.

При каждом последующем подключении блок идентификации ПК (имеется в виду идентификация компьютера устройством) определяет параметры машины и сравнивает их с данными из списка разрешённых. Если параметры совпадают, то открывается доступ к токену со стороны внешнего ПО — то есть со стороны средства криптографической защиты информации.

После успешного завершения проверок со стороны блока идентификации ПК управление устройством передаётся блоку идентификации пользователя, который в случае ввода корректного PIN-кода разрешает доступ к памяти ИТ. Если же в ходе проверки блок идентификации ПК выявил неразрешённый для использования ИТ компьютер или процедура авторизации завершилась неудачей, то в доступе будет отказано.

Средства архивирования журналов

Накопитель, «различающий» компьютеры, полезен также администратору системы, собирающему журналы событий с разных рабочих станций для их последующего раздельного хранения. Запись журналов с разных ПК на один носитель в дальнейшем может привести к путанице при попытке анализа, а вероятность перепутать носители и случайно записать журнал с одного ПК в архив с другого очень велика.

ПАК «ПАЖ» — программно-аппаратный неперезаписываемый служебный носитель информации — устройство, предназначенное для записи и защищённого хранения журнала событий. Помимо этого «ПАЖ» может применяться для архивирования любых необходимых для неприкосновенного хранения данных.

Благодаря настраиваемым политикам «ПАЖ» позволяет записывать на себя данные со строго определённых (разрешённых администратором) компьютеров, что даёт возможность не смешать необходимые журналы с файлами журналов других (неразрешённых) компьютеров.

Память устройства «ПАЖ» находится в режиме «add only», то есть в неё можно только добавлять, а что-либо удалять или изменять в ней — нельзя.

При первом подключении служебного носителя к компьютеру выполняется монтирование открытого раздела диска СН в режиме «только чтение», а затем — процедура регистрации администратора и пользователя устройства. Администратор, в свою очередь, создаёт список разрешённых компьютеров, с которых впоследствии возможно будет копировать журналы приложений на закрытый раздел диска «ПАЖ».

При последующих подключениях «ПАЖ» монтирование закрытого раздела диска происходит только после успешной авторизации пользователя устройства и только при условии соответствия компьютера параметрам тех, что находятся в списке разрешённых. При этом доступ к закрытому разделу диска СН открывается в режиме «только чтение».

Отчуждаемый шлюз

Общеизвестные средства защиты, как правило, контролируют только те информационные потоки, которые проходят по каналам, предназначенным для их передачи. Подобный подход оставляет возможность обмена информацией посредством скрытых каналов (СК) — непредусмотренных коммуникационных сред, которые могут быть использованы для нарушения политики безопасности.

Одним из методов противодействия опасным СК является применение однонаправленного канала — механизма, позволяющего в целях обеспечения безопасности информации осуществлять передачу данных только в одном направлении.

ПАК «Система Ниппель» представляет собой отчуждаемый шлюз, построенный по технологии «Секрет» и предназначенный для организации однонаправленного канала передачи данных с целью защиты автоматизированных систем от нежелательного и неавторизованного раскрытия обрабатываемой, хранимой и передаваемой в них информации конфиденциального характера.

Для реализации такого канала предусмотрена возможность задать режим доступа («только чтение», «только запись», «чтение и запись») к СН для обособленного компьютера или сегмента сети. В этом случае при регистрации служебного носителя в сегменте сети с низким уровнем защищённости для него устанавливается режим «чтение и запись» или «только запись», а при регистрации в сегменте сети с высоким уровнем защищённости — «только чтение». При таких параметрах доступа у пользователя не будет возможности копировать информацию высокого уровня доступа и переносить её в сегмент сети с низким уровнем доступа.

При последующих подключениях СН к средствам вычислительной техники после успешного прохождения пользователем процедур аутентификации и идентификации механизм разграничения доступа, реализованный в СН, опять же разрешает или запрещает доступ к памяти и функциям носителя в соответствии с назначенным режимом.

Основные механизмы работы продуктов, основанных на технологии различения своих / чужих компьютеров «Секрет»

У защищённых флешек «Секрет» и продуктов, построенных по соответствующей технологии, есть ряд общих механизмов работы, а также специальные функции, характерные для того или иного продукта.

К общим механизмам работы относятся:

- авторизация администратора и пользователя СН,

- создание списка разрешённых компьютеров,

- взаимная аутентификация СН и компьютерной системы,

- ведение журнала работы СН.

Специальные функции продуктов перечислены в таблице 2.

Таблица 2. Специальные функции защищённых флешек «Секрет» и продуктов, построенных по технологии «Секрет»

|

Продукты |

Назначение |

Функции продуктов |

|

ПАК «Секрет Особого Назначения», «Секрет Фирмы», «Быстрый Секрет», «Секрет Руководителя» |

Защищённые флешки, которые позволяют ограничить число компьютеров, на которых разрешено использование устройства, и ведут журнал событий, в котором фиксируются все попытки работы с СН |

|

|

ПАК «ПАЖ», «Секрет Администратора», «Система Ниппель» |

Служебные носители с управляемыми атрибутами доступа к памяти — RO, RW, AO |

|

|

ПАК «Идеальный токен» |

Токен с функцией ограничения числа разрешённых компьютеров, используется для хранения криптографических ключей и их применения на ПК, одобренных администратором ИБ |

|

Выводы

Большинство затруднений, с которыми сталкивается компания, решая проблему защиты информационных ресурсов, можно устранить, а в последующем — и предупредить их появление, применив специальные инструменты с усовершенствованной архитектурой в совокупности с комплексом организационных мер. Такие технические средства способны не только предупредить атаки на информационные ресурсы, но и противостоять самому серьёзному противнику — «человеческому фактору».

Служебные носители линейки «Секрет» и специализированные продукты, построенные по одноимённой технологии, обладают усовершенствованной архитектурой, что позволяет оперативно и просто переносить информацию внутри системы согласно её внутренним правилам, но не позволяет ни выносить хранимые данные наружу, ни приносить их в систему извне.

Служебные носители «Секрет» и продукты, построенные на базе технологии «Секрет», являются существенным подспорьем для администратора организации любого рода деятельности (табл. 3).

Таблица 3. Возможности решения задач администрирования с помощью продуктов, построенных на технологии «Секрет»

|

№ |

Обязанности администратора ИБ |

Линейка «Секрет» и специализированные продукты на базе «Секрета» |

|

1 |

Предотвращение утечки информации за пределы контролируемой зоны | СН «Система Ниппель», «Секрет Администратора», «Секрет Особого Назначения», «Быстрый Секрет», «Секрет Руководителя», «Секрет Фирмы» |

|

2 |

Контроль за использованием сотрудниками носителей информации, в том числе — носителей криптографических ключей | СН «Идеальный токен» |

|

3 |

Контроль за соблюдением пользователями требований инструкций по эксплуатации средств защиты информации (СЗИ) | СН «Секрет Особого Назначения», «Быстрый Секрет», «Секрет Руководителя» |

|

4 |

Обеспечение защиты от воздействия вредоносного кода | СН «Система Ниппель», «Секрет Администратора», «Секрет Особого Назначения», «Быстрый Секрет», «Секрет Руководителя», «Секрет Фирмы» |

|

5 |

Обеспечение неизменности эталонных экземпляров ПО | СН «Секрет Администратора» |

|

6 |

Расследование фактов нарушения безопасности защищаемой информации | СН «ПАЖ» |