Менеджер, подключивший свой ноутбук к бесплатному Wi-Fi в аэропорту и загружающий файлы на серверы своей компании. Бухгалтер, работающая из дома с корпоративным клиентом 1С. Инженер, использующий гостевую точку доступа в офисе заказчика и обращающийся к ресурсам в сети своей организации. Что их всех объединяет? То, что злоумышленники, используя простые и доступные способы, могут «взломать» их подключение к общедоступной сети и получить доступ к ИТ-инфраструктуре и данным организации. Давайте разберёмся, как это можно сделать.

- Введение

- Использование VPN и двухфакторной аутентификации

- Построение VPN на базе решения «КриптоПро NGate»

- Двухфакторная аутентификация на базе токенов и смарт-карт «Рутокен»

- Выводы

Введение

Начнём с того, что логин и пароль в момент ввода можно просто подсмотреть. Так ли часто в общественном месте вы смотрите по сторонам, чтобы понять, не наблюдает ли кто-то за тем, какие клавиши вы нажимаете на клавиатуре своего ноутбука? А наиболее «продвинутые» пользователи ещё и записывают пароль на стикере, который приклеен непосредственно на экран. Также пароль может украсть вирус-троян, оснащённый кейлогером. Проблема заключается и в том, что владелец будет оставаться в неведении о факте знания пароля третьей стороной; соответственно, злоумышленник сможет употреблять права легального пользователя и обращаться к ресурсам организации весьма долго, понемногу воруя критически важную информацию.

Есть и более изящный способ кражи передаваемых сведений (включая пароли). Для этого необходимо найти общественное место с бесплатными точками доступа — например, ранее упоминавшийся аэропорт. Рядом с легальной точкой Wi-Fi злоумышленник создаёт свою собственную с таким же именем. Пользователи подключаются к ней, считая её официальной и безопасной, и передают через неё свои данные, а киберпреступник получает доступ ко всем этим сведениям. Всё необходимое программное обеспечение входит в состав бесплатного дистрибутива Kali Linux, причём для настройки и использования не требуется высокая квалификация — справится и школьник.

С помощью программного обеспечения из того же Kali Linux можно получить доступ даже к данным, проходящим через роутер, который установлен в квартире удалённо работающего сотрудника. Для этого вовсе не обязательно жить этажом выше — сигнал замечательно ловится из дома, расположенного на другой стороне улицы.

Наконец, самый сложный способ — прослушивание данных, передаваемых по определённому сегменту сети, и получение доступа к промежуточному маршрутизатору, через который они идут. Но современное ПО позволяет максимально автоматизировать процесс. Вы запускаете программу и просто смотрите, какие данные вам удалось перехватить. Есть и способ «вредительства», когда передаваемые данные не только читаются при передаче, но и изменяются. Например, в платёжном поручении для банка можно поменять сумму и получателя, переведя деньги вместо счёта контрагента на счета злоумышленника.

Использование VPN и двухфакторной аутентификации

Способ борьбы с этими напастями давно придуман. Называется он VPN — Virtual Private Network (виртуальная частная сеть, что такое VPN). Принципы работы VPN таковы:

- Создаётся виртуальная сеть, соединяющая строго две точки — устройство пользователя, где располагается клиентская часть VPN (ПК или смартфон), и сервер VPN, обеспечивающий доступ к сети организации.

- Перед передачей клиент или сервер зашифровывает данные, так что даже будучи перехваченными они не принесут злоумышленнику никакой пользы.

- Также перед отправкой данные заверяются с помощью электронной подписи, чтобы отследить их возможное изменение в процессе передачи.

Таким образом, при использовании VPN данные невозможно ни перехватить, ни изменить. Однако остаётся последняя уязвимость, связанная с возможностью подсмотреть или украсть пароль. И тут нам на помощь приходит двухфакторная аутентификация (2FA).

Суть 2FA — в том, что каждому пользователю для успешной аутентификации (и получения доступа к клиенту VPN, а значит, и к сети организации) необходимы два фактора. Первый фактор называется «я имею» и состоит в том, что пользователь обладает конкретным криптографическим ключевым носителем (токеном) или смарт-картой. Уникальность токену придают электронные ключи, которые созданы внутри него и не могут быть извлечены и скопированы. Эти ключи используются для установки сеанса связи между клиентом и сервером VPN, а также для защиты передаваемых данных. Доступ к памяти, где хранятся ключи, защищён с помощью PIN-кода, знание которого и является вторым фактором аутентификации («я знаю»).

Таким образом, если злоумышленник украдёт токен, то воспользоваться последним без знания пароля он не сможет. Постарается подобрать — после определённого количества попыток (настраивается) доступ к памяти будет заблокирован. Если, напротив, удастся подсмотреть PIN-код, то VPN-соединение всё равно не установится без обладания токеном. Поскольку токен — это физический объект, его невозможно украсть незаметно; значит, владелец вскоре заметит пропажу, свяжется с системными администраторами своей сети, и доступ по похищенному устройству будет заблокирован.

Построение VPN на базе решения «КриптоПро NGate»

Существует большое число продуктов, позволяющих использовать VPN в организации, но мы хотим более подробно остановиться на одном — «КриптоПро NGate».

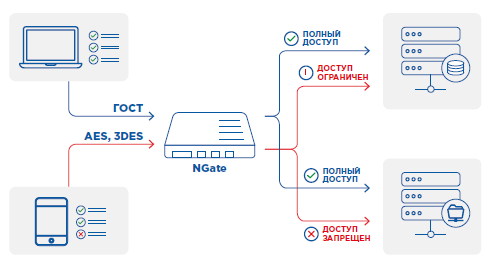

Рисунок 1. Схема работы «КриптоПро NGate»

«КриптоПро NGate» представляет собой сертифицированный ФСБ России универсальный высокопроизводительный VPN-шлюз, разработанный компанией «КриптоПро». Он позволяет быстро и безопасно реализовать защищённый удалённый доступ по протоколу TLS к корпоративным ресурсам и информационным системам через незащищённые каналы связи, в том числе — через интернет.

Важной особенностью NGate, отличающей его от аналогичных решений на рынке, является поддержка протокола TLS с ГОСТ наравне с зарубежными криптографическими алгоритмами. Это позволяет реализовать плавный перевод защиты удалённого доступа на российские алгоритмы, а также обеспечить защищённый удалённый доступ сотрудников в тех случаях, когда использовать ГОСТ невозможно или проблематично, например из-за границы. Для этого NGate имеет особый экспортный вариант VPN-клиента.

Наличие у NGate сертификатов ФСБ России позволяет применять его для охраны важной информации в соответствии с требованиями законодательства РФ, в том числе — в части защиты персональных данных при их передаче по незащищённым каналам связи, а также для обеспечения безопасности удалённого доступа к объектам критической информационной инфраструктуры (КИИ).

NGate обладает широкими возможностями по управлению доступом удалённых пользователей со строгой многофакторной аутентификацией, включая применение токенов и смарт-карт «Рутокен», а также гибким разграничением прав доступа к ресурсам. Кроме того, он предоставляет возможность одновременной работы как с использованием VPN-клиента, поддерживающего все современные операционные системы, так и в условиях веб-доступа с использованием браузера. Во многих существующих альтернативных решениях те же возможности зачастую предполагают использование разных продуктов.

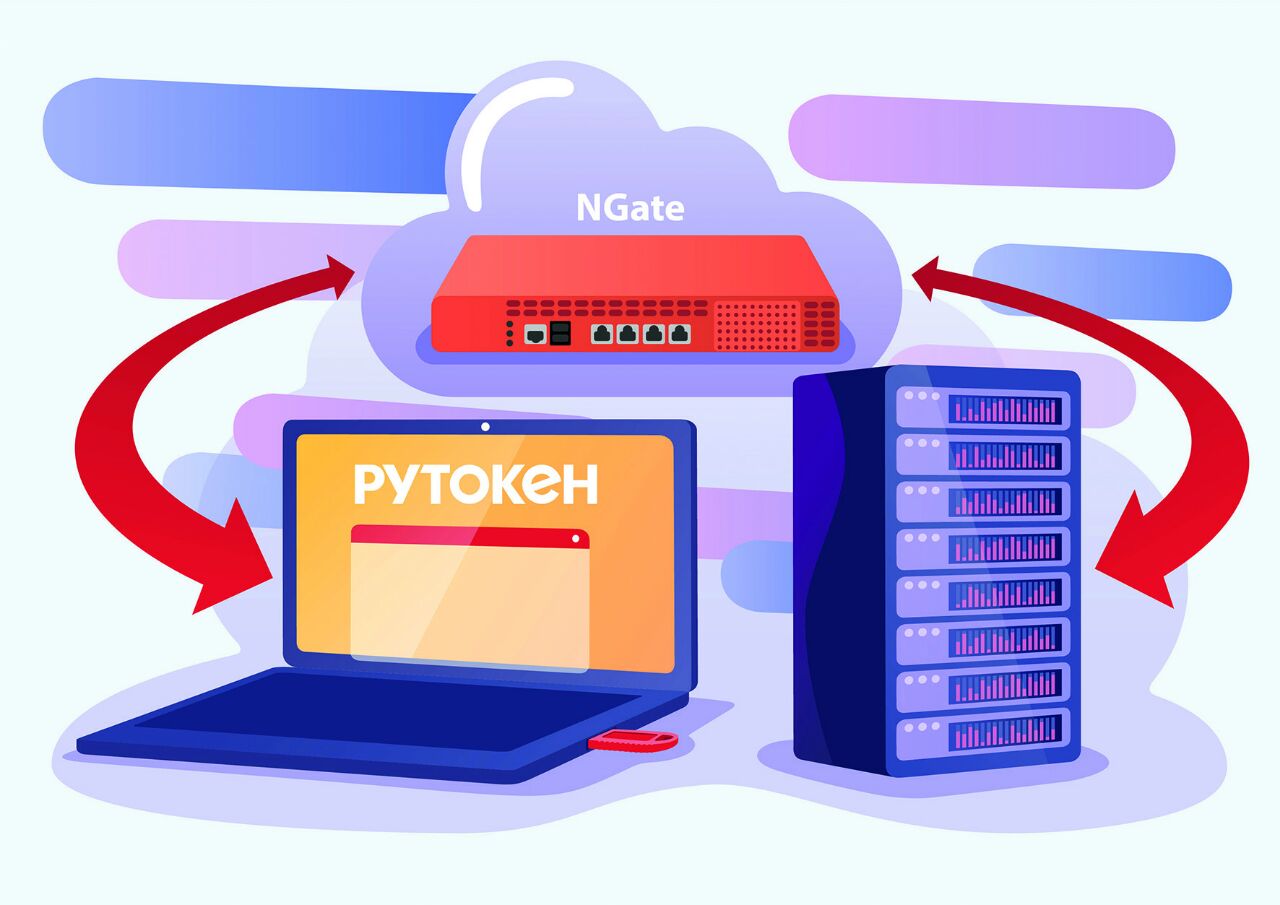

Рисунок 2. Взаимодействие «КриптоПро NGate» с другими точками

NGate поставляется в виде аппаратной или виртуальной платформы и обладает широкой вертикальной и горизонтальной масштабируемостью, что в итоге позволяет создать гибкую конфигурацию системы защиты каналов при удалённом доступе с заданной пропускной способностью.

Таким образом, использование «КриптоПро NGate» вместе с токенами и смарт-картами «Рутокен» даст возможность надёжно защитить доступ сотрудников, работающих вне офиса, к корпоративной сети.

Двухфакторная аутентификация на базе токенов и смарт-карт «Рутокен»

Итак, в первую очередь внутри сети организации стоит внедрить двухфакторную аутентификацию. Ведь украсть или подсмотреть пароль могут не только в аэропорту, но и в офисе (тем более что именно там сотрудники чаще всего чувствуют себя в безопасности и пишут пароли на стикерах, которые помещают прямо на монитор).

Для внедрения двухфакторной аутентификации на компьютерах, включённых в домен Microsoft Active Directory, не потребуется закупать дополнительное программное обеспечение, ведь всё необходимое уже входит в состав дистрибутива Windows Server. Для того чтобы настройку смогли выполнить любые системные администраторы (даже не обладающие высокой квалификацией), наши специалисты создали подробные инструкции, которые можно загрузить со страницы «Рутокен для Windows» сайта rutoken.ru. На тех компьютерах, которые не входят в домен Active Directory, необходима установка программного обеспечения «Рутокен Логон».

Впрочем, следует помнить, что возможности ключевых носителей «Рутокен» не ограничиваются только лишь двухфакторной аутентификацией для удалённых подключений. Один и тот же токен может быть использован для обеспечения различных аспектов безопасности организации.

Рисунок 3. Пример токена и смарт-карты «Рутокен»

Так, никто не будет спорить, что критически важная информация должна быть зашифрована. «Рутокен» используется для защищённого хранения ключей шифрования и предотвращения несанкционированного доступа к данным: ведь, как уже говорилось, его память закрыта PIN-кодом, без знания которого доступ невозможен. Также токен можно применять для хранения ключей и генерации электронной подписи, в том числе — квалифицированной. Электронная подпись используется как во внутреннем документообороте, так и при взаимодействии с внешними контрагентами и государственными органами.

Помимо файлов и документов вы можете шифровать и подписывать сообщения электронной почты. Для чего это необходимо? В первую очередь решается проблема фишинга, когда злоумышленники пишут сотрудникам письма, замаскированные под легальную переписку с банком или с контрагентами. Такие сообщения обычно содержат вредоносные вложения или ссылки. Для защиты от фишинга необходимо передать легальным контрагентам токены с ключами электронной подписи и настроить почтовый сервер так, чтобы он перенаправлял все неподписанные сообщения на детальную проверку. Подписывание электронных писем гарантирует авторство отправителя.

И, наконец, в «Рутокен» может быть встроена метка RFID, что позволит использовать его для прохода в различные помещения офиса с помощью системы контроля и управления доступом (СКУД).

Выводы

Таким образом, «Рутокен» становится аналогом цифрового удостоверения сотрудника, единым устройством, которое, с одной стороны, обеспечивает доступ к различным сетевым и физическим ресурсам, а с другой стороны, позволяет подписывать электронные документы и хранить критически важную информацию.