Extensive Detection & Response (XDR): автоматическая корреляция событий в общем контексте, анализ конечных устройств, почты, сети и облаков, формирование ответных мер, а также широкие возможности по разбору инцидентов, способные в разы уменьшить время расследования — и всё это в рамках одной платформы. Разработчики заявляют, что Trend Micro XDR является первым представителем своего класса; рассмотрим его технологические отличия от SIEM-систем и EDR-решений.

- Введение

- Платформа Trend Micro XDR

- Ключевые особенности Trend Micro XDR

- Принцип работы Trend Micro XDR

- Workbench App как инструмент визуального взаимодействия с Trend Micro XDR

- Выводы

Введение

Практически каждый день появляются новости о том, что в каком-то приложении, устройстве или операционной системе была найдена очередная уязвимость — киберпреступники неустанно продолжают искать бреши в защите.

Изучая информационное поле, играя на страхах и опасениях, слабостях и интересах, мошенники отправляют письма от имени официальных источников (и порой эти сообщения выглядят так, что их тяжело отличить от настоящих даже профессионалу, не говоря уже о рядовом пользователе). В ходе атак злоумышленники задействуют большие компьютерные мощности, автоматизируя сам процесс внедрения в сеть предприятия и получения доступа к корпоративным данным.

Инженерам и аналитикам по безопасности всё труднее держать оборону, ведь их ресурсы ограничены, а силы потенциального противника бесчисленны (на той стороне баррикад может оказаться школьник, купивший хакерскую утилиту в даркнете, домохозяйка, случайно загрузившая троян, и т. д.).

Современные проблемы требуют современных решений. Для комплексного анализа сетевой защиты крупные компании часто разворачивают в своей инфраструктуре SIEM-системы (Security Information and Event Management, обработка информации и событий из области безопасности), но без серьёзного штата аналитиков те часто оказываются малоэффективными в части выявления угроз.

Компания Trend Micro не так давно представила платформу XDR. Под аббревиатурой XDR скрывается расширенный набор инструментов, позволяющий обнаружить угрозу (в том числе — скрытую и неявную), сформировать адекватную реакцию на неё и оперативно расследовать инцидент, по пунктам разложив атаку.

Давайте попробуем разобраться, что предлагает известный вендор, первым представивший на рынке решение класса XDR, и какими особенностями обладает система от Trend Micro.

Платформа Trend Micro XDR

Согласно исследованию, проведённому аналитической компанией ESG, 66 % организаций считают эффективность обнаружения угроз и реагирования на них ограниченной — в силу того, что она опирается на использование многочисленных разрозненных и узконаправленных инструментов.

Системы класса EDR (Endpoint Detection & Response) могут обеспечить детальную визуализацию подозрительной активности на рабочих станциях пользователей. Однако для анализа сетевого трафика и регистрации событий на уровне коммутаторов, маршрутизаторов, шлюзов они не подойдут — нужно использовать иные программные и аппаратные средства. Участок инфраструктуры предприятия, расположенный в облаке, имеет ещё меньшую прозрачность и видимость, не говоря уже о корпоративной почте. Если по каким-то причинам в электронную почту смог просочиться вредоносный объект, она становится слепым пятном в поле зрения защиты информации.

Говоря об XDR, одни считают, что первый символ — «X» — в аббревиатуре является параметром в функции безопасности, то есть вместо него можно подставить любой из сегментов (а лучше — все сразу): конечное устройство, почтовый сервер, сеть, облако и т. д. Другие уверены, что «X» отражает кросс-уровневый подход к решению задач ИБ. В пресс-релизе на официальном сайте Trend Micro написано, что «буква «X» означает «extensive» («широкомасштабный», «экстенсивный») и относится к огромным объёмам данных из различных источников, обработка которых крайне важна для выявления угроз».

Trend Micro XDR — это комплекс систем, состоящий из EDR и NDR (Network Detection & Response), а также умеющий контролировать почту и облака, включающий в себя механизмы корреляции событий, постоянно обновляющуюся базу моделей атак и характерных ответных мер на них, поддерживающий функциональные возможности решений классов Incident Investigation и Threat Intelligence.

В «зону покрытия» Trend Micro XDR входят все инфраструктурные уровни, а с помощью машинного обучения и «больших данных» платформа способна рассматривать события в общем контексте, то есть самостоятельно выявлять даже те угрозы, которые были пропущены аналитиками и другими средствами защиты.

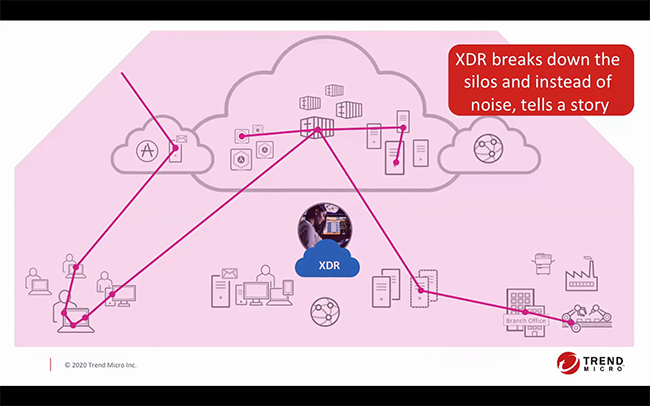

Рисунок 1. Зона покрытия угроз Trend Micro XDR

Краткое описание компонентов платформы

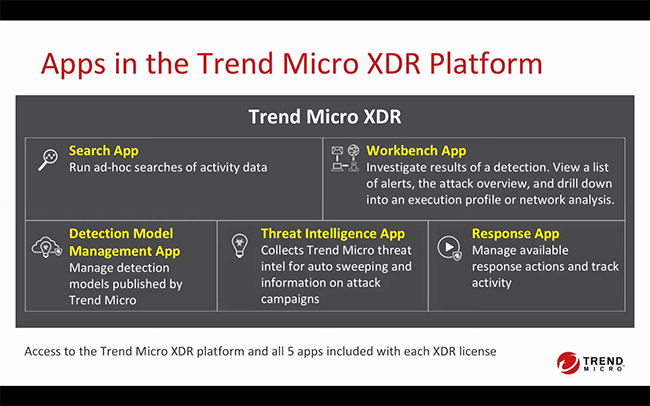

Приложения в составе платформы:

- Search App — инструмент поиска по всем собранным данным.

- Workbench App — приложение для анализа найденного инцидента.

- Detection Model Management App — управление моделями, которые были созданы экспертами Trend Micro.

- Threat Intelligence App — анализ с использованием всей совокупности актуальных идентификаторов из глобального облака Trend Micro с данными об угрозах.

- Response App — оснастка для формирования вариантов реагирования на выявленную угрозу.

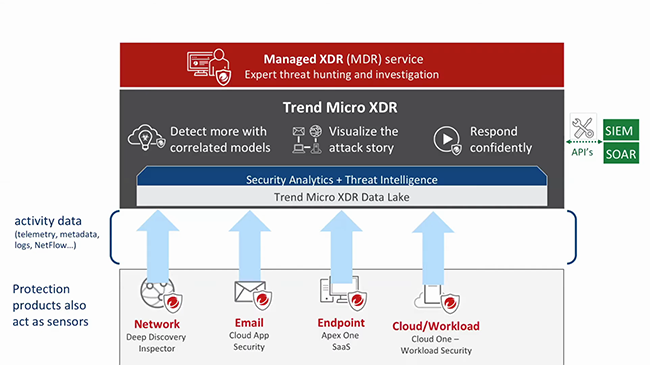

Продукты, отвечающие за защиту данных:

- Deep Discovery Inspector — контролирует сетевой трафик;

- Cloud App Security — следит за корпоративной почтой;

- Apex One SaaS — защищает рабочие станции;

- Cloud One — Workload Security — противодействует угрозам, связанным с рабочими нагрузками и облачными вычислениями.

Рисунок 2. Компоненты Trend Micro XDR

Ключевые особенности Trend Micro XDR

Глубокая интеграция разных эшелонов защиты в рамках внедрения одной общей платформы гарантирует, что в определениях значимости и важности оповещений о потенциальных угрозах не будет разночтения. Такой согласованности невозможно достичь используя мультивендорные решения.

Интеграция на уровне приложений с электронной почтой гарантирует полную прозрачность каждого почтового ящика. Контроль на уровне шлюза не способен показать, есть ли в данный момент в пользовательской почте «зловред», проверка будет осуществляться только в момент передачи и приёма сообщений. Анализировать рассылку писем от скомпрометированного пользователя (если этот факт уже установлен) с помощью простого почтового шлюза тоже не получится.

Межуровневый подход к анализу, а также постоянно совершенствуемые механизмы детектирования угроз, телеметрия, обработка данных о процессах и анализ NetFlow помогают XDR-решению от Trend Micro точно и быстро определять связи между событиями и сводить к минимуму участие человека.

XDR «дружит» со всеми доступными «большими» операционными системами, то есть обеспечивается полная поддержка Windows, macOS, Linux (набор из 90 различных версий ОС, включающий как актуальные, так и устаревшие дистрибутивы). Производитель заявляет, что новые ядра Linux получают поддержку в течение двух-трёх дней после их выхода. Технология XDR способна фиксировать изменения даже в набирающих популярность контейнерных платформах (Docker, Kubernetes).

Сетевые принтеры, сотрудники подрядных организаций со своим оборудованием, принесённые в офис личные устройства (BYOD), корпоративные ПК с отсутствующим или удалённым защитным ПО, различные «умные» устройства (IoT / IIoT) — всё это входит в мёртвую зону EDR, но прекрасно фиксируется XDR, поскольку такая активность видна на сетевом уровне.

Оценка и приоритизация угроз

Trend Micro XDR сопоставляет угрозы по всей организации, предоставляя глобальную информацию о возможных опасностях. Вооружившись поддержкой искусственного интеллекта и используя алгоритмы анализа «больших данных», решение Trend Micro генерирует только значимые оповещения, приоритизируя их по степени важности и серьёзности (выставляя каждому определённое значение — «score»); таким образом, специалистам по безопасности не придётся анализировать сотни тысяч срабатываний в ручном режиме.

Например, компонент Cloud App Security, контролирующий корпоративную почту, даёт информацию, что в почтовых ящиках нескольких пользователей обнаружена подозрительная ссылка, а один из получателей перешел по ней, при этом само подключение детектируется средствами Trend Micro Apex One на компьютере пользователя. Два события, независимых на первый взгляд — письма в почте, связь с подозрительным доменом, — могут оказаться звеньями одной цепи. Чем больше элементов в такой цепочке, тем выше окажется присвоенный ей скоринговый показатель, отражающий уровень «тревожности» угрозы.

Ежедневно эксперты Trend Micro разбирают произошедшие инциденты. Основываясь на своём опыте (а в интересах компании трудятся 15 исследовательских центров по всему миру), они создают новые модели атак, сопоставление с которыми позволяет выявлять скрытые и неизвестные угрозы.

Эффективность и автоматизация

Trend Micro XDR обеспечивает ИБ-специалистов более эффективной аналитикой (по сравнению с интеграцией через API в решениях сторонних производителей) за счёт глубокого встраивания сенсоров на каждом из уровней инфраструктуры. Более того, угрозы, которые на первый взгляд могут показаться несерьёзными, благодаря представлению в общем контексте, затрагивающем все аспекты (почта, сеть, серверы, рабочие станции, облачные вычисления), могут стать точными и значимыми индикаторами компрометации.

Основная задача XDR — выявить то, что пропустили другие средства защиты, и не допустить дальнейшего развития атаки. Поняв, как ведёт себя сеть заказчика в целом, автоматика способна обнаружить даже те угрозы, которым удалось обойти все точечные механизмы безопасности. В ряде случаев без внедрения XDR вообще будет невозможно узнать, как именно «киберинфекция» проникла в сеть, кто был «нулевым пациентом» и заражена ли ваша компания в данный момент.

Как только специалисты Trend Micro выявят новую атаку, данные о ней тут же загрузятся в глобальную систему, XDR начнёт самостоятельную проверку вашей сети на подверженность этой угрозе и сообщит о возможном заражении.

Расследование инцидента укладывается буквально в два-три щелчка мышью в интерфейсе Workbench App — по данным производителя, ни одно решение даже при наличии SIEM-системы не может похвастаться такой скоростью и наглядностью.

Принцип работы Trend Micro XDR

В состав Trend Micro XDR входят различные продукты для защиты информации, выступающие в роли сенсоров — высокочувствительных датчиков, фиксирующих все изменения в тех средах, где они установлены. Речь идёт не только об уведомлениях о возможных угрозах, а о любой активности: если это — почтовый сервис, то записываются метаданные от внутренней и внешней почты, информация об отправителе и получателе, о ссылках в теле письма; если рабочая станция, то фиксируются открытие файлов, запуск процессов, журналы, телеметрия, вычислительные нагрузки, NetFlow из корпоративной сети и облаков и т. д.

Далее вся эта информация попадает в так называемое «озеро данных» (Trend Micro XDR Data Lake), откуда с применением специальной аналитики «вылавливаются» самые полезные и важные сведения, помогающие установить причинно-следственную связь между событиями. По итогам применения корреляционных правил определённая последовательность значимых событий может оказаться неопровержимым доказательством успешно проведённой атаки, которую «проморгали» специалисты по безопасности и пропустили другие средства защиты.

Если вы используете Trend Micro XDR, то понять, что происходит у вас в периметре, будет совсем не трудно. Для формирования адекватной реакции вы можете проследить весь путь атаки, глубоко и детально изучив каждый шаг злоумышленников, а затем нанести своевременный точечный удар по заражённому объекту из единого центра управления.

Trend Micro XDR не является продуктом класса SOAR или SIEM и не заменяет их, но может быть тесно с ними связан посредством API.

Рисунок 3. Схема взаимодействия компонентов Trend Micro XDR

Workbench App как инструмент визуального взаимодействия с Trend Micro XDR

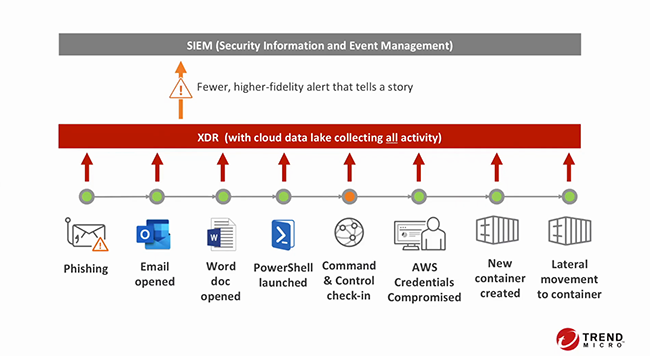

Потенциальным заказчикам важно и нужно понять, что Trend Micro XDR — это не очередной SIEM-продукт. Обрабатывая и анализируя информацию изо всех возможных источников (датчиков, установленных внутри корпоративной инфраструктуры), платформа XDR посредством программного интерфейса создаёт для SIEM одно-единственное критическое событие, в котором подробно и поэтапно описываются действия атакующих; следовательно, вы можете изучить всю историю возникновения инцидента.

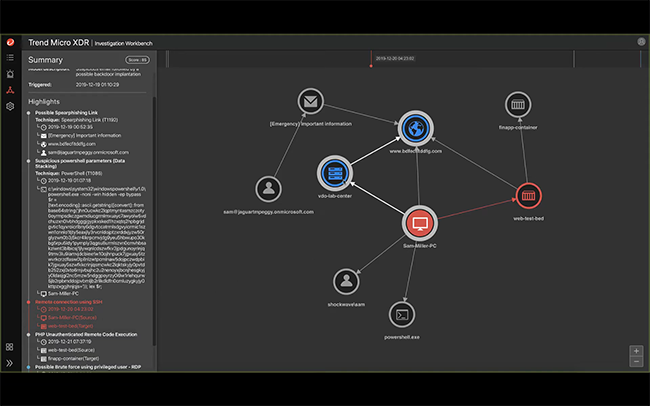

Администраторы и аналитики будут взаимодействовать с Trend Micro XDR используя Workbench App — как говорилось ранее, с его помощью можно расследовать инциденты и анализировать атаки. Объединив несколько событий, установив явную связь между ними в рамках одного инцидента, система покажет затронутые объекты и нарисует схему, изобразив на ней сайты, пользователей, рабочие станции, серверы, контейнеры, даже запуск терминала с PowerShell и многое другое (в зависимости от варианта вторжения). Слева будет отображаться интерактивный список, и если вы наведёте указатель мыши на его строку, то связанный с событием элемент тут же подсветится на схеме.

Для каждого объекта доступно контекстное меню, вызываемое правой кнопкой мыши. Например, для объекта типа «Рабочая станция» можно перейти в «Профиль исполнения» и просмотреть все операции, которые выполнялись на данном ПК во время атаки (и в этом случае платформа нарисует схему, отобразив взаимодействие более мелких объектов) — процессы, файлы, сетевые соединения. При этом подозрительный, по мнению Trend Micro XDR, процесс будет иметь жёлтый окрас, и если щёлкнуть по нему левой клавишей мыши, то отобразятся подробности (от чьего имени запущен, какие были при этом параметры командной строки; при условии активности процесса в момент наблюдения будет доступна возможность его завершения, а также блокировки доступа для него во всех продуктах Trend Micro).

Рисунок 4. Многоуровневый хронологический анализ атаки с генерацией события в SIEM

Рисунок 5. Графический интерфейс Investigation Workbench

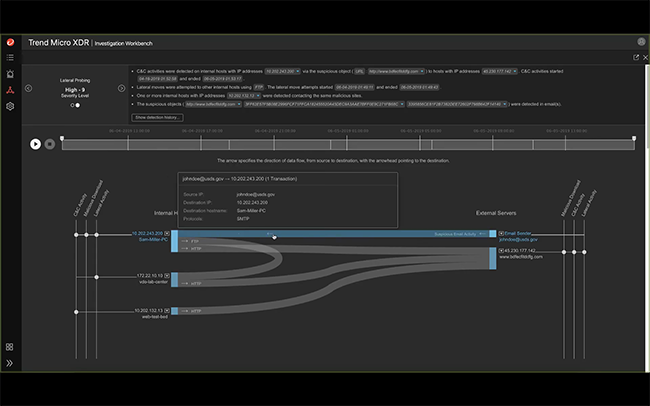

Аналогично в контекстном меню можно выбрать пункт Check Network Analytics Report и посмотреть сетевые коммуникации. Имеется даже функциональная возможность, позволяющая в прямом смысле воспроизвести последовательность движения потоков данных от одного узла к другому. Trend Micro XDR способна показать, как протекал сетевой трафик, что должно помочь вам составить полную картину атаки и понять, как распространялась угроза по инфраструктуре вашего предприятия. Пример вы можете увидеть на рисунке 6.

Рисунок 6. Воспроизведение атаки в графическом интерфейсе Investigation Workbench

Непосредственно из Workbench вы можете перейти на сайт MITRE и изучить вторжение. База знаний ATT&CK (Adversarial Tactics, Techniques & Common Knowledge) представляет собой структурированный, выраженный в виде таблиц (матриц) список известных сценариев атак, разделённый на методы и тактики. Вы можете сопоставить свою ситуацию с показаниями других продуктов, которые также используют матрицу MITRE и делятся сведениями с сообществом специалистов по кибербезопасности.

Увидеть в динамике работу внутри Workbench, а также оценить удобство, простоту и возможности графического интерфейса программы с комментариями на русском языке вы можете в этом видео.

Выводы

XDR объединяет точные алгоритмы поиска связей между любыми изменениями на каждом из уровней инфраструктуры (включая облачные нагрузки и контейнеры), поддержку всех доступных операционных систем, анализ событий на сетевом уровне, позволяющий детектировать разнообразные угрозы (в том числе — те, источником которых являются личные телефоны, планшеты и ноутбуки либо «умные» устройства), постоянно расширяющийся набор моделей атак, составленный экспертами и основанный на мировом опыте, доступ к базе знаний MITRE ATT&CK, широкие функциональные возможности по исследованию вторжений и многое другое — в рамках не просто одного вендора, а одной платформы.

Компания Trend Micro предлагает сэкономить на содержании большого штата аналитиков, необходимого для нормальной работы SIEM, и передать львиную долю рутинной работы искусственному интеллекту и автоматике, развернув на предприятии новейшую разработку — Trend Micro XDR, генерирующую не сотню-тысячу событий, а одно, но включающее полную историю развития атаки. Система устанавливается не вместо SIEM, а в помощь ей, ведь такой степени сопоставления угроз невозможно достичь настройками правил корреляции, какими бы детальными они ни были.

Интеграция технологии Trend Micro XDR в сеть компании должна сильно облегчить жизнь сотрудникам, отвечающим за информационную безопасность. С внедрением Trend Micro XDR специалистам больше не придётся распыляться на обработку тысяч неважных событий — их внимание будет сконцентрировано исключительно на анализе самих угроз. Trend Micro предлагает эффективный и удобный инструмент для повышения общего уровня безопасности организации, с помощью которого можно предотвратить или отразить вторжение, минимизировав риски утечки данных.

Система Trend Micro XDR является первой в своём классе (по информации с официального сайта компании-разработчика); она покрывает весь спектр известных угроз и включает в себя удобные и эффективные инструменты для расследования инцидентов, позволяющие увидеть ретроспективный пошаговый сценарий развития атаки. Дополнительно стоит отметить, что система имеет весьма гибкую модель лицензирования и все описанные выше возможности актуальны даже для самых «простых» версий. Кроме того, в рамках услуги MDR (Managed XDR) к расследованию инцидентов можно привлечь лучших экспертов Trend Micro.