Эксперты российского рынка обсудили вопросы связанные с развитием российского рынка сетевых песочниц (Network Sandbox). Они дали разъяснения по особенностям их работы, рассказали о применяемых методах детектирования вредоносных программ и борьбы с распознаванием виртуальной среды. Был также дан прогноз развития этих инструментов защиты от целевых атак.

- Введение

- Российский рынок сетевых песочниц

- Сценарии использования сетевых песочниц

- Экономическая целесообразность внедрения сетевых песочниц

- Особенности работы сетевых песочниц

- Сетевые песочницы Open Source, on-premise, облачные

- Варианты интеграции сетевых песочниц с другими ИБ-продуктами

- Метрики производительности сетевых песочниц

- Поддержка ОС российскими сетевыми песочницами

- Противостояние методам обхода сетевых песочниц

- Трудности при анализе результатов инцидентов в сетевых песочницах

- Прогнозы и тренды развития сетевых песочниц

- Выводы

Введение

Выбор сетевой песочницы отечественного производства стал сегодня актуальным для многих компаний после шквала кибератак, которые обрушились на российские инфраструктуры в последние полгода.

Для обсуждения вопросов выбора сетевых песочниц и оценки их эффективности были приглашены ведущие эксперты российского рынка:

- Александра Савельева, исполнительный директор «АВ Софт».

- Гурген Цовян, руководитель направления защиты от сложных целевых атак, «Инфосистемы Джет».

- Сергей Осипов, руководитель направления защиты от вредоносного ПО, Positive Technologies.

- Алексей Шульмин, вирусный эксперт, «Лаборатория Касперского».

- Евгений Михайлов, заместитель начальника управления ИТ по информационно-коммуникационным технологиям, ММЗ «Авангард».

Модератором дискуссии выступил независимый эксперт Иван Шубин.

Прямой эфир состоялся 31 августа 2022 года в рамках проекта AM Live.

Российский рынок сетевых песочниц

Сетевая песочница является важным элементом защиты предприятия. Она нацелена на противостояние целенаправленным атакам, помогая выявлять нелегитимные события в отношении ресурсов, сетевой активности, вызовов других программных модулей и пр.

С технической точки зрения сетевые песочницы представляют собой программные или программно-аппаратные комплексы, способные обезопасить внутреннюю сеть организации от ещё неизвестных вредоносных программ, выявить целевые атаки на инфраструктуру. Для этого производится эмуляция кода в изолированной среде, что является главным отличием сетевых песочниц от антивирусов.

Сетевая песочница позволяет воспроизвести действия вредоносных программ — например, проверить, как поведёт себя вирус в различных ОС, делая это без риска для реальной инфраструктуры. Доступ во внешнюю или внутреннюю сеть также можно эмулировать, что позволяет защититься от ряда атак с применением уязвимостей «нулевого дня» или вредоносных программ, которые не детектируются антивирусами.

2022 год заставил многие компании в России пересмотреть своё отношение к сетевым песочницам отечественного производства. Как отметила Александра Савельева («АВ Софт»), «раньше клиенты смотрели в сторону российских решений с неохотой». Большинство компаний закупили иностранные решения, которые теперь «встали».

В отличие от зарубежных решений, которые в большинстве случаев представляют собой «чёрные ящики», российские вендоры открыты рынку: они показывают, что внутри, и помогают клиентам в тонкой настройке. «Рынок поменялся к лучшему», — отметила Александра Савельева.

«На рынке наблюдается существенный рост спроса, — заявил Сергей Осипов (Positive Technologies). — Прирост “месяц-к-месяцу” увеличился в десятки раз, “год-к-году” — в 20 раз. При этом заказчики отличаются требовательностью: они уже привыкли к определённому набору функций и рассчитывают получить его в полном объёме в российских решениях».

«Хотя спрос вырос, с технологической точки зрения изменений по сравнению с уровнем пятилетней давности пока немного», — считает Евгений Михайлов (ММЗ «Авангард»). Он отметил, что главный спрос на сетевые песочницы создают крупные компании, имеющие на своём балансе большие программные экосистемы. В секторе СМБ серьёзных изменений пока немного: многие заказчики до сих пор не понимают, как встроить песочницу в свою экосистему, хотя принцип их работы уже понятен им.

Рисунок 1. Участники дискуссии в эфире AM Live

Сценарии использования сетевых песочниц

«Масштабы использования сетевых песочниц меняются, — заявил Сергей Осипов (Positive Technologies). — Ещё год назад обязательной считалась интеграция с межсетевыми экранами NGFW и информационными системами управления ИБ (SIEM). В этом году уже нередки случаи интеграции песочниц с другими средствами защиты: сетевыми экранами приложений (Application Firewall), средствами АСУ ТП, комплексами обнаружения сложных атак и реагирования на них (XDR)».

Всё активнее используются конструкции из нескольких экземпляров песочниц. Основной «инстанс» применяется для анализа общего потока данных, который обычно представлен небольшими файлами. Но в трафике нередко могут появляться и очень крупные файлы — второй экземпляр служит именно для их анализа. «Это позволяет не тормозить процесс основной проверки, когда на вход поступает крупный файл», — отметила Александра Савельева («АВ Софт»).

Против покупки песочниц чаще всего выступают те компании, где считают, что их функции пересекаются с антивирусом. «Как показывают наши исследования, — отметил Сергей Осипов (Positive Technologies), — антивирусы способны защитить от массовых атак, но их возможности ограниченны, когда речь заходит о защите от целенаправленных атак. Сетевые песочницы нужны в первую очередь для этих задач».

«Тренд последнего времени, — отметил Алексей Шульмин («Лаборатория Касперского»), — защита от кибератак проводимых с помощью крупных по размеру файлов. Вместо того чтобы использовать для заражения отдельный небольшой файл, злоумышленники берут крупный легитимный файл и добавляют в него вредоносный код. Проводить анализ такого файла — проблема: требуется оборудование с высокой производительностью, что доступно далеко не всегда. Одно дело — небольшая легитимная графическая библиотека размером в несколько мегабайт, другое дело — когда отдельная функция внутри заменена на вредоносную нагрузку, причём её вызов осуществляется не напрямую, а через цепочку вызовов».

Экономическая целесообразность внедрения сетевых песочниц

По оценкам Positive Technologies, выстраивание ИБ-защиты, включая покупку сетевой песочницы, должно оцениваться с точки зрения ущерба от наступления недопустимых событий. «Именно песочница является одним из средств, которые позволяют реализовать нужный тип защиты», — отметил Сергей Осипов.

С этим мнением согласен Алексей Шульмин («Лаборатория Касперского»). «Средний ущерб от одной таргетированной атаки на предприятие СМБ измеряется сотнями тысяч долларов. Когда атака направлена против крупного предприятия, речь идёт об ущербе на миллионы долларов».

Особенностью крупных предприятий является то, что средняя стоимость простоя отдельного компьютера, попавшего под вирусную атаку, не настолько важна для компании. Крупное предприятие — это уже экосистема, для него важна защита от таргетированных атак. «Кража данных, киберсаботаж — всё это может привести к остановке бизнеса. Для крупного бизнеса это — недопустимое событие».

С этим согласен Евгений Михайлов (ММЗ «Авангард»). «Для компаний относящихся к объектам КИИ недопустимым событием является прежде всего не появление вирусов, а кибершпионаж и утечка данных государственной важности». Для безопасности таких компаний требуется многоуровневая защита.

Особенности работы сетевых песочниц

На первый взгляд, сетевые песочницы похожи на антивирусы. Более того, применяемые сейчас антивирусные программы используют не только сигнатурные методы анализа, но и поведенческие паттерны. Тем не менее песочницы и антивирусы — это разные средства защиты.

«Все отечественные и иностранные сетевые песочницы имеют предварительно настроенные фильтры для парсинга, — отмечает Александра Савельева («АВ Софт»). — Они позволяют выявить даже тот вредоносный код, который содержится внутри зашифрованных архивов — обычные антивирусы не могут сделать этого. Песочница способна выявлять вирусы-матрёшки, то есть содержащие код размещённый внутри другого файла. Ими детектируются даже те случаи, когда вредоносный код находится по внешней ссылке и формально отсутствует в полученном ПО».

Сетевые песочницы играют также важную роль в борьбе против вирусов с удалённым запуском — этот способ особенно активно используется именно для целенаправленных атак на неизвестной инфраструктуре. Их особенность состоит в том, что вредоносный код формально не является рабочим первоначально. Запуск осуществляется позднее, исходя из определённых условий.

«Существует не менее десятка техник отложенного запуска, которые могут быть выявлены только с помощью песочницы, — отмечает Александра Савельева. — Песочница может детектировать замаскированные вирусы, которые размещаются внутри легитимных продуктов или при их маскировке. Она может справиться с атаками, для выявления которых требуется анализ дампа процессов, системной загрузки ОС, памяти. Обычные антивирусы неспособны выполнять подобные проверки».

Компания Positive Technologies активно использует киберполигон The Standoff, на котором сталкиваются атакующая и обороняющаяся стороны. Это помогает отработать защиту от реально используемых на практике целенаправленных атак с учётом их характерных особенностей. Анализ кибератак позволяет отработать набор приёмов для атаки и защиты, в том числе связанных с проведением разведки и обнаружением эксплойтов.

Positive Technologies также отрабатывает на The Standoff и реализует в своём продукте средства защиты от эксплуатации известных и неизвестных уязвимостей. Прежде всего это — уязвимости Microsoft Office и других популярных программ. «Антивирусные средства в принципе способны детектировать подобные вредоносы, но они не позволяют выявить цепочку событий целиком и понять, что именно происходит в инфраструктуре в момент атаки и до её начала», — отметил Сергей Осипов.

«Применение песочниц связано прежде всего с использованием аналитики, полученной на базе собранных данных, — отметил Алексей Шульмин («Лаборатория Касперского»). — Система выдаёт индикаторы компрометации и индикаторы атаки, указывает соответствующий уровень оценки критической значимости риска. Это позволяет офицеру SOC-центра проверить инфраструктуру и выявить сегменты, где обнаруженные методы могут сработать».

«При проведении целенаправленных атак разработчики вирусов часто используют тактику FUD (Fully Undetectable), то есть они заранее проводят проверку на отсутствие детекции в сканерах типа VirusTotal. Если вредоносное средство вдруг стало распознаваться, сразу вносится коррекция и обновлённый код раздаётся всем заражённым пользователям. Sandbox позволяет увидеть и распознать угрозу, хотя формально такой обновлённый файл не будет детектироваться как вредоносный».

Рисунок 2. Насколько вы знакомы с сетевыми песочницами?

Сетевые песочницы Open Source, on-premise, облачные

Помимо традиционных локальных (on-premise) сетевых песочниц на рынке доступны облачные решения, а также условно бесплатные продукты с открытым исходным кодом.

«Выбор облачной услуги SaaS обычно диктуется желанием удешевить использование сетевой песочницы, — считает Александра Савельева («АВ Софт»). — Такой выбор возможен, если использование облака допустимо в рамках корпоративной политики. Решения Open Source можно применять также для перепроверки результатов полученных в коммерческих системах».

«Облачные решения интересны сейчас из-за существующего дефицита оборудования, — отмечает Гурген Цовян («Инфосистемы Джет»). — Но сейчас предложение облачных песочниц российского производства достаточно ограниченно. Они имеются только у некоторых вендоров».

«Если же искать пути удешевления при внедрении сетевых песочниц, то лучше выстроить защиту с распространением её только на отдельные элементы инфраструктуры — чаще всего электронную почту и endpoint-оборудование», — считает Гурген Цовян.

С этим подходом согласен и Сергей Осипов (Positive Technologies). «Для удешевления следует сначала провести инвентаризацию. Это позволит выявить риски и цели создаваемой защиты. Компания сможет определяться, что именно она готова защищать в первую очередь, насколько критически опасны для неё вредоносные вторжения, какие события нежелательны. После этого анализа можно значительно сократить требования, предъявляемые к песочнице».

По поводу решений Open Source, как подчеркнул Сергей Осипов, надо учитывать, что песочница — это экспертный инструмент, а не «молотилка для проверки файлов». Open Source лучше подходит для точечных задач.

«Конечно, условно бесплатные решения существуют, но надо отдавать себе отчёт, что главным при использовании песочницы является не само решение, а экспертиза. Бесплатные решения не предоставляют её в нужном объёме», — считает Алексей Шульмин («Лаборатория Касперского»).

Варианты интеграции сетевых песочниц с другими ИБ-продуктами

Существует несколько вариантов интеграции сетевых песочниц.

«В первую очередь интеграцию выполняют с прикладными ИТ-системами (почтой, межсетевым экраном, файловыми хранилищами), — отметил Сергей Осипов (Positive Technologies). — Требуется также интеграция с самописными или сторонними информационными системами. Это актуально в свете цифровой трансформации для государственных систем».

«Песочницу можно интегрировать в deception-решения и использовать как универсальную ловушку, — добавила Александра Савельева («АВ Софт»). — Её можно также интегрировать с антиспам-решением, межсетевым экраном, антивирусом-мультисканом, SIEM, SOAR, EDR».

«Песочница может интегрироваться также с ERP, ETL (Extract, Transform, Load), XDR (Extended Detection and Response) и экспертными системами», — добавил Алексей Шульмин («Лаборатория Касперского»).

Метрики производительности сетевых песочниц

«Главной метрикой для оценки производительности сетевых песочниц может служить количество обрабатываемых с её помощью файлов, — заявил Гурген Цовян («Инфосистемы Джет»). — Однако такая оценка иногда порождает заблуждения. Например, заказчики иногда ограничивают отправку в песочницы писем без вложений. Они считают их безопасными и не требующими проверки. В реальности же, получая полный трафик, песочница умеет исследовать поток. Это помогает, например, найти пароль для зашифрованного архива, если он передаётся отдельным письмом».

«Для заказчика важным моментом является временная задержка, возникающая из-за подключения песочницы», — отмечает Евгений Михайлов (ММЗ «Авангард»). — По ней он судит о производительности системы в целом».

«По мнению Positive Technologies, — добавил Сергей Осипов, — важным является объём трафика».

«Привлекательной для заказчиков является также широта поддержки: Windows, Linux, Android и так далее», — отметила Александра Савельева («АВ Софт»).

Поддержка ОС российскими сетевыми песочницами

Иван Шубин попросил представителей вендоров назвать список поддерживаемых ими ОС.

«Лаборатория Касперского»: Windows, Linux, Android. Ожидается поддержка Astra Linux.

Positive Technologies: Windows 7, 8.1, 10, две серверные версии (Windows Server 2016 и 2019), Astra Linux («Орёл»). В планах — переход к остальным версиям Astra Linux и другим российским «линуксам» (РЕД ОС, «ГосЛинукс» и др.).

«АВ Софт»: Astra Linux (версии «Смоленск» и «Орёл»), РЕД ОС, Alt Linux, Debian, SUSE, Ubuntu, Fedora, Windows 10, Android и др.

Противостояние методам обхода сетевых песочниц

Иван Шубин попросил также рассказать о противодействии хакерам при их попытках выявить использование песочниц. Как отметил Алексей Шульмин («Лаборатория Касперского»), раскрывать «тонкие» настройки, конечно, никто не будет, но некоторые детали были обозначены.

Например, в «Лаборатории Касперского» используют правдоподобную эмуляцию действий пользователя. Как отметил Алексей Шульмин, она «должна отвечать ожиданиям злоумышленника, например обеспечивать не только открытие документа в почтовой программе, но и его закрытие. Это важно делать, потому что некоторые вредоносы срабатывают при закрытии документа».

«Мы используем несколько методов: кастомизацию, применение триггеров, маскировку аппаратных особенностей (тактовая частота, скорость вращения кулера, упоминание гипервизора и прочее)», — сообщила Александра Савельева («АВ Софт»).

Сергей Осипов (Positive Technologies) отметил, что необходимо противодействие хакерским средствам обнаружения отладки, обращения к определённым процессам, ОЗУ. «Главное — не дать вредоносной программе увидеть отличие в файловой и доменной системе. Поэтому требуется воссоздать ту доменную структуру, которая существует в защищаемой инфраструктуре».

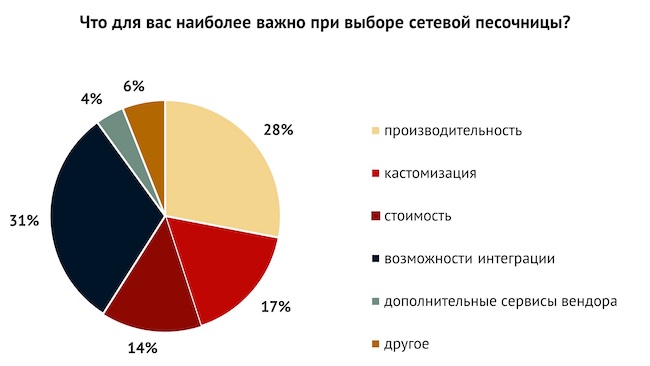

Рисунок 3. Что для вас наиболее важно при выборе сетевой песочницы?

Трудности при анализе результатов инцидентов в сетевых песочницах

Правильная организация работы с уведомлениями от песочницы — это важная составляющая её эффективности.

«Важна правильная приоритизация при работе с алертами, — считает Алексей Шульмин («Лаборатория Касперского»). — Кроме того, песочница — это экспертная система. Поэтому важно правильно оценивать события, которые были детектированы, и назначать им нужный приоритет. Песочница должна также уметь выявлять подозрительную активность. Выявленное событие может и не быть вредоносным, но для этого вывода требуется оценка со стороны пользователя».

«Появление нелегитимных срабатываний может свидетельствовать о плохой настройке системы, — добавляет Сергей Осипов (Positive Technologies). — Необходимо учитывать, что офицер SOC, работающий с песочницей, обслуживает сразу несколько ИБ-систем. Некритические (“жёлтые”) срабатывания также требуют его внимания. Часто обращают внимание только на “красные” алерты, тогда как анализ остальных сообщений делается не всегда полностью».

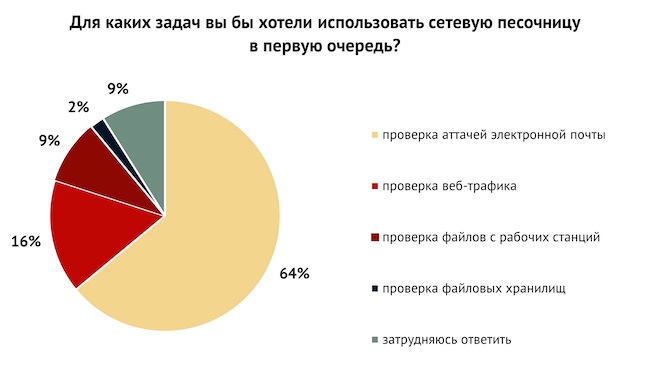

Рисунок 4. Для каких задач вы бы хотели использовать сетевую песочницу в первую очередь?

Прогнозы и тренды развития сетевых песочниц

Александра Савельева («АВ Софт»):

— Развитие песочниц будет идти в сторону повышения производительности, расширения типов проверяемых файлов, выстраивания плотной интеграции с deception-системами, активного внедрения машинного обучения, создания мультискан-систем.

Алексей Шульмин («Лаборатория Касперского»):

— Мы ожидаем появления песочниц нового поколения — Next Generation Sandbox. Они будут эмулировать доменную структуру с высокой детализацией, что позволит максимально вуалировать их применение. Их появление ожидается в перспективе ближайших лет.

Сергей Осипов (Positive Technologies):

— С точки зрения противодействия атакам эксплуатация песочницы не станет проще. Прогнозировать развитие совместимости песочниц с российским оборудованием пока сложно. Я надеюсь, что всё будет хорошо. С точки зрения государства — песочница должна стать одним из обязательных элементов СЗИ для государственных систем. Песочница существует именно для защиты от целенаправленных атак, поэтому её место — среди СЗИ.

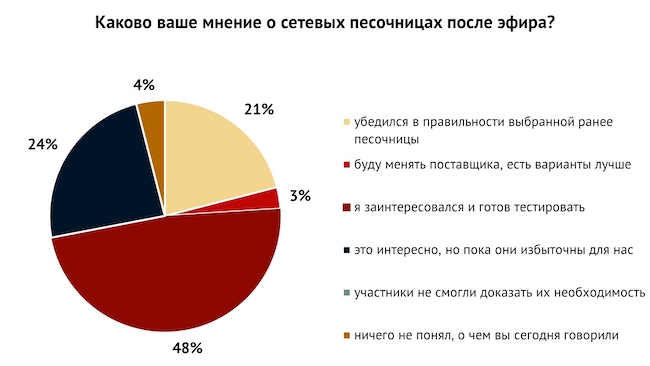

Рисунок 5. Каково ваше мнение о сетевых песочницах после эфира?

Выводы

Российский рынок сетевых песочниц переживает бум роста спроса. Участники дискуссии AM Live рассказали о том, какими функциональными особенностями обладают эти программные средства, в каком направлении идёт их развитие, а также поделились некоторыми деталями применяемых в них методов защиты.

Самые горячие для российского рынка информационной безопасности темы мы обсуждаем в прямом эфире онлайн-конференции AM Live. Чтобы не пропускать свежие выпуски и иметь возможность задать вопрос гостям студии, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!