Традиционные SOC становятся дорогими и перегруженными. Посмотрим, какая эволюция их ждёт: от сбора логов к интеллектуальной платформе управления угрозами. Роль ИИ в аналитике безопасности, будущее SOAR, эволюция SIEM и NDR, перспективы рынка коммерческих SOC в России на фоне импортозамещения.

- 1. Введение

- 2. Что такое классический SOC и почему он переживает кризис

- 3. От SOC к Security Control Plane: смена парадигмы

- 4. ИИ как ядро новой операционной модели

- 5. Эволюция инструментальной экосистемы: SIEM, NDR, EDR

- 6. Будущее коммерческих SOC в России

- 7. Выводы

Введение

Классические центры мониторинга информационной безопасности (SOC) вплотную подошли к пределу своей эффективности. Современные атаки становятся многоэтапными и менее заметными, объёмы телеметрии растут экспоненциально, а дефицит квалифицированных специалистов превращается в хроническую проблему. На этом фоне собственный SOC требует всё больших инвестиций — в инфраструктуру, лицензии и персонал, — при этом реальная отдача от этих затрат нередко снижается из-за устаревших процессов и ограниченной автоматизации.

Ключевым узким местом остаётся модель реагирования, построенная вокруг ручного триажа тысяч разрозненных алертов. Такой подход плохо масштабируется, замедляет принятие решений и напрямую влияет на время обнаружения и сдерживания инцидентов. В результате компании вынуждены одновременно решать 2 задачи: сокращать операционные расходы на безопасность и повышать скорость и качество реагирования на угрозы.

В таких условиях всё больше организаций пересматривают саму концепцию SOC, переходя от классического «центра обработки алертов» к более интеллектуальным, распределённым и автоматизированным структурам, которые лаконично обозначают как Post-SOC.

Что такое классический SOC и почему он переживает кризис

Центр мониторинга безопасности (SOC) долгое время был основой корпоративных систем защиты. Его классическая модель построена вокруг системы управления информацией и событиями безопасности (SIEM), которая агрегирует логи со всей сети, после чего передаёт их для ручного анализа команде специалистов. Однако эта архитектура, эффективная в прошлом, сегодня столкнулась с непреодолимыми вызовами.

Главная проблема — огромный объём данных и алертов. Команды получают в среднем более 4000 оповещений ежедневно, при этом до 90 % времени аналитики тратят на расследование ложных срабатываний. Это приводит к профессиональному выгоранию и высокому риску человеческого фактора, когда команда пропускает реальные угрозы среди информационного шума.

Современные сложные атаки, такие как целевые фишинговые кампании или использование легитимного ПО (как в случае с тоннелями VS Code), требуют проактивного поиска и контекстного анализа. Реактивная модель классического SOC, ориентированная на известные сигнатуры, не справляется с этой задачей. Время на ручное расследование одного инцидента может достигать 30–60 минут, предоставляя злоумышленникам большое окно для наращивания атаки.

Дефицит квалифицированных кадров также усугубляет ситуацию. Около половины руководителей служб безопасности отмечают серьёзные проблемы с удержанием персонала и поддержанием актуальности знаний команды. Из-за этого организации сталкиваются с растущими операционными расходами, но не получают адекватного уровня безопасности.

От SOC к Security Control Plane: смена парадигмы

В ответ на эти вызовы происходит фундаментальная смена парадигмы: от реактивного «центра обработки алертов» — к интеллектуальной системе управления безопасностью (Security Control Plane). В её основе лежит не пассивное наблюдение, а активная платформа для управления угрозами, построенная на 2 принципах.

Во-первых, это единый операционный слой для данных. Вместо зависимости от одной SIEM, новая модель обеспечивает полную интеграцию с любыми источниками данных: системами идентификации, облачными платформами, EDR и почтовыми сервисами. Платформа создаёт целостную картину угроз, обеспечивая единый доступ к информации для анализа.

Во-вторых, фокус смещается на полную автоматизацию. На основе аналитики и моделирования угроз автоматизируются сквозные процессы: от получения контекста опасности до изоляции уязвимых/заражённых систем. Роль команды выходит на второй план: аналитики разрабатывают стратегию, в то время как ИИ берёт на себя рутинные задачи.

Ограничения классического SOC

Ниже — ключевые ограничения классического SOC, которые устраняет модель Security Control Plane.

Нерентабельные операционные расходы. Высокие затраты на лицензии, инфраструктуру и содержание большой команды часто не окупаются из-за низкой эффективности ручных процессов.

Перегрузка аналитиков и «слепые зоны». Постоянная работа со сложными срабатываниями ведёт к ошибкам из-за человеческого фактора. Разрозненность инструментов (в среднем 5–6 различных решений) также затрудняет корреляцию событий, создавая окно для эксплуатации уязвимостей.

Неспособность к масштабированию. Ручные процессы трудно масштабировать без увеличения штата: рост объёмов телеметрии от облаков, SaaS-приложений и устройств IoT становится критическим фактором, если команда слишком мала.

Концепция Security Control Plane / Threat Operations Platform

Security Control Plane — это единая интегрированная платформа для сквозного управления безопасностью. Её ключевой принцип заключается в создании абстрагированного слоя управления, который агрегирует данные, контекст и возможности реагирования из всех разрозненных систем безопасности. Это позволяет видеть и контролировать безопасность гибридной инфраструктуры из единого, централизованного интерфейса, смещая фокус с восприятия уже появившихся угроз на их предотвращение.

Security Control Plane позволяет на основе встроенной аналитики и машинного обучения не только автоматизировать ответ, но и моделировать угрозы, оценивать уязвимости и проводить предварительный анализ рисков.

ИИ как ядро новой операционной модели

Искусственный интеллект стал архитектурным ядром Post-SOC, кардинально меняя 3 ключевых процесса: анализ угроз, автоматизацию реагирования и обогащение системы безопасности дополнительным контекстом.

ИИ в аналитике и расследовании инцидентов

Применение моделей машинного обучения для контекстной корреляции событий и присвоения алертам приоритета на основе риска для бизнеса — это лишь первый шаг. Продвинутые системы используют анализ поведения пользователей и сущностей (User and Entity Behavioral Analytics, UEBA) для выявления аномалий, невидимых традиционным движкам. Например, они могут обнаружить несанкционированный доступ к центральному серверу или аномальный объём исходящего трафика, который является признаком утечки данных.

Для автоматизации разведки иных типов угроз, вроде обнаружения фишинговых писем, детекции утечек данных и анализа логов, применяются большие языковые модели (LLM), работающие по принципам Natural Language Processing (NLP). Эти же системы можно задействовать для автоматического анализа отчётов, чтобы мгновенно обогащать систему Security Control Plane дополнительным контекстом для лучшей идентификации уязвимостей и подозрительной активности.

При этом использование LLM создаёт новые риски: модели чувствительны к качеству обучающих данных, а избыточное доверие к ИИ приводит к снижению критического мышления аналитиков и «замыливанию взгляда». Поэтому для сложных инцидентов принципиально важен человеческий надзор (Human-in-the-Loop), при котором ИИ выступает вспомогательным инструментом, а финальные решения остаются за человеком.

Почему SOAR без ИИ перестаёт работать

Классические платформы оркестровки и автоматизированного реагирования (SOAR) полагаются на жёстко заданные сценарии (playbooks), которые не способны адаптироваться к новым, современным тактикам злоумышленников. В этом их ключевая слабость, которая часто становится причиной бездействия SOAR при возникновении реальных угроз.

ИИ превращает SOAR в динамическую и обучаемую систему. Он может анализировать контекст инцидента, самостоятельно предлагать или выбирать оптимальный сценарий реагирования из библиотеки, подставлять в него конкретные параметры (например, блокировать не IP-адрес, а конкретную учётную запись или процесс).

Более того, системы на основе ИИ могут оценивать эффективность выполненных действий и оптимизировать сценарии для будущего использования. Без интеграции с ИИ автоматизация остаётся негибкой, требует постоянной ручной доработки правил и не решает проблему скорости реагирования на нулевые атаки.

В результате использования связки SOAR + ИИ поток инцидентов, требующих ручного разбора, может сократиться на 50–70 %, а оставшаяся доля сложных инцидентов переходит в очередь на SOC. Это позволяет аналитикам фокусироваться на единичных, но реальных угрозах вместо сотен ложных срабатываний, а среднее время реагирования (MTTR) на сложные атаки сокращается в разы.

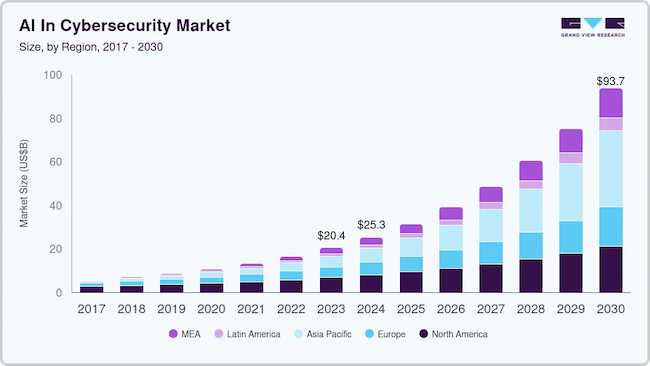

Рисунок 1. Мировой рост внедрения ИИ в индустрию информационной безопасности с 2017 по 2030 год

Эволюция инструментальной экосистемы: SIEM, NDR, EDR

Реализация подхода Post-SOC требует фундаментальной перестройки всего технологического стека безопасности. Отдельные инструменты не просто добавляют новые функции, а эволюционируют в сторону глубокой интеграции, открытости и аналитической эффективности, становясь компонентами единой, интеллектуальной платформы.

Требования к SIEM нового поколения

Современные централизованные системы управления событиями и информацией о безопасности перестают быть просто хранилищем логов и корреляционным движком. SIEM должны быть масштабируемой платформой для аналитики больших данных с нативной поддержкой искусственного интеллекта, а не через сторонние API-интеграции компаний-посредников, где данные обрабатываются в инфраструктуре без достойного уровня защиты. Обязательными требованиями становятся:

- Поддержка облачных и гибридных сред в основе системы.

- Встроенные возможности UEBA в ядре системы.

- Способность к автоматическому сбору данных из любых источников (от традиционных сетевых устройств до SaaS-приложений вроде Salesforce или M365) без написания сложных парсеров.

Ценность смещается с объёма собранных данных к качеству и скорости их обработки для обогащения аналитического контекста. Платформа должна не просто показывать события, а отвечать на вопросы: «Насколько это опасно?», «На что это похоже?» и «Что делать в этой ситуации?».

Конвергенция NDR и EDR в единую защиту активов

Стирание границ между сетевым (NDR) и эндпоинтным (EDR) обнаружением — новый тренд в нише Post-SOC. В гибридной инфраструктуре пользователь в облаке и мобильное устройство требуют единого подхода к мониторингу поведения. Ключевой принцип — взаимное обогащение контекстом. NDR видит подозрительный сетевой трафик с хоста, а EDR на этом хосте подтверждает запуск вредоносного процесса.

Эта связка критически важна для точного восстановления цепочки атаки (kill chain). Будущее за платформами XDR (Extended Detection and Response), которые изначально проектируются как централизованное решение, объединяющее возможности EDR, NDR, защиту облачной инфраструктуры (CSPM) и систем идентификации (IAM). XDR предоставляет консолидированную аналитику и единую точку для реагирования, что напрямую реализует принципы Security Control Plane.

Будущее коммерческих SOC в России

Глобальные тренды трансформации безопасности накладываются на специфику российского ИТ-рынка, где вопросы импортозамещения и технологического суверенитета стали ключевыми драйверами изменений. Это формирует уникальные сценарии развития как для вендоров, так и для компаний-заказчиков.

Влияние импортозамещения и санкций

Вынужденный переход на отечественные аналоги SIEM, EDR и другие платформы создаёт неоднозначный эффект. С одной стороны, это стимулирует развитие локальной разработки систем безопасности. С другой, эти решения часто отстают от зарубежных аналогов по функциям, глубине интеграций и, что критично, в зрелости экосистемы предобученных моделей искусственного интеллекта. Это требует от внутренних аналитиков более глубоких технических навыков для развёртывания и тонкой настройки систем.

Этот вызов напрямую ведёт к резкому росту спроса на локализованные услуги Managed Detection and Response (MDR) — по данным ЦСР (Центр Стратегических Разработок), рост рынка MDR в РФ за 2024 год составил 11,2 %. MDR становится для многих компаний стратегическим способом быстро получить доступ к экспертизе и современным технологиям анализа без прямых капитальных затрат на развёртывание собственной сложной платформы для обеспечения информационной безопасности.

Параллельно формируется новый рынок системных интеграторов, которые специализируются на создании работоспособных Post-SOC-решений, комбинируя доступный отечественный и зарубежный софт, а также разрабатывая недостающие звенья интеграции.

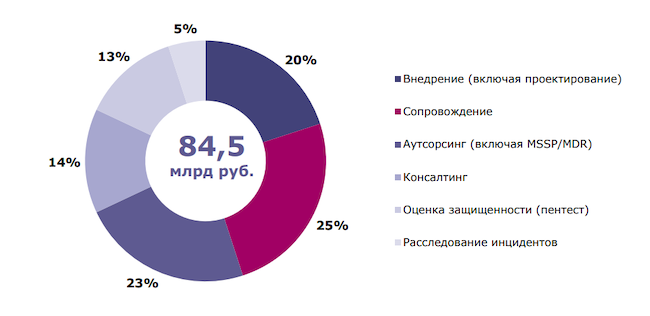

Рисунок 2. Долевое распределение услуг ИБ по результатам 2024 года

Бизнес-модели будущего: от аутсорсинга к соуправлению

Кризис традиционных SOC-систем приводит к фундаментальному пересмотру бизнес-моделей коммерческих SOC-провайдеров. Происходит уход от устаревшей схемы простой аренды с 24/7-мониторингом к сложным партнёрским моделям. В новой модели коммерческий SOC предоставляет заказчику доступ к своей собственной развитой платформе мониторинга уязвимостей, обогащённой данными разведки угроз и алгоритмами ИИ, а также к экспертизе по расследованию сложных инцидентов.

Особую популярность набирают гибридные модели. В них первичный уровень аналитики и реагирования по стандартным сценариям автоматизируется и осуществляется силами самой компании с помощью внедрённой платформы. Эксперты внешнего коммерческого SOC выступают как ситуационный уровень, подключаясь для глубокого расследования сложных атак, активной охоты за угрозами и стратегического консультирования.

Типичный сценарий использования гибридной модели выглядит так. Внутренняя команда закрывает основную массу рутинных задач, например, до 70–80 % типовых инцидентов, связанных с фишингом, массовыми вредоносными программами, аномалиями учётных записей и стандартными алертами SIEM. Во внешний SOC при этом передаются лишь 20–30 % задач повышенной сложности: Threat Hunting, расследование целевых атак, анализ нетипичных цепочек компрометации и экспертная поддержка при инцидентах с высоким бизнес-риском.

В этой новой реальности конкурентное преимущество провайдера будет определяться не размером команды, а глубиной интеграции ИИ в его сервисы, экспертностью собственной аналитики угроз и способностью адаптировать платформу под уникальные инфраструктурные требования заказчиков.

Выводы

Трансформация классических центров мониторинга безопасности в интегрированные платформы управления угрозами стала необходимым ответом на рост сложности атак и операционную неэффективность ручных процессов.

Основой этой эволюции является консолидация инструментов SIEM, SOAR, EDR и NDR в рамках единой Security Control Plane, где технологии искусственного интеллекта и машинного обучения обеспечивают автоматизацию триажа, аналитику и реагирование на угрозы. Это позволяет перейти от модели пассивного реагирования к проактивной безопасности, где фокус смещается на управление инцидентами и эффективное отслеживание всех угроз.

Для российского рынка этот переход усложняется задачами импортозамещения, что стимулирует развитие сервисных моделей Managed Detection and Response (MDR) и отечественных аналитических платформ. В результате ключевым критерием эффективности современного центра безопасности становятся не масштабы команды, а конкретные метрики скорости: сокращение времени до обнаружения (Mean Time to Detect, MTTD), времени до реагирования (Mean Time to Respond, MTTR) и общего времени присутствия угрозы в системе.

Успех будет определяться способностью поставщиков предлагать не просто мониторинг, а глубоко интегрированные решения, сочетающие автоматизацию с экспертной аналитикой для достижения устойчивой кибербезопасности.