Какие задачи бизнеса решают системы класса PAM (Privileged Access Management)? Зачем компаниям нужно управлять встроенными учётными записями и как организовать контроль паролей (секретов)? Обсуждаем с экспертами, как эволюционируют современные PAM-системы и как меняются сценарии их использования.

- Введение

- Основные преимущества PAM-решений

- Варианты работы систем управления привилегированным доступом

- Примеры и кейсы использования PAM

- Выводы

Введение

Системы класса Privileged Access Management (PAM) прочно заняли своё место в ландшафте средств информационной безопасности современного предприятия. Управление паролями и мониторинг действий пользователей с расширенным набором привилегий позволяют предотвратить утечки конфиденциальной информации и вовремя выявить компрометацию учётных записей. Ещё одной важной возможностью PAM является контроль работы внешних подрядчиков — как с точки зрения безопасности, так и в плане эффективности их деятельности.

Мы не раз обращались к теме управления привилегированным доступом, как в рамках обзора рынка, так и при рассмотрении отдельных решений. Больше года назад, в октябре 2020 г., мы обратились к теме PAM в рамках проекта AM Live, где обсудили с экспертами вопросы выбора систем этого класса. По прошествии времени мы решили вернуться к обсуждению вопросов мониторинга пользователей с расширенными правами, чтобы понять, как изменился рынок за последний год, какие проблемы возникают перед компаниями в процессе выбора, внедрения и тестирования систем контроля привилегированного доступа, в чём состоит главная выгода от применения PAM-решений для бизнеса.

В новом выпуске онлайн-конференции AM Live мы постарались сконцентрироваться на практических вопросах внедрения и эксплуатации PAM-решений, собрав для дискуссии представителей ключевых вендоров отрасли.

Гости прямого эфира:

- Олег Котов, региональный директор по продажам CyberArk в России.

- Максим Прахов, менеджер по России и странам СНГ компании Fudo Security.

- Ярослав Голеусов, руководитель технологического консалтинга компании «Индид».

- Олег Шабуров, региональный менеджер компании One Identity.

- Игорь Базелюк, операционный директор и руководитель направления sPACE компании Web Control.

- Илья Горюнов, директор по развитию бизнеса PAM компании AFI Distribution (Delinea, Senhasegura).

- Дмитрий Белявский, архитектор решений компании Krontech в СНГ и Восточной Европе.

Ведущий и модератор дискуссии: Иван Шубин, руководитель дирекции информационной безопасности ПАО «Росгосстрах банк».

Основные преимущества PAM-решений

Чтобы задать тон беседы, ведущий попросил экспертов кратко обрисовать состояние рынка PAM в России, отметить ключевые преимущества таких систем и «продать» их потенциальному заказчику. Является ли PAM только средством контроля ИТ со стороны специалистов по информационной безопасности или спектр применения этих продуктов шире?

Ярослав Голеусов:

— За последние годы можно наблюдать большой рост российского рынка PAM, и массовый переход на удалённую работу только подсветил эту тенденцию. Одним из показателей популярности систем контроля действий привилегированных пользователей является интерес к ним со стороны государственных учреждений в регионах, а также наличие на рынке большого числа решений и вендоров.

Игорь Базелюк:

— PAM — это не только способ контроля ИТ со стороны ИБ. Возможности таких решений гораздо шире: в частности, они позволяют автоматизировать процесс безопасного контролируемого доступа к ИТ-инфраструктуре. Кроме того, PAM позволяет отделить привилегированные учётные записи от обычных пользователей, что даёт возможность снизить риск кибератак и финансовых потерь.

Максим Прахов:

— Нельзя воспринимать PAM как «полицейский инструмент». Так позиционировать подобные решения в корне неверно, поскольку сами пользователи находят в них множество преимуществ. Мы стараемся уделять значительное внимание удобству пользователей и юзабилити. Кроме того, наша система даёт возможность отслеживать связанные с сессиями угрозы в режиме реального времени.

Олег Шабуров:

— Если разобраться с ключевыми терминами, то контроль является обязательной частью управления. По моему мнению, PAM в первую очередь предназначена для управления доступом, которое включает в себя управление пользователями, сессиями и другими аспектами. На мой взгляд, PAM стали в определённом смысле гигиеническим средством, базовой системой информационной безопасности.

Дмитрий Белявский:

— PAM, безусловно, является системой управления, которая включает в себя элементы контроля. Мы позиционируем эти решения как средства информационной безопасности, которые являются источниками данных для разбора инцидентов, помогают выявить проблемы и решить их. Мы видим, что рынок растёт, а также отмечаем разницу в подходах к PAM со стороны компаний разных размеров.

Олег Котов:

— Проекты по внедрению PAM делятся на четыре типа: ориентированные на защиту (необходимо снизить риски в информационной безопасности), на операционную эффективность (необходимо подключать внешних подрядчиков и администраторов), связанные с цифровой трансформацией (необходимо снизить неудобства от ИБ), основанные на требованиях регуляторов.

Илья Горюнов:

— PAM является инструментом кибербезопасности, и проще всего «продавать» его представителям ИБ-подразделения. Однако представители бизнеса не всегда воспринимают аргументы понятные ИБ. В этом случае можно сказать, что PAM позволяет управлять ключами от ящиков с деньгами: понять, кто владеет конкретным ключом, кто и когда его брал и что открывал, снизить влияние человеческого фактора.

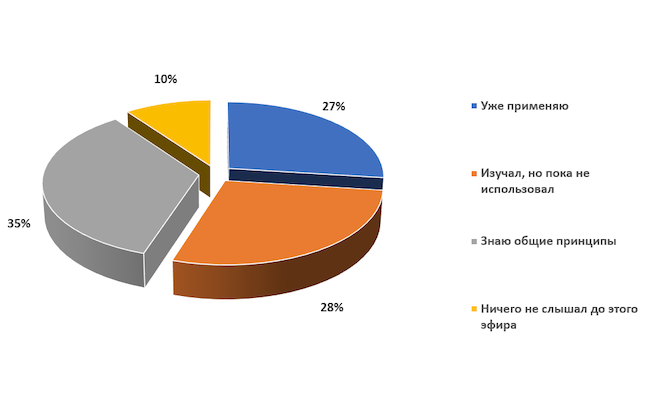

Зрители прямого эфира онлайн-конференции поделились с нами уровнем своего знакомства с PAM-системами. В ходе опроса выяснилось, что 35 % респондентов знают общие принципы управления привилегированным доступом, а 28 % изучали этот вопрос, но реального опыта эксплуатации PAM не имеют. Уже применяют в своей компании решения этого класса 27 % опрошенных. Ещё 10 % участников опроса ничего не слышали о PAM до эфира.

Рисунок 1. Насколько вы знакомы с системами PAM?

Как лицензируются системы управления привилегированным доступом? Как пояснили гости прямого эфира, одна из распространённых метрик в этом случае — количество пользователей, которые применяют PAM для входа в систему. Другой подход основан на количестве устройств, серверов, систем, доступ к которым контролируется PAM. Некоторые вендоры строят ценообразование своих продуктов на основании количества одновременных сессий. При этом практически у каждого производителя можно приобрести постоянную лицензию и поддержку или же подписку на определённый срок.

По просьбе зрителей эксперты оценили объём рынка PAM в России. Спикеры в студии считают, что он составляет приблизительно 30 млн долларов в год.

Рассуждая на тему того, зачем заказчику нужна PAM-система, если можно обойтись терминальным доступом и DLP (Data Leak Prevention, предотвращение утечек данных), наши спикеры отметили, что специфика работы привилегированного пользователя зачастую даёт ему возможность обойти стандартные средства защиты от утечки. Решения PAM, в свою очередь, специально созданы для мониторинга работы сотрудников с расширенным набором прав — администраторов, ИТ-подрядчиков, аудиторов. Пользователю предоставляется конкретная привилегия для работы с конкретным ресурсом в определённое для этого время, то есть действует принцип минимизации прав.

Иван Шубин предложил поговорить на тему того, зачем заказчику нужна PAM-система, если можно обойтись терминальным доступом и DLP (Data Leak Prevention, предотвращением утечек данных). Модератор дискуссии отметил, что пример Эдварда Сноудена доказывает: обладающий знаниями сотрудник, имеющий привилегированный доступ, способен обойти системы защиты от утечек и нанести компании значительный ущерб. Спикеры подчеркнули, что решения PAM специально созданы для мониторинга работы сотрудников с расширенным набором прав — администраторов, ИТ-подрядчиков, аудиторов. Пользователю предоставляется конкретная привилегия для работы с конкретным ресурсом в определённое для этого время, то есть действует принцип минимизации прав.

Варианты работы систем управления привилегированным доступом

По просьбе ведущего специалисты рассказали, как работает PAM-система. Решения этого класса часто функционируют в режиме «бастион», когда пользователь подключается к PAM и выбирает целевую систему, с которой он будет работать. При этом открываются две защищённые сессии: одна — от PAM до пользователя, а другая — от PAM до целевого приложения. При этом вся работа пользователя протоколируется, «на лету» могут быть выполнены дополнительные проверки, производится мониторинг ввода и применяются другие меры безопасности.

Режим «бастион» может быть реализован в виде прокси-сервера, когда какой-либо из элементов PAM пропускает через себя пользовательские сессии. При этом для соединения с системой управления привилегированным доступом используется одноразовый пароль, а пароль для подключения к целевой базе данных или приложению остаётся скрытым от пользователя.

Существует также прозрачный режим работы, при котором система управления привилегированным доступом используется для хранения паролей. Сессия с целевой системой открывается с компьютера пользователя с использованием полученного от PAM пароля. Для подключения удалённых подрядчиков существует возможность подключения через специальную ссылку, размещаемую в облаке вендора. Ссылка ведёт на специальный интерфейс, который содержит перечень ресурсов, к которым подрядчик должен иметь доступ.

Современное PAM-решение чаще всего состоит изо двух базовых блоков: системы мониторинга и протоколирования действий пользователя и системы отвечающей за работу с паролями. Некоторые вендоры предлагают дополнительные модули, расширяющие функциональные возможности решения — например, блок анализа эффективности работы пользователя.

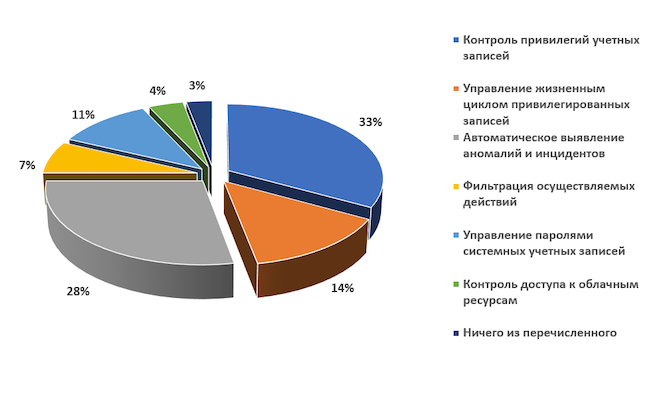

Мы спросили зрителей прямого эфира о том, какая функция PAM будет наиболее интересна им в ближайшие два года. Треть опрошенных выбрала вариант «Контроль привилегий учётных записей». Ещё 28 % респондентов более всего интересуются автоматическим выявлением аномалий и инцидентов. Считают, что управление жизненным циклом привилегированных аккаунтов будет наиболее востребованным в ближайшей перспективе, 14 % участников опроса, а за управление паролями системных учётных записей проголосовали 11 % наших зрителей. Остальные варианты набрали небольшое количество голосов: фильтрация осуществляемых действий — 7 %, контроль доступа к облачным ресурсам — только 4 %. Не интересуются ничем из перечисленного 3 % участников опроса.

Рисунок 2. Какая из перечисленных функций PAM наиболее интересна вам в перспективе двух лет?

Примеры и кейсы использования PAM

Оживлённую дискуссию вызвали вопросы зрителей относительно применимости и полезности PAM при работе со средствами контейнеризации и автоматического развёртывания, такими как Kubernetes. Эксперты отметили, что контроль привилегированного доступа на уровне управления паролями в режиме прозрачного клиента, а также запись сеанса возможны и при работе с такими приложениями. По мнению спикеров, необходимо подходить к вопросу обеспечения информационной безопасности комплексно и начать с управления правами на рабочих станциях разработчиков, контроля доступа ко средствам разработки и, наконец, управления секретами.

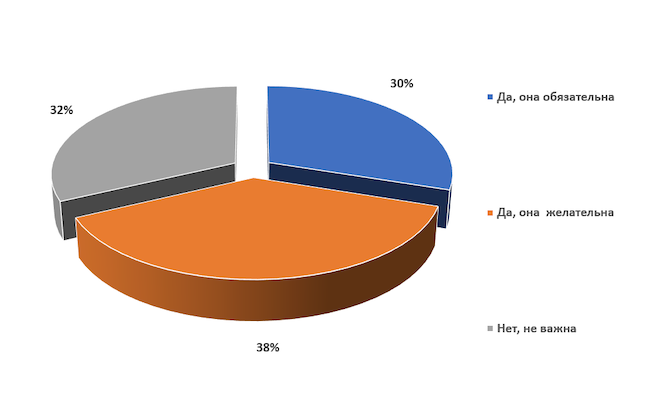

Большинство вендоров, чьи представители участвовали в дискуссии на AM Live, получили сертификат ФСТЭК России или находятся в процессе сертификации. Однако, как показал проведённый нами опрос зрителей прямого эфира, этот фактор не имеет решающего значения для потенциальных заказчиков PAM. Большинство участников опроса (38 %) считает сертификацию ФСТЭК России желательной, но не обязательной. Вообще не придают значения сертификатам для PAM 32 % респондентов. Уверены, что сертификация обязательна, 30 % опрошенных.

Рисунок 3. Важна ли для вас сертификация ФСТЭК России для PAM-системы?

Как использовать PAM для реальной киберзащиты? Эксперты поделились некоторыми сценариями использования своих систем. Так, например, методы поведенческого анализа позволяют оперативно выявить кражу учётной записи и подмену пользователя. Кроме того, система управления привилегированным доступом может помочь в реализации принципов Zero Trust — использоваться для предоставления временного доступа пользователям, которые не являются владельцами систем, а также оперативно обрабатывать запросы на доступ. Гости AM Live также привели примеры интеграции PAM- и IdM-систем.

Спикеры упомянули, что большинство систем управления привилегированным доступом способны взаимодействовать с SIEM-решениями. Многие из них имеют модули автоматического поиска целевых приложений, а также механизмы выявления конфиденциальной информации в базах данных. Ещё один сценарий использования PAM — это фильтрация осуществляемых действий: запрет ввода определённых команд.

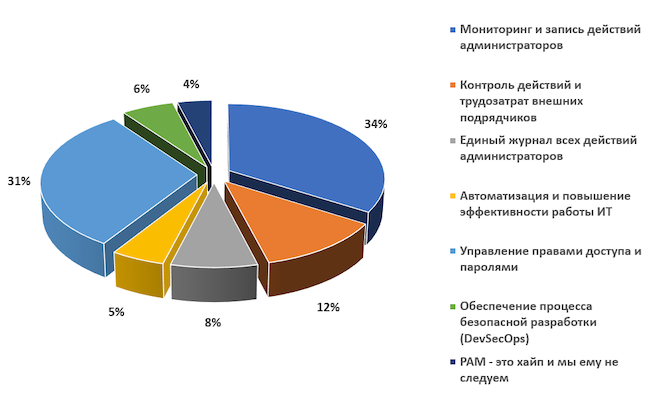

Опрос зрителей прямого эфира показал, что наибольший интерес для них представляют сценарии использования PAM, связанные с мониторингом и записью действий администраторов (34 % опрошенных) и управлением правами доступа и паролями (31 %). Контроль действий и трудозатрат внешних подрядчиков заинтересовал 12 % респондентов, а единый журнал всех действий администраторов — только 8 %. Варианты «Обеспечение процесса безопасной разработки (DevSecOps)» и «Автоматизация и повышение эффективности работы ИТ» набрали 6 % и 5 % голосов зрителей соответственно. Считают PAM хайпом и не собираются им пользоваться 4 % участников опроса.

Рисунок 4. Какой из сценариев использования PAM наиболее интересен вашей компании?

Говоря о преимуществах PAM, эксперты упомянули о том, что контроль действий пользователей, в отличие от управления паролями, может быть запущен в весьма сжатые сроки и способен продемонстрировать заказчику реальную пользу PAM. При этом возможность импорта паролей из AD даёт возможность быстро поставить под контроль учётные записи локальных администраторов, что является актуальной проблемой для большинства ИБ-специалистов.

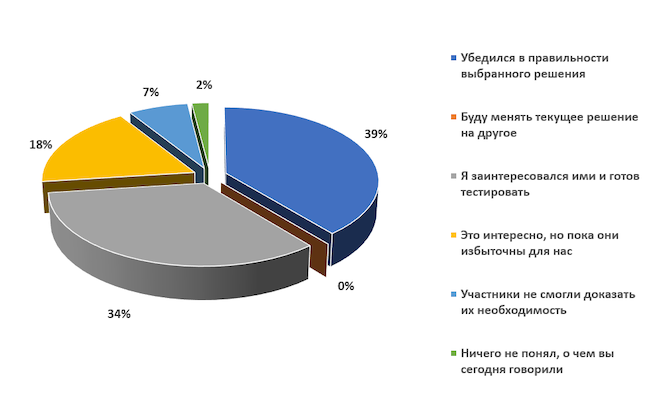

Как обычно, в финальной части эфира мы поинтересовались у зрителей тем, что они думают по поводу PAM после просмотра онлайн-конференции. Как выяснилось, 39 % опрошенных убедились в правильности выбранного ими решения, а 34 % заинтересовались темой управления привилегированным доступом и готовы тестировать PAM-системы. Считают тему интересной, но пока избыточной для своей компании 18 % респондентов. Интересно, что менять текущее решение на другое не готов ни один из наших зрителей. По мнению 7 % участников опроса, спикеры не смогли доказать необходимость PAM, а 2 % вообще не поняли, о чём шла речь.

Рисунок 5. Каково ваше мнение относительно PAM после эфира?

Выводы

В последние годы мы наблюдаем, как системы управления привилегированным доступом превращаются из узкоспециализированного инструмента, предназначенного для контроля работы администраторов, в универсальное средство безопасности, объединяющее в себе функции управления паролями, мониторинга действий пользователя, дополнительного анализа поведения и сканирования ввода. В каких-то случаях PAM-решения начинают конкурировать как с системами DLP, так и с IdM, однако чаще всего гибко интегрируются с ними, обеспечивая комплексный подход к защите информации.

Как показала беседа в студии Anti-Malware.ru, отечественный рынок PAM растёт и развивается: не менее десяти вендоров предлагают заказчикам зрелые, многофункциональные решения в этой сфере. Такое положение обусловлено в первую очередь высоким уровнем интереса со стороны заказчиков, которые всё больше и больше осознают насущную потребность в средствах управления паролями и контроля доступа администраторов и внешних подрядчиков.

Мы продолжим следить за рынком PAM и другими секторами индустрии безопасности в следующих выпусках проекта AM Live. Чтобы оставаться на связи и не пропускать прямые эфиры, не забудьте подписаться на наш YouTube-канал. До встречи на онлайн-конференции!