Сервисы Kaspersky Threat Intelligence являются источником информации для центров обеспечения безопасности (Security Operations Center, SOC) и предоставляют постоянно обновляемые потоки данных об угрозах, помогая аналитикам своевременно узнавать о существующих атаках и эффективнее противодействовать им. Подписчики также могут получить разнообразные аналитические отчёты и воспользоваться рядом полезных сервисов.

- Введение

- Основные возможности Kaspersky Threat Intelligence

- Сервисы Kaspersky Threat Intelligence

- 3.1. Потоки данных об угрозах

- 3.2. Индивидуализированные отчёты об угрозах

- 3.2.1. Аналитические отчёты об угрозах для конкретных компаний

- 3.2.2. Аналитические отчёты об угрозах для конкретных стран

- 3.2.3. Аналитические отчёты об угрозах для финансовых организаций

- 3.2.4. Аналитические отчёты об APT-угрозах

- 3.3. Сервис Threat Lookup

- 3.4. Сервис Cloud Sandbox

- 3.5. Сервис CyberTrace

- Выводы

Введение

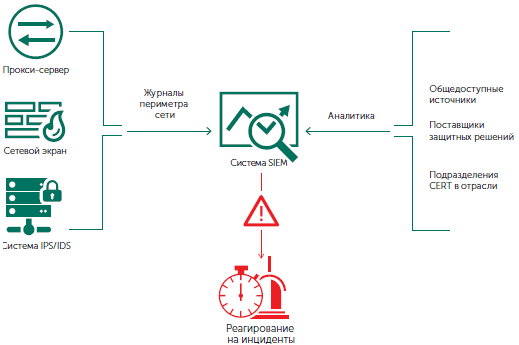

Работа центров обеспечения безопасности связана со сбором данных из множества различных источников, а также с анализом и сопоставлением полученных материалов. Для эффективного реагирования на постоянно меняющиеся угрозы архитектура таких центров должна быть адаптивной. Это значит, что сотрудники SOC располагают следующими возможностями: прогнозирование, обнаружение, предотвращение и реагирование. Исследование Gartner под названием «Разработка адаптивной архитектуры безопасности для защиты от комплексных атак» (обновление — январь 2016 г.) показывает, что только так можно добиться непрерывного мониторинга и анализа угроз информационной безопасности. Переводя эти возможности в практическую плоскость, мы получаем четыре ключевых элемента, используемых в аналитике SOC:

- управление знаниями (специалисты SOC должны владеть сведениями в области цифровой криминалистики, анализа вредоносных программ и реагирования на инциденты, чтобы предотвращать всё более сложные атаки и эффективно реагировать на них);

- анализ угроз на основе собранных материалов (внутренние данные об угрозах, аналитика из общедоступных источников информации, сведения от подразделений CERT в отрасли и от поставщиков защиты во всём мире), который необходим для того, чтобы своевременно обнаруживать возникающие проблемы безопасности;

- активный поиск угроз, позволяющий заранее узнавать о вредоносных действиях, которые невозможно обнаружить традиционными средствами защиты (сетевые экраны, системы обнаружения и предотвращения вторжений, SIEM и др.);

- правильно выстроенный процесс реагирования на инциденты, который даёт возможность ограничить ущерб и снизить затраты на устранение последствий.

В статье мы сосредоточимся на анализе угроз и на активном их поиске.

Для предоставления центрам обеспечения безопасности самой актуальной информации об угрозах «Лаборатория Касперского» разработала портал Kaspersky Threat Intelligence (KTI), который даёт доступ ко всем знаниям, накопившимся в компании более чем за 20 лет.

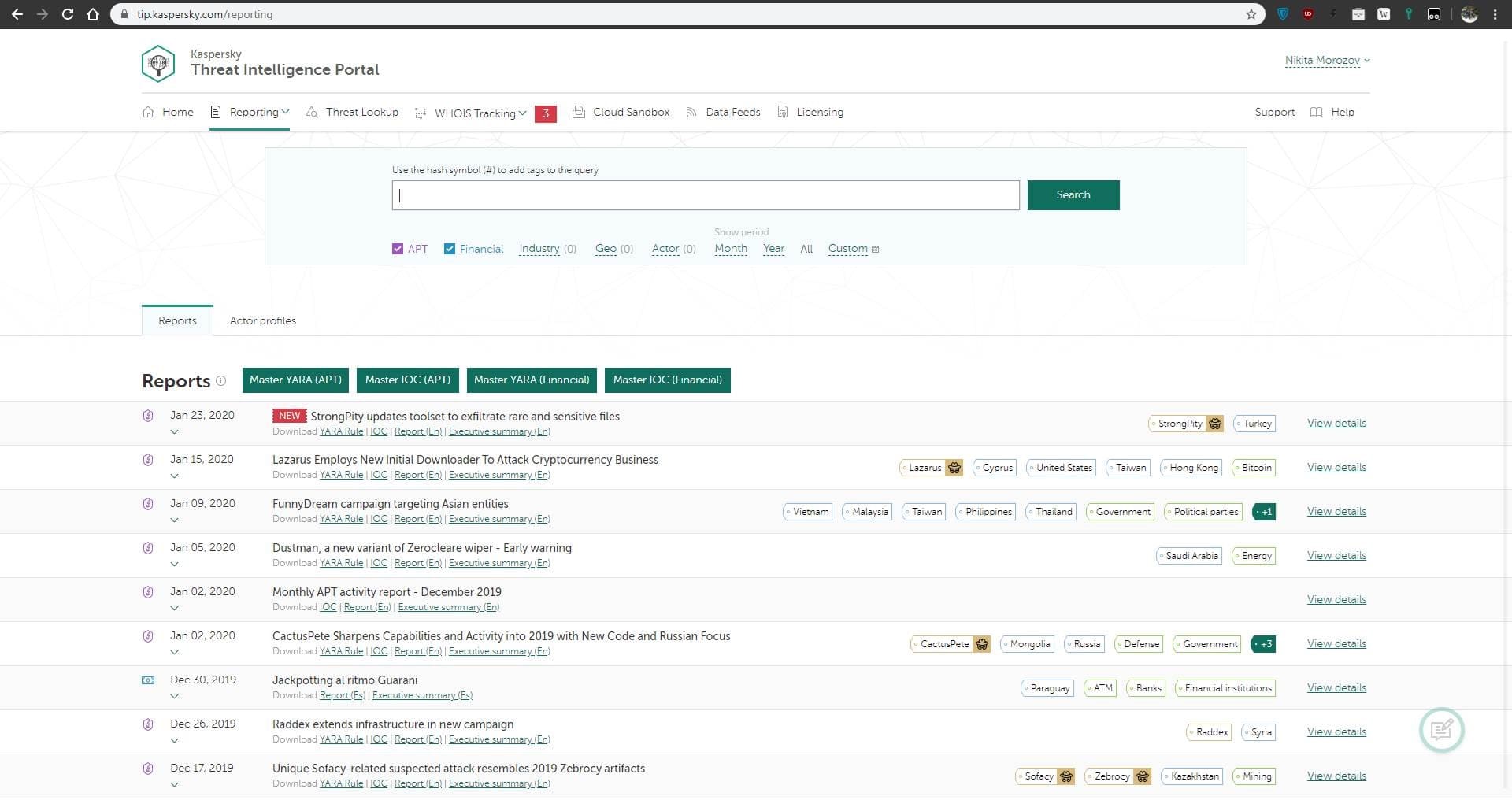

Рисунок 1. Подход к организации SOC на основе аналитики

Размещённые в KTI сведения об угрозах позволяют специалистам по реагированию на инциденты устанавливать приоритет отклика на события, использовать первое обнаружение в качестве исходной точки для раскрытия всех деталей происшествия и дальнейшей работы с ним, определять последствия инцидента и предоставлять ценную информацию другим заинтересованным подразделениям, изучать действия киберпреступников и применяемый ими инструментарий, а также выявлять их цели для разработки максимально эффективных мер противодействия.

Основные возможности Kaspersky Threat Intelligence

Kaspersky Threat Intelligence обеспечивает следующие основные возможности:

- Ускорение, повышение качества расследований и реагирования на инциденты. С помощью единого портала специалист SOC получает не только актуальную информацию об угрозах, но и результаты глобальных исследований источников целевых атак, что позволяет приоритизировать сигналы внутренних систем о неизвестных угрозах, сводя к минимуму время реагирования на инциденты и предотвращая компрометацию систем компании.

- Глубокий поиск индикаторов угроз (IP- и URL-адреса, домены и контрольные суммы файлов), позволяющий ранжировать атаки по приоритетности, оптимально распределять сотрудников и ресурсы и устранять в первую очередь наиболее опасные проблемы.

- Защита от целевых атак. Актуальные потоки данных позволяют усовершенствовать средства защиты, адаптируя стратегию безопасности для противодействия конкретным угрозам для определённой организации.

Сервисы Kaspersky Threat Intelligence

В современной информационной среде для эффективного отражения угроз информационной безопасности специалистам SOC необходимо быть на шаг впереди злоумышленников, для чего надлежит использовать самые актуальные данные. Сервисы KTI обеспечивают аналитиков нужными сведениями и генерируют отчёты.

Потоки данных об угрозах

Потоки данных, являясь дополнением для существующих систем и средств защиты сети, повышают эффективность работы сетевых экранов, систем обнаружения и предотвращения вторжений, систем SIEM, технологий противодействия APT-угрозам, «песочниц», UTM-устройств. Кроме того, они повышают уровень экспертного анализа специалистов SOC, предоставляя актуальные сведения по угрозам и раскрывая структуры целевых атак, а также служат источником материалов при киберрасследованиях.

Информацию, которая содержится в потоках, можно разделить на несколько тематических групп, описанных ниже.

- IP- и URL-адреса. Доступны сетевые идентификаторы вредоносных и фишинговых сайтов, а также командных серверов ботнетов (в том числе — для мобильных устройств).

- Хеши вредоносных объектов. Соответствующие данные охватывают наиболее опасные и распространённые вредоносные программы, включая инфекции для мобильных операционных систем.

- Белые списки. В них входят хеши надёжных файлов, доступные для использования решениями и сервисами третьих сторон.

Используя этот сервис, компании-клиенты приобретают ряд преимуществ. В частности, потоки данных об угрозах генерируются автоматически в режиме реального времени на основе сведений, получаемых от десятков миллионов конечных пользователей более чем в 200 странах мира, что обеспечивает актуальность информации и повышает точность обнаружения. Записи в потоках данных содержат контекст, позволяющий принимать конкретное решение по каждому из анализируемых объектов. Стоит также отметить простоту интеграции с системами безопасности, что достигается за счёт использования распространённых форматов данных (JSON, CSV, OpenIoC, STIX) и методов доставки для конкретных случаев. Помимо прочего, возможна мгновенная интеграция с HP ArcSight, IBM QRadar, Splunk и другими продуктами такого рода. Отказоустойчивость инфраструктуры обеспечивает постоянную доступность потоков данных и их непрерывную работу.

Индивидуализированные отчёты об угрозах

Аналитические отчёты позволят приоритизировать уязвимости, которые больше всего интересуют злоумышленников, быстро и точно предотвращая вторжения и сводя к минимуму риск успешной атаки.

Аналитические отчёты об угрозах для конкретных компаний

Эксперты «Лаборатории Касперского» выстраивают картину текущей ситуации с угрозами, актуальными для определённой организации, выявляют уязвимые места в защите и обнаруживают признаки атак, не используя при этом активных методов анализа и не влияя на целостность и доступность ресурсов исследуемой компании.

Отчёты такого рода включают следующие сведения:

- список векторов угроз для конкретной компании, составленный на основании собранных данных;

- анализ вредоносных программ и кибератак, нацеленных на конкретную компанию;

- атаки на третьи стороны (выявление признаков угроз, направленных на клиентов, партнёров и абонентов конкретной компании);

- предпосылки для утечек информации;

- степень текущей подверженности атакам. Если выявлены признаки компрометации компании, «Лаборатория Касперского» предоставляет рекомендации по эффективному реагированию.

После определения параметров отчётов для конкретной компании, равно как и необходимых форматов данных, сервис готов к использованию без необходимости создания дополнительной инфраструктуры.

Аналитические отчёты об угрозах для конкретных стран

Использование отчётов об угрозах для конкретных стран позволит составить целостное представление о фронте атак и об актуальных тенденциях распространения вредоносных программ на территории определённого государства.

Отчёты этого типа включают:

- список векторов угроз, составленный путём выявления и анализа состояния безопасности веб-ресурсов страны, доступных извне;

- анализ вредоносных программ и кибератак, направленных на конкретную страну, на основе данных внутреннего мониторинга из уникальных источников «Лаборатории Касперского»;

- выявление предпосылок для утечек информации в конкретной стране.

В дополнение к отчёту компания-клиент получает подробные данные технического анализа, доставляемые посредством зашифрованных сообщений электронной почты.

Аналитические отчёты об угрозах для финансовых организаций

Выбрав отчёт об угрозах для финансовых организаций, можно получить:

- информацию об атаках на банкоматы и платёжные терминалы, а также о конкретных инструментах для нападений на финансовые сети, используемых, разрабатываемых и распространяемых злоумышленниками в теневом интернете по всему миру;

- материалы по идентификации злоумышленников, атакующих финансовые организации в разных странах, а также тактик и методов, которыми пользуется соответствующая отрасль киберкриминала;

- результаты выявления информационных активов и систем, находящихся под угрозой, и оценку возможного ущерба от компрометации данных;

- адаптацию стратегии информационной безопасности, планирование и обоснование инвестиций в технологии, пересмотр кадровой политики и программ противодействия потенциальным векторам атак.

Аналитические отчёты об APT-угрозах

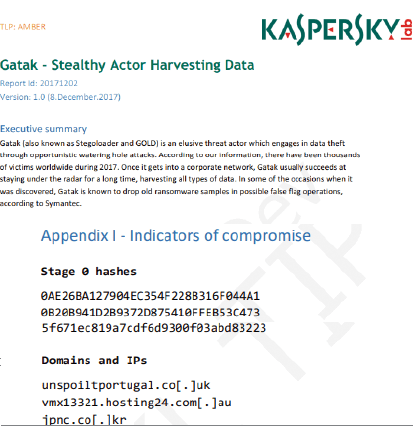

Отчёты «Лаборатории Касперского» об Advanced Persistent Threat (APT) являются аналитическим дополнением к корпоративной системе безопасности и позволяют компаниям-клиентам в приоритетном порядке получать информацию о комплексных целевых атаках. Подписка на сервис подразумевает доступ к результатам расследования и техническим данным в различных форматах по каждой обнаруженной угрозе такого рода (даже если эти данные так никогда и не будут опубликованы), а также к полной базе отчётов «Лаборатории Касперского» об APT.

Преимуществами сервиса можно назвать следующие его особенности:

- доступ к техническим описаниям и аналитическим данным APT-угроз уже в ходе расследования, до публичного объявления (информация о распространении, индикаторы заражения, инфраструктура командных центров);

- подробные технические данные об APT-угрозах, включая расширенный список индикаторов компрометации (IoC), доступный в формате OpenIOC, а также доступ к Yara-правилам «Лаборатории Касперского»;

- ретроспективный анализ (в течение периода подписки предоставляется доступ ко всем ранее выпущенным закрытым отчётам).

Для специалистов SOC наиболее полезной частью отчётов являются индикаторы компрометации, используемые вместе со специальными инструментами, которые помогают проверить инфраструктуру на наличие признаков проникновения злоумышленника или заражения вредоносными программами. Все документы доставляются через специальный портал аналитических отчётов об APT-угрозах (рис. 2).

Рисунок 2. Сервис аналитических отчётов об APT-угрозах

Сервис Threat Lookup

Сервис Threat Lookup представляет собой единую платформу с доступом ко всем накопленным «Лабораторией Касперского» знаниям об угрозах информационной безопасности и их взаимосвязях. Он даёт специалистам SOC достаточно сведений для предотвращения атак злоумышленников ещё до того, как компании будет нанесён ущерб. Сервис постоянно накапливает информацию об угрозах (URL-адреса, домены, IP-адреса, контрольные суммы файлов, названия угроз, статистику и поведенческие данные, параметры WHOIS / DNS и т.д.) и обеспечивает глобальную видимость угроз, помогает ускорить реагирование и повысить его эффективность.

Преимущества использования сервиса:

- ускорение реагирования на инциденты и экспертного анализа — сотрудники SOC и отделов ИТ-безопасности вовремя получают важные данные о киберугрозах, а также результаты глобальных исследований об источниках целевых атак;

- приоритизация атак, позволяющая устранять наиболее опасные для организации угрозы, для чего используется углублённое исследование IP- и URL-адресов, доменов и контрольных сумм файлов;

- полученные тактические и стратегические данные об угрозах помогут защитить инфраструктуру вашей организации от целевых атак;

- широкий охват в режиме реального времени посредством взаимодействия с Kaspersky Security Network (KSN);

- разнообразие форматов экспорта для упрощения интеграции с системами управления безопасностью, такими как системы SIEM;

- простота работы через веб-интерфейс или API.

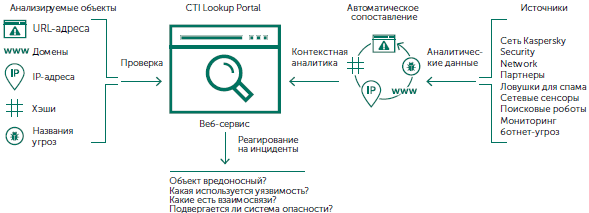

Как видно из рисунка 3 ниже, в сервис Threat Lookup с одной стороны поступают потенциально небезопасные объекты, а с другой — аналитические данные портала KTI. Поставщиками сведений об угрозах являются многочисленные надёжные источники, в том числе — сеть KSN, сервис мониторинга ботнет-угроз и ловушки для спама, а также информация от исследовательских групп и партнёров. Данные сопоставляются с анализируемыми объектами и формируют контекст для каждого из них (названия угроз, временные метки, географическое местоположение, IP-адреса заражённых веб-ресурсов, хеши, популярность и т.д.). Вся собранная информация проверяется и очищается в режиме реального времени посредством статистических критериев, инструментов экспертных систем «Лаборатории Касперского», проверки аналитиками и сопоставления с белыми списками. Результатом работы портала является заключение об уровне безопасности анализируемого объекта.

Рисунок 3. Архитектура сервиса Threat Lookup

Сервис Cloud Sandbox

Облачная «песочница» рассматривает поведение подозрительного объекта на виртуальной машине с полнофункциональной операционной системой с целью выявления его вредоносных действий, что позволяет оперативно реагировать на инциденты безопасности, а также определять происхождение вредоносных файлов.

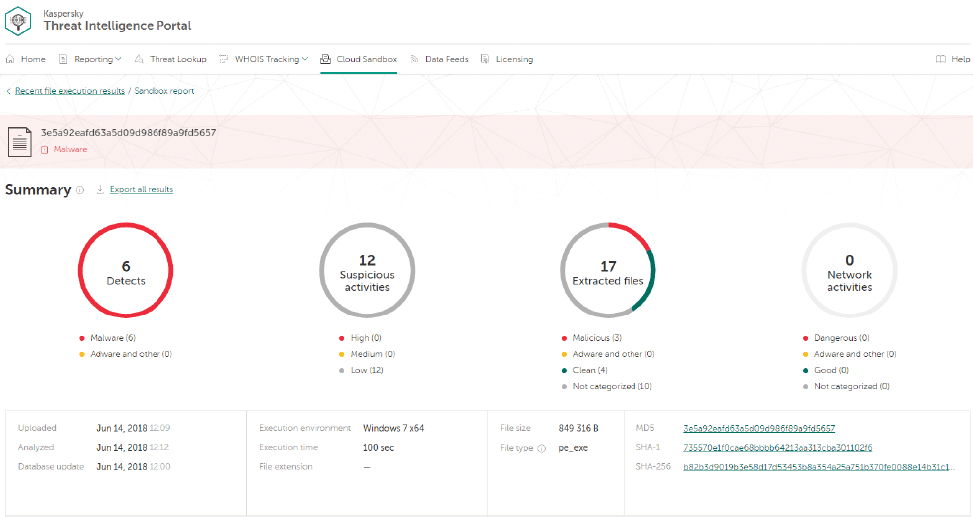

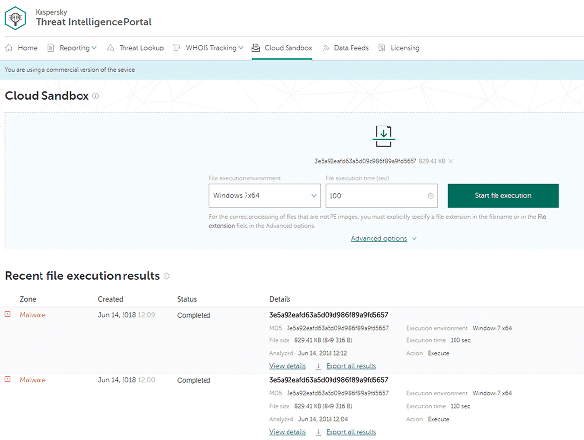

Рассмотрим практический случай: SOC зафиксировал подозрительный файл, инициирующий из внутреннего периметра компании соединение на внешний IP-адрес. Специалист SOC выгружает файл, выбирает для него среду исполнения (в данном случае — Windows 7) и время (допустим, 100 секунд), а затем запускает его.

Рисунок 4. Настройка параметров работы песочницы

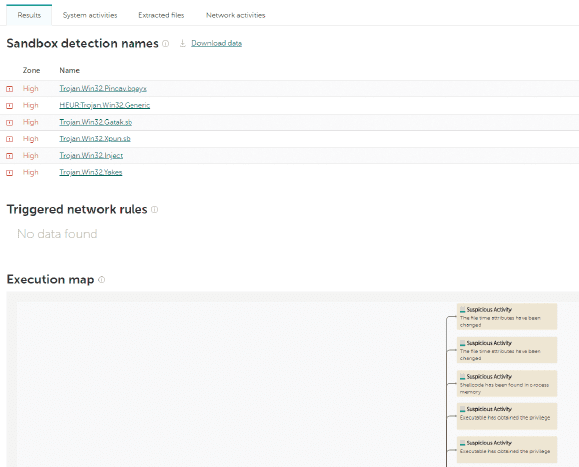

Запуск подозрительного файла осуществляется в виртуальной машине, изолированной от реальной инфраструктуры компании, поэтому не сможет нанести вреда. В ходе работы вредоносного объекта «песочница» анализирует его поведение, собирает сводные данные, анализирует их и принимает решение. Итоги видны на рисунке 5.

Рисунок 5. Результаты выполнения вредоносного файла в песочнице

На вкладке «Результаты» доступен, в частности, перечень подозрительных действий, которые затем может просмотреть специалист SOC.

Рисунок 6. Вид вкладки «Результаты» в сервисе Cloud Sandbox

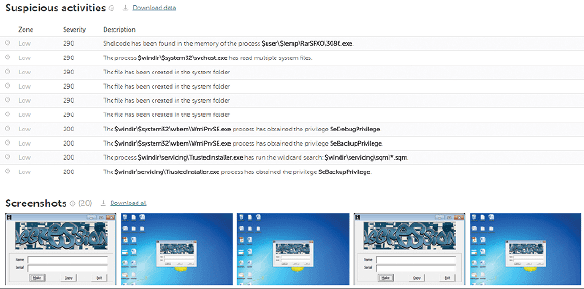

«Песочница» также позволяет ознакомиться с подробным описанием действий, выполняемых анализируемым файлом, и со снимками экрана (вкладка «Подозрительная активность»), сделанными во время работы объекта, что даёт возможность посмотреть на происходящее изнутри.

Рисунок 7. Окно с выводом снимков экрана, сделанных во время выполнения анализируемого файла в песочнице

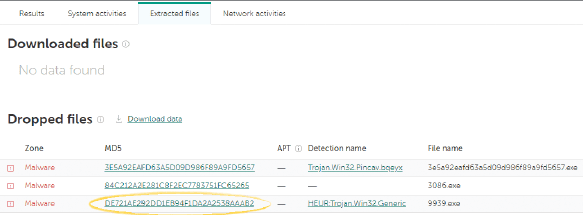

На вкладке «Извлечённые файлы» показаны все объекты, которые были загружены, извлечены или созданы анализируемой программой.

Рисунок 8. Окно с выводом списка объектов, загруженных, извлечённых или созданных анализируемым файлом в песочнице

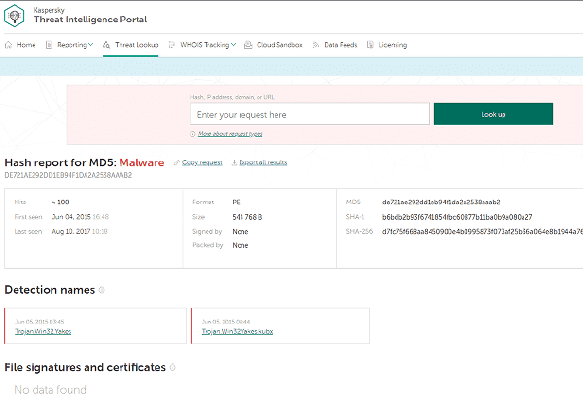

Преимуществом работы с порталом KTI является использование связки его сервисов. В данном случае после работы «песочницы» можно сразу перейти к сервису Threat Lookup, который описывался выше, и получить более подробные аналитические данные об индикаторах компрометации и их взаимосвязях.

Рисунок 9. Подробный аналитический отчёт сервиса Threat Lookup об индикаторах компрометации и их взаимосвязях

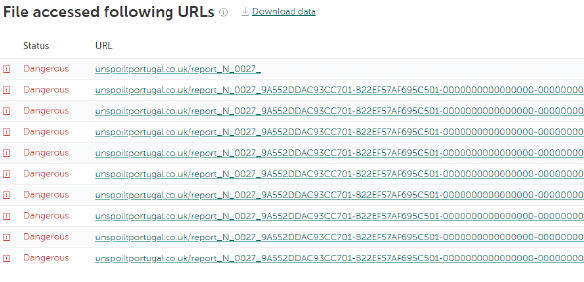

Ещё одним результатом работы сервиса Threat Lookup является более подробный отчёт о самой вредоносной программе. Например, он предоставляет информацию об URL-адресах, к которым та обращалась (рисунок 10).

Рисунок 10. Подготовленный сервисом Threat Lookup список URL-адресов, с которыми взаимодействовал вредоносный код

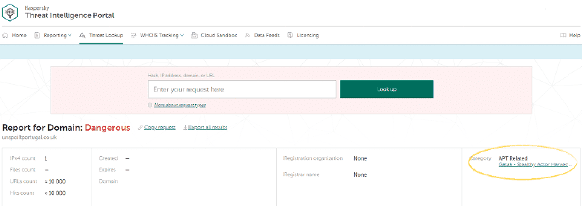

Каждый из вредоносных URL-адресов можно рассмотреть подробнее, ведь в Threat Lookup о них накоплено достаточно информации.

Рисунок 11. Просмотр подробной информации о вредоносном URL-адресе в Threat Lookup

Итак, исследуемый URL-адрес связан с APT-атакой. Портал KTI предлагает загрузить отчёт о ней, в котором содержатся краткое резюме, технические подробности и список релевантных индикаторов компрометации. Ознакомившись с отчётом, специалист сможет определить, не происходило ли чего-то подобного в его организации, и своевременно разработать необходимые сценарии для обнаружения описанной атаки.

Рисунок 12. Информация о принадлежности анализируемого файла к APT-атаке, выявленная с помощью Threat Lookup

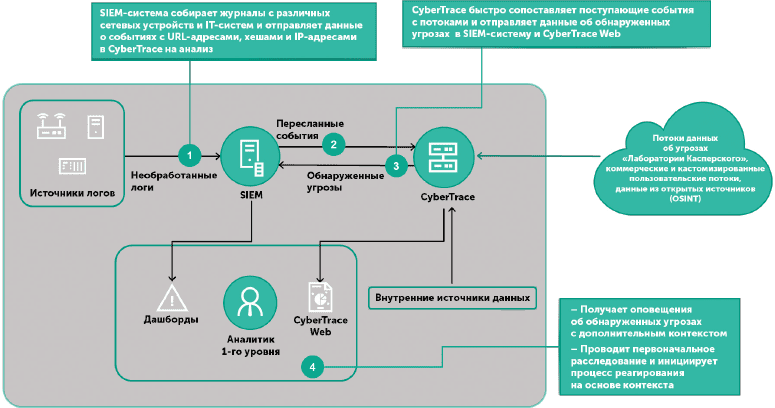

Сервис CyberTrace

В состав сервиса CyberTrace входит набор инструментов для эффективной классификации событий ИБ и первоначального реагирования. В стандартной версии доступны:

- демонстрационные потоки данных об угрозах, предоставляемые «Лабораторией Касперского», и потоки из открытых источников (OSINT);

- SIEM-коннекторы для визуализации данных об обнаружении угроз и для управления ими;

- статистика использования, позволяющая измерить эффективность используемых потоков данных, а также расширенная фильтрация потоков и журналов;

- поиск индикаторов компрометации по запросу для подробного исследования угроз, а также экспорт результатов поиска по индикаторам, содержащимся в потоках данных, в формат CSV для интеграции с другими системами безопасности;

- пользовательский веб-интерфейс с визуализацией данных, доступом к конфигурации, управлением потоками, правилами парсинга журналов, чёрными и белыми списками;

- массовое сканирование журналов и файлов;

- интерфейс командной строки для операционных систем Windows и Linux;

- автономный режим, в котором Kaspersky CyberTrace получает и анализирует журналы различных систем, а не интегрируется с SIEM-системой;

- поддержка установки в зону общего пользования (DMZ) в случае изоляции от интернета.

Рисунок 13. Схема интеграции Kaspersky CyberTrace

Таким образом, сервис CyberTrace использует внутренний процесс анализа и сопоставления поступающих данных, что позволяет снизить рабочую нагрузку на систему SIEM. Он изучает сведения, сопоставляет их с потоками и генерирует собственные оповещения при обнаружении угроз.

Kaspersky Threat Intelligence имеет готовые коннекторы для интеграции с популярными SIEM-системами (Splunk, Micro Focus ArcSight, IBM QRadar, RSA NetWitness, MISP, FortiSIEM, AlienVault USM/OSSIM), а также инструмент Kaspersky CyberTrace for Log Scanner для интеграции с любым индивидуализированным обработчиком журналов.

Выводы

Kaspersky Threat Intelligence представляет собой совокупность сервисов (потоки данных об угрозах, индивидуализированные отчёты, службы Threat Lookup, Cloud Sandbox и CyberTrace), которые обеспечивают приоритизацию инцидентов, позволяют провести анализ и первичное реагирование вкупе с действенным и комплексным расследованием происшествий и выявить ранее не обнаруженные угрозы, дают возможность сформировать эффективную стратегию информационной безопасности, основанную на актуальных сведениях об активности злоумышленников. Специально разработанный портал позволяет заказчикам получать необходимые данные для внутренних систем безопасности в одном окне и повышает эффективность работы специалистов SOC.