Расскажем, с какими проблемами массово столкнулись компании при переводе всей рабочей активности в дистанционный формат, какие каналы коммуникаций создали повышенные риски утечек данных, как изменились бизнес-процессы компаний в новых реалиях. А также поговорим о том, какие ошибки компании совершали в этот период, как поменялись организационные и технические методы контроля «удалёнщиков» и какие правовые аспекты такого контроля следует учитывать.

- Введение

- Проблемы защиты от утечек на старте «удалёнки»

- Контроль каналов коммуникаций

- Изменение процессов

- Организационные меры контроля

- Мониторинг удалённой работы

- Ошибки при переходе на «удалёнку»

- Возможности DLP-систем в «боевом» удалённом режиме

- Контроль работы или слежка за сотрудником?

- Правовые аспекты контроля удалённых сотрудников

- Выводы

Введение

Вынужденную самоизоляцию и резкий переход на удалённый режим работы испытали на себе очень многие компании. Они оперативно перестраивали свой бизнес под онлайн-продажи, пытаясь сохранить эффективность и при этом уберечься от новых угроз и рисков. Как опытные производители DLP-решения мы хотим поделиться своими подходами, выработанными в период самоизоляции, которые помогли нашим заказчикам развернуть защиту от утечек и мониторинг удалённых сотрудников в новых условиях. Как же адаптировались системы DLP с технической и организационной точек зрения? Какие смежные задачи решались и с помощью каких технологий?

Проблемы защиты от утечек на старте «удалёнки»

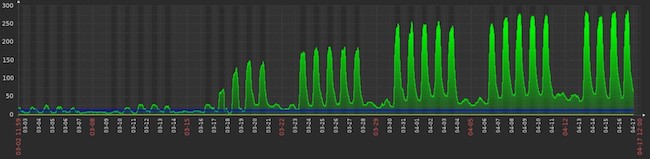

Основная проблема, которая остро проявилась в первые же дни самоизоляции, — это неготовность значительной части компаний к полному переходу на онлайн-режим работы. До пандемии у заказчиков были в штате лишь единицы сотрудников, работавших удалённо, и процесс взаимодействия с ними был выстроен буквально в ручном режиме. Но когда на надомную работу перешла значительная часть людей, многие организации практически потеряли контроль над деятельностью персонала. Для удобства оценки масштаба перемен приведём график, где левая ось отображает количество подключаемых удалённо рабочих машин, а нижняя — временной период с 3 марта по 17 апреля 2020 г. До 16 марта вы видите типичное для компании и вполне стабильное количество подключений, а далее — переход на дистанционный режим работы и увеличение числа удалённых соединений в 11 раз.

Рисунок 1. Динамика удалённых подключений

Рассмотрим, какие дополнительные проблемные задачи возникли в направлении защиты от утечек и смежных с ней областях.

Контроль каналов коммуникаций

Во-первых, безопасникам пришлось перенастраивать систему защиты данных от утечек на отслеживание новых каналов коммуникаций, которые появились у сотрудников при переходе на «удалёнку» и доступ к которым был ограничен в офисном режиме работы. Так, находясь вне периметра организации, сотрудники компаний стали активно пользоваться не корпоративными облачными хранилищами, а сервисами Google или «Яндекс.Диском» для обмена рабочей, в том числе конфиденциальной, информацией. Пока ИТ-отделы компаний разбирались с удалённым доступом к корпоративным ресурсам, сотрудники, чтобы не тратить время, начали передавать данные через личные аккаунты на общедоступных файлообменных ресурсах. Похвальное рвение персонала к работе могло обернуться для работодателей серьёзными инцидентами в случае взлома бесплатных облачных хранилищ, которые не славятся своей защищённостью.

Также работники стали намного чаще копировать корпоративные данные и документы на съёмные носители. Если DLP-система не использовалась в режиме блокировки — а такой режим применяют не более 5 % компаний, — и тем более если организация не обеспечила всех сотрудников рабочими ноутбуками, то миссия по защите от утечек оказывалась трудновыполнимой.

Во-вторых, департаментам ИТ и ИБ пришлось экстренно продумывать систему контроля почтового трафика и терминальных серверов. В части мониторинга корпоративной электронной почты компании вынуждены были взять на вооружение технологии, позволяющие контролировать почтовый сервер без использования агентов на рабочих станциях. Что касается терминальных серверов, то именно их использовали большинство предприятий для организации защищённого удалённого доступа сотрудников к внутренним ресурсам. Тем, кто смог быстро развернуть для персонала терминальный доступ, удалось решить первую описанную выше проблему.

Изменение процессов

С переходом на «удалёнку» произошли изменения в уже отлаженных бизнес-процессах.

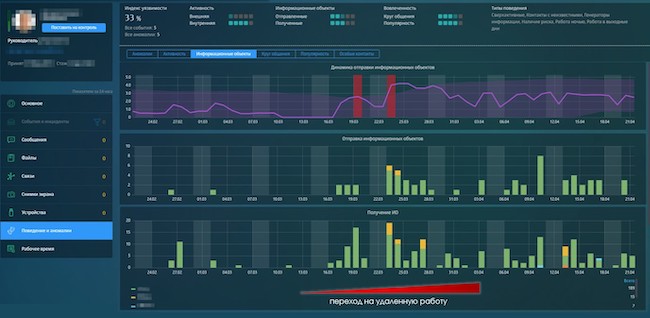

Во-первых, DLP-системы зафиксировали в компаниях резкое увеличение количества пересылаемых и хранимых на рабочих станциях информационных объектов (рис. 2). Работая в офисе, сотрудники могли просто подойти к коллегам и показать рабочий материал для согласования или провести презентацию без привлечения дополнительных средств коммуникации. В удалённом режиме любое взаимодействие с коллегами стало дублироваться пересылкой документов для совместной работы.

Рисунок 2. Всплеск отправки и получения сотрудником информационных объектов в начале удалённой работы

Во-вторых, при проведении онлайн-конференций (Zoom, TrueConf, Skype) стал активно использоваться режим демонстрации экрана с конфиденциальными данными, что позволяет любому участнику в любой момент делать скриншоты или фотоснимки с экрана.

В-третьих, далеко не все компании смогли обеспечить своих сотрудников рабочими ноутбуками, многим пришлось воспользоваться личными устройствами, чтобы поддерживать рабочие процессы. Это в разы повысило риски утечек информации, поскольку на личных устройствах отсутствуют какие-либо корпоративные средства защиты или даже антивирус, а требовать от сотрудников их установки работодатель не вправе. Кроме того, личные ноутбуки могут использоваться не одним членом семьи, что существенно обостряет проблему неправомерного доступа к конфиденциальным корпоративным данным, которые стали скапливаться на этих устройствах.

Организационные меры контроля

С организационной точки зрения в направлении защиты от утечек ИБ-службам пришлось провести ревизию прав доступа сотрудников к корпоративным информационным хранилищам. Также безопасникам пришлось усилить работу с персоналом для профилактики случайных утечек информации. Проводилось дополнительное обучение работников по основам информационной безопасности, информирование о том, какими ресурсами не стоит пользоваться при удалённой работе, какие программы считаются небезопасными, чем грозит фишинг с точки зрения утечек информации; понадобилось даже рассказывать об опасности подключения к общественным сетям Wi-Fi. Некоторые ИБ-службы наладили внутренние рассылки новостей о взломе тех или иных программ для обмена информацией.

Мониторинг удалённой работы

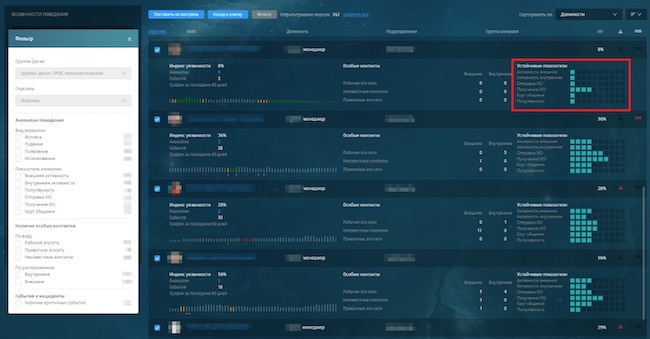

Отдельным серьёзным испытанием в период пандемии стал контроль эффективности работы удалённых сотрудников и равномерного распределения нагрузки между ними. В целом в офисе руководители направлений видят, во сколько приходят и уходят их подчинённые, кто работает много, а кто постоянно отвлекается. При удалённом режиме гораздо сложнее понять, работают ли сотрудники вообще и в каком графике, какова динамика рабочей нагрузки: не стал ли персонал работать меньше или же, наоборот, нагрузка возросла, и с чем это связано. С одной стороны, анализируя трафик, мы обнаруживали примеры снижения рабочей активности некоторых сотрудников, воспринимающих удалённую работу как возможность расслабиться, что фиксировала DLP-система (рис. 3).

Рисунок 3. «Выпадение» некоторых сотрудников из схожей по всему отделу картины активности

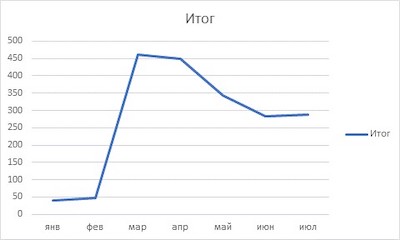

С другой стороны, система выявляла сотрудников и даже отделы, нагрузка на которые возросла в разы. Так, в самом начале перехода на удалённый режим работы героически поддерживали работоспособность компании сотрудники ИТ-отдела. В этот период количество заявок на удалённый доступ к корпоративным ресурсам лавинообразно росло. Покажем на своём примере. На первом графике вы видите динамику заявок, заведённых в системе OTRS в ИТ-отдел «Ростелеком-Солар», связанных с удалённым доступом и расширением доступов (рис. 4).

Рисунок 4. Динамика заявок в ИТ-отдел (OTRS), связанных с удалённым доступом

Далее в OTRS заявки равномерно распределялись между сотрудниками отдела ИТ, уведомления о новых заявках и изменения в текущих приходили сотрудникам на почту.

Даже после распределения заявок между сотрудниками отдела их количество оставалось высоким, что отражал и модуль анализа поведения пользователей (UBA). На рисунке 5 представлена динамика внутренней активности по почтовому каналу коммуникации сотрудника отдела ИТ. Остановимся на этом снимке чуть подробнее.

В начале графика непрерывной линией отображается привычная для данного сотрудника модель поведения. Можно сказать, что в течение недели у него наблюдается неравномерная динамика обмена сообщениями внутри компании, колеблющаяся в диапазоне от 2 до 4, преимущественно со спадом количества сообщений к концу недели. С 16 марта многие сотрудники «Ростелеком-Солар» начали уходить на «удалёнку»; с этого момента количество сообщений и, следовательно, нагрузка на сотрудника стали расти, хотя до некоторого времени и не выходили за привычный для него максимум.

Начиная с третьей недели миграции сотрудников на дистанционную работу количество сообщений, получаемых и отправляемых сотрудником, превысило привычный максимум, на что система отреагировала и обозначила происходящее пунктирной линией как непривычное поведение пользователя. Следующие 2 недели количество сообщений оставалось стабильно максимальным, что в итоге было воспринято системой как новые реалии внутренней активности сотрудника, то есть стабильная максимальная нагрузка без колебаний в течение недели (рис. 5).

Рисунок 5. Динамика отправки и получения почтовых сообщений сотрудником отдела ИТ на протяжении перехода компании на «удалёнку»

У линейных руководителей увеличилась рабочая нагрузка, иногда до 12 часов в день, и добавилась потребность в мониторинге работы подчинённых, характера задач, которые выполняются в удалённом режиме: загружены ли сотрудники рабочими обязанностями или занимаются личными делами. Так, в ряде компаний DLP-системы зафиксировали случаи, когда сотрудники говорили о стопроцентной загруженности, но при этом свои рабочие обязанности выполняли за пару часов, а потом занимались личными делами.

Рисунок 6. Неделовая активность сотрудника

В целом переход на дистанционную работу заметно легче дался тем компаниям, в которых уже использовалась DLP-система: они смогли быстрее адаптировать её под удалённую защиту информационных активов или оперативно дополнить недостающими модулями.

Гораздо сложнее пришлось тем, кому надо было решать задачу «с нуля»: период карантина поставил под удар конфиденциальную информацию организаций и сказался на эффективности работы сотрудников, не находящихся под должным контролем. В результате за период самоизоляции (середина марта — начало июня) эксперты «Ростелеком-Солар» зафиксировали в российских компаниях рост числа инцидентов, связанных как со случайной утечкой конфиденциальной информации, так и с попытками умышленного «слива» данных, на 25 %.

Ошибки при переходе на «удалёнку»

Много ошибок было сделано компаниями при организации защищённого удалённого доступа ко внутрисетевым ресурсам через VPN. Часто ИТ-службы в процессе аврального перехода на «удалёнку» либо предоставляли доступ к корпоративным ресурсам всем подряд, либо, наоборот, закручивали гайки так, что трудности с доступом были у всех сотрудников. Первое снижало эффективность защиты при таком доступе, а второе тормозило работу всей компании.

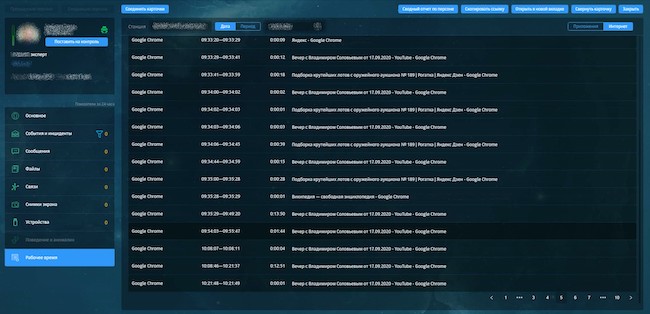

Кроме того, некоторые организации пытались контролировать рабочее время удалённых сотрудников самостоятельно, какими-то подручными средствами и способами — например, фиксировать (логировать) факт и время удалённого подключения сотрудников к ресурсам компании. Такой способ, к сожалению, давал погрешность в подсчётах от 30 минут и больше, не говоря уже о проблематичности ручного анализа этих данных на большом количестве пользователей. При этом такой подход, конечно, не позволял понять, чем занимался сотрудник после подключения в сети, какие приложения запускал и делал ли что-то вообще. В результате многие компании обращались к специализированным средствам контроля рабочего времени.

Возможности DLP-систем в «боевом» удалённом режиме

В целом системы класса DLP предоставляют вполне широкий набор возможностей для защиты конфиденциальной информации от утечек в режиме удалённой работы сотрудников. Они способны определять активность и поведение пользователей, проверять трафик, собранный из разных каналов коммуникаций (таких как почта или мессенджеры), равно как и данные с клавиатуры, копирование на внешние диски, движение и нажатие мыши, активность в сети «Интернет», а также выполнять определение времени блокирования / разблокирования ноутбука пользователя, запись изображения с экрана, аудиопотока с микрофона, видеопотока с веб-камеры ноутбука сотрудника. Наиболее развитые системы дополняют этот набор функций инструментами расширенной фильтрации, аналитики, поиска, отчётности. Всё это помогает ИБ-специалисту получить выборку непосредственно интересующих его данных по действиям сотрудников на удалённых рабочих устройствах. Вопрос — только в том, что из этого и в каких системах реализовано: далеко не каждое решение имеет весь набор этих инструментов.

Дело в том, что некоторые DLP-системы возникли на базе технологий анализа почтового архива, поэтому в дальнейшем их функциональность наращивалась в классическом для DLP направлении — защите от утечек, аналитике. Смежные же технологии, например средства контроля рабочего времени, были включены в эти решения сравнительно недавно. Другие же системы изначально основывались на функциональности контроля рабочего времени; соответственно, в этом они и остаются сильными, а классические возможности защиты от утечек лишь избирательно дополняют основную технологию для решения отдельных узких задач.

Чтобы выбрать лучшее для себя решение, компании нужно понять, какие задачи в части защиты от утечек и контроля удалённых сотрудников нужно решать, каковы приоритеты и как они соотносятся с возможностями систем.

Контроль работы или слежка за сотрудником?

На текущий момент рынок DLP перенасыщен модулями, обеспечивающими контроль работы удалённых сотрудников. Диапазон предложений широк: от инструментов, позволяющих осуществлять тотальный контроль за дистанционным сотрудником, до решений, отслеживающих только рабочие показатели, помогающие оценить эффективность труда как в текущий момент, так и в динамике.

При этом работодателям не стоит забывать, что между офисной и дистанционной работой есть разница и обилие функциональности не всегда является полезным и допустимым. Приведём реальный пример из недавней дистанционной практики: сотрудник устроился на работу в московский офис зарубежной компании. В трудовом договоре были прописаны условия удалённой работы, включавшие контроль всех действий сотрудника на рабочем ноутбуке. Отдельно был прописан запрет на отключение звука микрофона и скрытие изображения с веб-камеры ноутбука. Более того, договор регламентировал количество рабочих часов, которое сотрудник обязан проводить за компьютером, что должно было быть подкреплено соответствующей видеозаписью!

Такой тотальный контроль видится избыточным, мониторинг не должен превращаться в слежку. А самое главное — такой подход не даёт работодателю ответа на самый главный вопрос: какова эффективность работы сотрудника и компании в целом.

Запросы компаний в период самоизоляции показывают, что работодателю нужно знать, отрабатывает ли удалённый сотрудник необходимое количество часов в течение дня, нет ли разрыва по времени в коммуникации с коллегами, сколько времени сотрудник использует рабочие программы, отвлекается ли на нерабочие задачи и в каком процентном соотношении от всего рабочего времени. Немаловажно, выполняются ли рабочие задачи, соответствует ли время их выполнения ожидаемому, какова динамика эффективности работы персонала в сравнении с предыдущим периодом (днём, неделей) и нужно ли, соответственно, менять бизнес-процессы.

Правовые аспекты контроля удалённых сотрудников

В период массовой удалённой работы ещё чаще, чем обычно, стали звучать вопросы о легитимности применения работодателем средств защиты от утечек и контроля действий сотрудников. Следует отметить, что трудовое законодательство нигде не предусматривает прямого запрета на использование специальных средств мониторинга деятельности сотрудников в течение рабочего дня. Статья 312.2 Трудового кодекса прямо указывает на то, что в трудовом договоре может содержаться дополнительное условие об обязанности дистанционного работника использовать оборудование, программно-технические средства, средства защиты информации и иные средства, предоставленные или рекомендованные работодателем. Это делает установку специальных средств защиты от утечек и автоматизированного контроля работы удалённых сотрудников не только технически возможной, но и абсолютно легитимной мерой со стороны работодателя. Главное — уведомить сотрудника о факте использования таких средств защиты и указать соответствующие условия в трудовом договоре или дополнительном соглашении к нему.

Выводы

Контролировать действия сотрудников на удалённых рабочих местах необходимо не только с точки зрения обеспечения безопасности, но и с позиций эффективности бизнес-процессов. Однако в желании не потерять контроль над компанией, защитить конфиденциальные активы от утечек и отладить рабочие процессы в этот непривычный для всех период важно помнить, что бизнес строится на людях. И если за ними неустанно следить, то лояльность и желание приносить пользу компании будут неуклонно снижаться, а количество умышленных утечек — наоборот, расти.