Ежедневно хакеры сканируют веб-ресурсы в поисках уязвимостей, и даже небольшие сайты могут стать мишенью атак. Традиционный файрвол против них неэффективен, поскольку не анализирует логику работы веб-приложений. Выход — использовать WAF (Web Application Firewall), который работает как «умный щит».

- Введение

- Проблемы выбора и покупки WAF

- Как работает Check Risk

- Преимущества использования WAF Check Risk

- Выводы

Введение

Утечка данных или недоступность сайта могут нанести компании серьёзный ущерб: достаточно часа простоя, чтобы потерять сотни тысяч рублей на несовершённых заказах, а потеря репутации может и вовсе привести к закрытию бизнеса. При этом большинство коммерческих сайтов оперируют данными клиентов, а значит должны обеспечить соблюдение законодательства в области персональных данных — в частности, закона №152-ФЗ и приказов ФСТЭК № 17 и 239, которые прямо обязывают защищать веб-ресурсы. Штрафы за нарушения требований по защите ПДн (персональных данных) могут достигать десятков миллионов рублей.

Чтобы избежать подобных рисков, нужно ответственно подойти к построению системы защиты сайта. Важно понимать, что веб-приложения являются основной мишенью кибератак, поскольку именно через них компании взаимодействуют с клиентами и управляют бизнес-процессами. Брандмауэр веб-приложений (Web Application Firewall, WAF) — это специализированное решение безопасности, предназначенное для защиты от атак на прикладном уровне. В отличие от сетевых экранов, работающих с IP-адресами и портами, WAF взаимодействует с веб-приложениями, что позволяет ему глубоко анализировать HTTP/HTTPS-трафик и точно блокировать вредоносные запросы.

На рынке большой выбор WAF, большинство из которых далеко не бюджетные. При этом пользователю важно оценить, обеспечит ли выбранное им решение реальную безопасность сайта или станет лишь дорогостоящей декорацией. В этой статье мы разберём эти вопросы и расскажем, как на них отвечает WAF Check Risk.

Проблемы выбора и покупки WAF

Современный сайт — это уже не просто витрина с товарами, а интерфейс для доступа к данным компании, который может стать также и брешью. Чаще всего он интегрирован с CRM и платёжными системами, а также связан с какими-то бизнес-процессами, что делает его мишенью для целевых атак, эксплуатирующих уязвимости в коде.

На практике атаки на веб-приложения и API редко бывают прямыми. Чаще злоумышленники используют неочевидные векторы: параметр в URL, перебор идентификаторов объектов или SQL-инъекции. Именно на этом уровне — анализе логики приложения и семантики запросов — эффективно работают решения WAF, в отличие от традиционных межсетевых экранов, которые не способны детектировать подобные угрозы.

На рынке представлено множество решений для защиты веб-приложений — от бесплатных сервисов до корпоративных платформ. Бесплатные варианты с открытым исходным кодом нельзя считать надёжными из-за отсутствия регулярных обновлений и технической поддержки, а корпоративные — по карману далеко не каждому. При этом последние нередко отличаются сложной настройкой и часто предполагают избыточные функции.

При выборе WAF важно оценить:

- Влияние на производительность. Решение не должно существенно замедлять работу приложений или сайта.

- Точность фильтрации. Для минимизации ложных срабатываний и блокировки легитимного трафика важна возможность настройки кастомизированных правил и политик защиты.

- Удобство администрирования. Простое управление и понятный интерфейс облегчают работу с продуктом.

- Интеграция. Нужно подумать о совместимости с существующей инфраструктурой и технологическим стеком.

- Масштабируемость. Желательно, чтобы решение можно было адаптировать к изменениям нагрузки и текущим потребностям бизнеса.

При этом WAF нужен не только крупным компаниям — малый и средний бизнес также в зоне риска: их веб-ресурсы обычно менее защищены, а потому являются привлекательной целью для злоумышленников. Однако даже среди специалистов ИБ бытует мнение, что WAF — это дорогостоящее решение, для которого необходимы балансировщики нагрузки и штат специалистов, обеспечивающий его круглосуточную работу, а такие затраты делают его внедрение экономически нецелесообразным для многих организаций.

Продукт Check Risk, недавно вышедший на российский рынок, ломает сложившиеся стереотипы и отвечает всем перечисленным выше критериям. Это современное WAF-решение, работающее по SaaS-модели, с возможностью быстрого развёртывания и неограниченного масштабирования. Вендор ставил перед собой цель сделать WAF, доступный для каждого, и вполне добился её: защита подключается по подписке от 2000 руб/мес. Пользователю предоставляется управляемый сервис с простой настройкой и автоматизированным мониторингом, не требующий постоянного вмешательства штатного специалиста.

Как работает Check Risk

Check Risk — это WAF для защиты сайтов, веб-сервисов и API, веб-интерфейсов сетевых устройств, IoT-шлюзов и их веб-панелей, а также прочей имеющейся в компании ИТ-инфраструктуры. Сервис обеспечивает надёжную защиту от угроз из списка OWASP Top 10, атак ботнетов, нежелательной автоматизации и целевых сетевых атак. Доступ к сервису осуществляется по модели SaaS, при этом продукт доступен как для юридических, так и для физических лиц.

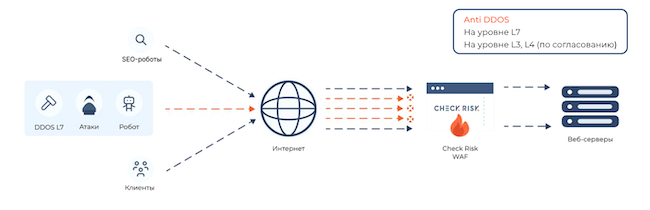

Рисунок 1. Схема работы Check Risk

Основные функциональные возможности Check Risk:

- Активная защита веб-приложений и API. Защита от DDoS-атак, фильтрация роботизированного трафика, блокировка атак на уровне L7, а также L3–L4 (по согласованию).

- Блокировка сканеров уязвимостей. Обнаружение попыток сканирования открытых портов, перебора каталогов для выявления слабых мест по поведенческим шаблонам и сигнатурам.

- Фильтрация по IP-адресам. Автоматическая блокировка трафика на основе репутации IP, географической принадлежности и актуальных списков угроз по ежеминутно обновляемой базе фидов.

- Контроль User-Agent. Выявление и блокировка подозрительных или поддельных заголовков User-Agent с учётом контекста запроса и поведения клиента.

- Противодействие C2-серверам. Перехват обращений к командно-контрольным серверам на основе внешних фидов и пользовательских правил.

- Анализ аномалий. Обнаружение нестандартных паттернов в трафике (по частоте, размеру, энтропии) для защиты от сложных атак и продвинутых ботов, с автоматическим ограничением подозрительной активности.

- Защита от OWASP Top 10. Блокировка типовых веб-атак, таких как SQL-инъекции, XSS и CSRF, с возможностью применения виртуальных патчей без модификации исходного кода приложения.

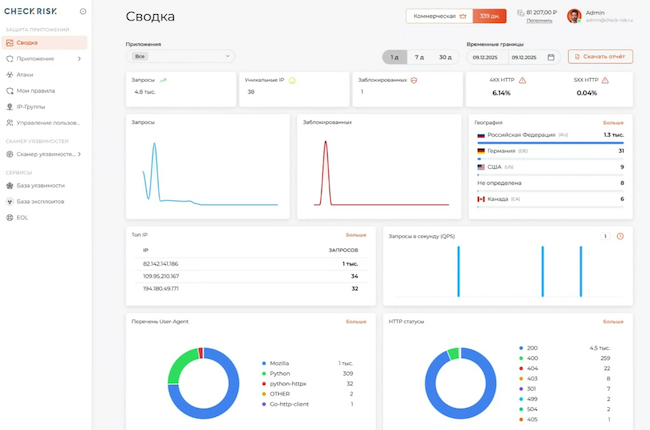

Рисунок 2. Веб-интерфейс Check Risk

Защита приложений реализована путём перенаправления «сырого» трафика на выделенные ноды WAF для обработки. После анализа и фильтрации очищенный трафик передаётся конечному пользователю. Подключение осуществляется по схеме Reverse Proxy, при которой в A-записи DNS домена указывается предоставленный IP-адрес.

Преимущества использования WAF Check Risk

Перспективы развития WAF не раз обсуждались в эфирах AM Live. В ходе опроса зрителей выяснилось, что многие компании от внедрения файрвола веб-приложений останавливает не только высокая стоимость, но и такие проблемы, как снижение производительности сайта, недостаточная масштабируемость, сложность администрирования, большое количество ложных срабатываний. При этом большинство экспертов сходятся во мнении, что будущее за облачными решениями для защиты веб-приложений.

WAF Check Risk распространяется по SaaS-модели и не вызывает у пользователей перечисленных выше затруднений. Сервис отличается от других решений на рынке не только доступной стоимостью подписки, но и рядом других преимуществ:

- Выделенная инфраструктура для каждого клиента-юрлица, выполненная в отказоустойчивом исполнении с применением кластера балансировщиков нагрузки и распределённой сети фильтрующих нод. Минимально закладывается присутствие в трёх разных ЦОДах, облачные ресурсы выбираются по согласованию с заказчиком.

- Адаптация под потребности любого клиента, которую можно оценить в рамках бесплатного пилотного тестирования.

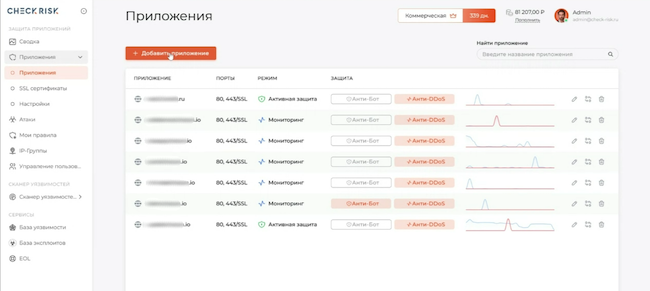

- Гибкое масштабирование под любую инфраструктуру без ограничений по количеству веб-приложений, которые можно поставить под защиту.

- Лицензирование по QPS (Queries Per Second, производительность в запросах в секунду). Базовая производительность пользовательской версии — 10 QPS, коммерческой — 100 QPS и более (по согласованию). Базовая пропускная способность канала — 1 Гбит/с, с возможностью увеличения под требуемую нагрузку (10/100 Гбит/с по согласованию).

- Собственная база TI‑фидов, собранных из открытых и коммерческих источников, данные по геоблокировке запросов и IP‑репутации.

- Антибот-система, не требующая изменений в коде. Антибот-проверка реализована в виде отдельно подключаемого модуля с точечной настройкой: можно применять проверку ко всем запросам либо ограничить логику её работы в правилах. При этом встраивать в код сайта верификационный JS-скрипт не нужно.

- Добавление правил безопасности любой сложности под различные задачи с удобным графическим отображением логики. Тонкая настройка правил блокировки нежелательного трафика возможна как для группы приложений, так и для отдельных защищаемых активов.

- Изолированное хранение телеметрии пользователей. Логи событий безопасности хранятся отдельно от общего пула в изолированном виде. Стандартный срок хранения — 30 дней (может быть увеличен по согласованию).

- Готовые интеграции с популярными SIEM-решениями (MP SIEM, KUMA, PT SIEM), а также возможность настроить взаимодействие с продуктами других вендоров по протоколу syslog.

Благодаря перечисленным возможностям, Check Risk WAF подходит для организаций любого масштаба: от микропредприятий до крупных компаний. Решение особенно востребовано в отраслях с интенсивной цифровой активностью, таких как финтех, электронная коммерция, государственные сервисы и телекоммуникации, где требуется надёжная защита веб-приложений и облачных сервисов от современных киберугроз.

Рисунок 3. Поставить приложение под защиту можно за пару кликов

Выводы

Многие компании пренебрегают использованием WAF, полагая, что их ресурсы не представляют интереса для злоумышленников. Эта позиция неверна: если ваш сайт доступен в интернете, он уже является потенциальной мишенью для злоумышленников. Другие организации пытаются обеспечить защиту веб-ресурсов компании без файрвола приложений. Этот подход тоже ошибочный: WAF поможет усилить контур защиты, эффективно встраиваясь в существующую инфраструктуру. Например, можно настроить передачу информации об инцидентах в SIEM.

В текущих реалиях использование WAF становится не просто опцией, а базовым средством защиты, обеспечивающим безопасность на уровне приложений. Это необходимое условие выживания в условиях непрерывных атак, которые могут затронуть любой сайт, независимо от его масштаба или известности. Включив WAF Check Risk в свою стратегию защиты, вы обеспечите безопасность веб-приложений от ежедневных угроз.

Реклама, 18+. ИП ЕЛИСЕЕВ ИВАН ВЛАДИМИРОВИЧ ИНН 236401038208

ERID: 2VfnxwHZ4Gq