В стане киберпреступников опять разногласия. На этот раз один из недовольных разработчиков программы-вымогателя LockBit слил билдер последней версии шифровальщика в Сеть. Об утечке сообщили пользователи Twitter.

Как известно, злоумышленники выпустили версию LockBit 3.0 в конце июня 2022 года. Одновременно авторы вредоноса запустили программу bug bounty, чтобы повысить качество кода.

Интересно, что LockBit версии 3.0 (кодовое имя — LockBit Black) преподносился как некий прорыв: «сделаем программы-вымогатели вновь великими» и т. п. Последний релиз тестировали на протяжении двух месяцев, а его «фишкой» стали функции, затрудняющие анализ зловреда.

По словам исследователя в области кибербезопасности под ником “3xp0rt“, пользователь Twitter Ali Qushji утверждает, что его команде удалось взломать серверы LockBits и украсть билдер версии LockBits 3.0.

После этого подключились специалисты VX-Underground, которые рассказали о пользователе “protonleaks“. Он тоже поделился билдером последней версии шифровальщика. Тем не менее есть информация, что «официальный представитель» операций LockBit — LockBitSupp — опровергает факт взлома и утечки.

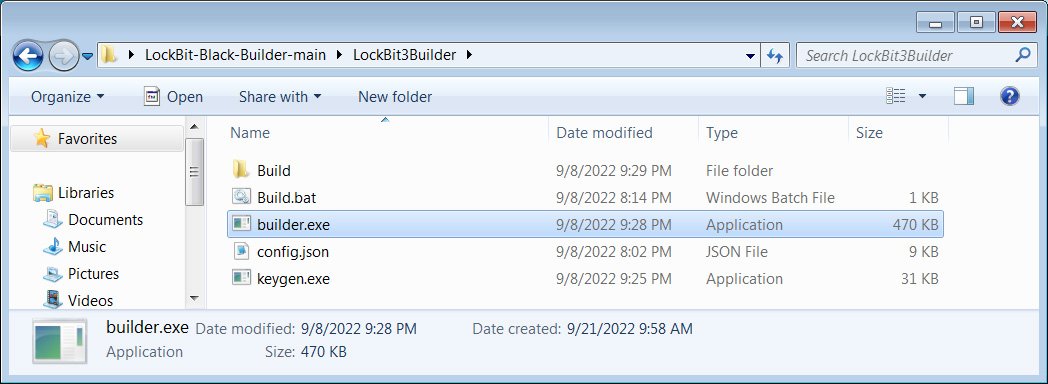

Так или иначе, если билдер действительно утёк, он позволит любому желающему организовать атаки шифровальщика и прилично на этом заработать. Билдер состоит из четырёх файлов: генератор ключа шифрования, сам сборщик, настраиваемый файл конфигурации и пакетный файл для объединения всего.

Файл config.json, который также можно найти в архиве, предназначен для кастомной записки с требованием выкупа, настройки коммуникации с командным сервером и завершения ряда служб, процессов. Издание BleepingComputer проанализировало и наглядно показало содержимое скомпрометированного билдера.