Программы-шифровальщики (Virus-Encoder, Trojan-Encoder)

Вирусы-шифровальщики (Virus-Encoder, Trojan-Encoder) появились еще в 2005 году вместе с вымогателями. Сейчас криптовирусы обладают более качественным кодом, более серьезными и сложными методами работы и в целом представляют большую опасность, чем раньше. Попав в систему, они зашифровывают все пользовательские файлы или их часть, требуя выкуп за ключ расшифрования или специальную программу-декриптор. Многие создатели шифровальщиков используют для оплаты биткойны, чтобы избежать отслеживания и обнаружения. В 2016 году был замечен огромный всплеск активности таких инфекций; «Лаборатория Касперского» назвала шифровальщики главной темой в информационной безопасности этого года.

Классификация вирусов-шифровальщиков

Поскольку шифровальщики относятся к вредоносным программам, для них справедливы те же типовые классификационные основания, что и для других образцов опасного кода. Например, можно подразделять их по способу распространения: через фишинговые или спам-рассылки, загрузку зараженных файлов, использование файлообменных сервисов и т.д. Преобразовав файлы пользователя, вирус-шифровальщик (virus-encoder) обычно оставляет инструкцию: в виде фона рабочего стола, как текстовый документ на рабочем столе или в каждой папке с зашифрованными файлами.

Предполагается, что после выплаты выкупа пользователь получит подробные инструкции по расшифровке файлов либо специальную утилиту для обратного криптографического преобразования. В среднем шифровальщики требуют за разблокировку 300 долларов США, но не все из них действительно восстанавливают файлы после оплаты. Например, некоторые образцы имеют ошибки в криптопроцедурах, делающие расшифрование невозможным, или вообще не содержат соответствующих функций. Больше всего шифровальщиков написано для операционных систем Windows и Android, хотя существуют разновидности и для macOS или Linux.

Объект воздействия вирусов-шифровальщиков

Обычно целями этих специфических вымогателей являются небольшие организации, но были случаи атак и на крупные компании. Потому создание шифровальщиков — очень прибыльное дело. Так, создатели CryptoLocker в период с октября по декабрь 2013 года заработали около 27 миллионов долларов. Подробнее об их деятельности можно прочитать в статье «Check Point заблокировала кибервымогателя Cryptolocker».

Тем не менее, объектом воздействия могут быть и персональные компьютеры обычных пользователей. В связи с этим полезно помнить, что заражение криптовирусом проще предупредить, чем вылечить:

- Делайте резервные копии важных файлов. Желательно размещать их в облачном хранилище или на внешнем накопителе, который обычно отключен от компьютера.

- Не открывайте подозрительные файлы или ссылки в электронных письмах.

- Скачивайте программы только с сайта разработчика или с проверенных ресурсов.

- Установите себе на компьютер хороший антивирус. Некоторые антивирусные решения предлагают проактивную защиту от вымогателей: например, функция защиты папок с важными данными от любых изменений на уровне файловой системы недавно появилась во встроенном антивирусе Windows Defender.

Если же вы все-таки заразились шифровальщиком, вам может помочь только одно — декриптор, т.е. специальное средство расшифрования. В некоторых случаях его можно найти (и бесплатно скачать) на сайтах производителей антивирусов.

Источник угрозы

Вирусы-шифровальщики распространяются так же, как и любые другие программы-вымогатели. Методы и способы их доставки жертве постепенно усложняются: злоумышленники маскируют их под официальное приложение банка, новую версию известного ПО (зафиксированы даже случаи, когда шифровальщики устанавливались под видом обновления Adobe Flash Player или Oracle Java). Однако самым популярным способом распространения шифровальщиков остается спам.

Анализ риска

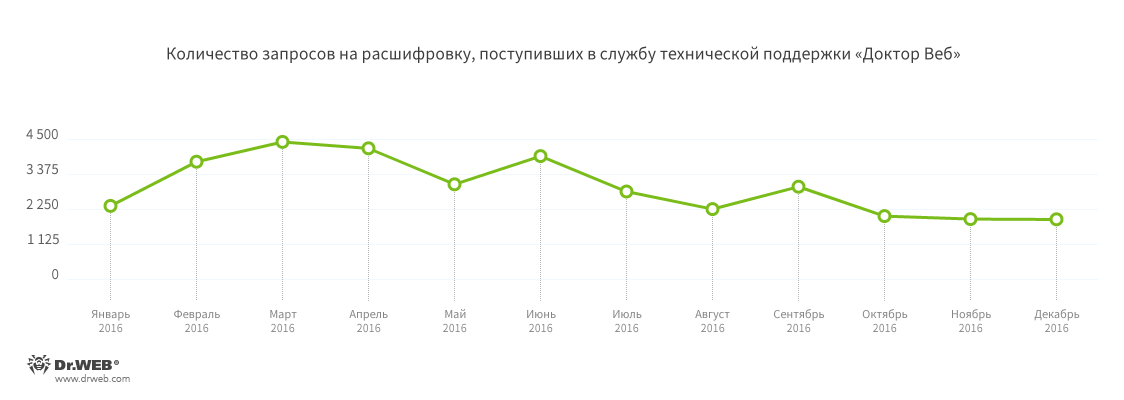

В 2016 году произошел всплеск активности шифровальщиков, отголоски которого заметны до сих пор. Современный уровень развития технологий дает возможность легко зашифровать файлы с помощью сверхстойких алгоритмов, расчетное время взлома которых превышает время жизни Вселенной. В ряде случаев производителям антивирусного ПО удается найти изъяны, позволяющие создать декриптор, но иногда восстановление данных оказывается вообще невозможным. Поэтому риск потери важной и ценной информации при атаке шифровальщика очень велик.

Как уже говорилось, основными целями криптовирусов являются предприятия и организации: они более платежеспособны, чем рядовой пользователь. Поэтому в случае масштабной вирусной атаки распространите среди сотрудников информацию о ней и расскажите им о той роли, которую они играют в защите цифровых активов компании. Осведомленность коллег крайне важна. Прежде всего сообщите сотрудникам, что они ни при каких обстоятельствах не должны открывать файлы или переходить по ссылкам, если не знают источника. В случае сомнений им следует обращаться в ИТ-отдел.

В свою очередь, ИТ-специалисты могут использовать программные комплексы, позволяющие создать виртуальную клиентскую программу электронной почты. Это обеспечит защиту от заражения через ссылки в сообщениях или вложения. Используя такие программы в масштабах всей компании, можно гарантировать наличие всех необходимых настроек безопасности. Использование антивируса, технологии DLP (предотвращения утечек информации), «белых» списков и других защитных решений совместно с виртуальной клиентской программой электронной почты создаст дополнительные барьеры на пути инфекции.

Мобильные устройства представляют собой первоочередную цель для вредоносных программ. Использование технологии контейнеризации (containerization) позволяет предотвратить атаки на мобильные устройства за счет централизации операций по управлению, защите и контролю для приложений и данных, не затрагивая личную информацию пользователя. Cистемы виртуализации для мобильных устройств могут блокировать не соответствующие корпоративным требованиям гаджеты сотрудников, выполнять проверку отсутствия взлома («джейлбрейка») для установки пиратских или непроверенных приложений.

Важно и необходимо выполнять резервное копирование всей ценной информации с помощью сервисов синхронизации и обмена файлами: даже если вы заплатили злоумышленнику выкуп, у вас нет никаких гарантий, что данные будут восстановлены. Подобные сервисы хранят несколько версий одного файла, поэтому компании-клиенты могут восстановить доступ к нужной информации, не соглашаясь на условия злоумышленников.