Шифровальщик LockBit почти пять лет терроризировал организации. Операторы программы-вымогателя запустили RaaS-сервис (Ransomware-as-a-Service, шифровальщик как услуга) и даже пытались наладить контакты с ИБ-сообществом. Рассказываем, почему операция по подавлению LockBit провалилась.

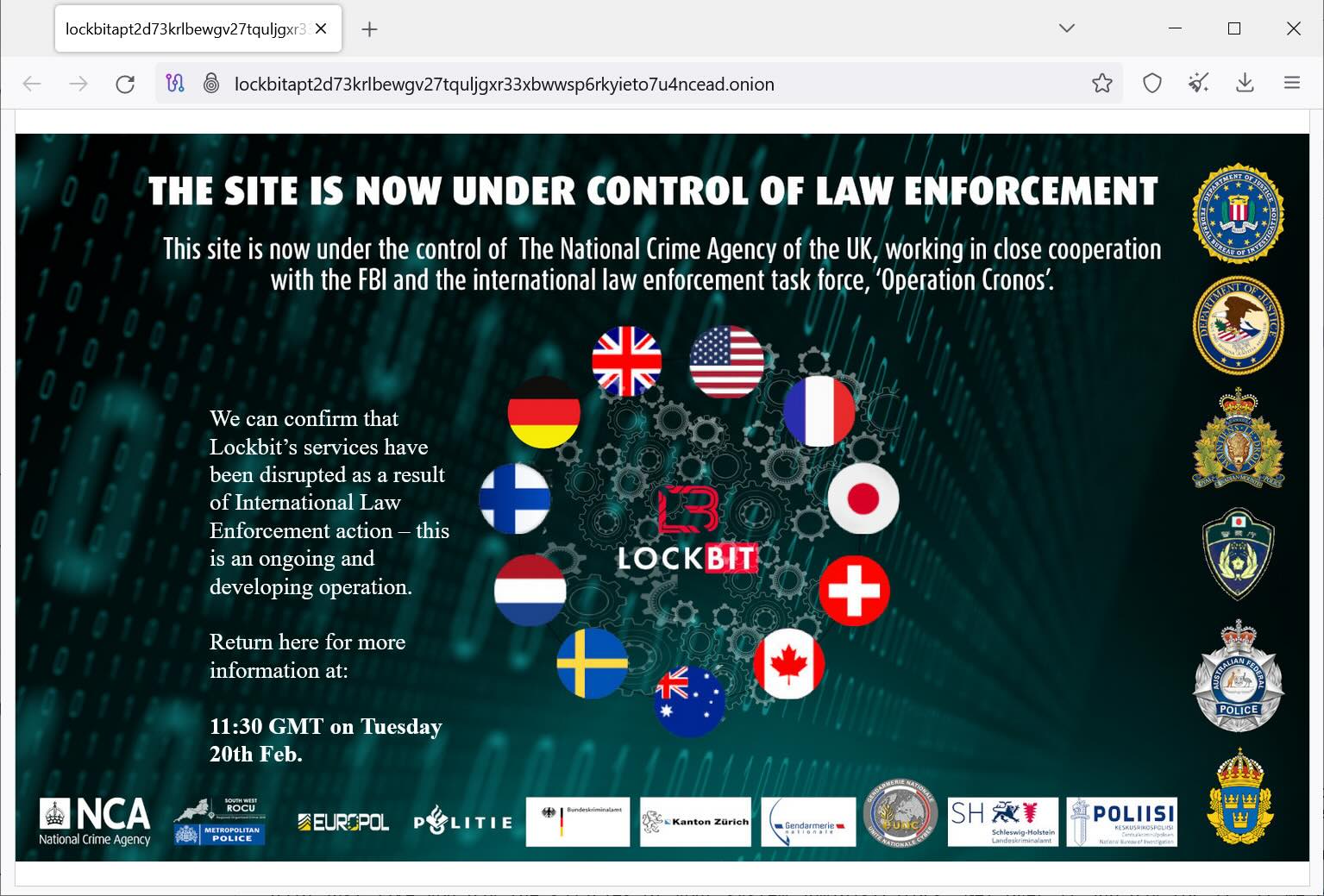

Несомненно, одной из горячих тем в последнее время была история партнёрской программы LockBit. В результате операции «Кронос» часть инфраструктуры LockBit была захвачена правоохранительными органами ряда стран. Ведущей организацией на этот раз выступало не ФБР, а британское агентство по борьбе с преступностью (NCA).

Напомним, что годом ранее была захвачена инфраструктура другой партнёрской программы — Hive, в результате чего она завершила свою деятельность. Тогда BlackCat и LockBit посмеялись над неудачей своего конкурента. Исходные коды Hive впоследствии были куплены недавно появившейся партнёрской программой Hunters International. В конце же 2023 года была захвачена часть инфраструктуры BlackCat. Многие с улыбкой наблюдали борьбу за их домен, когда на сайтах несколько раз в сутки сменялись «заглушки» ФБР и BlackCat.

По итогам операции партнёрская программа BlackCat устояла и атаки шифровальщиков возобновились. На этой волне два конкурента — BlackCat и LockBit — решили объединиться против общего заклятого врага: западных правоохранительных органов. Однако этому не довелось свершиться. Партнёры BlackCat успешно атаковали систему здравоохранения США; владельцы же BlackCat, получив огромный выкуп, малодушно «кинули» своих партнёров и с суммой более 20 миллионов долларов ударились в бега, прикрывшись фейковой операцией правоохранительных органов и повесив снова их заглушку на свои сайты. Спустя время появились объявления о продаже исходных кодов BlackCat, владельцы не хотят упускать и этих денег.

В феврале текущего года наступила очередь LockBit. За последние годы эта группировка стала лидером по количеству атак и получаемым выкупам. Спикером и вождём LockBit выступает одиозная личность LockBitSupp. Он не стесняется давать публичные комментарии, активно общается на андеграундных форумах, но накануне операции «Кронос» был забанен на форумах Exploit.in и XSS.is из-за обвинений в нечистоплотности. Также его коллеги вменяли ему, что из-за утёкшего билдера программу-вымогатель LockBit 3 (Black) массово используют для атак по рунету. К слову сказать, в утечке билдера LockBitSupp обвинил своего обиженного программиста.

По данным государственного агентства Великобритании по борьбе с преступностью (NCA), за псевдонимом LockBitSupp скрывается гражданин России Дмитрий Юрьевич Хорошев. Госдеп США пообещал 10 миллионов долларов за информацию, которая поможет задержать его (прим. Anti-Malware.ru).

В результате операции «Кронос» правоохранители захватили часть серверов LockBit. Их добычей стали большое количество приватных ключей, используемых для тестовой расшифровки, исходные коды панели и информация о новых разработках LockBit. Также правоохранителям удалось заблокировать основные финансовые средства группировки в криптовалюте. Однако операция была превращена в шоу: на сайте разместили страницу с открывающимися со временем разоблачениями, выполненную в стиле сайта утечек самого LockBit, правоохранители даже не поленились сделать подобную LockBit анимацию. Внешне это выглядело как глумление победителей над побеждёнными.

Рисунок 1. Заглушка на сайте LockBit после операции «Кронос»

Спустя некоторое время LockBitSupp выпустил многословное заявление о ситуации, признав наибольшей потерей исходные коды панели: это позволит найти новые уязвимости для получения доступа к инфраструктуре. LockBitSupp сетовал на свою лень и праздность, считал, что для получения доступа к инфраструктуре правоохранителями была использована непропатченная уязвимость PHP. Однако мы считаем, что правоохранители действовали куда изощрённее, использовав в операции такие методы и средства, о которых мы вряд ли узнаем в ближайшее время. Также остаётся неясной роль криптовалюты Monero во всей этой истории.

Многословие и самооправдание спикера подтвердили, что по LockBit был нанесён серьёзный удар, владельцы «партнёрки» в первое время явно были напуганы. Пострадала также репутация программы, ожидался массовый уход партнёров. На удачу LockBit, в это время закрылась «партнёрка» BlackCat. LockBit сохранила часть партнёров и с остервенением стала атаковать по всему миру, выйдя снова в лидеры по количеству атак.

Кроме того, утёкший билдер LockBit стал причиной новых атак шифровальщика в России. Явных признаков связи между целевыми атаками не обнаружено; по всей видимости, их проводят разные группировки (прим. Anti-Malware.ru).

Не удивимся, если LockBit будут сейчас и завышать масштабы своей деятельности, чтобы максимально быстро устранить репутационные издержки и снова привлечь партнёров. Также понятно и желание «насолить» врагам. Это суждение красочно иллюстрируется историей с громкой атакой на ФРС, которая на деле оказалась атакой на среднестатистический американский банк.

Операцию «Кронос» нельзя считать успешной, деятельность LockBit не прекращена, победные реляции ФБР и других не соответствуют действительности. Раскрытие личностей активных участников LockBit вызывает сомнения даже в западном инфобез-сообществе. Сейчас очень много сплетен по этой истории, публичные заявления противоречивы. Впрочем, шоу и было создано правоохранителями для того, чтобы красиво подать свою пиар-победу.

Не вполне удачно с нашей точки зрения выглядит и помощь жертвам с расшифровкой. На ресурсе NoMoreRansom были размещены утилиты для расшифровки, разработанные японской полицией. Результаты работы этих утилит вводят в заблуждение как пострадавших от «партнёрки» LockBit, так и российских жертв программ-вымогателей, созданных с помощью билдера LockBit 3. Следует понимать, что расшифровка возможна только при наличии приватного ключа. В случае использования злоумышленниками билдера LockBit 3 приватный ключ находится только у атакующих. Расшифровать свои файлы могут только жертвы тех партнёров LockBit, чьи приватные ключи были захвачены.

Наш прогноз: деятельность партнёрской программы LockBit будет продолжаться. Сомнений нет, будет проделана работа над ошибками. Если победят соблазны владельцев LockBit, возможна история подобная той, что произошла с BlackCat. Ключевой фактор сейчас — страхи и недоверие. Страхи поначалу охватили владельцев крупных партнёрских программ, в мае было размещено объявление о продаже исходных кодов INC. Возможно, эти страхи — наибольший успех операции «Кронос», но они могут быстро пройти, если уже не прошли.