Мы собрали оценки зарегистрированного уровня DDoS-атак, наблюдавшихся в I квартале 2022 г. российскими компаниями «Лаборатория Касперского», Qrator Labs и StormWall, а также американским телеком-оператором Lumen Technologies. Действительно ли DDoS-атаки в этот период носили экстремальный характер и нанесли российским ресурсам ощутимый ущерб? Анализ четырёх отчётов, выпущенных независимо друг от друга, позволяет сделать выводы.

- Введение

- Оценка DDoS «Лабораторией Касперского»

- Оценка DDoS компанией Qrator Labs

- Оценка рынка DDoS компании StormWall

- Оценка DDoS компанией Lumen Technologies

- Оценка DDoS-угроз зависит от масштаба исследований и выборки

- Выводы

Введение

О беспрецедентном уровне кибератак в I квартале 2022 года, прежде всего DDoS, говорят в настоящее время многие. Это утверждение стало, похоже, «аксиомой». Ею пользуются практически все стороны, даже придерживающиеся противоположных политических взглядов. Достоверность тезиса можно проверить опираясь на отчёты компаний, которые занимаются оценкой DDoS-атак профессионально.

Мы провели анализ отчётов о DDoS-атаках в первом квартале 2022 г., официально опубликованных тремя российскими компаниями — «Лабораторией Касперского», Qrator Labs и StormWall, а также американским телеком-оператором Lumen Technologies.

Оценка DDoS «Лабораторией Касперского»

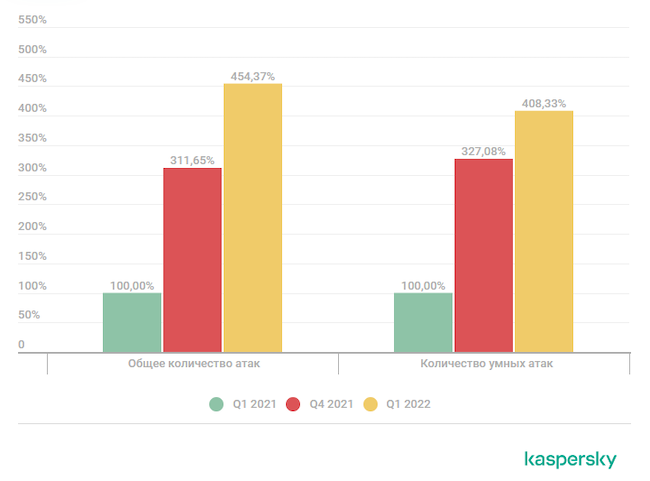

Отчёт «Лаборатории Касперского» был опубликован 25 апреля. В нём явно указано на то, что пик DDoS-атак пришёлся на восьмую неделю 2022 года, то есть на период с 21 по 27 февраля. Наибольшее число DDoS-атак было зафиксировано 25 февраля.

Рисунок 1. Сравнительное количество DDoS-атак по неделям, апрель 2021 — март 2022 гг. Источник: «Лаборатория Касперского»

Оценки «Лаборатории Касперского» указывают на то, что существенный рост DDoS-атак в первом квартале наблюдался «в конце февраля и начале марта». По мнению экспертов, атаки исходили в первую очередь от хактивистов и часто проводились с личных устройств, которые пользователи добровольно подключали к ботнету (например, открывая в браузере сайт-стрессер). Отмечается, что такие DDoS-атаки не способны принести существенного вреда атакуемым сайтам, поскольку являются маломощными и обычно непродолжительными по времени проведения.

Отличительной особенностью DDoS-атак этого периода стало то, что «хактивисты распространяли приложения, атакующие ресурсы из заданного списка от имени пользователя». Фактически это выглядело как «самореклама». Со ссылкой на данные компании Avast аналитики сообщают, что только одно DDoS-приложение скачали как минимум 900 пользователей из Украины.

В то же время отмечается, что эти приложения не просто проводили атаку от имени пользователя, но также применялись для сбора данных о том, кто проводил атаку: его IP-адресе, приблизительном местоположении, имени, данных о системе, часовом поясе, используемом языке и т. д. Такой шаг можно рассматривать как скоординированный фишинг для отбора тех пользователей, кто готов выполнять протестные действия с использованием предлагаемых программных средств. О том, кто являлся заказчиком сбора персональных данных, «Лаборатория Касперского» не сообщает.

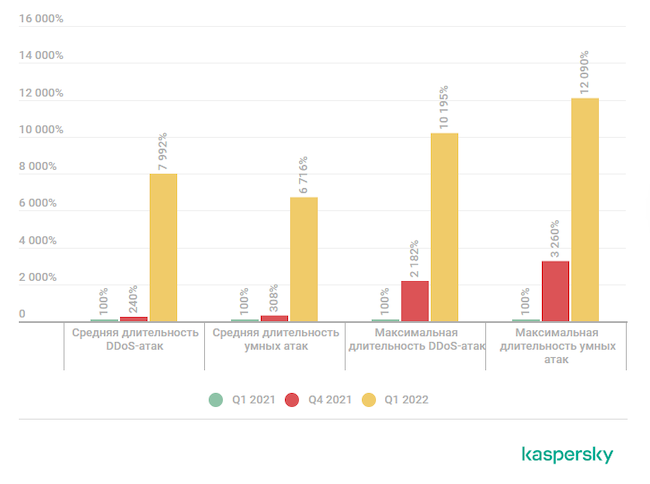

Также компания отчиталась, что зарегистрировала в I квартале рост средней продолжительности DDoS-атаки на два порядка. «Если раньше атаки измерялись минутами, то теперь средняя атака измеряется часами, а многие длились по несколько дней. Наиболее длительную атаку мы обнаружили 29 марта: она продолжалась чуть более 177 часов, то есть больше недели».

Рисунок 2. Продолжительность DDoS-атак в I квартале 2022 г., а также I и IV кварталах 2021 г. За 100 % приняты данные за I квартал 2021 г. Источник: «Лаборатория Касперского»

Оценка DDoS компанией Qrator Labs

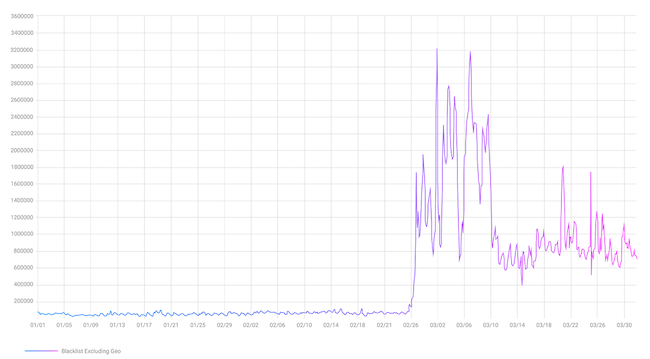

Компания Qrator Labs опубликовала свою оценку 27 апреля. В отчёте упоминалось, что первый квартал 2022 года оказался беспрецедентным с точки зрения DDoS-активности в прямой связи с событиями на Украине.

Рисунок 3. Интенсивность DDoS-инцидентов в течение I квартала 2022 года. Источник: Qrator Labs

Опубликованный график отражает серьёзный всплеск хакерской активности, который наблюдали исследователи Qrator Labs. В то же время он требует пояснений.

Как сообщает Qrator Labs, среди атак наблюдались в основном нападения хактивистов, которые выражали социальный протест посредством организации кибератак. За свою активность они не получали финансовой или иной выгоды. По оценкам вендора, хактивисты представляли собой «разрозненные группы людей, объединённые лишь мотивацией — подавить различные веб-ресурсы и онлайн-сервисы в ходе социально-политического конфликта». У таких группировок отсутствовало руководство, в качестве средств координации для выбора цели атаки, методов и сроков нападения они использовали мессенджеры.

Рисунок 4. Способы осуществления DDoS-атак на прикладном уровне. Источник: Qrator Labs

Qrator Labs также отметила, что всплеск DDoS-атак в первом квартале 2022 года следует рассматривать только с точки зрения их интенсивности. Их рост не отразился на суммарной мощности. «Можно сказать, что все атаки были в большинстве своём базового уровня. Чего-то чрезвычайно необычного, кроме их общего количества, мы не наблюдали», — ответили в Qrator Labs на запрос со стороны Anti-Malware.ru.

Об использовании хактивистами новых методов DDoS-атак, например с применением сетевых промежуточных устройств (middlebox), преобразующих и фильтрующих трафик для усиления кибератак, или файрволов, а также систем предотвращения вторжений (Intrusion Prevention Systems, IPS) и проверки сетевых пакетов (Deep Packet Inspection, DPI), не сообщается.

Среди других деталей отмечалось, что трафик DDoS-атак против российских ресурсов поступал из разных стран мира, в том числе из самой же РФ. Это объясняется распределённым характером вредоносной активности и может указывать на то, что подавление источников DDoS-атак не выполнялось, даже если они исходили с территории России.

Среди необычных проявлений был отмечен массовый перехват трафика (BGP Hijack) для сетей РФ 8 марта. «Виной тому оказался <украинский> интернет-провайдер LuReNET, который перетягивал на себя трафик многих сетей, принадлежащих в первую очередь российским интернет-провайдерам, таким как “Ростелеком”, “МегаФон”, “Билайн”, МТС, “ТрансТелеком”. В результате, пользователи из разных стран не могли получить к ним доступ».

Данный инцидент общей длительностью более 10 часов представлял собой умышленную организацию блокировки российских ресурсов. Перехват трафика был особенно заметен для пользователей из России, Гонконга, Индонезии, США. В результате было зафиксировано 3912 конфликтов с легитимными сетями. Инцидент затронул 146 автономных систем по всему миру.

Оценка DDoS-атак компанией StormWall

Проводя анализ трендов на глобальном ландшафте DDoS в I квартале 2022 года, компания StormWall выделила три направления: сезонные атаки на интернет-магазины в период совершения массовых покупок, привлечение хактивистов в связи с началом конфликта на Украине и появление новой методики координации DDoS-атак. Анализ выполнялся через сеть серверов фильтрации, развёрнутую компанией StormWall в пяти точках присутствия (Германия, США, Гонконг, Россия, Казахстан).

Сезонные DDoS-атаки являются уже традиционным явлением. Они были выявлены, например, с 1 по 10 мая 2022 года. Прирост их количества по сравнению с аналогичным периодом 2021 года составил: в 2,5 раза — для сектора электронной коммерции, в 4 раза — для сферы развлечений, в 9,5 раз — для медиаресурсов, в 2 раза — для онлайн-сервисов. По оценкам экспертов StormWall, такие атаки проводятся с целью вымогательства денег. В этом году на рост активности оказала влияние нестабильная экономическая ситуация во всём мире. Эти DDoS-атаки проводятся постоянно, но их мощность возрастает во время праздников.

Рисунок 5. Распределение DDoS-атак по отраслям экономики (I квартал 2022 года). Источник: StormWall

События на Украине также проявились в росте DDoS-активности, отмечают эксперты StormWall. Атаки проводились группами хактивистов в период с 24 по 28 февраля 2022 года. Пик активности пришёлся на 27 февраля. В дальнейшем кибератаки на российский бизнес продолжались. Основными странами, откуда они велись, были США (28,9 %) и Евросоюз (46,7 %).

Атакам подверглись ключевые российские компании из топливно-энергетического сектора, финансовой отрасли, производственной сферы, телеком-индустрии («Газпром», «Лукойл», «Норникель», «Татнефть», «Сибур», «Северсталь», «Яндекс», «Сбербанк», ВТБ, «Газпромбанк»), а также сайты правительственных организаций (Пенсионного фонда и Роскомнадзора).

Хотя атаки хактивистов были многочисленными, они не отличались высокой мощностью. Их организовывали в различных телеграм-каналах и на сайтах, где выкладывались списки объектов для кибератак.

Наиболее значимым явлением за указанный период стал поток мощных DDoS-атак (до 1,2 Тбит/с) — он начался в конце 2021 года и продолжался в начале 2022 года. Атаки неожиданно прекратились 11 января 2022 года, когда произошло отключение интернета в Казахстане, выполненное местными властями. После восстановления работы интернета в республике кибератаки возобновились.

По мнению исследователей, речь идёт об экспериментальной разработке новой методики координации DDoS-атак. Выстроенная система позднее «мутировала» и была распределена по регионам, откуда злоумышленники проводили DDoS-атаку против местной цели.

По оценкам StormWall, эта сеть состоит изо множества мощных, разнородных ботнетов, объединённых в кластер. Они охватывают самые разные устройства — от пользовательских ПК, серверов и маршрутизаторов до устройств домашнего и промышленного интернета вещей: веб-камер, умных телевизоров и пр. Для формирования сети применялись разные способы, инструменты и техники инфицирования и проникновения. «Поверх» ботнетов злоумышленники выстроили единую систему управления, что позволило проводить направленные DDoS-атаки повышенной мощности (более 1 Тбит/с).

Оценка DDoS компанией Lumen Technologies

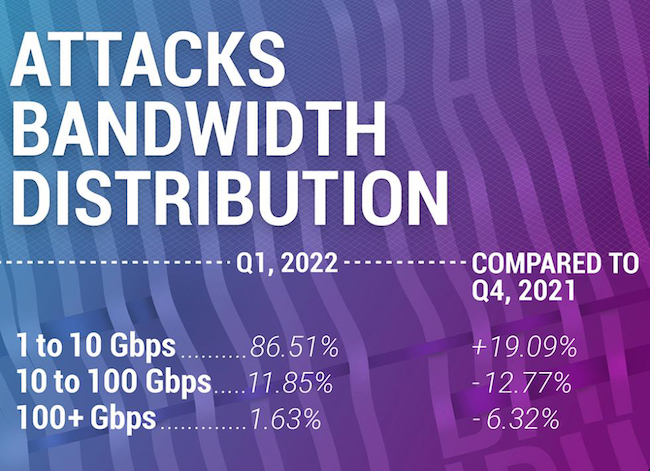

По оценкам американской телеком-компании Lumen Technologies, предыдущий IV квартал 2021 года отличался относительным спокойствием. Зарегистрированный в I квартале рост количества DDoS-атак до 6162 инцидентов соответствовал приросту на 66 % по сравнению с IV кварталом 2021 года и на 32 % по сравнению с I кварталом 2021 года. Оценка Lumen основана на атаках, которые испытывают на себе её клиенты, прежде всего американские компании.

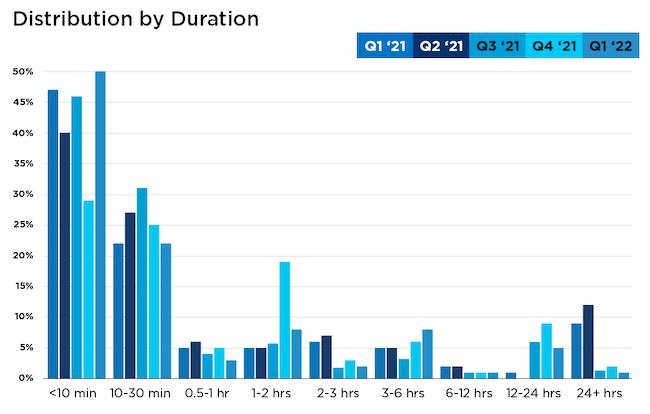

Отмечается, что средняя продолжительность периода DDoS-атаки на клиентов Lumen составила 10 минут, что на 67 % меньше, чем в IV квартале. Медианная продолжительность атак составила 30 минут, снижение по сравнению с 1 кварталом 2021 года — 33 минуты.

Самая продолжительная DDoS-атака длилась пять дней; это меньше, чем наблюдалось в I–III кварталах 2021 года, когда встречались DDoS-атаки длительностью более 10 дней.

Половина всех DDoS-атак на клиентов Lumen On-Demand длилась менее 10 минут. Это может означать, что злоумышленники были сосредоточены на проведении быстрых атак. 22 % нападений продолжались от 10 до 30 минут. Изредка встречались атаки длительностью от 3 до 6 часов. Количество атак продолжительностью более 24 часов сократилось на 85 % по сравнению с I кварталом 2021 года.

Крупнейшая атака, которую удалось обнаружить компании Lumen, характеризовалась мощностью в 775 Гбит/с. Для сравнения — самая мощная на сегодняшний день DDoS-атака на пользователей облачной платформы Azure, о которой сообщала Microsoft, имела мощность в 3,47 Тбит/с.

Встречалась также DDoS-атака мощностью в 127 млн пакетов в секунду. Кроме того, известно об очень мощной DDoS-атаке, о которой в апреле сообщал облачный провайдер Cloudflare; в пике она достигла 15,3 млн запросов в секунду. По словам специалистов компании, эта операция стала одной из самых серьёзных DDoS-атак, зарегистрированных на сегодняшний день. Но её продолжительность составила всего 15 секунд, а следовательно, этот новый механизм пока находится в экспериментальной проработке.

Рисунок 6. Анализ DDoS-атак в I квартале 2022 года. Источник: Lumen Technologies

Компания Lumen не даёт объяснений факту снижения интенсивности DDoS-атак в США, но можно высказать предположение, что события на Украине могли иметь к этому прямое отношение. Значительная часть «хакеров», которые в «спокойное» время работают по «экономическим» проектам, похоже, переключились в первом квартале на DDoS-атаки по «политическим» мотивам и работали против российских ресурсов. Бюджет для этих атак, судя по всему, отсутствовал.

Оценка DDoS-угроз зависит от масштаба исследований и выборки

Буквально неделю назад на нашем портале было опубликовано интервью с Рамилем Хантимировым, CEO и сооснователем компании StormWall. Там было высказано мнение, что для снижения бизнес-рисков в случае появления признаков DDoS-атаки лучше делать выбор в пользу применения специализированной защиты, чем опираться исключительно на сервис-функции провайдера или CDN. При этом сообщалось, что в последнее время компании StormWall приходится одновременно отражать DDoS-атаки в среднем на 50–60 её клиентов, тогда как совсем недавно это число не превышало 5–10.

Может показаться, что такой стремительный рост числа DDoS-атак противоречит представленным выше выводам о том, что вредоносная активность хоть и была заметной, но не выходила за обычные границы. Однако это «противоречие» объясняется тем, что оценки во многом зависят от масштаба проводимых исследований, выборки и особенностей исследуемого сегмента рынка. Те DDoS-атаки, которые могут казаться агрессивными для отдельных компаний, для других не представляют никакой угрозы.

Рамиль Хантимиров подтверждает, что в последнее время главными инициаторами DDoS-атак стали интернет-активисты (хактивисты). «Раньше атаки инициировали хакеры, которые сначала выбирали жертву, изучали её особенности, а затем атаковали. Сейчас же в одном только “Телеграме” есть по крайней мере несколько групп с сотнями тысяч участников, которых целенаправленно обучают проведению атак и предлагают всё новые и новые цели для их реализации», — сказал нам ранее эксперт.

Выводы

Анализ отчётов ряда компаний показал, что тезис об огромном всплеске DDoS-атак в связи с событиями на Украине достоверен лишь частично. В атаках против российских ресурсов в этот период наблюдался значительный наплыв хактивистов.

Доступность инструментов DDoS для пользователей сети и невысокие требования к пониманию правил их применения могут сильно поднять интенсивность DDoS-атак, проводимых против конкретной территории. Однако такие атаки в условиях отсутствия внешней координации не причиняют компаниям серьёзного ущерба. Обычно они непродолжительны, паразитная пакетная активность и загрузка канала получаются невысокими. Поэтому утверждать, что DDoS нанёс российским ресурсам значительный ущерб в I квартале 2022 года, необоснованно.

В то же время сбор персональных данных о тех, кто участвовал в проведении атак, вызывает опасения.

О том, как подобрать правильный набор средств защиты информации, который поможет защитить онлайн-ресурсы компании от DDoS-атак и взлома, можно узнать здесь.