Сертификат AM Test Lab

Номер сертификата: 323

Дата выдачи: 21.12.2020

Срок действия: 21.12.2025

- Введение

- Функциональные возможности системы «Синоним»

- Архитектура системы «Синоним»

- Технические характеристики системы «Синоним»

- Базовая настройка системы «Синоним»

- Сценарии использования системы «Синоним»

- Выводы

Введение

В современных реалиях большинству компаний, множеству государственных учреждений, иных организаций и общественных объединений для своевременного предоставления и активного продвижения своих услуг, для оперативного обмена информацией и ещё по весьма большому количеству причин приходится активно использовать сеть «Интернет». Поэтому для поддержания целостности и защищённости информационной инфраструктуры, своевременного обнаружения возможных сетевых атак и реагирования на них необходимо жёстко контролировать все точки соприкосновения внутренней сети с внешней.

Если же говорить о промышленных предприятиях, на базе которых развёрнуты и эксплуатируются автоматизированные системы управления технологическими процессами (АСУ ТП), то помимо контроля всех внешних соединений необходимо строго сегментировать имеющуюся информационную сеть предприятия и физически отделить эти сегменты от действующей АСУ ТП. Также следует строго разграничить доступ персонала к таким изолированным сетевым сегментам, составить строгие правила по всем входящим и исходящим информационным потокам и оперативно пресекать возникающие инциденты в области безопасности.

Минимизировать и ликвидировать последствия реализации угроз возможно при помощи таких решений, как безопасные сетевые шлюзы. Одним из представителей этого класса является система «Синоним» от российской компании «АйТи БАСТИОН» — программно-аппаратный шлюз с функциями по защите информации.

Система позволяет реализовать безопасную передачу данных между различными критически важными узлами сетевой инфраструктуры компании или промышленного предприятия, например между внутренней сетью и интернетом. Также возможно реализовать безопасный шлюз между внутренними сегментами информационной инфраструктуры организации, например для создания более защищённой и закрытой подсети или же для отделения корпоративной ЛВС («демилитаризованной зоны») от АСУ ТП предприятия. «Синоним» позволяет организовывать как однонаправленную, так и двунаправленную передачу данных.

Функциональные возможности системы «Синоним»

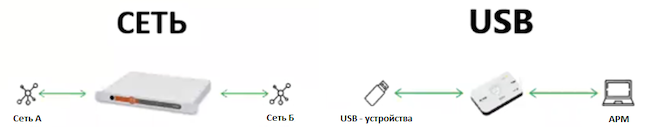

Программно-аппаратный комплекс «Синоним» на сегодняшний день доступен в двух вариантах исполнения (рисунок 1). Первый вариант является безопасным шлюзом передачи данных по сети, а второй — по интерфейсу USB. Для краткости дальнейшего описания будем называть их «Синоним-Сеть» и «Синоним-USB» соответственно.

Рисунок 1. Варианты исполнения системы «Синоним»

Базовые принципы работы и функции системы «Синоним» в целом не зависят от варианта исполнения, но тем не менее в рамках данного обзора при описании функциональных возможностей продукта мы разделим их.

В варианте исполнения «Синоним-Сеть» можно выделить следующие основные функции и особенности:

- Система позволяет изолировать сегменты (участки) сети компании друг от друга. Это даёт возможность скрывать используемые межсетевые экраны и другие средства обеспечения информационной безопасности, а также делать невидимыми целые подсети внутри организации — что, в свою очередь, значительно затрудняет распространение вредоносных программ и мешает злоумышленникам закрепляться и продвигаться в сетевой инфраструктуре.

- Система способна нейтрализовывать сетевые атаки на физическом, сетевом, канальном и транспортном уровнях в соответствии с семиуровневой моделью OSI. Например, к таким сетевым атакам можно отнести TCP SYN flooding, TCP attack, UDP flooding, UDP attack, MAC flooding, IP modification, MAC modification, DHCP attack, ICMP attack, MAC attack.

- Система минимизирует угрозы информационной безопасности, связанные с эксплуатацией уязвимостей «нулевого дня».

- «Синоним» позволяет ограничивать количество внутренних систем, способных получать доступ к внешним ресурсам, и настраивать для них определённые правила доступа. Это справедливо и для внешних систем, которые могут получать доступ к внутренним закрытым информационным ресурсам компании.

- Система проверяет наличие корректного цифрового сертификата, гарантируя его подлинность, при передаче файлов через встроенный FTP-сервер.

- «Синоним» позволяет проводить контентную фильтрацию информации и может интегрироваться с другими ИБ-системами, такими как межсетевые экраны или антивирусное программное обеспечение, для достижения наилучших результатов работы.

- «Синоним» даёт возможность осуществлять безопасную передачу файлов между сегментами сети.

В варианте исполнения системы «Синоним-USB» можно выделить следующие основные функции и особенности:

- Система нейтрализует атаки на транспортном уровне протокола USB. Это достигается путём блокирования такой транспортной информации с целью её последующего восстановления и дальнейшей передачи в закрытые участки сети в соответствии с правилами действующей политики ИБ.

- Система непрерывно проводит контроль наличия нарушений и аномалий в направлении передачи информации.

- Система позволяет защитить рабочие места и критически важные точки информационной сети предприятия от USB-киллеров и подобных им устройств.

- Система проводит фильтрацию данных, передаваемых от USB-совместимых устройств в защищённую информационную инфраструктуру компании, в соответствии с настроенными правилами ИБ, а также позволяет взаимодействовать с установленными антивирусными программами.

Далее в обзоре мы детально рассмотрим только сетевой вариант исполнения программно-аппаратного комплекса, поэтому в последующих разделах под словами «система “Синоним”» будет подразумеваться именно он.

Архитектура системы «Синоним»

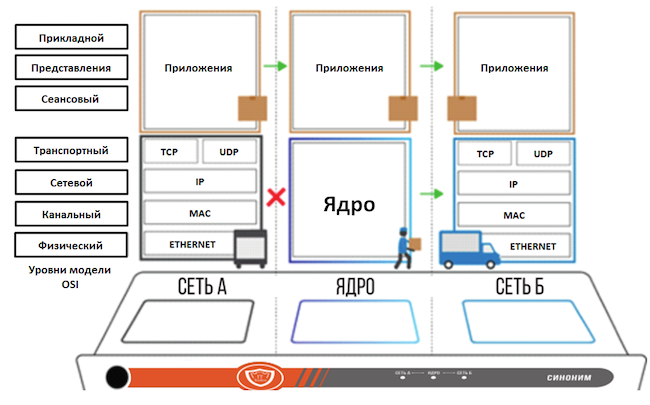

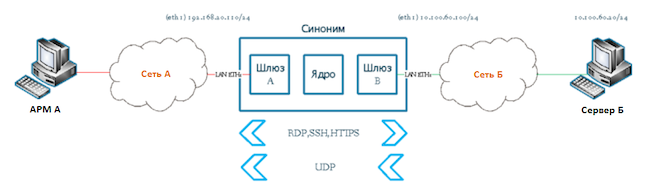

Внутренняя архитектура системы представлена на рисунке 2. Она включает в себя три блока обработки входящего трафика: сеть А, сеть Б и ядро.

Рисунок 2. Внутренняя архитектура системы «Синоним»

Описание проще начать с блока «Сеть Б», который предназначен для приёма и обработки входящего трафика из внешней информационной сети. Здесь происходят анализ потока данных и сравнение его с существующими и ранее настроенными правилами и фильтрами. Затем проверенный и отфильтрованный трафик передаётся в блок «Ядро».

В ядре происходит переупаковка пакетов входящего трафика по специальному алгоритму, заложенному разработчиками: каждый пакет обрамляется служебной информацией системы «Синоним». После этого весь подготовленный трафик поступает в блок «Сеть А», где движется по установленным протоколам передачи информации во внутреннюю защищённую сеть компании.

В случае двунаправленной передачи данных функции блоков «Сеть А» и «Сеть Б» соответствующим образом расширяются: «Сеть А» принимает входящий трафик из защищённой информационной сети компании, анализирует его и передаёт далее в блок «Ядро», где он обрабатывается, перепаковывается и поступает в блок «Сеть Б» для дальнейшей отправки адресату в незащищённую сеть.

Архитектура системы позволяет минимизировать множество сетевых атак за счёт того, что злоумышленник способен скомпрометировать только первую информационную сеть. Также она обеспечивает полноценную работу всех используемых сетевых протоколов.

Технические характеристики системы «Синоним»

Для реализации сокрытия защищённой информационной сети система «Синоним» имеет два сетевых SFP-интерфейса, которые предназначены для подключения к каждому из разделяемых сегментов.

Базовые механизмы решения основаны на применении списка разрешающих правил, которые регулируют передачу входящего трафика. Разрешающие правила должны быть настроены на каждом интерфейсе системы независимо друг от друга, но согласованно. Разрешающие правила одного интерфейса должны быть идентичны разрешающим правилам второго интерфейса, в противном случае система примет все возможные меры по блокировке всего входящего и исходящего трафика.

В таблице 1 представлены все основные технические характеристики системы «Синоним».

Таблица 1. Характеристики системы «Синоним»

| Характеристика | Значение |

| Общая характеристика изделия | |

| Тип корпуса | Цельный одноюнитовый корпус для установки в стойку 19’’ |

| Глубина корпуса | 346 мм |

| Вес изделия | 6 кг |

| Потребляемая мощность для расчёта источника бесперебойного питания | 100–240 В, 50–60 Гц, 15–30 Вт |

| Поддержка Ethernet | 100 Мбит/с или 1 Гбит/с, автоопределение, полудуплекс и полный дуплекс |

| Рабочий температурный диапазон изделия | 0…+45 °C |

| Температурный диапазон хранения изделия | -20…+70 °C |

| Среднее время наработки изделия на отказ | 43 277 часов |

| Поддержка двунаправленного трафика | Да |

| Поддержка нескольких протоколов передачи информации (TCP / UDP) | Да, интегрирован в «Ядро» (блок односторонней передачи) |

| Поддержка двунаправленной / однонаправленной передачи информации по протоколу TCP | Поддерживается. Настраивается отдельно администратором системы |

| Наличие функции проверки сетевого трафика | Да |

| Программное обеспечение для транслятора протоколов | Без использования прокси |

| Поддержка прокси-сервера передачи файлов | Да, в режиме сервера или в пуш-режиме |

| Наличие киберзащиты сетевого потока | Да |

| Наличие функции автоматической реконфигурации при аварийном восстановлении | Да |

| Поддержка NTP-сервера | Да |

| Характеристика используемого накопителя | |

| Тип и объём накопителя | SSD, 128 ГБ для каждого шлюза |

| Гарантированный объём записи данных на накопитель (TBW) | 70 ТБ |

| Среднее время наработки накопителя на отказ | 2 000 000 часов |

| Характеристики транспортного протокола | |

| Количество слотов транспортного протокола | 64 |

| Максимальное количество подключений на каждый слот | 50 |

| Поддержка транспортных протоколов | Поддерживает протоколы на основе TCP / UDP, в том числе RDP, SSH, HTTP(S), Golden Gate replication, MySQL replication, TELNET, IEC-60870-5-104, ModBus, BacNet, S7, OPC-UA, а также ряд других протоколов |

| Парадигма, поддерживаемая UDP | Unicast / Multiсast / Broadcast |

| Пропускная способность | 200 Мбит/с |

| Задержка | 1 мс |

| Характеристики протокола передачи файлов | |

| Поддержка протоколов | FTP, FTPS (Mode 2, защищённое соединение на канале управления; Mode 3, защищённое соединение как для управления, так и для передачи файлов), SFTP |

| Инструменты безопасной передачи файлов | Вставка цифровой подписи в исходящие файлы; проверка цифровой подписи во всех входящих файлах |

| Максимальный размер передаваемого файла | 64 ГБ |

| Проверка подлинности файла | Используются цифровые сигнатуры: Binary, Base64 |

| Поддержка шифрования | RSA / RSASSA-PS |

| Поддержка хеш-функций | SHA256/512 |

| Поддержка фильтрации | Да, на основе чёрного и белого списков |

| Пропускная способность | 100 Мбит/с — скорость отдачи и приёма, 200 Мбит/с — совокупная скорость передачи |

На рисунке 3 представлен внешний вид задней панели системы «Синоним». Всего в решении используются два интерфейса SFP (LAN), два интерфейса RJ-45, два интерфейса USB типа B и два разъёма питания.

Рисунок 3. Внешний вид задней панели системы «Синоним»

Два порта SFP (LAN) используются для соединения двух сетей — «А» и «Б». Порты с интерфейсом RJ-45 применяются для управления и настройки отдельно для шлюза «А» и шлюза «Б». Порты с интерфейсом USB типа B используются для получения доступа к консоли управления шлюзами при первоначальной и базовой настройке системы в целом, а также при первоначальной настройке шлюзов «А» и «Б».

На рисунке 4 представлен внешний вид передней панели системы «Синоним». Здесь располагаются кнопка включения и три светодиода, которые своевременно сигнализируют специалисту по информационной безопасности или системному администратору о наличии или отсутствии ошибок в работе «Синонима».

Рисунок 4. Внешний вид передней панели системы «Синоним»

При включении изделия попеременное мигание светодиодов сети «А», ядра и сети «Б» зелёным, синим и красным цветом сигнализирует об отсутствии ошибок при загрузке. Последующее зелёное свечение этих же светодиодов свидетельствует о нормальном функционировании изделия и о наличии подключённых к нему информационных сетей.

Базовая настройка системы «Синоним»

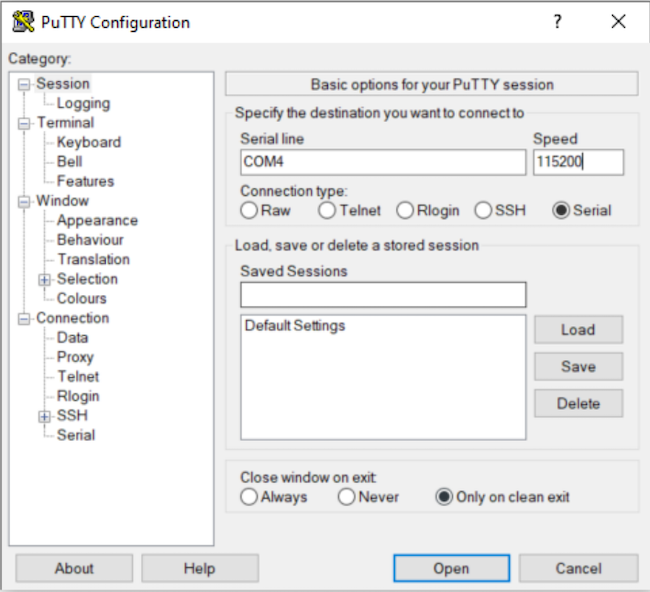

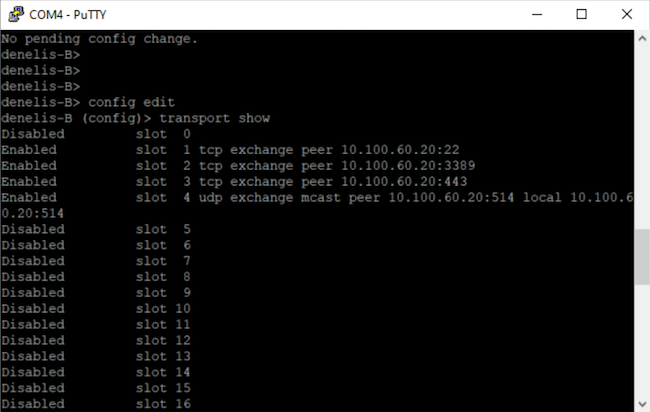

Настройка системы «Синоним» осуществляется поочерёдно для шлюза «А» и для шлюза «Б». Для этого необходимо подключиться к аппаратному порту «КОНСОЛЬ» каждого из шлюзов. Вся настройка решения осуществляется в режиме командной строки, вендор советует использовать для этого клиент PuTTY.

Первоначальная настройка начинается с конфигурации сети. Для этого подключаемся к консоли (рисунок 5).

Рисунок 5. Настройка PuTTY для конфигурирования системы «Синоним»

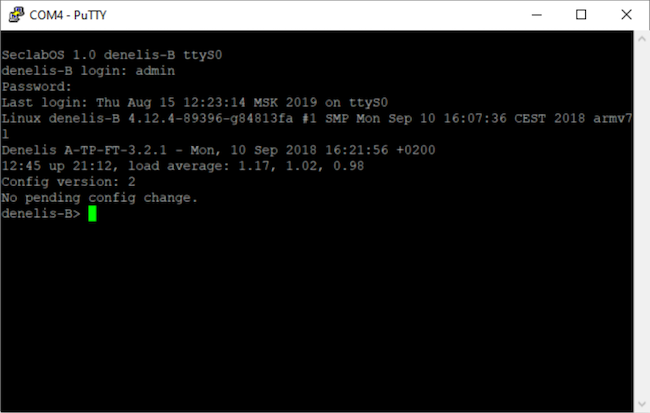

После подключения и ввода логина и пароля администратора системы нам становится доступен консольный режим настройки системы (рисунок 6).

Рисунок 6. Консоль для настройки системы «Синоним»

Первоначально нам доступна общая информация, а именно версия прошивки, системное время и дата.

На рисунке 7 представлена схема сети, в соответствии с которой мы будем настраивать «Синоним».

Рисунок 7. Схема настраиваемой сети в системе «Синоним»

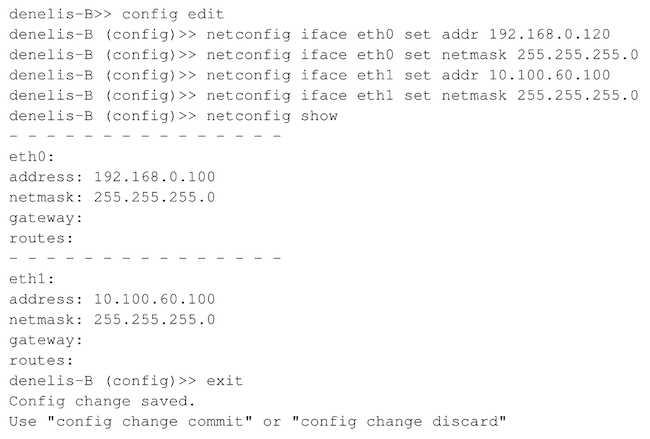

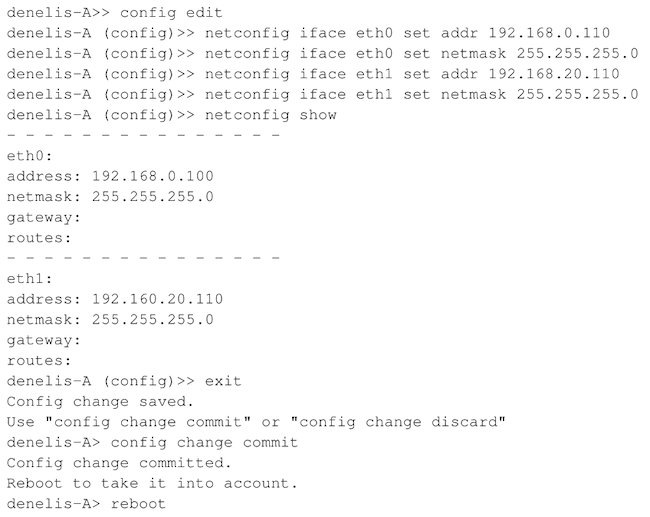

Для настройки сети по выбранной нами схеме поочерёдно подключаемся к порту «КОНСОЛЬ» каждого из шлюзов и настраиваем последние в соответствии с листингом, представленным на рисунках 8 и 9.

Рисунок 8. Настройка шлюза «Б» системы «Синоним» в соответствии со схемой сети

Рисунок 9. Настройка шлюза «А» системы «Синоним» в соответствии со схемой сети

После настройки сети в системе «Синоним» необходимо установить и синхронизировать на шлюзах системное время и дату. Это возможно сделать тремя способами: с помощью NTP-сервера, в ручном режиме или путём синхронизации по второму шлюзу.

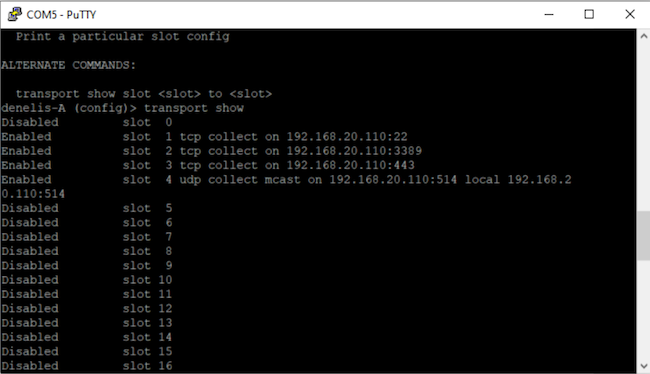

Далее настраивается режим работы системы: передача пакетных данных либо передача файлов с проверкой цифровой подписи. В заключение настраиваем слоты. На рисунке 10 и 11 в качестве примера показана настройка 4 слотов в системе «Синоним» отдельно для шлюза «А» и шлюза «Б» соответственно.

Рисунок 10. Настройка слотов шлюза «А» системы «Синоним»

Рисунок 11. Настройка слотов шлюза «Б» системы «Синоним»

На этом этапе вся базовая настройка решения завершается.

Сценарии использования системы «Синоним»

Получение доступа к серверу в защищённом сегменте сети

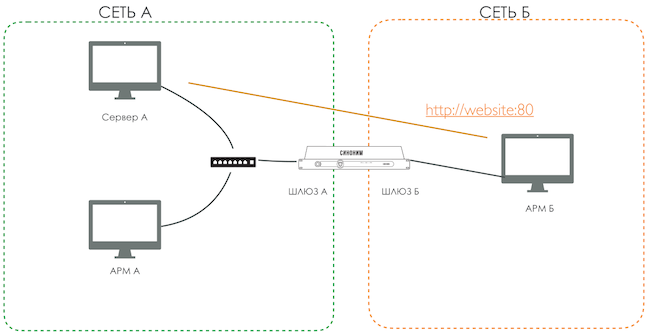

Первый рассматриваемый сценарий использования системы «Синоним» — это возможность получения доступа АРМ из сети «Б» к серверу, расположенному в сети «А». Схематично вариант такого сценария представлен на рисунке 12.

Рисунок 12. Схема стенда для проверки доступа АРМ к серверу при использовании системы «Синоним»

Для начала убеждаемся, что АРМ из сети А имеет доступ к серверу А. Так как HTTP-протокол работает поверх TCP/IP, включаем в системе «Синоним» двунаправленный обмен данными.

Затем делаем обращение из АРМ Б к необходимому нам ресурсу на сервере А. Запрос на доступ из АРМ Б первоначально поступает на шлюз Б системы «Синоним», где транспортные уровни перестраиваются в соответствии с утверждённой политикой информационной безопасности и передаются далее на шлюз А, откуда наш запрос попадает на сервер А. В обратную сторону информация передаётся в аналогичном порядке.

В итоге АРМ Б позволяет получить доступ к информации, расположенной на сервере А в закрытой части сети. «Синоним» в этом случае обеспечивает двунаправленный обмен данными. При передаче пакетов информация уровней 1, 2, 3 и 4 в соответствии с семиуровневой моделью OSI заблокирована и восстановлена на принимающей стороне, что исключает риски атак на транспортном уровне передачи информации.

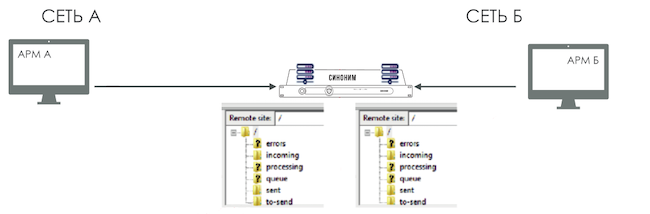

Передача файла без проверки цифровой подписи

Изучаем второй сценарий использования системы «Синоним», а именно передачу файла из сети А в сеть Б без проверки цифровой подписи передаваемого файла. Схематично вариант такого сценария представлен на рисунке 13.

Рисунок 13. Схема стенда для проверки передачи файла из сети А в сеть Б без проверки его цифровой подписи при использовании системы «Синоним»

При помощи АРМ А создаём тестовый файл «test.txt» без цифровой подписи и загружаем его в папку «to-send» на FTP-сервере системы «Синоним». Объект оказывается на FTP-сервере шлюза А, после чего система сравнивает параметры файла (как правило, имя и размер) с настроенными правилами и фильтрами. Если свойства файла не противоречат действующей политике безопасности компании, то он перемещается на FTP-сервер шлюза Б, в папку «incoming».

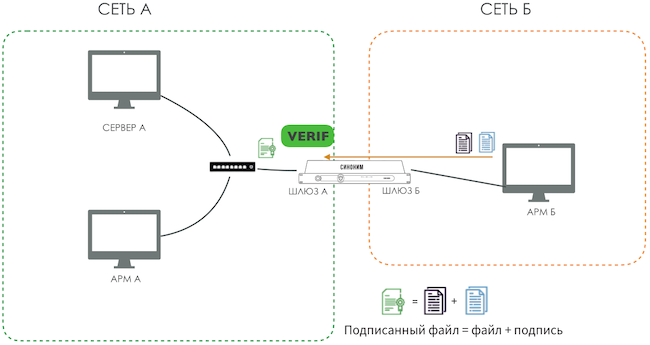

Передача файла с использованием проверки цифровой подписи

Теперь рассмотрим вариант предыдущего сценария с обязательной проверкой цифровой подписи передаваемого файла, схематично представленный на рисунке 14.

Рисунок 14. Схема стенда для проверки передачи файла из сети Б в сеть А с проверкой его цифровой подписи при использовании системы «Синоним»

Система «Синоним» позволяет подписывать файлы цифровой подписью и проверять её. Используемая цифровая подпись совместима с OpenSSL. Для выполнения такой процедуры необходимо иметь два криптографических ключа: приватный и ассоциированный с ним публичный. Первый, соответственно, используется для подписывания файлов, а второй — для проверки.

С помощью АРМ Б создаём два тестовых файла: «test_yes.txt» и «test_no.txt». Загружаем их для дальнейшей передачи на FTP-сервер в папку «to-send» шлюза Б системы «Синоним». Загруженные файлы не отображаются в текущей директории, но их можно найти в папке «queue». В режиме проверки система «Синоним» ожидает появления подписи, связанной с файлом, в течение 5 минут. По истечении этого времени файл уничтожается, если подпись к нему так и не была найдена.

Поэтому следом, не позднее чем через пять минут, загружаем туда же (в папку «to-send» шлюза Б) файл «test_yes.txt.sig». Тогда файлы «test_yes.txt» и «test_yes.txt.sig» переместятся в папку «sent» и в итоге окажутся доступными для скачивания в папке «incoming» FTP-сервера шлюза А, откуда их можно забрать с АРМ А. Файл без связанной с ним цифровой подписи — «test_no.txt» — никуда не отправится и будет удалён.

Противодействие сканированию закрытого сегмента сети

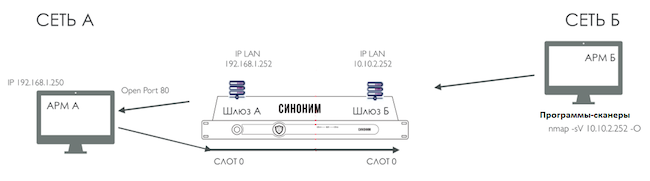

В заключение разберём такой сценарий использования системы «Синоним», как противодействие несанкционированному сканированию внутренней информационной инфраструктуры, которая находится в закрытом сегменте сети. Схематично вариант такого сценария представлен на рисунке 15.

Рисунок 15. Схема стенда для проверки противодействия незаконному сканированию закрытого сегмента сети при использовании системы «Синоним»

Как видно из рисунка 15, злоумышленник при помощи программ-сканеров пытается получить карту закрытой инфраструктуры компании. Но единственная точка доступа в такой сегмент сети в нашем случае — система «Синоним».

Запросы от нарушителя поступают на шлюз Б системы «Синоним», а именно на его сетевые порты 21 (FTP) и 80 (HTTP). Система пробрасывает соединение с порта 80 шлюза Б на тот же порт АРМ А через свой нулевой слот; АРМ А фиксирует открытое соединение через шлюз А системы «Синоним» и отправляет ответ на этот же нулевой слот.

Таким образом, для получения запрашиваемой информации необходимо знать, через какой слот в настоящий момент происходит передача данных. У злоумышленника нет таких сведений, и поэтому единственной доступной для него информацией становятся IP-адрес и MAC-адрес шлюза Б системы «Синоним».

Выводы

После детального исследования программно-аппаратного комплекса «Синоним» можно сделать вывод, что его функциональность позволяет в полной мере охватывать имеющиеся на сегодняшний момент требования по эффективному сегментированию внутренней информационной инфраструктуры компании, отделению внутренней сети от внешних каналов передачи информации, а также размежеванию офисной ЛВС и промышленной сети предприятия вместе с развёрнутой там АСУ ТП. Использование варианта исполнения «Синоним-USB» даёт возможность безопасно передавать файлы на конечные точки и защищает от устройств класса USB Killer.

При этом архитектура решения позволяет полностью скрывать внутреннюю информационную инфраструктуру компании в разделённых сегментах сети или же всю сеть целиком от неправомерного доступа извне. Также архитектура «Синонима» эффективно препятствует развитию атак на физическом, сетевом, канальном и транспортном уровнях в соответствии с семиуровневой моделью OSI.

На сегодняшний момент на отечественном рынке информационной безопасности представлено уже заметное количество решений, подобных рассматриваемой системе. При этом окончательный выбор системы «Синоним» для многих заказчиков может быть оправдан не только соображениями разумной достаточности, но и эффективным заделом на будущее.

Достоинства:

- Два варианта исполнения «Синоним-Сеть» и «Синоним-USB», дающие возможность эффективно изолировать не только информационные сети компании, но и конечные точки инфраструктуры.

- Архитектура, позволяющая нейтрализовывать сетевые атаки на физическом, сетевом, канальном и транспортном уровнях в соответствии с семиуровневой моделью OSI.

- Минимизация угроз информационной безопасности, связанных с эксплуатацией уязвимостей «нулевого дня».

- Проверка наличия корректного цифрового сертификата при передаче файлов через встроенный FTP-сервер.

- Возможность интеграции с другими наложенными средствами защиты информации.

- Обеспечение соответствия требованиям регуляторов к операторам КИИ.

- Решение находится в процессе сертификации по НДВ-4 ФСТЭК России (получение сертификата запланировано на первую половину 2021 года).

Недостатки:

- Возможность соединения между собой только двух информационных сетей (сегментов сети) сетевой инфраструктуры компании.

- Отсутствие встроенного программного клиента для настройки системы (графический режим не предусмотрен, конфигурация в режиме командной строки требует использования стороннего ПО).