Сертификат AM Test Lab

Номер сертификата: 557

Дата выдачи: 29.12.2025

Срок действия: 29.12.2030

- Введение

- Функциональные возможности RuSIEM WAF 1.0

- Архитектура RuSIEM WAF 1.0

- Системные требования RuSIEM WAF 1.0

- Лицензирование RuSIEM WAF

- Выводы

Введение

Во втором квартале 2025 года число обнаруженных уязвимостей в популярных веб-приложениях выросло на 58 % по сравнению с предыдущим кварталом. Было проанализировано свыше 120 продуктов, включая плагины для WordPress, роутеры и телеком-оборудование. Эксперты зафиксировали 215 уязвимостей, что на 60 % больше, чем в первом квартале. Данные результаты хорошо коррелируют с оценками аудитории эфира AM Live, где обсуждались риски, характерные для веб-приложений. Высокая активность злоумышленников и наличие уязвимостей в веб-приложениях различных отраслей экономики обуславливают необходимость применения Web Application Firewall (WAF).

На протяжении длительного периода RuSIEM фактически оставался монопрофильным поставщиком, однако системный контакт с заказчиками и анализ потребностей рынка привели к необходимости инвестировать в расширение продуктовой линейки. Версия 1.0 RuSIEM WAF позволяет снизить перечисленные угрозы, обеспечивая защиту веб-приложений от атак. В продукте реализованы мониторинг трафика и фильтрация контента, поддержка настраиваемых правил, виртуальный патчинг, интеграция с другими системами безопасности. Вендор адаптирует решение под конкретные задачи заказчика, а также учитывает их предложения и приоритеты при формировании дорожной карты развития решения.

RuSIEM рассчитывает, что его WAF сможет занять сильные позиции в своём сегменте. При этом компания стремится сохранить подход к ценообразованию и планирует выпуск ограниченной по функциональности, но бесплатной версии.

На момент публикации обзора WAF не включён в реестр отечественного ПО. По словам RuSIEM, продукт проходит сертификацию ФСТЭК России.

Функциональные возможности RuSIEM WAF 1.0

RuSIEM WAF — интеллектуальная система защиты веб-приложений от атак и уязвимостей. Она решает задачи:

- пропускает легитимные запросы пользователей;

- обнаруживает атаки, используя наборы актуальных правил;

- блокирует вредоносные запросы на ранней стадии обработки, опираясь на различные атрибуты (IP-адрес, cookie и другие);

- предотвращает взлом веб-приложений, кражу и подмену данных путём блокировки целевых и массовых атак.

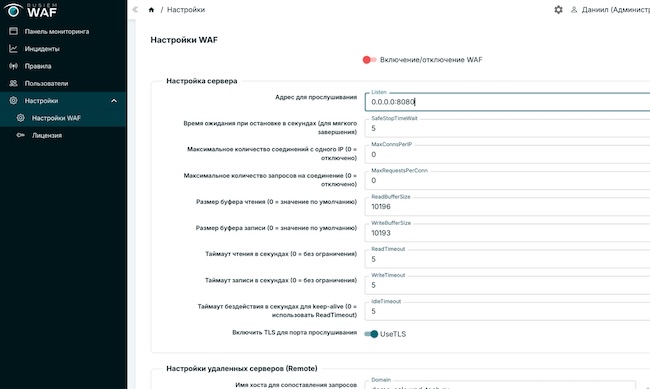

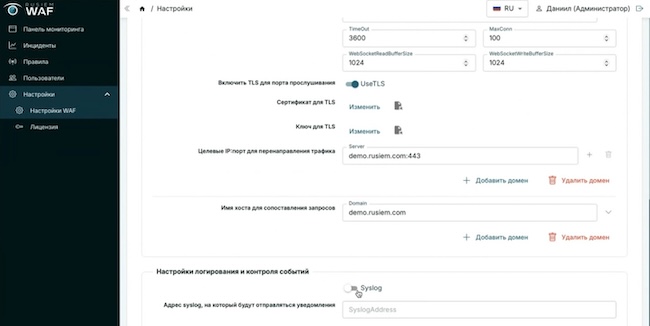

После развёртывания необходимо будет выполнить первоначальную настройку WAF: указать адрес для прослушивания, задать время ожидания при остановке, определить максимальное количество соединений с одного IP-адреса и заполнить другие необходимые параметры. Процесс настройки реализован максимально просто, что позволяет быстро привести систему в рабочее состояние.

Рисунок 1. Настройка RuSIEM WAF 1.0

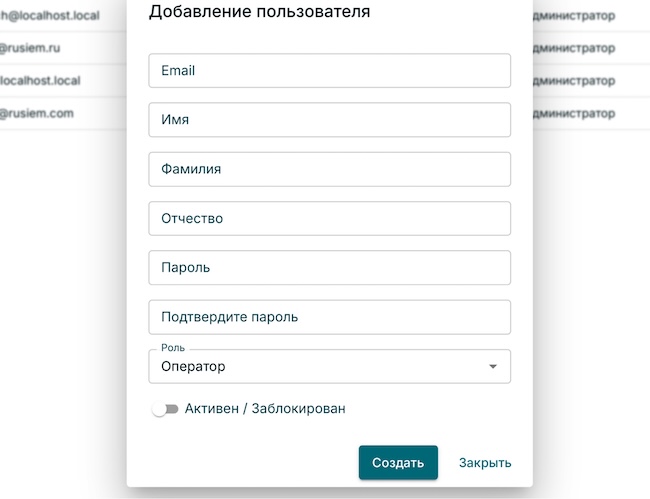

Далее выполняется создание учётных записей пользователей: назначаются пароли и роли для сотрудников. Администратор получает полный доступ к функциональным возможностям интерфейса, тогда как оператор ограничен возможностью работы с панелью мониторинга, просмотром инцидентов и правил без права их изменения.

В открывшейся форме необходимо заполнить следующие поля:

- email;

- имя;

- фамилия (заполнение необязательно);

- отчество (заполнение необязательно);

- пароль;

- подтверждение пароля;

- роль (выбирается из выпадающего списка: администратор или оператор);

- статус учётной записи (активация пользователя).

Рисунок 2. Создание учётной записи пользователя в RuSIEM WAF 1.0

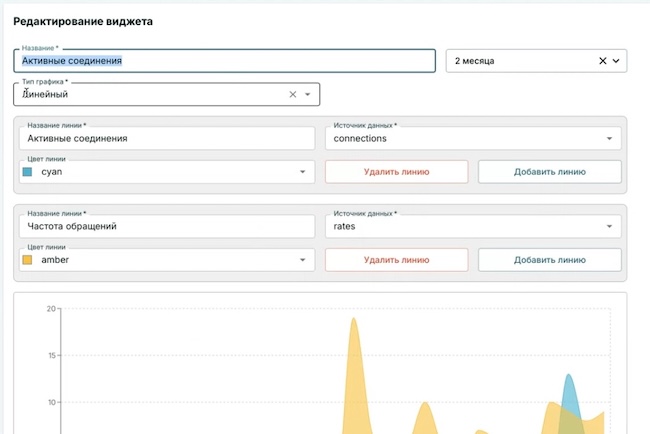

После выполнения настроек сведения о состоянии веб-приложения отображаются на панели мониторинга. Дашборды панели можно настраивать индивидуально, добавлять / удалять виджеты и менять другие параметры отображения, интервалы обновления информации.

Рисунок 3. Панель мониторинга RuSIEM WAF 1.0

Рисунок 4. Пример редактирования виджета

Обнаружение угроз и контроль трафика

RuSIEM WAF обеспечивает многоуровневую защиту веб-приложений, блокируя наиболее опасные и распространённые угрозы, включая:

- SQL-инъекции;

- межсайтовый скриптинг (XSS);

- DDoS-атаки;

- другие OWASP-уязвимости.

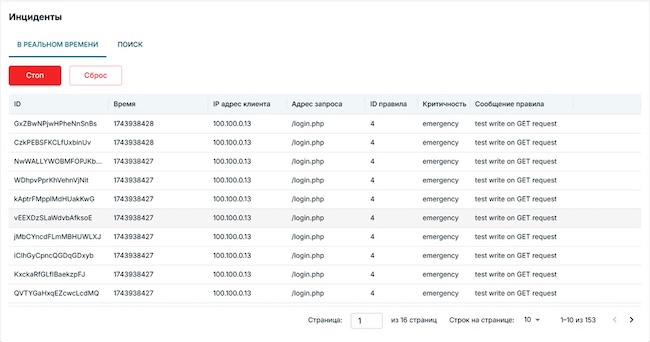

Система контролирует входящий и исходящий трафик, анализирует HTTP / HTTPS-запросы в режиме реального времени, мгновенно реагирует на аномалии и предотвращает инциденты ещё до их реализации.

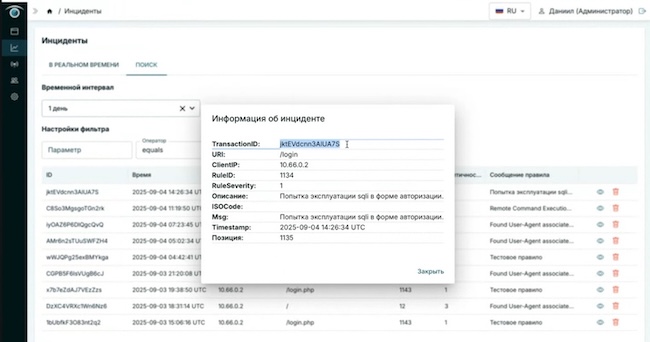

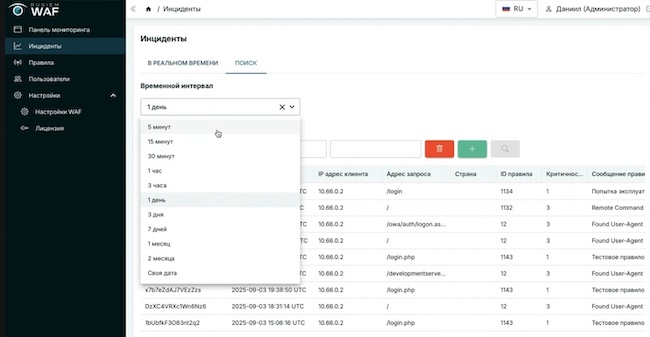

Рисунок 5. Инциденты в RuSIEM WAF

Рисунок 6. Детальная информация об инциденте

В системе доступна фильтрация инцидентов, поиск и настройка отображения данных.

Рисунок 7. Настройка отображения инцидентов

Поведенческий анализ в версии 1.0 пока не реализован, равно как и возможность выявления ложных срабатываний, что ограничивает функциональность в части адаптивного распознавания аномалий и автоматической корректировки правил фильтрации.

Виртуальный патчинг

Позволяет RuSIEM WAF устранять уязвимости без внесения изменений в код приложения, например, за счёт фильтрации опасных строк, способных вызвать SQL-инъекции. Виртуальный патчинг оперативно снижает риск эксплуатации уязвимости до момента тестирования и внедрения полноценного патча, обеспечивая непрерывность бизнес-процессов и позволяя поддерживать стандартный цикл применения обновлений. За счёт такого подхода защита уязвимых компонентов реализуется без физического обновления системы, обеспечивая эффективную «заплатку» без простоев.

Гибкие настраиваемые правила

Защита в RuSIEM WAF обеспечивается за счёт гибкой настройки правил фильтрации, которые определяют, какие запросы считать легитимными, а какие — потенциально опасными.

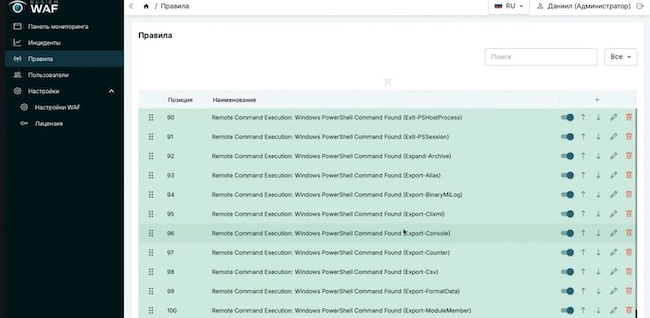

На данный момент в системе более 1200 предустановленных правил, которые пишут аналитики и нейросети. В будущих релизах вендор планирует интегрировать собственную нейронную сеть, которая позволит формулировать запросы типа «какое правило необходимо создать для выполнения конкретного действия» и получать рекомендации по его настройке. Пользователю останется только проверить корректность написанного правила.

Рисунок 8. Предустановленные правила в RuSIEM WAF 1.0

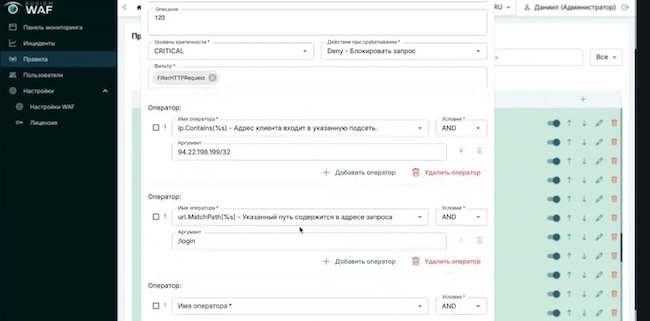

В ряде WAF-систем правила приходится писать вручную, что затрудняет их понимание и исправление ошибок, особенно для пользователей без навыков программирования. Графический конструктор RuSIEM позволяет создавать и настраивать правила без навыков программирования.

Администратор может выполнять следующие действия с правилами: добавление, активация или деактивация, редактирование и удаление. Новые настройки применяются сразу в рабочем режиме, так как функция предварительного тестирования правил пока не реализована.

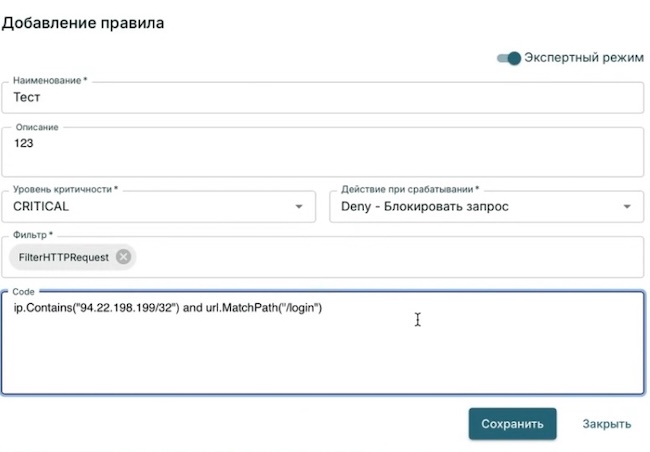

Рисунок 9. Пример добавления правила

RuSIEM WAF 1.0 поддерживает настройку белых списков IP-диапазонов для автоматического пропуска доверенного трафика (через правила).

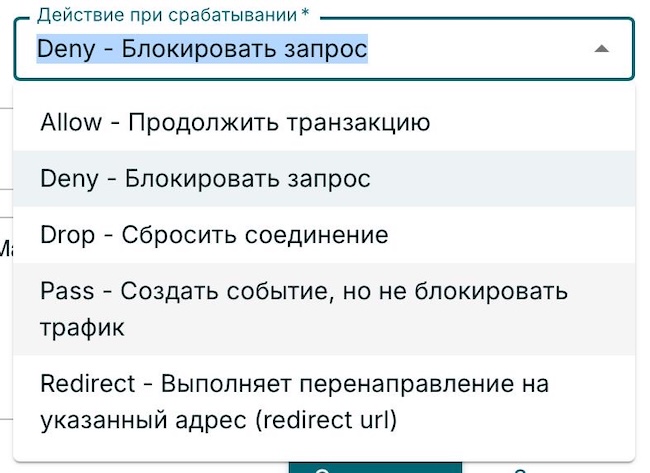

Каждое правило может иметь уровень критичности: CRITICAL (критичный), WARNING (предупреждение), ALERT (тревога) и INFO (информация). Для срабатывания правила можно выбрать действие: Allow (разрешить транзакцию), Deny (блокировать запрос) или Drop (сбросить соединение), Pass (создать событие, но не блокировать трафик), Redirect (выполняет перенаправление на указанный адрес).

Рисунок 10. Выбор действия при срабатывании правила

Пользователи, предпочитающие формулировать правила в виде кода, могут активировать «Экспертный режим» и задавать условия в привычном для себя синтаксисе.

Рисунок 11. Экспертный режим

Система поддерживает каскадные правила, при которых запрос проходит проверку по последовательности фильтров. Администратор может задавать фазу срабатывания каждого правила и определять их порядок применения, что позволяет точно управлять очерёдностью обработки запросов. Если запрос не блокируется на одном уровне, он передаётся следующему правилу в цепочке, обеспечивая возможность реализации сложных сценариев фильтрации и более точную защиту веб-трафика.

Описанный подход позволяет создавать индивидуальные политики безопасности под особенности инфраструктуры и бизнес-процессов, что будет гарантировать точную и предсказуемую работу системы без необходимости постоянного вмешательства администратора.

Интеграция с экосистемами безопасности

Поддерживается интеграция с SIEM-системами, CMDB, контроллерами домена и другими модулями корпоративной информационной безопасности. Для настройки необходимо открыть раздел «Настройки WAF», активировать параметр «Настройки логирования и контроля событий» и указать адрес Syslog, на который будут направляться события.

Рисунок 12. Настройка интеграции с другими системами безопасности

Отчётность и аналитика

Подробные журналы событий и графическая визуализация угроз позволяют наглядно анализировать инциденты, выявлять источники атак и оценивать эффективность применяемых мер защиты, поддерживая процессы расследования и принятия управленческих решений.

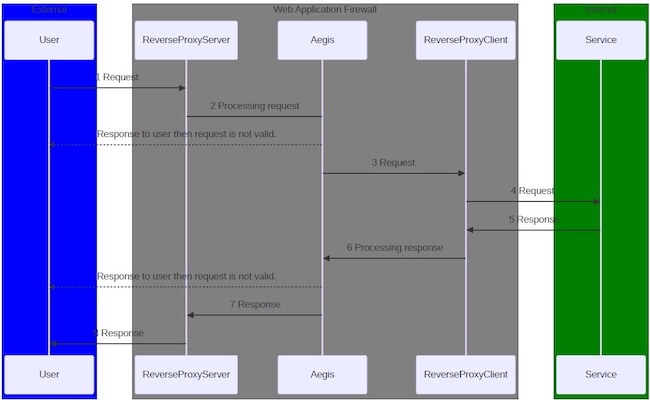

Архитектура RuSIEM WAF 1.0

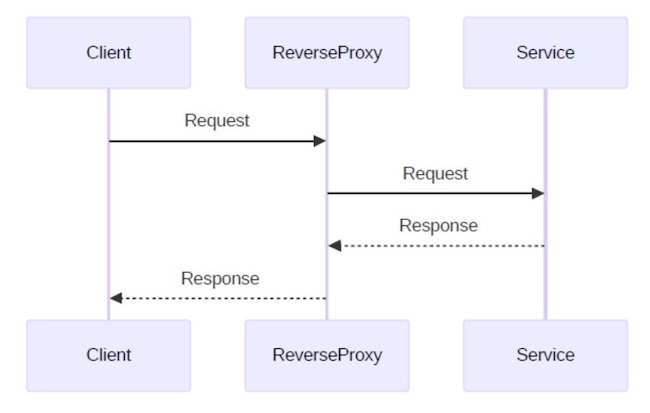

WAF состоит из Reverse Proxy и движка обработки правил Aegis. Reverse proxy отвечает за перенаправление входящего трафика и предоставляет базовую защиту. Движок Aegis обеспечивает выполнение сложных правил фильтрации и анализа запросов для повышения уровня безопасности.

Реализация Reverse Proxy выполнялась с использованием библиотеки fasthttp, обеспечивающей высокую производительность и низкую задержку при обработке HTTP-запросов.

Рисунок 13. Архитектура Reverse Proxy

В архитектуре Aegis предусмотрена поддержка reuseport, что позволяет нескольким процессам слушать один и тот же порт, улучшая масштабируемость и распределение нагрузки.

Рисунок 14. Архитектура движка обработки правил Aegis

Функциональность балансировки нагрузки в RuSIEM WAF позволяет распределять входящие запросы между несколькими серверами, что повышает надёжность и производительность системы. А благодаря встроенному кешированию и сжатию данных снижается нагрузка на серверы и ускоряется отклик веб-приложений.

Последовательность работы решения следующая:

- Запрос приходит в прокси-сервер, где проверяется на соответствие правилам безопасности.

- Если запрос проходит проверку, он передаётся клиенту Proxy Server.

- Запрос передаётся на защищаемый сервис.

- Ответ от защищаемого сервиса возвращается обратно прокси-серверу, где проверяется на соответствие правилам безопасности.

- Если ответ проходит проверку, он передаётся клиенту.

Например, если запрос содержит подозрительные параметры, такие как «'; DROP TABLE users;», то он будет заблокирован.

Системные требования RuSIEM WAF 1.0

RuSIEM WAF 1.0 по умолчанию поставляется on-prem (на оборудование заказчика), но, по словам вендора, если требуется облачный инстанс, то он сможет его подготовить индивидуально под заказчика. Если такие запросы будут частыми, то возможно позже появится облачная инсталляция.

WAF может устанавливаться двумя способами. Первый — установка в разрыв между внешней инфраструктурой (например, интернетом или DMZ (Demilitarized Zone)) и внутренней сетью, где находятся веб-серверы. Она позволяет фильтровать и анализировать входящие HTTP-запросы, предотвращая атаки, такие как SQL-инъекции, XSS, подделка запросов и другие угрозы. Второй способ — установка между внешним миром (например, клиентами или брандмауэром) и внутренним веб-сервером.

В некоторых случаях WAF может быть частью DMZ, чтобы обеспечить дополнительный уровень защиты. Он анализирует входящие HTTP-запросы, проверяя их на соответствие правилам безопасности.

Процесс развёртывания организован таким образом, чтобы система могла оперативно интегрироваться в существующую инфраструктуру и сразу начать анализ трафика.

Также поддерживается запуск в контейнерной среде, масштабируемость с использованием Docker и Kubernetes, что обеспечивает гибкость эксплуатации и лёгкость расширения ресурсов при росте нагрузки.

Для корректной работы системы необходимо учитывать нагрузку в запросах в секунду (RPS).

Таблица 1. Системные требования RuSIEM WAF при нагрузке от 1000 RPS

Параметры | Значение |

CPU | 4 ядра |

RAM | 8 ГБ |

HDD / SSD | 100 ГБ |

Операционная система | Astra Linux 8 или Debian 8 |

В сравнении с другими продуктами из категории WAF аппаратные требования у продукта RuSIEM низкие.

RuSIEM WAF обеспечивает высокую производительность при минимальном потреблении ресурсов, что позволяет эффективно защищать веб-приложения даже при высоких нагрузках.

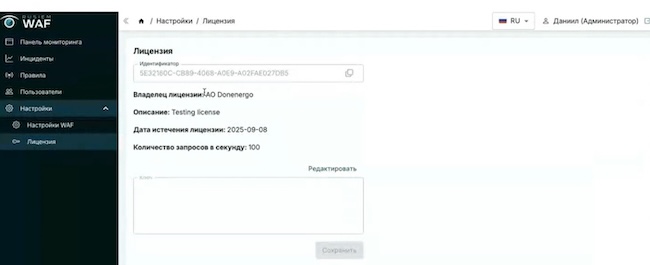

Лицензирование RuSIEM WAF

Вендор предлагает виды лицензий: бессрочные и с ограниченным сроком действия. Лицензирование происходит по числу запросов в секунду, что позволяет подбирать продукт под текущие потребности и оптимизировать затраты. В рамках лицензии возможна разработка индивидуальных правил и адаптация функциональности под требования заказчика.

Масштабирование позволяет использовать продукт как в инфраструктуре с ограниченными нагрузками, так и в средах, где требуется обработка значительных объёмов трафика.

Рисунок 15. Лицензирование в RuSIEM WAF

Если количество запросов будет превышено, то пользователь получит уведомление о необходимости увеличить лицензию — в верхнем правом углу будет размещён информационный баннер.

Выводы

RuSIEM WAF — это интеллектуальная система защиты веб-приложений, обеспечивающая оперативное предотвращение атак и нейтрализацию уязвимостей. Подходит для организаций с высокими требованиями к безопасности, включая соответствие нормам ФСТЭК и ФСБ России, а также стандартам импортозамещения, сочетая защиту, производительность и регуляторное соответствие.

На основании анализа продукта видно, что вендор поддерживает постоянный контакт с заказчиками и учитывает их требования при развитии продукта. Такой подход позволяет адаптировать решение под реальные задачи и корректировать развитие WAF с опорой на запросы рынка.

Преимущества:

- Простота развёртывания и настройки.

- Запуск в контейнерной среде, масштабируемость в Docker, Kubernetes.

- Низкие аппаратные требования.

- Высокая производительность.

- Контроль входящего и исходящего трафика.

- Графический конструктор правил — создание и настройка без программирования.

- Наличие «Экспертного режима» для задания условий фильтрации при помощи кода.

- Каскадная логика правил, построение сложных сценариев реагирования, выявление цепочек атак.

- Поддержка Astra Linux, совместимость с ГОСТ и российским ПО.

- Лицензирование по числу запросов в секунду.

Недостатки:

- Отсутствует поведенческий анализ.

- Не предусмотрена возможность выявления ложных срабатываний.

- Предварительное тестирование правил не реализовано.