Сертификат AM Test Lab

Номер сертификата: 232

Дата выдачи: 28.09.2018

Срок действия: 28.09.2023

- Введение

- Характеристики FortiGate 6300F/6500F

- Базовая настройка FortiGate 6300F/6500F

- Работа с FortiGate 6300F/6500F

- Визуализация работы с FortiGate 6300F/6500F

- 5.1. Межсетевое экранирование и контроль приложений

- 5.2. Система предотвращения вторжений

- 5.3. Веб-фильтрация

- 5.4. Проверка SSL- и SSH-трафика

- 5.5. Антивирусная фильтрация

- 5.6. Журналирование и отчетность

- Выводы

Введение

Современные межсетевые экраны следующего поколения (Next-Generation Firewall, NGFW) должны надежно обрабатывать большие объемы сетевого и облачного трафика, при этом обеспечивать консолидированные функции защиты в эффективной аппаратной реализации, а также учитывать новые требования безопасности, такие как тщательная проверка трафика TLS для противодействия сложным современным вредоносным программам, без снижения производительности.

Важной особенностью NGFW является возможность инспектировать и блокировать трафик на уровне приложений, используя встроенную систему предотвращения вторжений и интеллектуальную обработку трафика на основе интеграции с внешними системами.

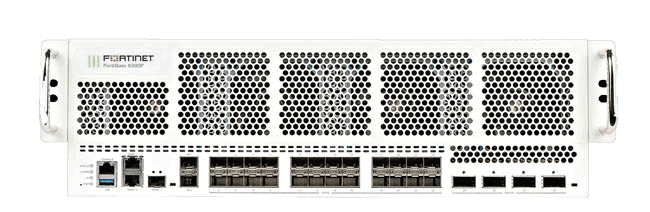

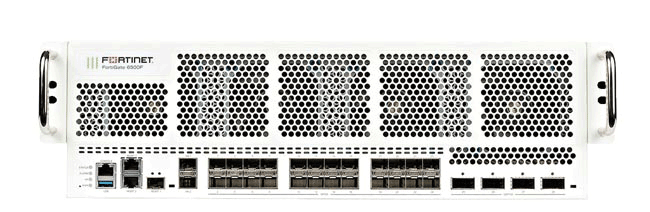

NGFW с пометкой F, анонсированные компанией Fortinet в феврале 2018 года, включают в себя два устройства — FortiGate 6300F и FortiGate 6500F. Это самые быстрые межсетевые экраны в отрасли, поддерживающие пропускную способность интерфейсов 10 Гбит/с, 40 Гбит/с и 100 Гбит/с, а также новую скорость 25 Гбит/с. Модели FortiGate 6300F и FortiGate 6500F отличаются лишь производительностью, но обладают схожей аппаратной архитектурой.

На момент написания статьи FortiGate 6300F/6500F функционируют под управлением специальной операционной системы FortiOS 5.4, разработанной компанией Fortinet и являющейся основой для всех платформ FortiGate. Описание операционной системы и ее функциональные возможности были представлены в нашем обзоре.

Устройства FortiGate являются фундаментом построения системы безопасности в контексте фабрики безопасности Fortinet Security Fabric.

Рисунок 1. Линейка физических устройств FortiGate 6300F и FortiGate 6500F

Характеристики FortiGate 6300F/6500F

Функциональные возможности

Как и другие устройства платформы FortiGate, FortiGate 6300F/6500F выполняют широкий спектр интегрированных функций, направленных на обеспечение информационной безопасности, включая:

- межсетевое экранирование;

- предотвращение вторжений (IPS);

- построение IPSec-VPN;

- контроль доступа на основе сетевых приложений;

- идентификацию и аутентификацию пользователей и устройств;

- фильтрацию спама;

- веб-фильтрацию;

- раскрытие SSL/TLS-трафика;

- антивирусную проверку трафика.

Кроме того, FortiGate поддерживает отправку контента, передаваемого по протоколам HTTP, FTP, POP3, IMAP, SMTP, MAPI, IM и их зашифрованным версиям, на проведение инспекционного анализа средствами сетевой песочницы FortiSandbox.

Характерной чертой, отличающей FortiGate 6300F/6500F от прочих устройств платформы FortiGate, является быстродействие и производительность уровня решения на основе шасси в компактном форм-факторе.

Архитектура и производительность

Все модели серии FortiGate 6000F (включая FortiGate 6300F/6500F) имеют одинаковую конфигурацию передней и задней панели, имея те же сетевые интерфейсы, различия заключаются в пропускной способности отдельных моделей. Все модели серии FortiGate 6000F включают внутренние многопроцессорные карты Fortinet (FPC), которые содержат сетевые процессоры NP6 и контентные процессоры CP9 и обеспечивающие балансировку нагрузки. FortiGate-6500F включает десять FPC, а FortiGate-6300F — шесть FPC.

Рисунок 2. Структурная схема взаимодействия сетевых интерфейсов и процессоров FortiGate 6300F/6500F

На передающем уровне (data plane) два распределительных процессора DP3 реализуют балансировку нагрузки с учетом сеансов с интерфейсов передней панели (порты с 1 до 28) на процессорные карты. Процессоры DP3 взаимодействуют с FPC через встроенную коммутационную матрицу с пропускной способностью 3,2 Тб/с. Каждая FPC обрабатывает сеансы нагрузки, сбалансированные с ней, и отправляет исходящие сообщения обратно во встроенную коммутационную структуру на сетевые интерфейсы.

Процессоры NP6 в каждой FPC повышают производительность FortiGate за счет технологии fast path, разгружая сеансы связи с центрального процессора FPC. Процессоры NP6 также вычисляют такие задачи, как обработка IPv4- и IPv6-трафика, CAPWAP-трафика, осуществление IPsec-VPN-шифрования и многоадресной рассылки. Сеансовые ключи (и ключи SA IPsec) хранятся в памяти процессора NP6, который подключен к интерфейсу, получившему первый пакет для установления сеанса. Все сеансы быстро распараллеливаются и ускоряются даже для выходного интерфейса, подключенного к другому NP6, поскольку в FortiGate нет зависимости от правильной пары интерфейсов, так как разгрузка трафика осуществляется на стороне принимающего сетевого процессора.

Процессоры CP9 в каждой FPC ускоряют ресурсоемкие процессы, связанные с безопасностью, такие как:

- инспекционный контроль в режиме потока (flow-based);

- шифрование-расшифрование VPN (SSL и IPSec);

- поддержка технологии fingerprint системы предотвращения утечек информации (DLP).

Управляющий уровень (management plane) включает в себя плату управления, базовую объединительную плату, интерфейсы управления и интерфейсы Heartbeat (HA). Конфигурация и синхронизация сеанса между FPC в FortiGate осуществляются по базовой объединительной панели. Конфигурация и синхронизация сеанса между FortiGate в кластере происходит через интерфейсы HA1 и HA2. Доступ администратора, мониторинг SNMP, удаленное ведение журнала на один или несколько серверов FortiAnalyzers или syslog, а также другие функции управления используют интерфейсы MGMT1, MGMT2 и MGMT3.

Таблица 1. Производительность устройств FortiGate 6300F и FortiGate 6500F в части обеспечения функций безопасности

Функция безопасности | FortiGate 6300F | FortiGate 6500F |

Межсетевое экранирование | 239 Гбит/с | 239 Гбит /с |

IPS | 110 Гбит /с | 170 Гбит /с |

NGFW | 90 Гбит /с | 150 Гбит /с |

Защита от угроз (Threat Protection) | 60 Гбит /с | 100 Гбит /с |

Варианты развертывания

FortiGate 6300F/6500F, решая разные задачи в сетях различных масштабов, подразделяются на:

- межсетевые экраны следующего поколения (NGFW);

- межсетевые экраны внутренней сегментации (ISFW);

- межсетевые экраны центров обработки данных (ЦОД) с использованием IPS (DCFW-IPS);

- межсетевые экраны систем высокой доступности (CCFW).

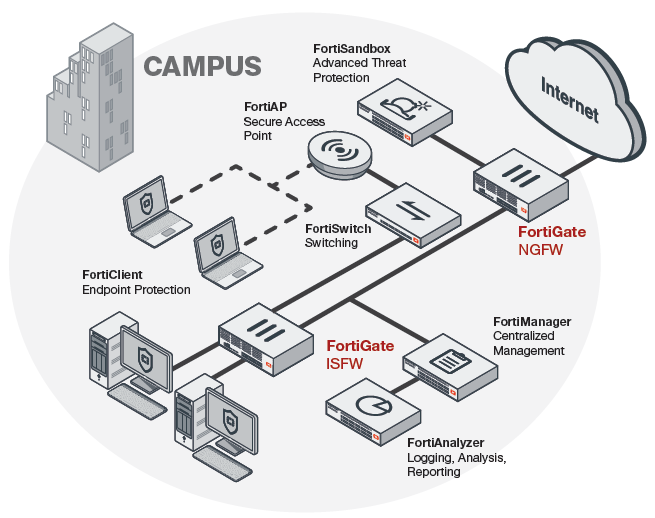

Устройства FortiGate, используемые в качестве NGFW, применяются как безопасный шлюз выхода в интернет для предприятий и обеспечивают соблюдение политик безопасности с гранулярным контролем и видимостью пользователей и устройств для тысяч приложений. FortiGate идентифицирует и предотвращает угрозы, анализируя содержимое сетевого трафика.

FortiGate в режиме развертывания ISFW обеспечивает защиту от распространения угроз внутри сети. Большое

число сетевых портов и их высокая пропускная способность позволяет одновременно защитить несколько сегментов сети без ущерба для производительности.

Рисунок 3. Развертывание FortiGate 6300F/6500F в распределенных кампусных сетях (NGFW, ISFW)

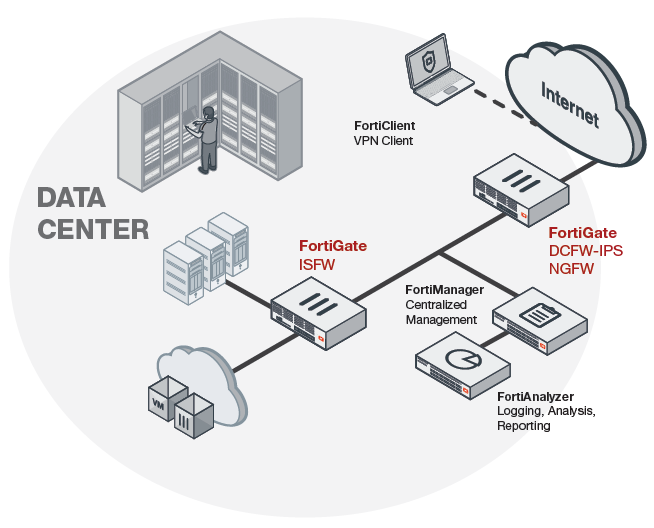

FortiGate в режиме развертывания DCFW-IPS обеспечивают высокую доступность и пропускную способность в ЦОД, обрабатывая большой сетевой трафик пользователей и облачных ЦОД, а оптимизированный по производительности механизм IPS позволяет обнаружить и предотвратить самые современные атаки и угрозы нулевого дня.

Рисунок 4. Развертывание FortiGate 6300F/6500F в ЦОД (DCFW-IPS/NGFW, ISFW)

FortiGate, используемые в качестве CCFW, являются надежными межсетевыми экранами с высокой пропускной способностью за счет ускорения обработки IPv4- и IPv6-трафика на сетевых процессорах и предназначены для поставщиков услуг. Устройства поддерживают добавление лицензии Carrier, обеспечивающей использование протокола для мобильных сетей, таких как GTP и SCTP.

Базовая настройка FortiGate 6300F/6500F

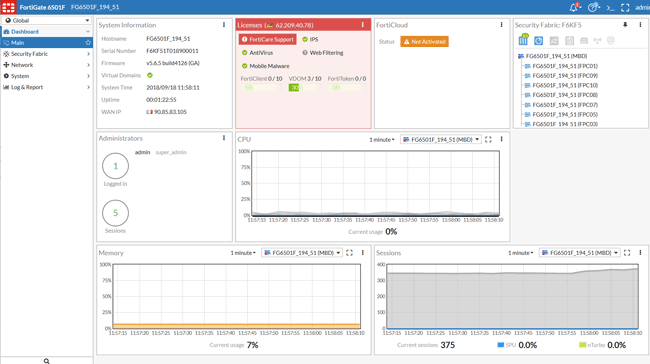

Базовая настройка FortiGate 6300F/6500F осуществляется с помощью интерфейса командной строки по протоколу SSH или графического интерфейса по протоколу HTTPS через порт MGMT1. Также доступ к устройству возможен через консольный порт. При этом выполняется только начальная настройка, поскольку устройства FortiGate, как правило, конфигурируются с помощью графического интерфейса.

Рисунок 5. Начальная страница интерфейса администратора FortiGate 6300F/6500F (Dashboard)

Визуализация работы FortiGate 6300F/6500F

Интерфейс администратора предоставляет подробную и наглядную информацию о текущем состоянии устройства FortiGate, его загрузке, состоянии сети, статистические данные, предоставляет доступ к параметрам устройства и электронным регистрационным журналам.

На начальной странице интерфейса администратор может настроить виджеты, содержащие графическую информацию и статистические данные. Доступны следующие виджеты:

- статистика FortiView;

- системная информация;

- системные ресурсы;

- статистика фабрики безопасности контексте Fortinet Security Fabric;

- сводная статистика;

- лицензионная информация.

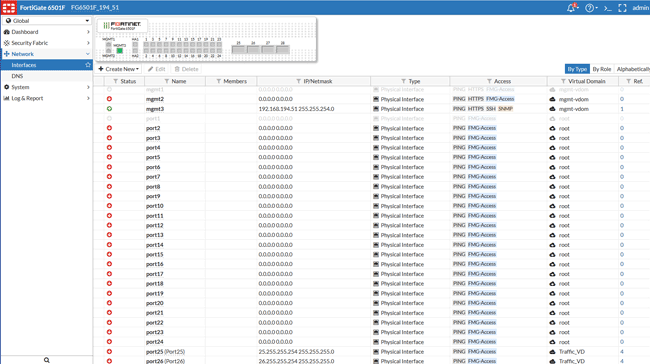

Через графический интерфейс администратор управляет сетевыми настройками устройств FortiGate, включая определение основных параметров сетевых интерфейсов, настройку DNS, активацию захвата пакетов, определение правил балансировки нагрузки глобальной компьютерной сети (Wide Area Network, WAN), настройку статической и динамической (RIP, OSPF, BGP) маршрутизации и маршрутизации многоадресной рассылки.

Рисунок 6. Консоль управления сетевыми интерфейсами FortiGate 6300F/6500F

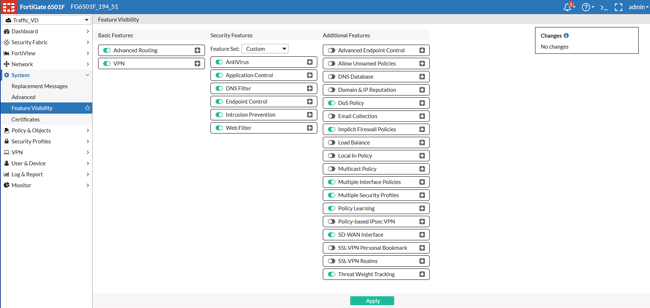

Графический интерфейс администратора предоставляет возможность выбора механизмов безопасности, реализованных в устройствах FortiGate 6300F/6500F. Каждый механизм может быть включен и отключен одним нажатием мыши.

Рисунок 7. Неполный перечень доступных механизмов безопасности FortiGate 6300F/6500F

Работа с FortiGate 6300F/6500F

Межсетевое экранирование и контроль приложений

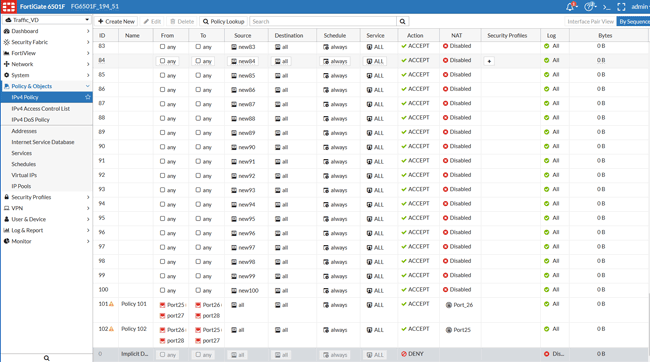

Основная функция FortiGate — контроль и фильтрация сетевого трафика, проходящего через него в соответствии с заданными правилами. Консоль управления политиками позволяет отслеживать активность действующих правил разграничения доступа, изменять их, отключать избыточные и добавлять новые.

Рисунок 8. Консоль управления политиками разграничения доступа FortiGate 6300F/6500F

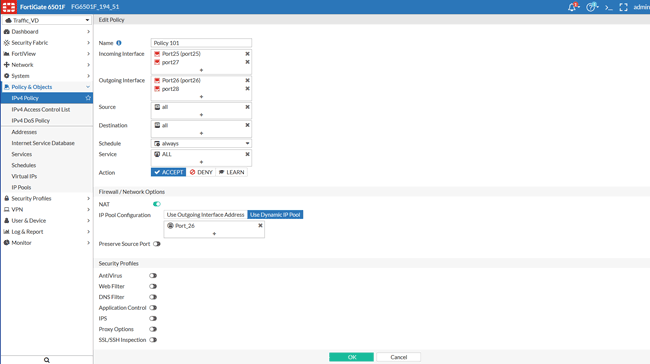

Рисунок 9. Окно настройки политики разграничения доступа FortiGate 6300F/6500F

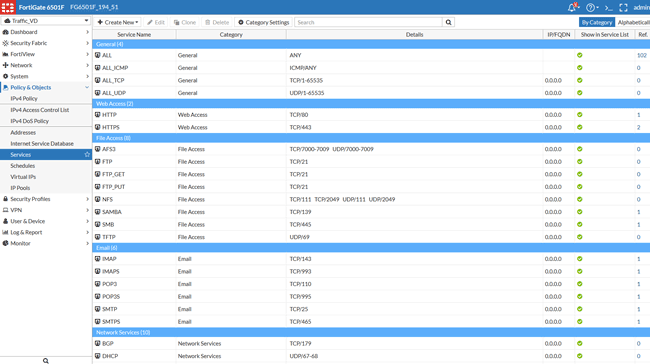

Устройство поддерживает разные правила фильтрации, в том числе и по используемым пользователями сети сервисам.

Рисунок 10. Консоль управления правилами фильтрации в соответствии с используемыми пользователями сервисами FortiGate 6300F/6500F

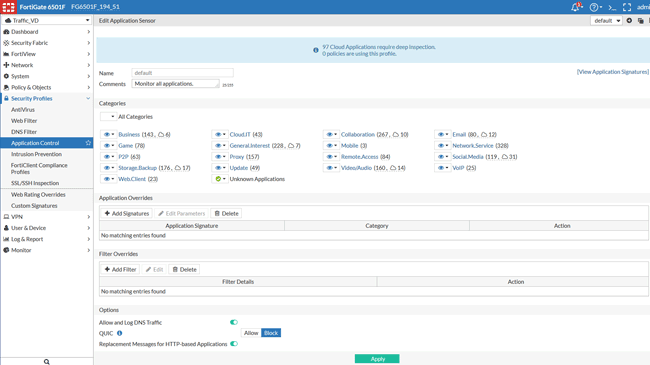

Важной особенностью FortiGate 6300F/6500F является поддержка контроля приложений, позволяющего оперативно сопоставлять установленное сетевое взаимодействие с конкретным сервисом, и по результатам этой информации принимать соответствующие меры, например, блокировать сессию или отслеживать действия пользователя. Контроль приложений опирается на декодеры протоколов, что позволяет выявлять приложения как на стандартных, так и на нестандартных портах.

Рисунок 11. Консоль управления приложениями FortiGate 6300F/6500F

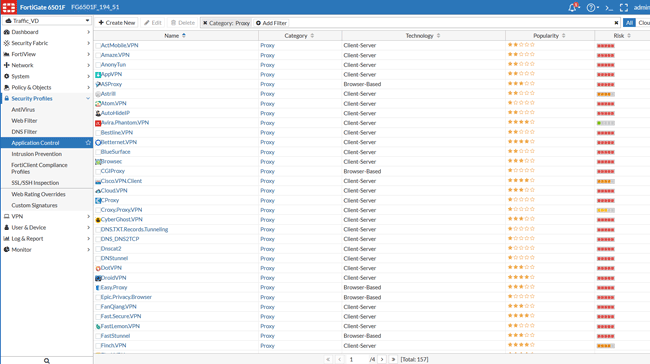

Рисунок 12. Пример сигнатуры приложений для сервисов VPN Proxy

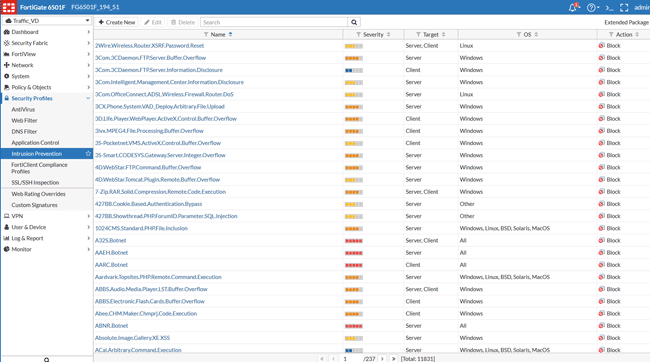

Система предотвращения вторжений

Для быстрого обнаружения и реализации действия по предотвращению атак применяется технология аппаратного ускорения NTurbo, повышающая производительность устройств FortiGate за счет разгрузки и ускорения потока обрабатываемых данных.

NTurbo создает специальный канал передачи данных для перенаправления трафика от входного интерфейса на IPS, и с IPS к выходному интерфейсу. NTurbo останавливает выполнение операций межсетевого экрана для этого канала, позволяя IPS выполнять функции проверки. Это снижает нагрузку на процессор FortiGate, улучшая общую пропускную способность.

Рисунок 13. Консоль управления IPS FortiGate 6300F/6500F

IPS легко подключается к устройствам и облачным решениям FortiSandbox, обеспечивая защиту от сложных угроз. Заимствуя возможности межсетевого экрана для защиты веб-приложений, IPS реализует возможности средства контроля безопасности, специализированные для веб-серверов, такие как защита от XSS и SQL-инъекций. IPS, функционирующая на платформе FortiGate, имеет средства защиты данных, предотвращающие фильтрацию конфиденциальных данных, таких как идентификатор пользователя или номера кредитных карт. Простые в использовании шаблоны позволяют пользователям маркировать или настраивать проверку трафика, выходящего из их сетей.

В рамках Fortinet Security Fabric IPS поддерживает совместное с другими продуктами Fortinet использование оперативных данных о новых угрозах, а также продуктами партнеров по фабрике безопасности.

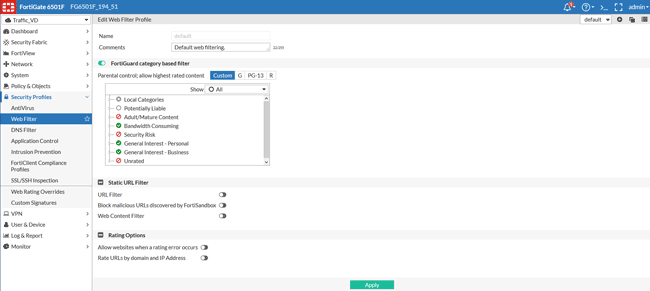

Веб-фильтрация

Веб-фильтрация включает в себя три взаимосвязанных и взаимодополняющих друг друга компонента:

- веб-фильтр содержимого;

- статический фильтр URL;

- служба веб-фильтрации FortiGuard.

Рисунок 14. Настройка веб-фильтрации на FortiGate 6300F/6500F

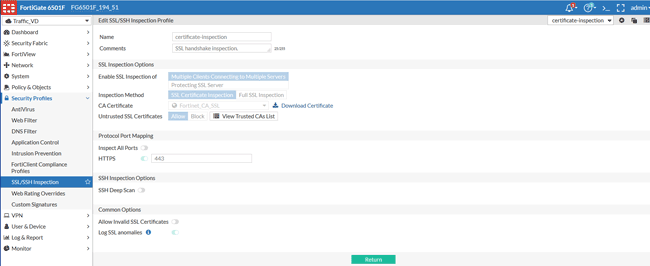

Проверка SSL- и SSH-трафика

Устройство FortiGate проводит полную проверку SSL и SSH, выдавая себя за получателя, инициирующего сеанс SSL (SSH), расшифровывает и проверяет содержимое. Затем FortiGate повторно шифрует содержимое с помощью сертификата, хранящегося в памяти устройства, создает новый сеанс SSL между собой и фактическим получателем, выдавая себя за отправителя, и отправляет контент по назначению.

Рисунок 15. Консоль управления механизмом проверки SSL- и SSH-трафика FortiGate 6300F/6500F

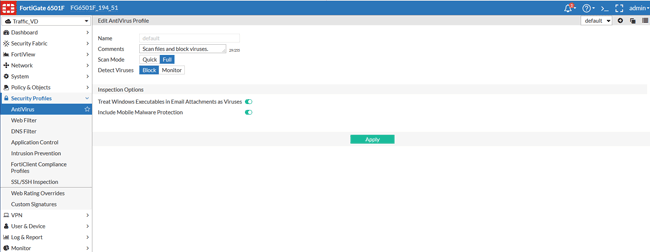

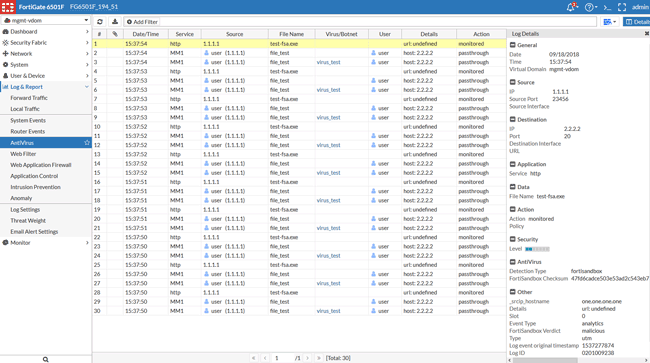

Антивирусная фильтрация

Антивирусная фильтрация включает возможности эвристического анализа и подключения к сервисам эмуляции угроз (песочницам) как в облачном, так и в локальном (FortiSandbox) исполнении. Подозрительные файлы передаются в песочницу с целью выявления в поведении файла действий, представляющих угрозу безопасности.

На наличие вирусов проверяются HTTP- и HTTPS-трафик, электронные письма, FTP-трафик. Возможности по контролю включают не только мониторинг, но и блокировку подозрительных файлов.

Рисунок 16. Настройка профиля антивирусной фильтрации FortiGate 6300F/6500F

В FortiOS 5.4 и более поздних версиях для проверки на основе потока доступны два режима: полный (Full) и быстрый (Quick). Полный режим использует гибридный подход, при котором пакеты содержимого буферизуются при одновременной отправке их адресату. Когда все пакеты файлов кроме последнего собраны и буферизованы, проводится проверка полного буферизированного файла. Если обнаружена угроза, последний пакет блокируется, и клиент не получает завершенный файл.

Быстрый режим использует компактную антивирусную базу данных для повышения производительности.

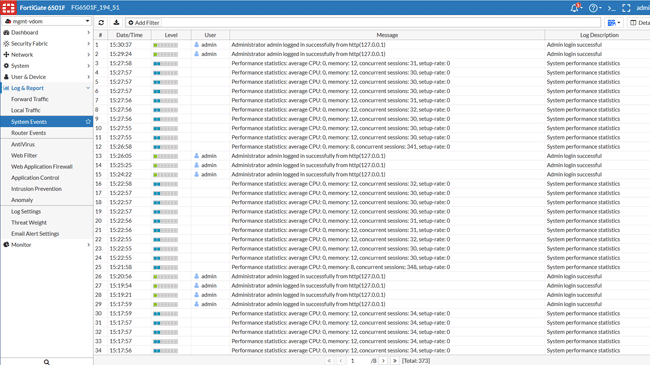

Журналирование и отчетность

Электронные журналы FortiGate могут помочь администратору быстро определить, какие события происходят в защищаемой сети. В журналы заносятся записи о сетевом трафике, системных событиях, событиях VPN и Wi-Fi, функционировании защитных мер (антивирус, веб-фильтр, контроль приложений, IPS) и т. д.

Рисунок 17. Журнал системных событий FortiGate 6300F/6500F

Рисунок 18. Журнал антивируса FortiGate 6300F/6500F

Выводы

Устройства FortiGate 6300F/6500F благодаря передовой аппаратной архитектуре обеспечивают высокую эффективность и производительность при решении задач, связанных с защитой от угроз. Это полностью специализированное решение, построенное на собственных разработках компании Fortinet (операционная система, процессоры, запатентованные технологии).

С помощью системы лицензирования пользователи FortiGate 6300F/6500F могут подключать те или иные функции безопасности, подстраивая устройства под свои нужды. Функциональность FortiGate 6300F/6500F позволяет проверять трафик на уровне приложений, использовать IPS и разные механизмы фильтрации и инспектирования. Как и любой другой продукт Fortinet, FortiGate 6300F/6500F может быть интегрирован с исследовательским центром FortiGuard, отправляя подозрительные объекты и получая обновления баз FortiGuard для IPS и антивируса. Cервисы FortiGate могут быть интегрированы с сетевой песочницей FortiSandbox для более глубокого анализа подозрительных файлов и оптимизации использования вычислительных ресурсов устройств.

Операционная система FortiOS предоставляет графический интерфейс администратора, позволяющий в реальном времени контролировать состояние устройства и защищаемой сети, генерируя подробные отчеты и наглядные диаграммы.

Межсетевые экраны FortiGate 6300F/6500F могут использоваться как фундамент системы безопасности в контексте Fortinet Security Fabric, обеспечивая поддержку взаимодействия со всеми компонентами фабрики (FortiSandbox, FortiMail, FortiWeb, FortiCABS, FortiClient). Решения из состава Fortinet Security Fabric входят в партнерские программы CarbonBlack и Fabric-Ready Partner Program.

Преимущества:

- Полностью собственная разработка, основанная на опыте и уникальных технологиях компании Fortinet.

- Высокая производительность устройств, обусловленная передовой аппаратной архитектурой, в компактном форм-факторе.

- Широкий набор функций защиты от угроз.

- FortiGate 6300F/6500F — межсетевой экран следующего поколения, поддерживающий инспекционный контроль и блокирование трафика на уровне приложений.

- FortiGate 6300F/6500F поддерживает интеграцию с исследовательским центром FortiGuard, позволяя оперативно обмениваться информацией о выявленных угрозах.

- FortiGate 6300F/6500F входит в состав Fortinet Security Fabric.

- FortiOS предоставляет интуитивно понятный графический интерфейс администратора с возможностью управления устройством и сбором аналитической информации.

Недостатки:

- Отсутствие русской локализации.