Сложно представить систему информационной безопасности без межсетевых экранов. Сегодня доступны как решения для защиты хостов (брандмауэр Windows, модуль сетевого экрана в решении Kaspersky Internet Security), так и специализированные программные и аппаратно-программные комплексы классов UTM / NGFW (Unified Threat Management, Next Generation Firewall), среди которых можно выделить всем известных Check Point Software Technologies, Cisco, Fortinet и других – уверен, у всех есть свои «любимцы».

- Введение

- Правило 1: Документируй это

- Правило 2: Стандартизируй это

- Правило 3: Автоматизируй это

- Правило 4: Актуализируй это

- Правило 5. Убери все лишнее

- Выводы

Введение

По иронии судьбы, трудности в администрировании межсетевых экранов создает то, благодаря чему они так востребованны: скорость развития бизнеса. Сегодня этот процесс может проходить настолько быстро, что у команды администраторов информационной безопасности просто не окажется времени на полноценный аудит всех средств фильтрации трафика каждый раз, когда внедряется или масштабируется информационная система. Косвенно мы уже затрагивали эту тему в статье, посвященной информационной безопасности «интернета вещей». «Скорость удовлетворения потребностей пользователя в ущерб безопасности» - именно такой девиз зачастую сопровождает разработку современных продуктов для борьбы с угрозами. Поэтому чаще всего на практике ограничиваются тем, что дополняют перечень правил набором разрешений, характерным для нового приложения.

Подход, описанный выше, применяется довольно часто (к радости киберпреступников), но не может считаться правильным. Эксперты по информационной безопасности выделяют до десяти ключевых правил организации работы с межсетевыми экранами; рассмотрим пять из них.

Правило 1: Документируй это

В идеальном случае любой, кто смотрит на список правил фильтрации трафика, должен понимать, что там написано, без детального изучения проектной документации. Для этого рекомендуется указывать в комментариях следующую информацию:

- назначение правила;

- приложения и группы приложений, которые оно затрагивает (особенно внимательно следует относиться к этой рекомендации, если корпоративные приложения имеют микросервисную архитектуру);

- пользователей, группы пользователей и устройства, которых оно касается;

- дату, когда правило было введено или отредактировано, срок действия, если он известен;

- ФИО и прочие контактные данные администратора, который ввел это правило.

К примеру, программный комплекс «Efros Config Inspector» позволяет отслеживать изменения в конфигурации «на лету», если на подключенном устройстве настроен syslog-сервер. Таким образом, администратор информационной безопасности видит, сопровождаются ли изменения комментариями – и какими именно.

Правило 2: Стандартизируй это

Написано множество книг о пользе внедрения процессного подхода в управлении организацией. То же можно сказать и об организации управления конфигурацией межсетевых экранов. Когда бизнес-процесс формализован, согласующие сотрудники известны, а ход работы (workflow) понятен, сводится к минимуму риск того, что кто-то случайно внесет незапланированные изменения. Для организации бизнес-процессов разработано много программного обеспечения: как специализированные решения класса Service Desk, учитывающие рекомендации ITIL (можно упомянуть продукты компании «Naumen»), так и классические средства электронного документооборота, например «Directum».

Правило 3: Автоматизируй это

После того как правило согласовано, его необходимо применить к устройствам. Конечно, администратор сможет настроить все брандмауэры вручную, но такой подход ограничен производительностью ручного труда, а иногда – графиком работы администратора, предательски совпадающим с рабочими часами пользователей. Не будешь же, в самом деле, менять топологию сети, когда работа кипит?

Мы немного слукавили, когда сказали, что администратор может настроить все вручную. Хороший администратор воспользуется средством автоматизации, благо сегодня есть из чего выбрать. Доступны как платные (продукты Solarwinds, Zoho Corporation), так и open source-решения (например, Ansible), среди которых профессионал найдет себе инструмент по душе.

Правило 4: Актуализируй это

Сегодня компьютерная сеть компании — не застывшая, а постоянно развивающаяся и динамичная структура. В ней все время появляются новые устройства и приложения, новые пользователи, меняется топология. Те правила, которые были актуальны полгода назад, могут потерять смысл или быть «перекрыты» новыми наборами.

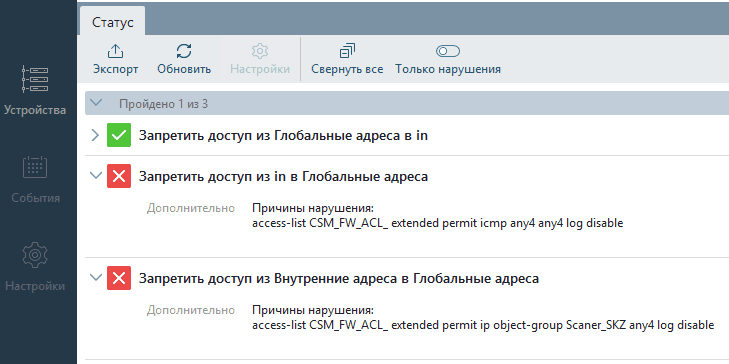

В программном комплексе «Efros Config Inspector», упоминавшемся выше, реализованы два типа проверок, призванных облегчить жизнь администраторам межсетевых экранов. Первая позволяет узнать, какие правила совпадают с политиками организации зон и их взаимодействия в корпоративной сети.

Рисунок 1. Анализ взаимодействия зон в сети

На рисунке 1 приведен пример проверки правил на межсетевом экране Cisco ASA. Анализ фильтрации трафика выполняется на основании заданных пользователем подсетей (источник, адресат), портов, протоколов и исключений. В результате формируется отчет, демонстрирующий запрещенные и разрешенные протоколы.

Правило 5. Убери все лишнее

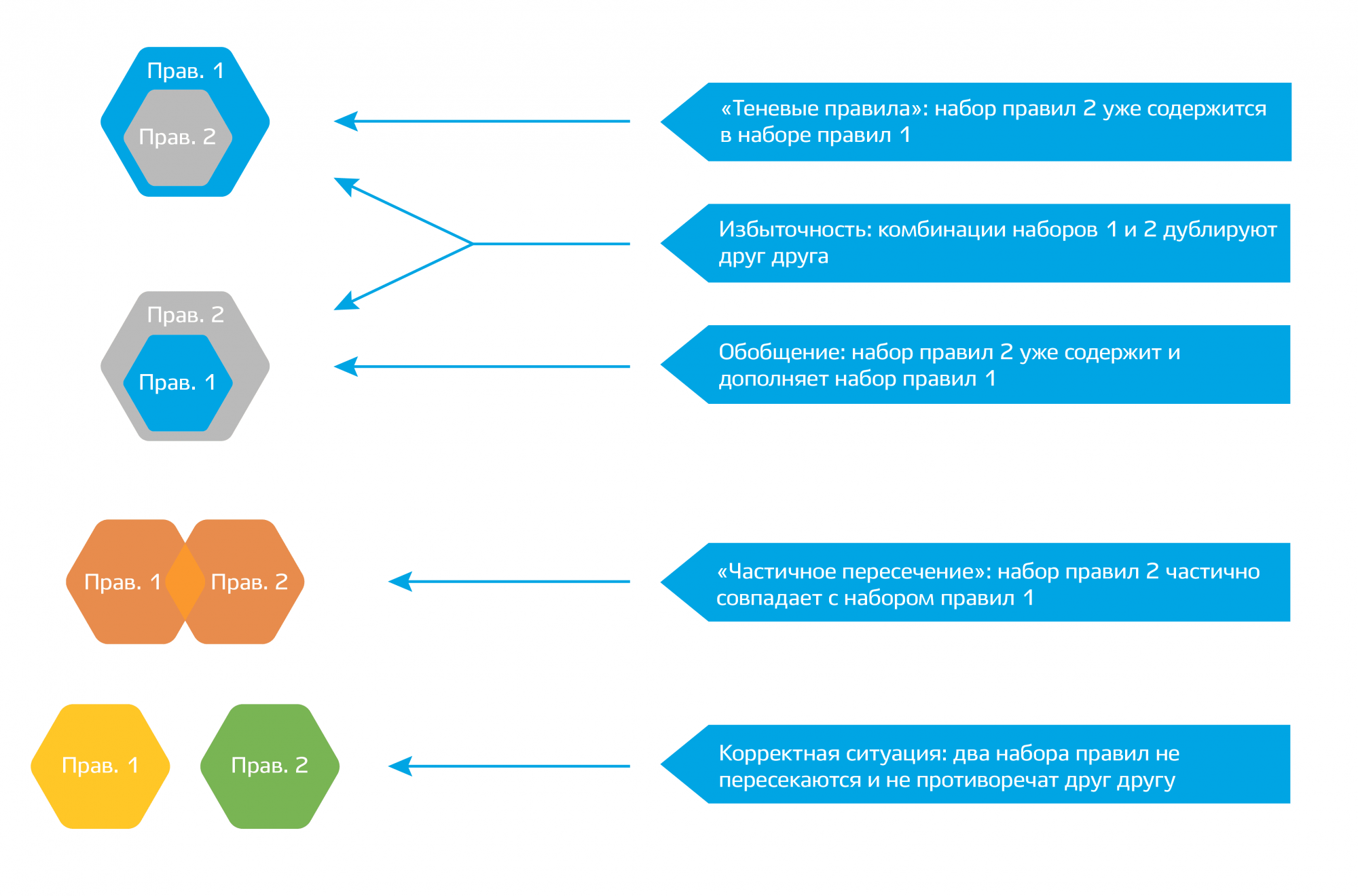

С течением времени конфигурация межсетевого экрана неизбежно засоряется. Появляются разные правила, которые реализуют один и тот же сценарий, какие-то старые правила перекрываются новыми. На рисунке 2 приведены основные проблемы, с которыми могут встретиться администраторы информационной безопасности.

Рисунок 2: Типовые проблемы в правилах фильтрации трафика

Специалисты компании «Algosec» выделяют следующие последствия, к которым может привести длительное отсутствие профилактики конфигураций брандмауэров:

- Существенно возрастает стоимость услуг по аудиту комплекса средств защиты информации. Могут вырасти издержки на сопровождение, т.к. администратору требуется все больше и больше времени на то, чтобы изучать состав списков доступа и моделировать влияние запрашиваемых изменений.

- Может возникнуть ситуация, когда очередной набор правил будет содержать хорошо замаскированные «лазейки для удобства своих», которые не удастся обнаружить сразу – нужно ли снова говорить о том, что в 70-90% случаев успешная кибератака использует человеческий фактор?

- Ухудшение производительности: межсетевой экран с сотней тысяч правил не будет работать так же качественно, как его менее нагруженный «коллега». Это приводит, помимо прочего, и к тому, что отдел информационной безопасности воспринимается как гиря на ногах бизнесменов, а не как защитник предприятия от внешних и внутренних злоумышленников.

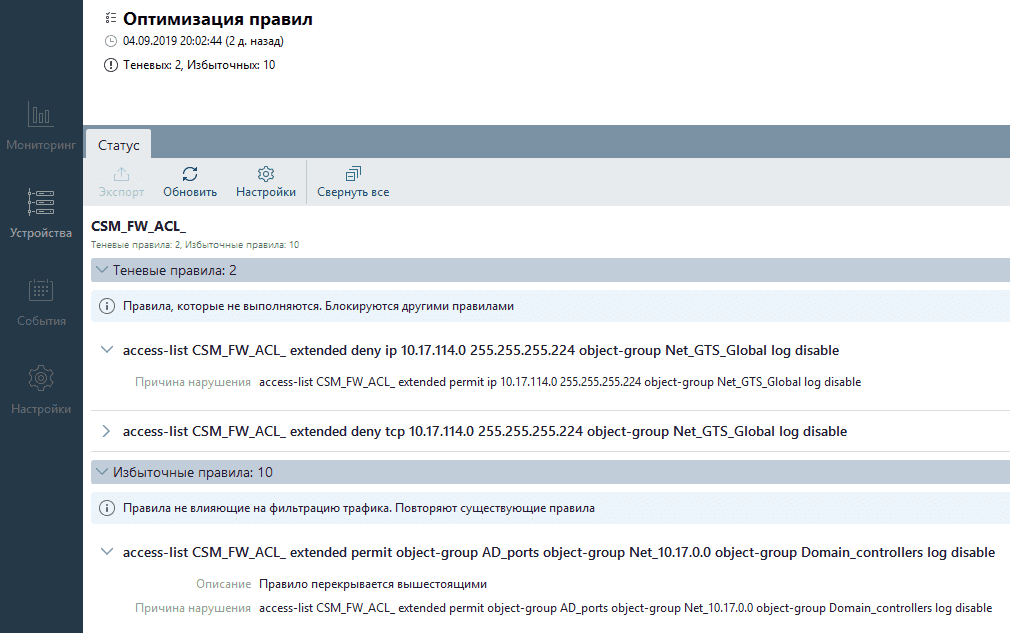

До недавнего времени российские администраторы систем информационной безопасности были вынуждены использовать зарубежные решения для аудита и оптимизации конфигураций межсетевых экранов: хорошо зарекомендовали себя программные продукты компаний «Skybox Security», «Tufin», «Firemon» и других производителей. В августе 2019 г. компания «Газинформсервис» представила очередной релиз программного комплекса «Efros Config Inspector», в котором впервые стала доступна функция поиска аномалий в перечнях правил межсетевых экранов.

Рисунок 3. Отчет о возможности оптимизации правил

В результате аудита правил администратор получает ясную картину того, какие правила актуальны, какие составлены верно, но не выполняются из-за перекрывающих правил, а какие – дублируют уже существующие. Всё это позволяет существенно оптимизировать работу брандмауэров.

Выводы

Подводя итоги вышесказанному, хочется снова обратить внимание на человеческий фактор, но теперь – на его положительную сторону. Как известно, именно изобретение и использование правильных инструментов помогало человечеству на протяжении всей истории справляться с вызовами времени: от охоты на доисторических животных до выхода в космос. Так и здесь – для решения вышеописанных задач можете попробовать инструмент «Efros Config Inspector». Скачать бесплатную демо-версию можно с сайта www.gaz-is.ru. Среди возможностей комплекса: контроль изменений в конфигурациях, аудит объектов защиты на наличие уязвимостей, проверки на соответствие лучшим мировым и пользовательским стандартам информационной безопасности.