С помощью системы контроля доступа привилегированных пользователей СКДПУ, разработанной российской компанией «АйТи Бастион», возможно реализовать систему защиты объектов критической информационной инфраструктуры (КИИ) и при этом выполнить ряд требований ФСТЭК России, в частности Федерального закона «О безопасности критической информационной инфраструктуры Российской Федерации» от 26.07.2017 N 187-ФЗ.

- Введение

- Проблемы безопасности объектов КИИ, связанные с привилегированным доступом

- Выполнение требований 187-ФЗ с помощью СКДПУ

- 3.1. Краткий обзор мер защиты объектов КИИ

- 3.2. Идентификация и аутентификация привилегированных пользователей

- 3.3. Управление доступом привилегированных пользователей

- 3.4. Аудит безопасности

- 3.5. Анализ компьютерных инцидентов

- 3.6. Запрет прямого удаленного доступа к техническим средствам объекта КИИ

- 3.7. Гарантийная и техническая поддержка

- Выводы

Введение

1 января 2018 года в России вступил в действие закон «О безопасности критической информационной инфраструктуры» (далее — 187-ФЗ). 187-ФЗ предназначен для регулирования отношений в области обеспечения безопасности объектов информационной инфраструктуры РФ, функционирование которых критически важно для экономики государства.

Закон ввел понятия объектов и субъектов критической информационной инфраструктуры (КИИ), а также обязанности организаций по обеспечению безопасности объектов КИИ. Субъектами КИИ, на которые распространяются требования 187-ФЗ, являются государственные и коммерческие учреждения, работающие в сферах здравоохранения, науки, транспорта, связи, энергетики, в банковской сфере и иных сферах финансового рынка, топливно-энергетическом комплексе, в области атомной энергии, оборонной, ракетно-космической, горнодобывающей, металлургической и химической промышленности. Под объектами КИИ понимаются информационные системы (ИС), информационно-телекоммуникационные сети (ИТКС), автоматизированные системы управления (АСУ) субъектов КИИ.

Главной целью обеспечения безопасности КИИ является устойчивое функционирование КИИ при проведении в отношении нее компьютерных атак. Таким образом, одним из главных принципов обеспечения ИБ КИИ является предотвращение компьютерных атак.

В соответствии с требованиями 187-ФЗ организации должны провести категорирование своих объектов КИИ и уведомить о результатах ФСТЭК России, разработать систему защиты объектов КИИ, а также должны обеспечить взаимодействие с ГосСОПКА в части предоставления сведений об инцидентах ИБ.

В данной статье мы затронем некоторые технические аспекты реализации требований ФСТЭК России — рассмотрим, как с помощью системы контроля доступа привилегированных пользователей СКДПУ, разработанной российской компанией «АйТи Бастион», реализовать систему защиты объектов КИИ.

Проблемы безопасности объектов КИИ, связанные с привилегированным доступом

Привилегированными называют учетные записи, которые предоставляют доступ к системе с очень широкими полномочиями (например, встроенные в операционные системы учетные записи root, Administrator и т. д.). Такие учетные записи имеются практически в каждой системе. Широкие полномочия в системе дают возможность очень легко осуществить несанкционированные действия (НСД) на объекте КИИ. При этом обнаружить следы привилегированных пользователей на объектах КИИ без специальных систем контроля бывает сложно, и атаки на объекты КИИ со стороны привилегированных пользователей долго могут оставаться полностью незамеченными.

Мониторинг привилегированного доступа необходим, поскольку высок риск утечки данных, возникновения сбоев в работе объектов КИИ, что в конечном итоге может привести к самым пагубным последствиям для организации, являющейся субъектом КИИ.

Контролировать необходимо не только штатных ИТ-специалистов субъекта КИИ, но и ИТ-специалистов сторонних организаций (вендоров и интеграторов), осуществляющих внедрение или техническую поддержку инфраструктуры.

Для минимизации рисков, связанных с использованием привилегированных учетных записей на объектах КИИ, необходимы специализированные решения — системы контроля привилегированных пользователей (Privileged User Management, PUM).

Выполнение требований 187-ФЗ с помощью СКДПУ

Краткий обзор мер защиты объектов КИИ

В соответствии с требованиями Приказа ФСТЭК России № 239 от 25.12.2017 «Об утверждении Требований по обеспечению безопасности значимых объектов КИИ РФ» в значимых объектах КИИ в зависимости от их категории значимости и угроз безопасности информации должны быть реализованы организационные и технические меры. В общем случае набор мер Приказа ФСТЭК России № 239 включает следующие основные подсистемы:

- идентификация и аутентификация (ИАФ);

- управление доступом (УПД);

- ограничение программной среды (ОПС);

- защита машинных носителей информации (ЗНИ);

- аудит безопасности (АУД);

- антивирусная защита (АВЗ);

- предотвращение вторжений (компьютерных атак) (СОВ);

- обеспечение целостности (ОЦЛ);

- обеспечение доступности (ОДТ);

- защита технических средств и систем (ЗТС);

- защита информационной (автоматизированной) системы и ее компонентов (ЗИС);

- планирование мероприятий по обеспечению безопасности (ПЛН);

- управление конфигурацией (УКФ);

- управление обновлениями программного обеспечения (ОПО);

- реагирование на инциденты информационной безопасности (ИНЦ);

- обеспечение действий в нештатных ситуациях (ДНС);

- информирование и обучение персонала (ИПО).

Далее в статье расскажем, как с помощью СКДПУ реализовать выполнение ряда мер.

Идентификация и аутентификация привилегированных пользователей

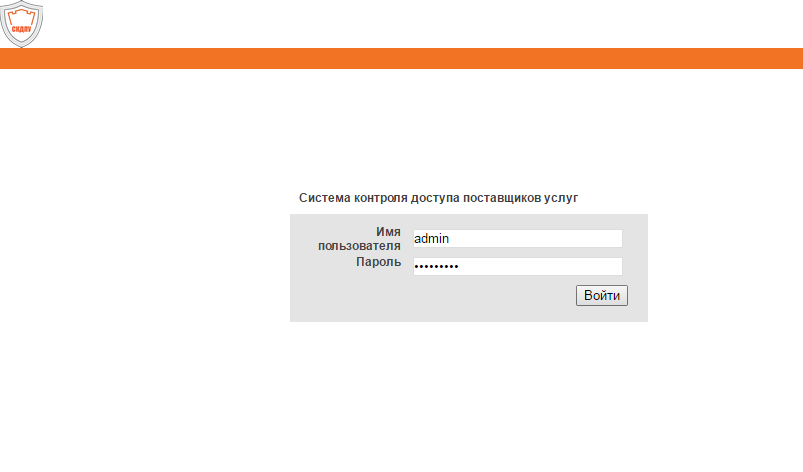

СКДПУ обеспечивает идентификацию и аутентификацию штатных системных администраторов, разработчиков и иного ИТ-персонала при доступе к серверам объектов КИИ (мера ИАФ.1). Для доступа к целевым системам привилегированные пользователи проходят процедуры идентификации и аутентификации на сервере СКДПУ. Пользователю в веб-браузере необходимо набрать URL: https://<имя хоста СКДПУ> или https://<ip адрес хоста СКДПУ>. После ввода появляется приглашение для ввода аутентификационных данных пользователя.

Рисунок 1. Окно авторизации СКДПУ

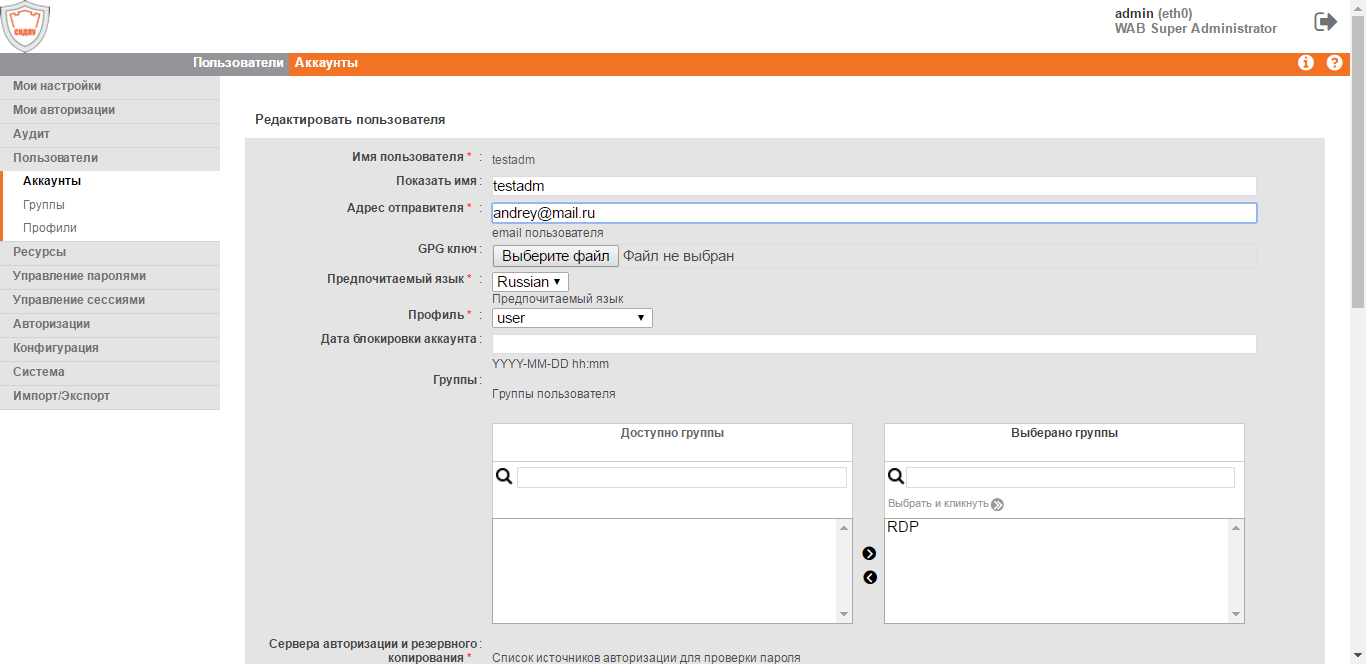

Управление идентификаторами (мера ИАФ.3) и средствами аутентификации (ИАФ.4) осуществляется в разделе «Пользователи» и позволяет управлять аккаунтами, группами и профилями СКДПУ. При этом в разделе «Конфигурация» можно импортировать учетные записи из внешних систем аутентификации на базе различных каталогов пользователей, работающих в сети объекта КИИ, настроить уведомления, локальную политику паролей, определить параметры подключения, настроить параметры аутентификации с использованием сертификатов x.509.

Рисунок 2. Создание аккаунта в разделе «Пользователи» СКДПУ

Идентификация и аутентификация внешних пользователей (мера ИАФ.5) при доступе к системам объектов КИИ в СКДПУ осуществляется аналогично, как и для штатного ИТ-персонала. Таким образом, СКДПУ создает единую точку входа для привилегированных пользователей (как внешних, так и штатных ИТ-специалистов).

В процессе аутентификации администраторов в СКДПУ защита аутентификационной информации при передаче (мера ИАФ.7) обеспечивается исключением отображения для пользователя действительного значения аутентификационной информации — вводимые символы отображаются условным знаком«*».

Управление доступом привилегированных пользователей

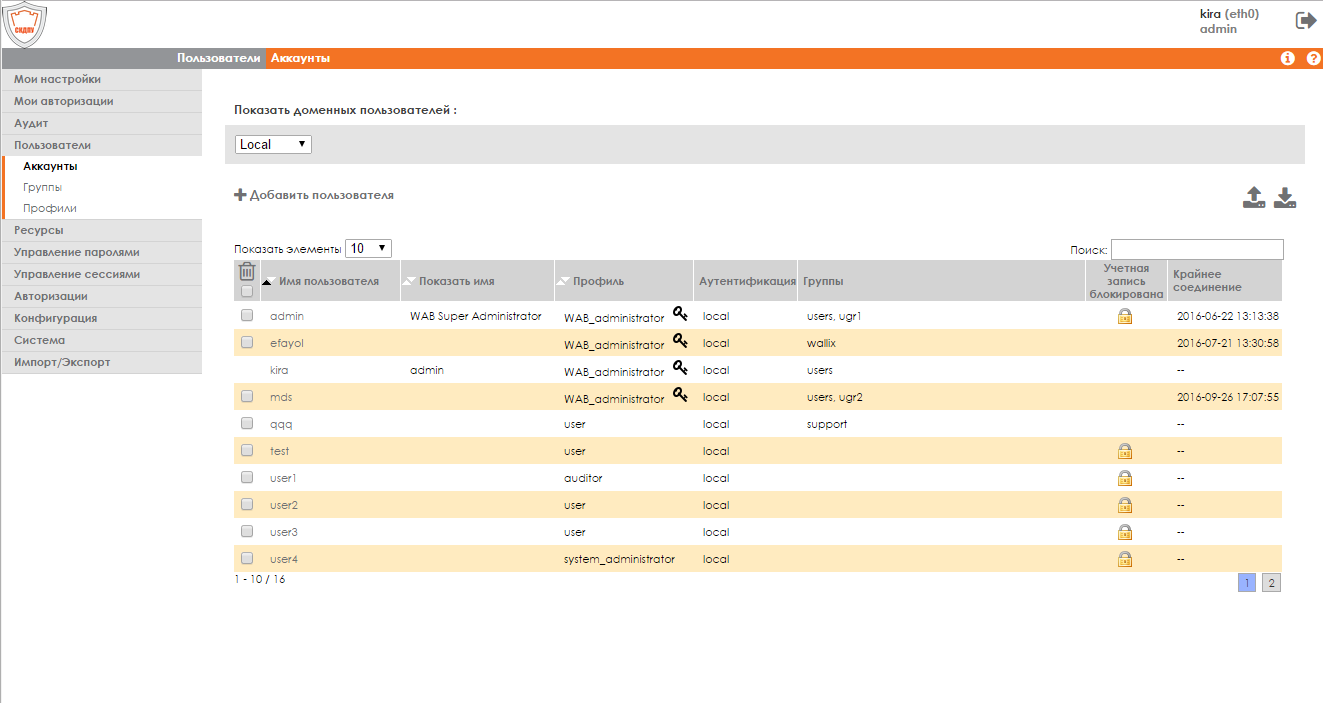

Управление аккаунтами привилегированных пользователей, группами и профилями СКДПУ (мера УПД.1) реализуется в разделе «Пользователи».

Рисунок 3. Управление аккаунтами привилегированных пользователей в СКДПУ

Настройка прав доступа привилегированных пользователей (мера УПД.2) к устройствам осуществляется на основе простых и эффективных правил. Эти правила основаны на различных критериях, таких как IP-адрес, имя пользователя, интервал времени, протокол или тип сеанса SSH (X11, Shell, Remote exec, и т. д.).

Для сеансов SSH, Telnet и Rlogin доступна их запись и в текстовом формате. Это позволяет для этих сеансов вести автоматическое распознавание потока данных и контроля действий по ключевым словам. На практике это означает, что можно резко сузить список доступных команд ввода на конечном устройстве и ограничить количество выполняемых действий (к примеру, можно разрешить пользователю только перезагружать устройство или же прерывать сеанс по обнаружению ввода недопустимой команды).

С точки зрения разделения ролей (мера УПД.4), а также назначения минимально необходимых прав и привилегий (мера УПД.5) в СКДПУ можно выделить две роли: администратор СКДПУ, выполняющий администрирование системы, а также пользователей (ИТ-персонал, являющиеся администраторами целевых систем объектов КИИ).

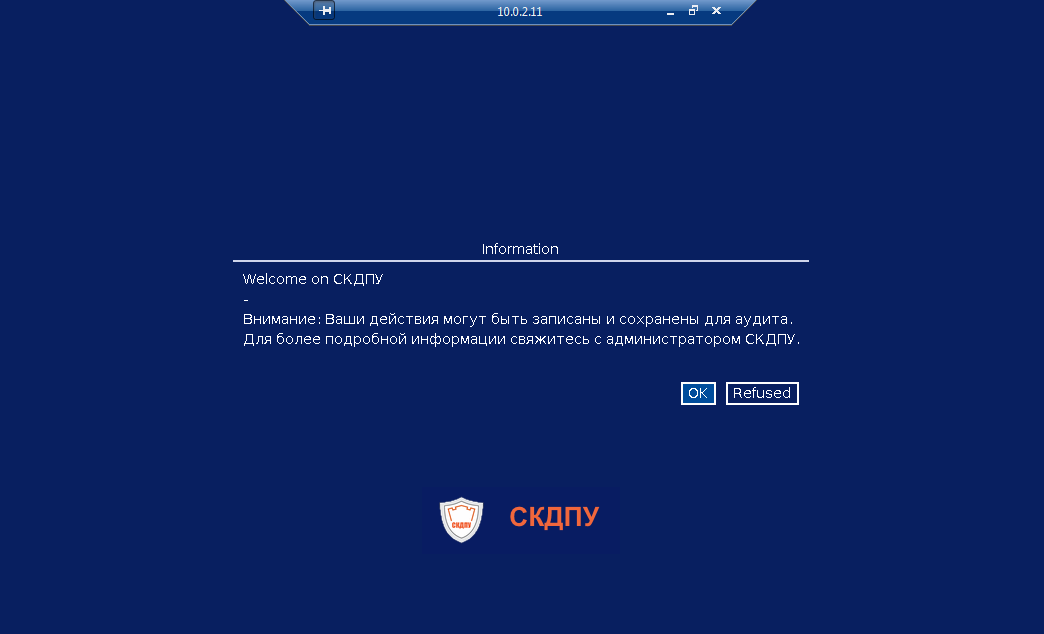

В СКДПУ для реализации требования «Предупреждение пользователя при его доступе к информационным ресурсам (УПД.7)» можно установить предупреждение о том, что все действия пользователя в целевой системе будут регистрироваться и осуществляется запись сессии. Например, администратор авторизуется в интерфейсе СКДПУ, выбирает из списка Windows Server, загружает файл с настройками соединений и, подключаясь к СКДПУ, автоматически попадает на нужный сервер. Если в настройках защищаемого сервера установлена запись всех сеансов, администратор получает уведомление о начале записи, текст которого может быть изменен в настройках. Такое сообщение дополнительно стимулирует работника внимательнее относиться к своим служебным обязанностям и предупреждает его о том, что возможные несанкционированные действия будут быстро вычислены и определены руководством.

Рисунок 4. Предупреждение о записи RDP-сеанса в СКДПУ

В части реализации меры УПД.14 «Контроль доступа из внешних информационных (автоматизированных) систем» СКДПУ обеспечивает управление доступом внешних пользователей к целевым серверам объектов КИИ, осуществляя проверку пользователей у себя на сервере. В СКДПУ также возможно включить режим, при котором удаленный администратор должен согласовывать доступ к каждому ресурсу объекта КИИ заранее. Это существенно сокращает количество противоправных действий, где бы ни находился администратор, так как он знает, что анонимности нет не только в интернете, но и на отведенном ему участке работ, связанных с критически важными объектами ИТ-инфраструктуры.

Аудит безопасности

Журналы подключений, которые ведет СКДПУ, делают более удобным аудит работы администраторов или, в случае необходимости, расследование инцидентов, приведших к какому-либо ущербу, начиная от утечки информации и заканчивая выходом из строя объектов КИИ.

Все действия, события и сеансы в СКДПУ регистрируются в реальном времени (АУД.4). В отличие от журналов событий на конечных устройствах, которые могут быть скорректированы или уничтожены сотрудниками, журнал событий СКДПУ им недоступен. Таким образом, в СКДПУ обеспечивается защита данных аудита (мера АУД.6).

Детальное протоколирование событий на целевых системах, в случае необходимости, позволяет расследовать инциденты ИБ. Кроме того, система журналирования СКДПУ позволяет избавиться от необходимости анализировать журналы со многих устройств, что, естественно, очень утомительно. Для ретроспективного анализа действий предусмотрена функция создания отчетов. Существует возможность построения графиков, просмотр статистики активности, а также автоматического создания отчетов

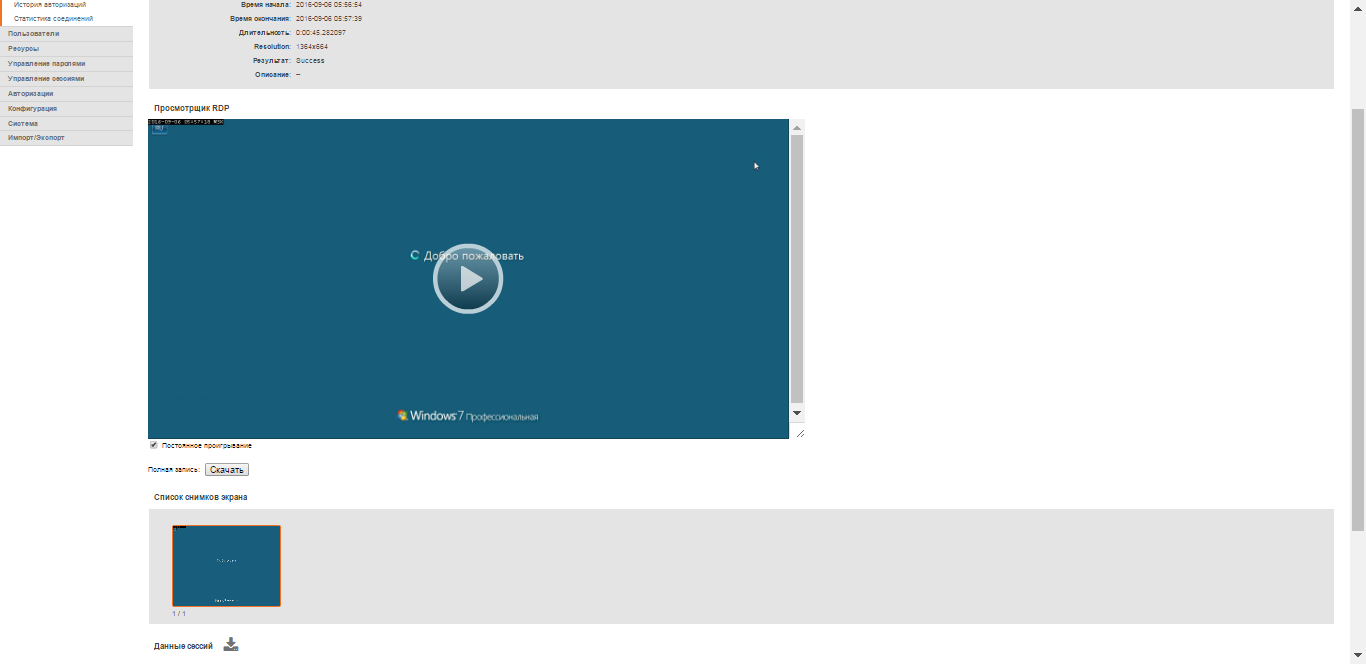

В части анализа действий пользователей (АУД.9) и для проведения внутренних аудитов (АУД.10) сеансы доступа пользователей можно изучить в журнале СКДПУ. В аудит по RDP-соединений попадают: полная видеозапись сеанса, снимки экрана, сделанные через определенные промежутки времени, и полная расшифровка данных, введенных с клавиатуры и отображаемых на экране (применяется технология OCR — оптическое распознавание текста). При работе с SSH-терминалом в журнале аудита сохраняется полный лог. При веб-доступе записываются GET- и POST-запросы с указанием URL-адресов страниц и переданных параметров.

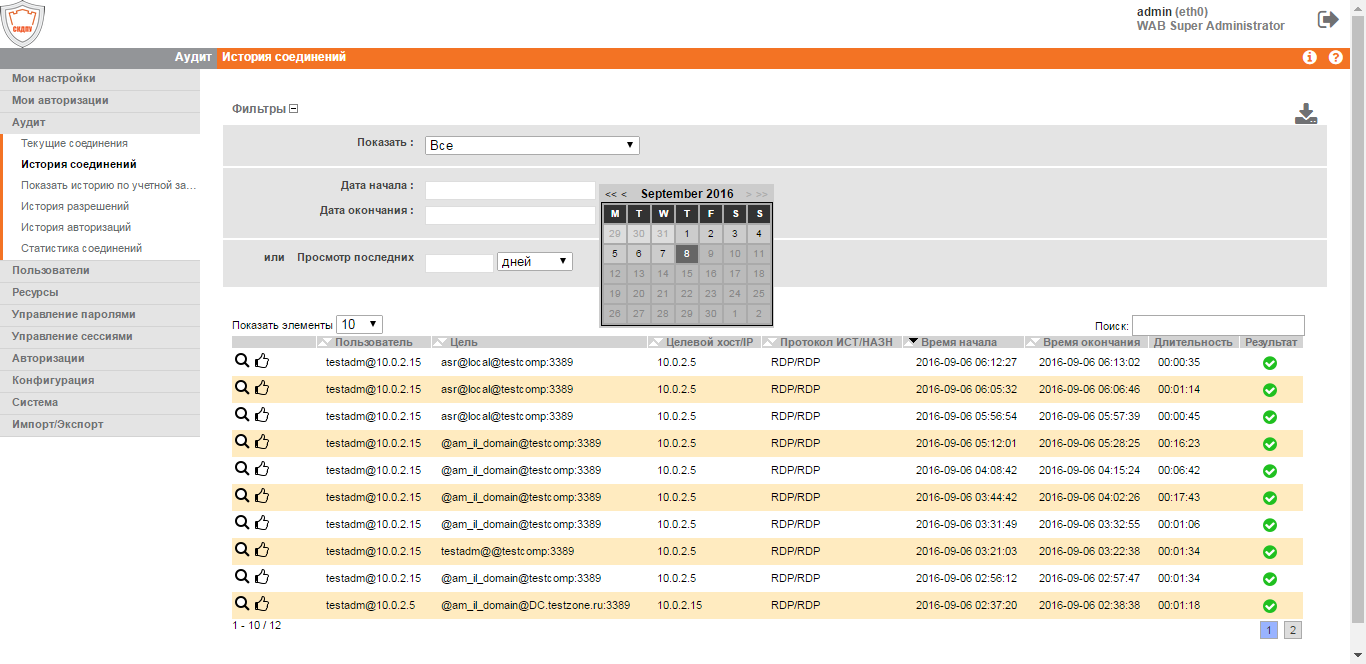

В меню «Истории соединений» можно ознакомиться с историей всех прошлых подключений к целевым системам, посмотреть видеозаписи привилегированных сессий.

Рисунок 5. История подключений привилегированных пользователей в СКДПУ

Для каждого из соединений отображается следующая информация:

- имя пользователя и исходный IP-адрес для подключения (например, name@ipsource);

- целевой объект (в виде account@target:service);

- целевой хост/IP;

- протокол;

- время начала соединения;

- время окончания соединения;

- длительность соединения;

- результат.

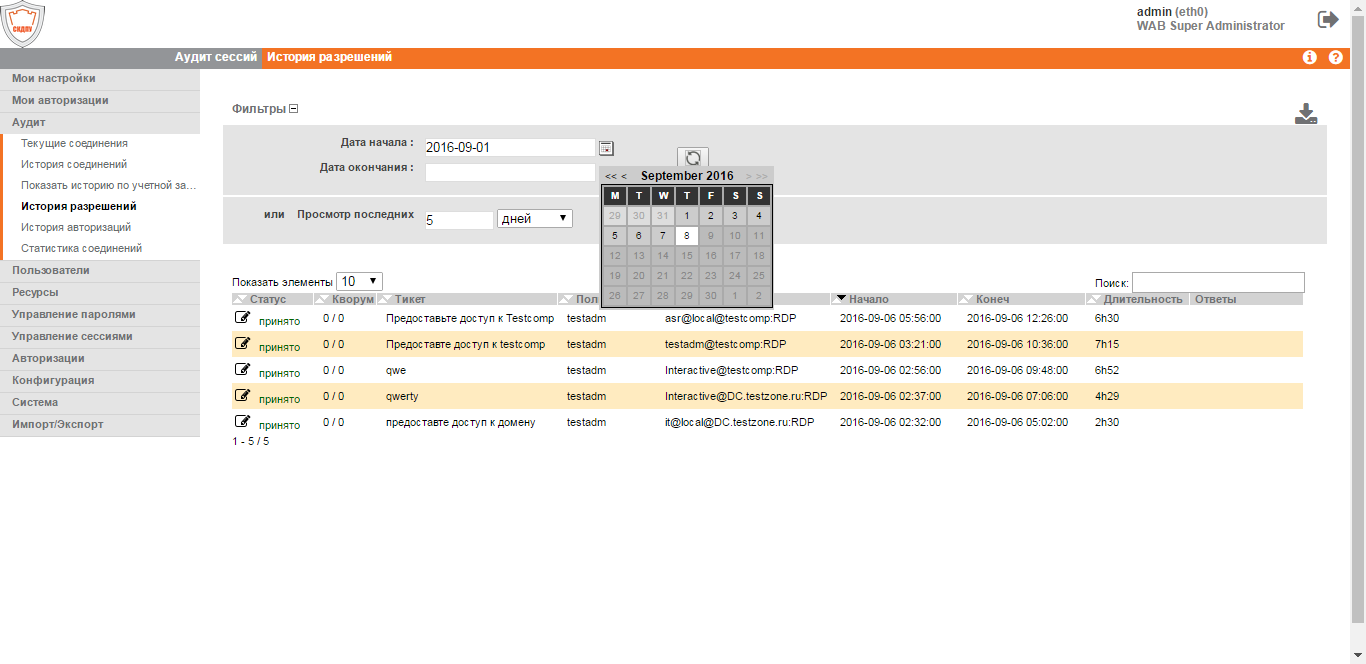

В подразделе «История запросов» можно ознакомиться со всеми запросами пользователей на доступ к защищаемым системам.

Рисунок 6. История запросов на доступ в СКДПУ

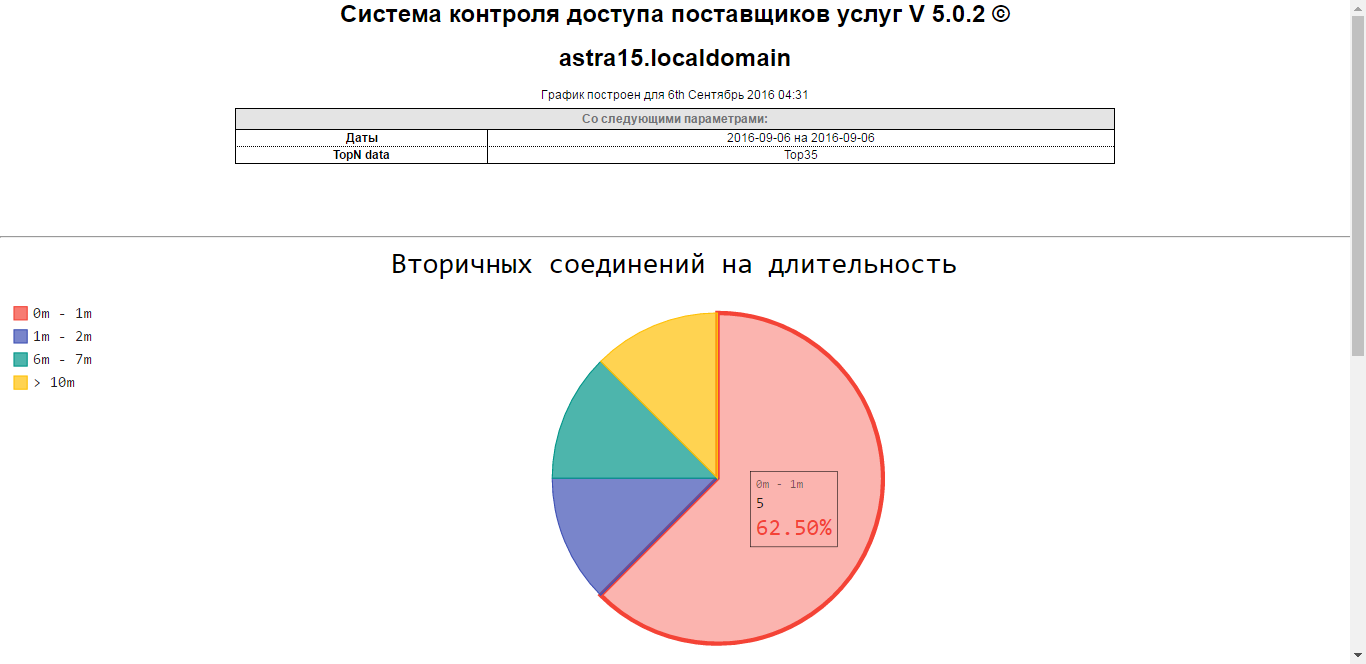

В подразделе «Статистика соединений» можно построить графики статистики по подключениям за определенный период времени.

Рисунок 7. Графики статистики по подключениям в СКДПУ

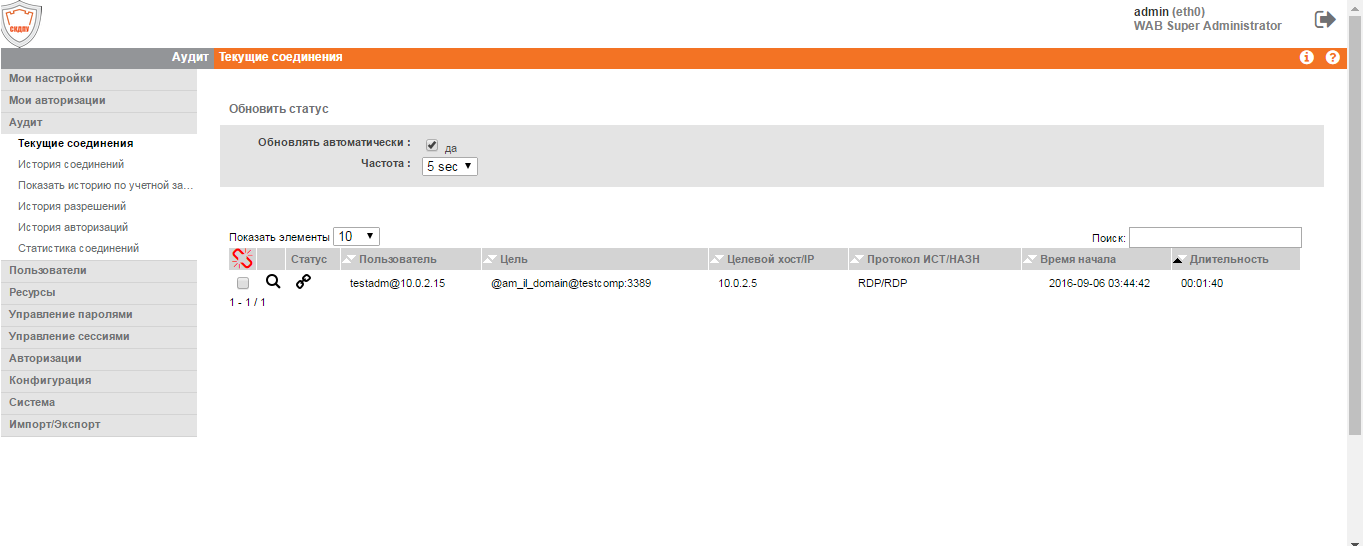

В разделе «Аудит» администратор безопасности может ознакомиться с перечнем текущих соединений и в режиме реального времени осуществлять мониторинг привилегированных сессий (мера АУД.7 «Мониторинг безопасности»). Также у администратора СКДПУ существует возможность разорвать сессию.

Рисунок 8. Перечень текущих соединений в СКДПУ

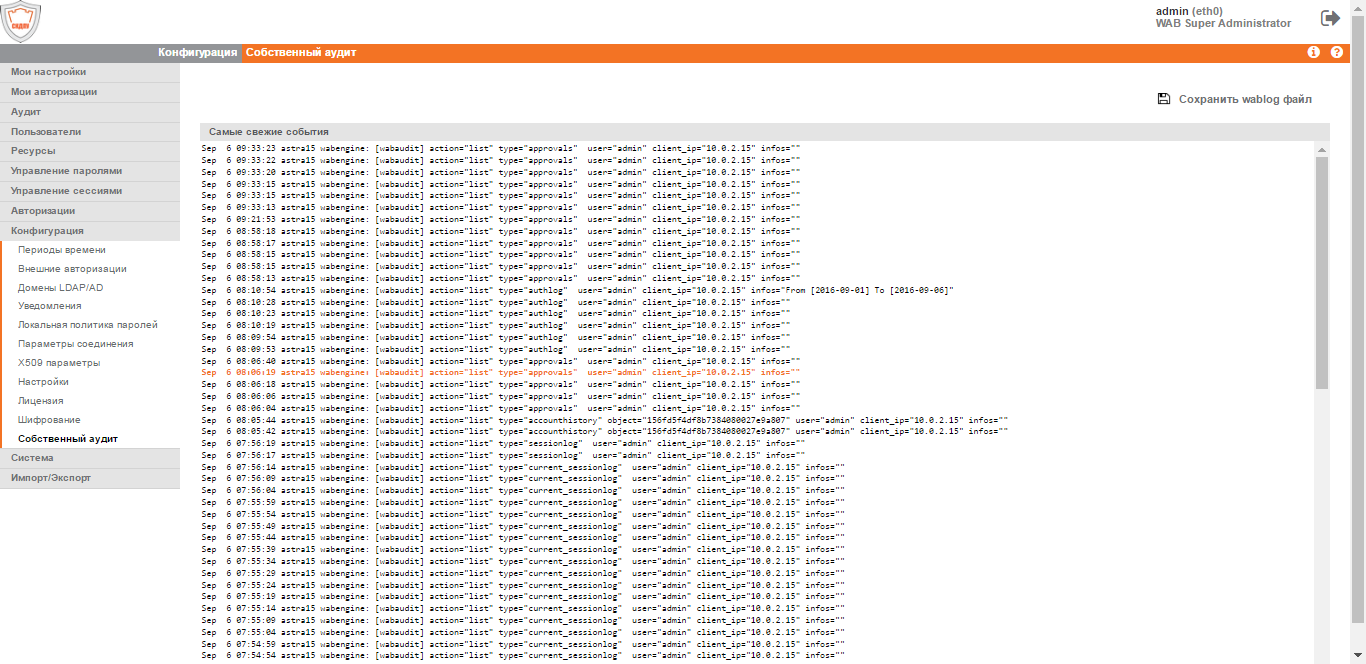

СКДПУ также регистрирует также внутренние системные события.

Рисунок 9. Просмотр событий в меню «Собственный аудит» в СКДПУ

С помощью этих механизмов можно контролировать действия администраторов, видеть, какие операции на обслуживаемых серверах производили коллеги и подчиненные. Кроме того, в случае инцидента не составит труда быстро определить причину и виновных, а также оценить степень серьезности проблемы.

Анализ компьютерных инцидентов

СКДПУ позволяет администраторам безопасности осуществлять мониторинг подключений как в реальном времени, так и ретроспективно для анализа сбоев или инцидентов ИБ (мера ИНЦ.3).

Рисунок 10. Просмотр видеозаписи сессии в СКДПУ

В СКДПУ доступна возможность записи сессий в формате Flash Video для последующего их просмотра и анализа. Все записанные сеансы можно хранить как в СКДПУ (мера ИНЦ.6), так и выгружать их на любое доступное внешнее устройство хранения данных. Такой подход к контролю подключений позволяет предотвратить утечку данных или злонамеренные действия. Это позволяет провести детальное расследование какого-либо инцидента, связанного с действиями штатных администраторов и подрядчиков ИТ-услуг на объекте КИИ.

Запрет прямого удаленного доступа к техническим средствам объекта КИИ

В соответствии с п. 31 Приказа ФСТЭК России № 239 в значимом объекте не допускаются наличие удаленного доступа непосредственно (напрямую) к программным и программно-аппаратным средствам, в том числе средствам защиты информации, для обновления или управления со стороны лиц, не являющихся работниками субъекта критической информационной инфраструктуры.

СКДПУ обеспечивает изоляцию систем ИТ-среды объектов КИИ. СКДПУ функционирует в виде прокси-сервера, что позволяет изолировать системы от прямого доступа. Прямой доступ остается закрытым авторизацией, при этом доступ через СКДПУ осуществляется напрямую, если привилегированный пользователь прошел авторизацию на сервере СКДПУ.

Технология единого входа (SSO), реализованная в рамках СКДПУ, позволяет гибко и в то же время эффективно подходить к задачам контроля за действиями привилегированных пользователей.

Если субъекту КИИ нет нужды знать о том, кто конкретно из администраторов поставщика услуг производит действия, можно для каждой из аутсорсинговых компаний создать единый аккаунт для входа. Это вполне логично, если за качество поставляемой услуги и возможный ущерб со стороны поставщика ИТ-услуги отвечает юридическое лицо в целом. Удаленным администраторам не передаются напрямую реквизиты доступа к каждому техническому средству объекта КИИ. При смене поставщика достаточно изменить параметры старой учетной записи, предоставленной предыдущему аутсорсеру, и открыть к ней доступ новому поставщику — изменять параметры учетных записей для каждого объекта необходимости нет.

Гарантийная и техническая поддержка

Одним из существенных требований Приказа ФСТЭК № 239 является применение в значимых объектах КИИ программных и программно-аппаратных средств, средств защиты информации, которые обеспечены гарантийной и (или) технической поддержкой. Учитывая, что Россия находится под санкциями США и Евросоюза, приоритетным является использование на объектах КИИ технических средств российских вендоров. Например, уже были случаи, когда зарубежный вендор покидал рынок. В частности американский разработчик программного обеспечения для обработки и анализа машинно-генерируемых данных Splunk в феврале 2019 года неожиданно принял решение уйти с российского рынка.

СКДПУ является российским решением, что дает определенные гарантии, что под влиянием санкций и иных политических факторов система будет обеспечена гарантийной и технической поддержкой со стороны разработчика.

Выводы

В статье мы рассказали, как с помощью Системы контроля действий поставщиков ИТ-услуг (СКДПУ) выполнить ряд требований в части защиты объектов критической информационной инфраструктуры.

Благодаря СКДПУ на объектах КИИ можно решить следующие проблемы и задачи при реализации требований 187-ФЗ:

- управление доступом к объектам КИИ как внутренних администраторов, так и специалистов подрядчиков ИТ-услуг;

- сохранение контроля над объектами КИИ путем мониторинга действий привилегированных пользователей в режиме реального времени;

- устранение избыточности прав доступа администраторов объектов КИИ;

- минимизация рисков утечки данных или несанкционированного изменения конфигурационной информации на объектах КИИ;

- повышение безопасности и надежности работы объектов КИИ при обслуживании сотрудниками внешних ИТ-компаний;

- более полное расследование и анализ возможных инцидентов ИБ на объектах КИИ;

- запрет прямого удаленного доступа к техническим средствам объекта КИИ.

Также отметим, что СКДПУ является отечественным решением, что дает определенные гарантии, что под влиянием санкций и иных политических факторов система будет обеспечена гарантийной и технической поддержкой со стороны разработчика. Все это делает решение конкурентоспособным на российском рынке PUM-решений.