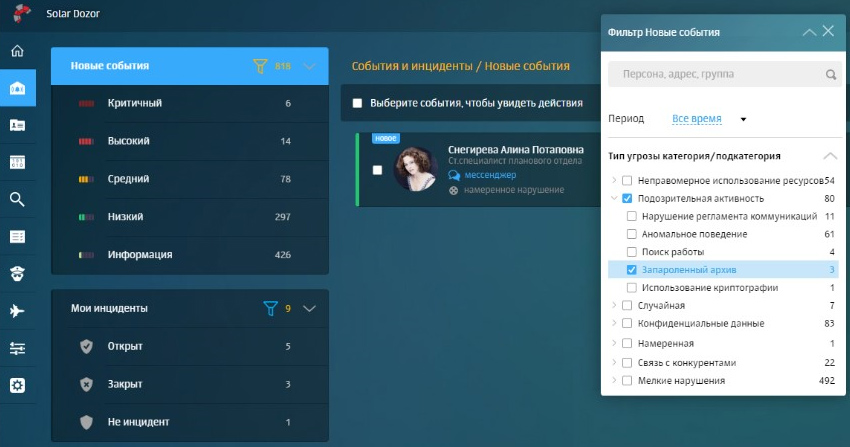

Головной болью безопасника, эксплуатирующего систему защиты от утечек данных (DLP), являются запароленные архивы. DLP-система детектирует их в трафике, после — относит перехваченное сообщение к определенной категории, создает событие ИБ, блокирует его или информирует офицера безопасности. При этом ответа на главный вопрос «Что же содержится в архиве?» последний не получит. Эксперт компании Ростелеком-Solar делится опытом в решении этой проблемы.

Плохая новость в следующем: вероятность того, что DLP-системы начнут со временем подбирать пароли к архивам, расшифровывать их на лету и анализировать содержимое, стремится к нулю. Это связано со слишком высокими требованиями к вычислительным мощностям и скорости обработки данных в потоке при сомнительном правовом обеспечении процесса.

Рисунок 1. Отображение запароленного архива в карточке «События и инциденты»

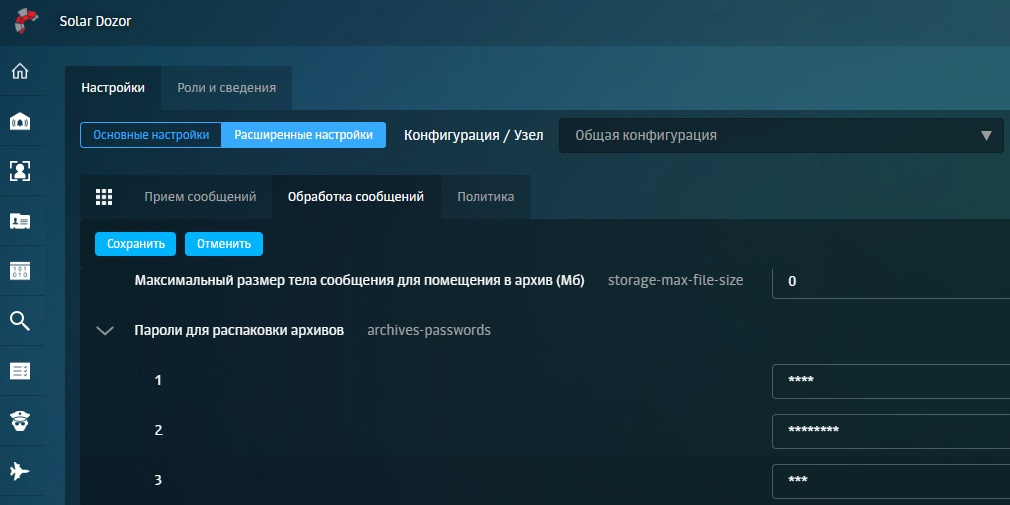

Пока наиболее реалистичным выглядит сценарий расшифровки и анализа файлов, защищенных корпоративными паролями: когда сотрудники в соответствии с внутренними регламентами шифруют пересылаемую информацию выданным им корпоративным ключом. Для реализации такого сценария в DLP-системе создается справочник ключей, с помощью которых она пробует открыть запароленный архив и проанализировать его содержимое. Архивы, к которым не подошел ни один корпоративный ключ, могут блокироваться, и их дальнейшую судьбу будет решать офицер безопасности. Однако у этого подхода есть и ограничение: по мере наполнения справочника паролей требования к необходимым для фильтрации ресурсам будут стремительно расти. Ведь распаковка архива на лету является ресурсоемкой процедурой. При переборе ключей из справочника данная операция производится каждый раз, умножаясь при этом на количество попыток.

Поэтому в Solar Dozor реализован вышеописанный сценарий в краулере (модуле для инспектирования файловых хранилищ). Требования к скорости анализа данных при их хранении существенно ниже, чем в почтовом или сетевом трафике. Краулеру спешить некуда, у него есть время на то, чтобы с чувством, с толком, с расстановкой применить к обнаруженному шифрованному архиву заданный список паролей, вскрыть его и проанализировать содержимое. А заодно найти места хранения дубликатов этого архива, которые могут обернуться инцидентами.

Рисунок 2. Подбор пароля краулером для распаковки архива

Это новость хорошая, но только для тех компаний, сотрудники которых используют ограниченное число ключей, известных офицеру безопасности.

Однако для остальных тоже не все безнадежно! На самом деле в современных DLP-системах заложена возможность, не используемая в должной степени ИБ-специалистами, но позволяющая извлечь из запароленных архивов некоторую информацию, с помощью которой можно судить об их содержимом.

Как показывает практика, при шифровании архива подавляющее большинство сотрудников компаний не пользуются опцией «Не показывать названия файлов». Это значит, что DLP-система может извлечь и проанализировать структуру архива и названия входящих в него файлов.

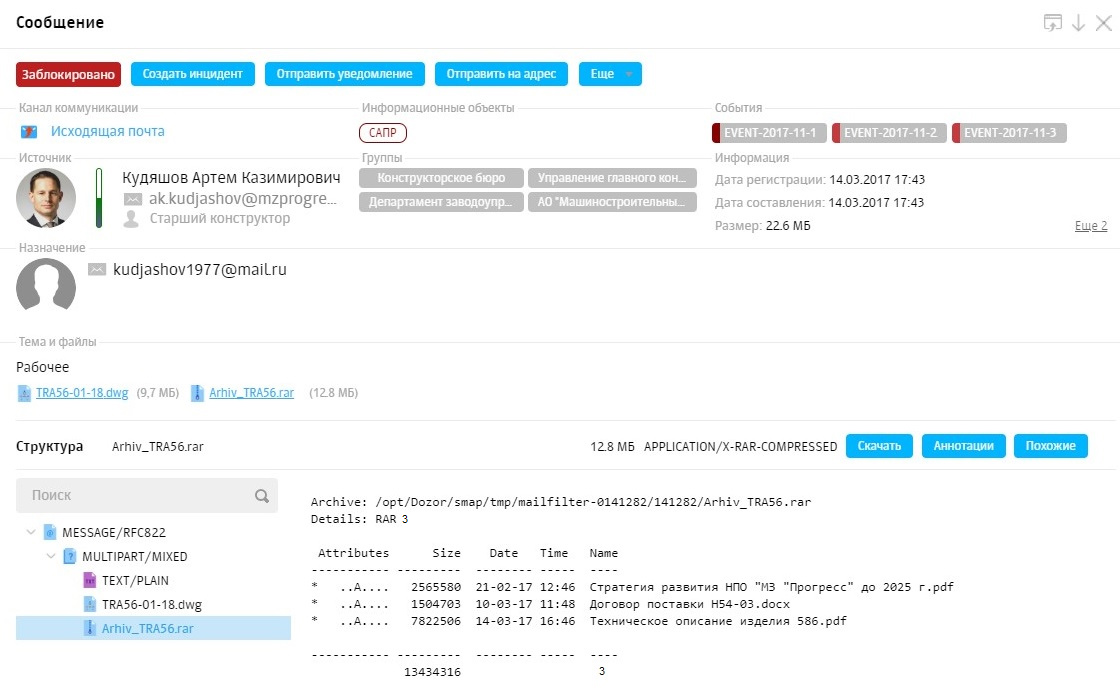

Извлеченная структура архива сама по себе предоставляет ИБ-специалисту достаточно информации о его одержимом. В нашей практике встречались инциденты, когда внутри архива с банальным именем вроде 123.rar содержались файлы с названиями, свидетельствующими о наличии в них информации, относящейся к категории гостайны. Уже по структуре архива становится понятно, есть ли смысл заниматься глубоким расследованием данного сообщения или можно допустить его к отправке.

Как это выглядит на практике?

На разных вкладках карточки сообщения представлена информация, необходимая офицеру безопасности для решения определенных задач. На первой вкладке он видит сообщение примерно в том виде, что и пользователь почтового клиента. А на специальной вкладке «структура» ему доступна иерархическая структура сообщения, включающая в себя в том числе и структуру архивов (а также все параметры сообщения плюс количество вложенных в архив файлов, уровни вложенности, названия всех вложений, их размер, дата создания и некоторые другие данные). Выглядит это более чем наглядно.

Рисунок 3. Отображение структуры архива в карточке сообщения

Просмотреть несколько карточек при проведении расследования или мониторинге небольшого количества запароленных архивов не составит труда. Но что делать, если таких архивов сотни? Извлеченная структура зашифрованного архива представляет собой текст, а значит, доступна для поиска и применения политики фильтрации!

Ну и еще один практический совет для работы с зашифрованными архивами. Наш опыт показывает, что часто пароль к архиву высылается получателю вместе с архивом или же в ближайших сообщениях до или после.

В заключение хочется напомнить, что в деле обеспечения информационной безопасности не следует сбрасывать со счетов понятия вероятности и комплексности. Предложенные подходы и возможности не решат задачу на 100%. В этом мире вообще нет решений, которые могут дать гарантированно 100% результат. Однако рассмотренные в этой статье методы способны значительно приблизить вас к достижению важной цели — узнать, что же все-таки кроется по ту сторону запароленных архивов.