Согласно Федеральному закону от 26 июля 2017 г. № 187-ФЗ «О безопасности критической информационной инфраструктуры Российской Федерации» владельцы объектов, соответствующих критериям для включения в критическую информационную инфраструктуру (КИИ), обязаны предоставлять сведения о кибератаках и других подобных происшествиях в Национальный координационный центр по компьютерным инцидентам (НКЦКИ), а также в Центральный банк РФ (если субъект КИИ осуществляет деятельность в банковской сфере и в иных областях финансового рынка) в требуемые сроки и в требуемом формате. Рассмотрим использование решения Kaspersky Threat Management and Defense для взаимодействия с НКЦКИ.

- Введение

- Способы направления уведомлений о компьютерных инцидентах в НКЦКИ

- Предпосылки использования Kaspersky Threat Management and Defense для информирования НКЦКИ

- Взаимодействие с НКЦКИ при помощи Kaspersky Threat Management and Defense

- Выводы

Введение

Кроме предотвращения сложных и комплексных компьютерных атак, решение Kaspersky Threat Management and Defense (TMD) позволяет эффективно оптимизировать ресурсозатраты на процессы расследования и обработки инцидентов, а также предоставления данных о них. Общий обзор решения и описание его составляющих (первая и вторая части) уже публиковались на Anti-Malware.ru, поэтому мы сосредоточимся на частной задаче: использовании Kaspersky TMD для того, чтобы повысить эффективность взаимодействия с НКЦКИ.

Согласно исследованию «Лаборатории Касперского» под названием «Прогнозы по продвинутым угрозам на 2020 год», сложность методов проведения атак будет только расти, в то время как оценить квалификацию злоумышленников и то, какими ресурсами они пользуются, становится всё затруднительнее. Киберпреступники применяют новые и нестандартные методы изоляции, которые реализованы в известном офисном программном обеспечении и других продуктах, являющихся мишенью целевого фишинга. Усложняются и методы вывода данных с заражённых устройств. В целом атаки становятся сложно детектируемыми, особенно в отсутствие грамотно согласованных современных средств обеспечения ИБ.

Таким образом, защита инфраструктуры организации только посредством существующих превентивных технологий или инструментов, не связанных между собой, приводит к ряду последствий:

- нехватке ресурсов для сведения воедино информации об инциденте и соответствующей экспертизы, что приводит к потере осведомлённости, а также к снижению скорости и качества реакции на инцидент;

- отсутствию интеграции между средствами защиты;

- перегрузке ИТ- и ИБ-служб, несогласованности их действий, что ведёт к неэффективному использованию человеческих ресурсов.

Исходя из вышесказанного, перед организациями стоит задача построить единую долгосрочную стратегию обеспечения информационной безопасности, нацеленную на защиту информационных активов как на уровне рабочих станций, так и на уровне всей сети организации, а также на закрытие вышеуказанных недостатков. В этом может помочь комплекс взаимосвязанных технологических средств, экспертных сервисов и образовательных тренингов «Лаборатории Касперского» под названием «Kaspersky Threat Management and Defense» (далее — «Kaspersky TMD»), позволяющий эффективно противодействовать комплексным атакам посредством своевременного обнаружения действий злоумышленников и оперативного реагирования на них. Данное решение учитывает специфику различных отраслей и обеспечивает соответствие нормативам внешних регулирующих органов, требованиям 187-ФЗ, стандартам банковской отрасли; также оно даёт возможность автоматизировать процесс передачи информации в НКЦКИ (посредством специальных файлов в формате JSON) и убедиться в полноте отправляемых данных.

Способы направления уведомлений о компьютерных инцидентах в НКЦКИ

Передача информации о компьютерных инцидентах между субъектами КИИ и НКЦКИ осуществляется напрямую или через Центр ГосСОПКА.

Согласно приказу ФСБ России от 24 июля 2018 г. № 368, регламентирующему порядок обмена информацией о компьютерных инцидентах, направление уведомлений и запросов в НКЦКИ выполняется с помощью почтовой, факсимильной, электронной, телефонной связи или с помощью технической инфраструктуры НКЦКИ (при наличии подключения к ней). В последнем случае обмен осуществляется посредством JSON-файлов, где хранятся различные параметры компьютерных инцидентов в определённом формате.

Перечислим основные нормативные правовые акты ФСБ России, имеющие отношение к взаимодействию между субъектами КИИ и НКЦКИ:

- Приказ ФСБ России от 24 июля 2018 г. №366 — устанавливает Положение о Национальном координационном центре по компьютерным инцидентам;

- Приказ ФСБ России от 24 июля 2018 г. №367 — определяет перечень информации, предоставляемой в ГосСОПКА, и порядок её предоставления;

- Приказ ФСБ России от 24 июля 2018 г. № 368 — определяет порядок обмена информацией о компьютерных инцидентах;

- Приказ ФСБ России от 6 мая 2019 г. № 196 — определяет требования к средствам обнаружения, предупреждения и ликвидации последствий компьютерных атак;

- Приказ ФСБ России от 19 июня 2019 г. № 281 — определяет порядок и технические условия установки и эксплуатации средств ГосСОПКА;

- Приказ ФСБ России от 19 июня 2019 г. № 282 — определяет порядок информирования ФСБ России о компьютерных инцидентах и реагирования на них.

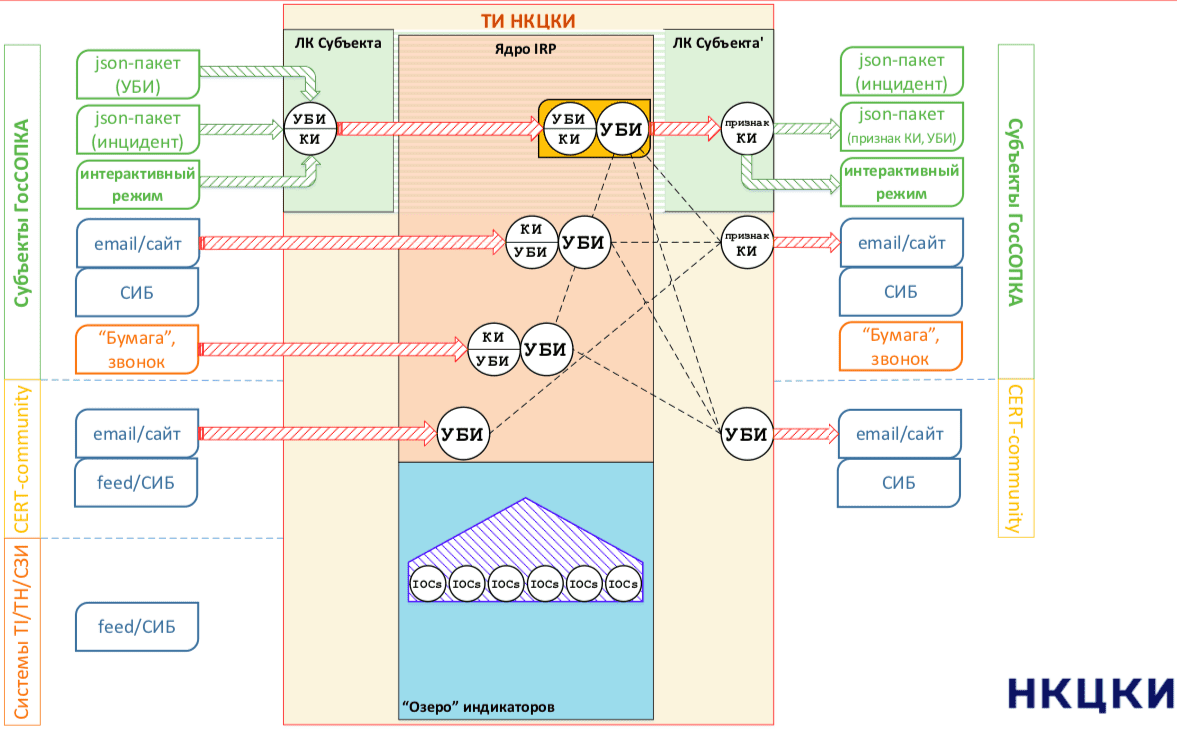

Рисунок 1. Техническая инфраструктура НКЦКИ

Стоит отметить, что обмен информацией с НКЦКИ запускается не только в случае обнаружения компьютерного инцидента, но и при выявлении:

- признаков компьютерного инцидента (направляется дежурной службой НКЦКИ в адрес субъекта КИИ);

- компьютерной атаки (направляется субъектом КИИ в адрес НКЦКИ);

- уязвимостей (направляется субъектом КИИ в адрес НКЦКИ);

- признаков уязвимостей (направляется дежурной службой НКЦКИ в адрес субъекта КИИ).

Базовые категории и типы событий, по которым инициируется взаимодействие, представлены в таблице 1. Данные взяты из статьи «Состав технических параметров компьютерного инцидента, указываемых при представлении информации в ГосСОПКА, и форматы представления информации о компьютерных инцидентах», ссылка на которую содержится на сайте НКЦКИ.

Таблица 1. Категории и типы событий, возникновение которых инициирует информационное взаимодействие с НКЦКИ

| Категория события (международное обозначение) |

Тип события (международное обозначение) |

| Заражение вредоносными программами (malware) | Внедрение в инфраструктуру объекта КИИ модулей вредоносных программ (malware infection) |

| Распространение вредоносных программ (malware distribution) | Использование контролируемой инфраструктуры объекта КИИ для распространения вредоносных программ (malware command and control) |

| Попытки внедрения модулей вредоносных программ в контролируемую инфраструктуру объекта КИИ (infection attempt) | |

| Нарушение или замедление работы контролируемой инфраструктуры объекта КИИ (availability) | Компьютерная атака типа «отказ в обслуживании», направленная на контролируемую инфраструктуру объекта КИИ (dos) |

| Распределённая компьютерная атака типа «отказ в обслуживании», направленная на контролируемую инфраструктуру объекта КИИ (ddos) | |

| Несанкционированный вывод контролируемой инфраструктуры объекта КИИ из строя (sabotage) | |

| Непреднамеренное отключение контролируемой инфраструктуры объекта КИИ (outage) | |

| Несанкционированный доступ в систему (intrusion) | Успешная эксплуатация уязвимости в контролируемой инфраструктуре объекта КИИ (application compromise) |

| Компрометация учётной записи в контролируемой инфраструктуре объекта КИИ (account compromise) | |

| Попытки несанкционированного доступа в систему или к информации (intrusion attempt) | Попытки эксплуатации уязвимости в контролируемой инфраструктуре объекта КИИ (exploit attempt) |

| Попытки авторизации в контролируемой инфраструктуре объекта КИИ (login attempt) | |

| Сбор сведений с использованием информационно-коммуникационных технологий (information gathering) | Сканирование контролируемой инфраструктуры объекта КИИ (scanning) |

| Прослушивание сетевого трафика в контролируемой инфраструктуре объекта КИИ (traffic hijacking) | |

| Социальная инженерия, направленная на компрометацию контролируемой инфраструктуры объекта КИИ (social engineering) | |

| Нарушение безопасности информации (information content security) | Несанкционированное разглашение информации, обрабатываемой в контролируемой инфраструктуре объекта КИИ (unauthorised access) |

| Несанкционированное изменение информации, обрабатываемой в контролируемой инфраструктуре объекта КИИ (unauthorised modification) | |

| Распространение информации с неприемлемым содержимым (abusive content) | Рассылка спам-сообщений с контролируемой инфраструктуры объекта КИИ (spam) |

| Публикация в контролируемой инфраструктуре объекта КИИ запрещённой законодательством РФ информации (prohibited content) | |

| Мошенничество с использованием информационно-коммуникационных технологий (fraud) | Злоупотребление при использовании инфраструктуры объекта КИИ (unauthorized purposes) |

| Публикация в контролируемой инфраструктуре объекта КИИ мошеннической информации (phishing) | |

| Уязвимость (vulnerability) | Наличие уязвимости или недостатков конфигурации в инфраструктуре объекта КИИ (vulnerability) |

Предпосылки использования Kaspersky Threat Management and Defense для информирования НКЦКИ

Решение Kaspersky TMD нацелено на интеграцию с текущей стратегией организации по противодействию угрозам информационной безопасности, но с его внедрением формируется новая, более целостная стратегия обеспечения ИБ, которая, как правило, включает три этапа. Первый этап нацелен на блокирование максимального количества угроз в автоматическом режиме и состоит в оценке и усилении существующих превентивных технологий. Второй этап предназначен для автоматизации передовых средств обнаружения и защиты и представляет собой построение максимально эффективной системы защиты от передовых угроз. Третий этап формирует экспертизу в области ИБ для комплексной защиты информационных активов и заключается во внедрении концепции SOC, постоянном мониторинге и максимальной осведомлённости о событиях в сети.

Если организация придерживается стратегии обеспечения информационной безопасности, основанной на Kaspersky TMD, то это предоставляет ей следующие преимущества:

- Обнаружение и предотвращение угроз и атак. Автоматическое выявление значительного числа некритичных угроз, проверка сети на наличие индикаторов компрометации, а также сопоставление полученных результатов с ретроспективными данными и информацией, собираемой в режиме реального времени, позволяет более эффективно отслеживать целевые атаки и реагировать на них.

- Повышение эффективности реагирования на инциденты и подготовки информации об инциденте для отправки в НКЦКИ. Переход на централизованный сбор и хранение данных упрощает работу специалистов по информационной безопасности и повышает эффективностьрасследования и реагирования на инциденты, что ведёт к остановке распространения угроз, быстрому восстановлению работоспособности ИТ-инфраструктуры, а также к сокращению общих трудозатрат на реагирование и подготовку информации о компьютерных инцидентах в требуемом формате и объёме для отправки в НКЦКИ.

- Прогнозирование угроз. Сопоставление результатов внутренних расследований с актуальными данными об угрозах, которыми оперирует «Лаборатория Касперского», позволяет своевременно принимать меры, необходимые для эффективного отражения текущих атак, прогнозировать развитие будущих кибернападений и планировать противодействие потенциальным угрозам

Взаимодействие с НКЦКИ при помощи Kaspersky Threat Management and Defense

Независимо от типа обнаруженного события любой из видов уведомлений в НКЦКИ должен сопровождаться техническими сведениями, позволяющими вырабатывать эффективные решения при реагировании на компьютерный инцидент или в процессе локализации компьютерной атаки. Приведём список основных элементов, из которых состоят технические сведения об инцидентах, атаках и уязвимостях, формируемые на основе работы компонентов Kaspersky TMD при минимальном взаимодействии со специалистом по информационной безопасности, и раскроем их содержание.

- Текущее состояние и общие характеристики компьютерного инцидента, атаки или уязвимости:

- характер уведомления;

- категория и тип события;

- дата и время выявления события;

- дата и время восстановления штатного режима работы контролируемой инфраструктуры после компьютерного инцидента, атаки или уязвимости;

- состояние работ по реагированию на компьютерный инцидент;

- оценка последствий компьютерного инцидента или компьютерной атаки;

- необходимость привлечения сил ГосСОПКА;

- ограничительный маркер на распространение сведений из карточки компьютерной атаки;

- регистрационный номер уведомления о компьютерном инциденте, атаке или уязвимости, который присваивается дежурной службой НКЦКИ;

- связь с другими уведомлениями о компьютерном инциденте, атаке или уязвимости.

- наименование контролируемого объекта КИИ;

- категория значимости объекта КИИ или её отсутствие;

- целевая функция или сфера деятельности объекта КИИ;

- наличие или отсутствие подключения к сетям электросвязи;

- местонахождение объекта КИИ;

- наименование субъекта КИИ, которому принадлежит объект;

- наименование субъекта, сообщившего о компьютерном инциденте, атаке или уязвимости.

- IPv4-адрес (IPv6-адрес) и подсеть сетевых адресов контролируемого объекта КИИ;

- доменное имя и URL-адрес контролируемого объекта КИИ;

- адрес электронной почты, зарегистрированный в контролируемом объекте КИИ;

- номер атакованной автономной системы (ASN).

- IPv4-адрес (IPv6-адрес) и подсеть сетевых адресов источника вредоносной активности;

- доменное имя и URL-адрес источника вредоносной активности;

- адрес электронной почты источника вредоносной активности;

- номер подставной автономной системы (ASN);

- информация о модулях вредоносного программного комплекса.

Вышеуказанные сведения составляют основу тех данных, которые направляются в НКЦКИ в виде JSON-файлов. Также при выявлении компьютерного инцидента или проводимой атаки Kaspersky TMD подготавливает файлы экспорта обнаружений, которые позволят с минимальными потерями времени приступить к реагированию на инцидент. В них содержатся:

- имя рабочей станции, на которой выполнено обнаружение,

- время обнаружения,

- категория обнаруженного объекта,

- IP- и URL-адрес отправителя и получателя пакета данных,

- UserAgent рабочей станции с компонентом EndpointSensors (устанавливается на рабочие станции и осуществляет постоянное наблюдение за процессами, открытыми сетевыми соединениями и изменяемыми файлами),

- URL-адрес посещённого веб-сайта,

- MD5- и SHA256-хеши, а также полное имя обнаруженного объекта,

- параметры командной строки;

- адрес электронной почты отправителя и получателей сообщения, в котором обнаружен объект;

- имя домена, в котором выполнено обнаружение.

Выводы

Взаимодействие субъектов КИИ с НКЦКИ в рамках соблюдения Федерального закона №187-ФЗ подразумевает обмен информацией об обнаружении компьютерных инцидентов, компьютерных атак, уязвимостей и признаков всего перечисленного. Оно направлено на выработку эффективных решений по реагированию на опасные события в области ИБ и на их ликвидацию вместе с регулирующим органом, в данном случае — с НКЦКИ.

В дополнение к основной функциональности по защите от комплексных угроз решение Kaspersky TMD оптимизирует затраты на процессы расследования и реагирования, что становится возможным благодаря автоматизации большинства процессов, централизованному хранению данных и быстрому доступу к ним. Комплекс выступает в роли точки подключения к технической инфраструктуре НКЦКИ для автоматизированного взаимодействия в рамках обмена информацией, а также в качестве места сбора данных для ретроспективного анализа в случае компьютерного инцидента и для предоставления сведений по запросу НКЦКИ.

Таким образом, использование решения Kaspersky TMD позволяет избежать проблем, связанных с подготовкой информации об инцидентах, атаках или уязвимостях для направления уведомлений в НКЦКИ, и даёт возможность сосредоточиться на расследовании инцидента, не задумываясь о нюансах обмена данными.