StaffCop Enterprise обеспечивает возможность провести комплексный аудит информационной безопасности предприятия на основе своей отчётности. Продукт способен исследовать информацию, хранимую и обрабатываемую на предприятии, информационные ресурсы и каналы, используемое программное обеспечение, а также техническую и юридическую документацию.

- Введение

- Что необходимо исследовать

- Как исследовать

- Процесс аудита информационной безопасности

- Формулирование результатов исследования (аудита)

- Выводы

Введение

В существующих реалиях ведения бизнеса обеспечение информационной безопасности компании играет ключевую роль. Несоблюдение правил ИБ приводит к утечкам информации и ноу-хау, что снижает репутацию компании на рынке. Нередки случаи, когда из-за утечек информации компании вынуждены уходить с рынка, а это практически всегда приводит к краху бизнеса.

Из-за своей сложности и специфических условий работы полное обеспечение информационной безопасности предприятия — задача не всегда выполнимая собственными силами. Да, в компании может быть компетентный отдел информационных технологий, но не всегда специалисты в области ИТ, даже очень высокого уровня, способны обеспечивать нужный уровень информационной безопасности. Всё дело в том, что деятельность в области информационной безопасности гораздо более сложна и многогранна, свести её просто к безаварийной работе оборудования ИТ (серверов, рабочих станций, коммутаторов, шлюзов, маршрутизаторов, файловых хранилищ и т. д.) нельзя. Поэтому работа специалистов отдела информационных технологий в концепции организации информационной безопасности должна сводиться к тому, чтобы помогать сотрудникам отдела ИБ или привлечённым специалистам такого профиля, обладающим знаниями в этой области на уровне экспертов.

Задача соблюдения информационной безопасности на предприятии заключается в том, чтобы обеспечить сохранность, а также безопасную обработку любой информации в рамках бизнес-модели деятельности предприятия. Работа с некоторыми видами информации (например, с персональными данными сотрудников — они обрабатываются бухгалтерией и отделом кадров в любой организации) регламентируется действующим законодательством: обработка персональных данных — федеральным законом № 152-ФЗ, обработка информации содержащей государственную тайну — законом № 5485-1 «О государственной тайне» и т. д.

Аудит информационной безопасности — это процесс её анализа. Но прежде чем обсуждать вопросы аудита ИБ, следует разобраться, каким угрозам предстоит противостоять. Все угрозы в интересующей нас области делятся на внешние и внутренние, и мы сейчас это кратко рассмотрим.

Внешними называются угрозы информационной безопасности, приходящие извне. Это — хакерские атаки, а также действия вирусных и троянских программ. В последнем случае угрозы считаются внешними потому, что не создаются внутри организации, хотя запускаются они изнутри — пользователем, получившим вредоносное письмо или перешедшим по вредоносной ссылке, намеренно или по незнанию.

Ко внутренним относятся угрозы, связанные с сотрудниками организации, т. е. с человеческим фактором. Выделяют четыре типа внутренних угроз: удаление или повреждение информации, утечка информации, физическое разрушение объектов инфраструктуры ИТ и действия с использованием методов социальной инженерии.

С большой натяжкой, но всё-таки можно отнести к угрозам информационной безопасности непродуктивную работу сотрудников: посещение интернет-ресурсов, не имеющих отношения к служебным обязанностям, использование коммуникационных средств компании для решения личных вопросов, применение оборудования компании в личных целях (например, распечатка книг, скачанных из интернета) и т. д. С одной стороны, такие действия, как правило, являются нарушением внутренних регламентов по использованию ИТ-инфраструктуры предприятия. С другой стороны, при надлежащей настройке оборудования (шлюзы / маршрутизаторы) и программного обеспечения (фильтры, антивирусы, прокси-серверы) подобные угрозы вполне легко минимизируются. Это относится к компетенции сотрудников отдела информационных технологий, поэтому данный вопрос в статье рассматриваться не будет. При этом программный комплекс StaffCop Enterprise имеет большой набор функциональных возможностей по учёту рабочего времени и контролю продуктивности сотрудников: ведь эффективная работа персонала — это важная часть бизнеса.

Как и любой бизнес-процесс, аудит информационной безопасности компании включает в себя несколько этапов. В лучших практиках ИБ выделяют 4 этапа:

- Определить, что необходимо исследовать. На этом этапе формулируются исходные данные для аудита, ставится задача.

- Определить, как исследовать. На этом этапе определяются методы исследования (какими способами оно будет производиться), составляется план аудита.

- Собственно процесс аудита (исследования) согласно плану, составленному на предыдущем этапе.

- Формулирование результатов аудита (исследования). На этом этапе описываются обнаруженные уязвимости и выдаются рекомендации по их устранению.

Рассмотрим этапы аудита информационной безопасности компании подробнее.

Что необходимо исследовать

Ответ на данный вопрос весьма прост: абсолютно всё, что имеет отношение к хранению и обработке информации на предприятии. Соответственно, мы можем разделить наш объект исследования — информационную среду компании и концепцию её безопасности — на направления. Прокомментируем особенности каждого из направлений.

а) Информация, хранимая и обрабатываемая на предприятии

Для этого направления исследования необходимо провести структурирование информации и построение потоков её обработки. Иными словами, нам предстоит ответить на вопросы:

- Какая информация обрабатывается на предприятии?

- Структурирована ли она? Если нет, то как она может быть структурирована (разделена на информацию, которая может находиться в открытом доступе, информацию составляющую коммерческую тайну, конфиденциальную информацию); есть ли в обработке информация, содержащая служебную и государственную тайну, составлены ли регламенты по её хранению и обработке, соответствующие действующему законодательству?

- Если выделена конфиденциальная и составляющая коммерческую тайну информация (обычно это — внутренние финансовые отчёты, ноу-хау, запатентованные технологии), то как она обрабатывается, какие потоки этой информации существуют?

- Построена ли в компании схема обработки информации, определены ли основные и дополнительные её потоки? Если нет, то такая схема должна быть построена.

Далее на основании схемы обработки информации предстоит определить ресурсы (серверы, файловые и облачные хранилища и т. д.), на которых хранится эта информация, с особой пометкой для тех ресурсов, где находится конфиденциальная, признанная коммерческой, служебной, государственной тайной информация.

б) Ресурсы, на которых хранится информация

Для этого направления исследования формируется список информационных ресурсов, имеющихся в распоряжении предприятия: серверов, файловых и облачных хранилищ, съёмных и переносных устройств для хранения файлов. Следует обратить особое внимание на съёмные и переносные устройства: с их помощью информация может быть вынесена за пределы компании. Следует составить список таких носителей и определить, какого рода информация может на них оказаться: если в этом списке есть информация подлежащая особой охране, то это — возможный канал утечки. В StaffCop Enterprise можно задать «белый» список разрешённых съёмных носителей, что позволяет контролировать этот канал.

в) Каналы, по которым перемещается информация

Для этого направления исследования на основе схемы движения потоков информации формируется список каналов (сетей, узлов маршрутизации, шлюзов и т. д.), по которым перемещается информация. Следует обратить особое внимание на те шлюзы, что располагаются на территории предприятия, но находятся вне контроля его отдела информационных технологий: обычно это — коммуникационное оборудование провайдера. Если через эти шлюзы проходит информация подлежащая особой охране, то это — тоже возможный канал утечки.

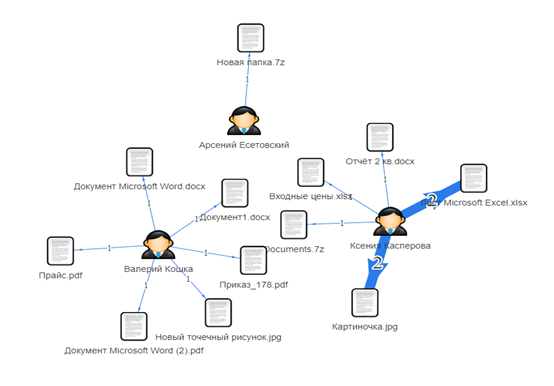

В StaffCop Enterprise можно получить карту взаимодействий сотрудников — кто, кому и какие файлы перенаправлял, что позволяет отслеживать перемещение информации на предприятии.

Рисунок 1. Пример карты взаимодействий сотрудников на основе обмена файлами

г) Программное обеспечение, используемое для обработки информации

Для этого направления исследования формируется список используемого в компании программного обеспечения. Особое внимание следует уделить обнаружению нелицензионного ПО, потому что используемый для обхода лицензий инструментарий очень часто содержит «закладки», которые при определённых условиях могут использоваться либо для загрузки вредоносных программ, либо для прямого хищения информации.

Также следует в этом направлении исследования уделить внимание антивирусным приложениям (регулярно ли и своевременно ли обновляются базы сигнатур вирусов) и программному обеспечению шлюзов (регулярно ли и своевременно ли обновляются базы данных по вредоносным сайтам, которые подлежат блокировке).

д) Документация: юридическая и техническая

Для этого направления исследования формируется список юридической и технической документации по аппаратному и программному обеспечению. Очевидно, что стоит следовать правилу «Каждое действие по обработке информации должно быть описано регламентом или документацией».

Следует заметить, что ко многому программному и аппаратному обеспечению описание (техническая документация) имеется только на английском языке. Это допускается, но не для случаев обработки информации подлежащей особой охране (информация, являющаяся конфиденциальной, служебной или государственной тайной). Согласно лучшим практикам и рекомендациям по информационной безопасности, вся техническая документация по оборудованию и программному обеспечению, где обрабатывается информация подлежащая особой охране, должна быть на русском языке.

В этом же направлении исследования формируется полный список внутренних регламентов обработки информационных потоков предприятия.

е) Средства физической защиты информации

Для этого направления исследования следует привлечь сотрудников отдела физической защиты и охраны предприятия, а также инженерную службу здания.

Исследованию подлежат помещения, где находятся оборудование для обработки и хранения информации и документация. Следует получить ответы на следующие вопросы:

- Имеются ли на предприятии системы видеонаблюдения? Если да, контролируют ли они помещения, где находятся оборудование и документация?

- Имеется ли на предприятии система управления доступом в помещения (СКУД)? Если да, то подключены ли к ней помещения, в которых находятся оборудование для обработки и хранения информации и документация? Сохраняет ли СКУД функционирование в полном объёме при выключении электропитания устройств, контроллеров и серверов СКУД?

- Имеется ли в помещениях, в которых находятся оборудование для обработки и хранения информации и оборудование каналов связи, а также где хранится документация, система пожаротушения, не использующая токопроводящие жидкости (газовая, порошковая)?

- Имеются ли в помещениях, в которых находятся оборудование для обработки и хранения информации и оборудование каналов связи, системы поддержания постоянной температуры (охлаждения воздуха)?

- Имеются ли в помещениях, в которых находятся оборудование для обработки и хранения информации и оборудование каналов связи, системы резервного питания, какова их мощность и подключено ли оборудование к ним?

Все три объекта этого направления — контроль доступа, пожарная безопасность и энергобезопасность — одинаково важны, поэтому исключать какой-либо объект из аудита не рекомендуется. Система кондиционирования воздуха — как правило, компонент любого помещения серверной.

Как исследовать

Выше было выполнено разбиение аудита по объектам (по направлениям). Теперь необходимо разработать методику исследования (проведения аудита). Для удобства при описании рекомендуемой методики (методика предлагается исходя из лучших практик и рекомендаций по информационной безопасности) порядок объектов сохранён.

а) Информация, хранимая и обрабатываемая на предприятии

Поскольку по результатам первичного обследования (после выполнения первого этапа) в распоряжении специалистов, проводящих аудит информационной безопасности предприятия, имеется схема структурирования информации, необходимо определить возможность утечки информации через человеческий фактор. Сопоставив штатное расписание предприятия и схему структурирования, следует определить, не получает ли кто-либо из сотрудников доступ к информации, которая не является необходимой для его работы.

Далее нужно установить, у кого из сотрудников имеется доступ к информации подлежащей охране и соответствует ли он занимаемой должности (правомерно ли предоставлен доступ).

На основании сопоставления схемы обработки информации со схемой ИТ-инфраструктуры предприятия (такая схема должна храниться в отделе информационных технологий) можно установить, не попадает ли требующая особого контроля информация на ресурсы с открытым доступом. Если такое возможно, то этот канал может быть использован — по злому умыслу или непреднамеренно — для утечки.

б) Ресурсы, на которых хранится информация

Необходимо проанализировать список информационных ресурсов, используемых предприятием. Сопоставив этот список и информацию, которая хранится на этих устройствах, со штатным расписанием и списком логинов пользователей, взятых из операционных систем, обеспечивающих функционирование информационных ресурсов, можно установить, насколько правильно составлена матрица доступа пользователей к информационным ресурсам, не получает ли какой-либо пользователь доступ с правами, которые для выполнения его работы избыточны. Необходимо также проверить, соответствуют ли пароли пользователей и администраторов требованиям по безопасности; лучшей практикой при выборе пароля является следование стандарту Microsoft — длина не менее 8 символов (а лучше — 16), использование как минимум одной цифры, одной заглавной буквы и одной строчной, а также одного специального символа, при этом пароль не должен быть осмысленным (т. е. не представлять собой слово из словаря).

Особое внимание следует обратить на облачные хранилища. Исходя из лучших практик и рекомендаций в области информационной безопасности, не рекомендуется размещать подлежащую охране информацию в облачных хранилищах за пределами предприятия. Следует исходить из старого правила «Закрытая информация, помещённая в публичное облако, даже предоставленное индивидуально предприятию провайдером в дата-центре, достаточно защищённой не является». В последнее время ситуация меняется к лучшему — ресурсы провайдеров в дата-центрах становятся более защищёнными; но, как известно, «гарантию даёт только страховой полис, да и то не во всех случаях». Поэтому всё-таки подлежащую охране информацию лучше размещать на своих собственных серверах внутри предприятия, даже если это и приводит к дополнительным расходам на оборудование и услуги специалистов.

Информация, которая классифицирована как находящаяся в свободном (открытом) доступе, может размещаться в публичных облачных хранилищах без ограничений.

Для контроля доступа пользователей к информационным ресурсам рекомендуется использовать специализированное программное обеспечение, фиксирующее все подобные операции. К такому ПО относится и программный комплекс StaffCop Enterprise, позволяющий фиксировать абсолютно все действия пользователя на информационном ресурсе, связанные с получением и обработкой информации. Действия пользователя могут быть представлены в виде журнала событий, который потом проанализируют администраторы или аудиторы. Отдельно стоит упомянуть систему контроля файлов с помощью цифровых меток, которая позволяет видеть абсолютно все действия, которые совершались с файлами (перемещение, переименование, удаление и т. д.), в том числе и печать.

в) Каналы, по которым перемещается информация

Исследование каналов, по которым перемещается информация, тесно связано с исследованием программного обеспечения (пункт «г»). Дело в том, что соединения между сетями могут организовываться с помощью как аппаратного обеспечения, так и программного (так называемых «программных VPN-решений»).

Следует обратить особое внимание на способы построения каналов между сетями: если планируется передавать по ним информацию подлежащую охране, то недопустимо использовать установление соединения без шифрования — необходимо обязательно устанавливать шифрованное SSL-соединение с применением действующих (возможно, самоподписанных внутри компании, но лучше подтверждённых корневыми удостоверяющими центрами) сертификатов, а также логина и пароля, соответствующего требованиям безопасности.

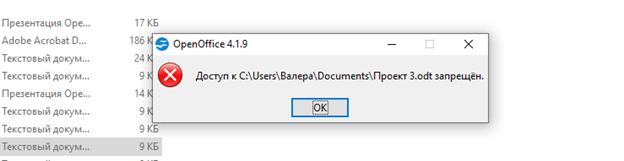

Кроме того, если у вас есть возможность блокировки передачи файла на основе его содержимого, то это будет отличным подспорьем в организации информационной защиты. В StaffCop Enterprise вы можете задать элемент содержимого файла, при попытке передачи которого операция будет заблокирована.

Рисунок 2. Скриншот заблокированной передачи файла

Если в ИТ-инфраструктуре предприятия используются шлюзы, которые установлены на территории предприятия, но контролируются провайдером, предоставляющим услуги связи, то следует выяснить, не передаётся ли подлежащая охране информация через эти шлюзы в нешифрованном виде. Надлежит использовать в этом случае VPN-канал с шифрованием через SSL-соединение; тогда передача охраняемой информации через такой шлюз будет допустима.

Отдельный вопрос в передаче информации — допустимость использования эфирных (не кабельных) каналов связи, таких как Bluetooth или Wireless (Wi-Fi). В настоящее время существует большое количество оборудования и программного обеспечения, позволяющего перехватывать отправляемые по подобным каналам данные, если те не шифрованы. Поэтому для допустимости передачи охраняемой информации по подобным каналам должны выполняться следующие условия:

- Беспроводная сеть должна поддерживать стандарты шифрования, такие, например, как WPA2 или WPA-PSK (в настоящее время разработан более защищённый стандарт — WPA3, но пока к применению он не рекомендован как не прошедший до конца тестирование).

- Беспроводная сеть должна быть закрытой, т. е. подключение новых устройств в эту сеть не должно выполняться в автоматическом режиме, даже если новому пользователю известен пароль сети — администратор должен добавлять новые устройства вручную. Альтернатива — вы должны иметь возможность полностью заблокировать использование беспроводного соединения.

Важное следствие из второго условия — то, что беспроводная сеть не должна быть публичной, т. е. использовать беспроводные сети кафе, ресторанов, гостиниц и т. д. без организации специализированного канала связи нельзя. Допускаются только внутрикорпоративные беспроводные сети.

Лучшие практики и рекомендации по информационной безопасности даже при выполнении этих условий предписывают пользоваться такими соединениями, которые обеспечивают SSL-шифрование по сертификату в сочетании с логином и безопасным паролем (VPN-соединения).

Для поиска уязвимостей в каналах передачи данных, в шлюзах и маршрутизаторах используется специализированное программное обеспечение. Один из самых распространённых программных комплексов такого рода — Kali Linux, который позволяет обнаруживать уязвимости в том числе в защите шлюзов и маршрутизаторов.

Следует также проверить, обновляются ли регулярно программное обеспечение шлюзов / маршрутизаторов и списки вредоносных сайтов, соответствуют ли пароли административных учётных записей, используемых для управления шлюзами / маршрутизаторами, озвученным ранее критериям безопасности.

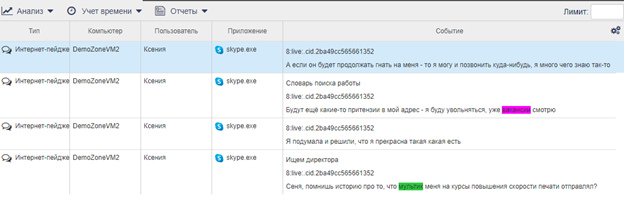

Для контроля передачи пользователями информации по каналам связи также рекомендуется использовать специализированное программное обеспечение, фиксирующее все подобные манипуляции. Выше уже говорилось о программном комплексе StaffCop Enterprise как примере такого специализированного ПО. StaffCop Enterprise позволяет фиксировать абсолютно все действия пользователя в каналах связи, включая пересылку электронной почты, переписку в интернет-мессенджерах (Skype, Telegram Desktop, интернет-пейджеры, SIP-телефония). Так же как и в предыдущей части, действия пользователя могут быть представлены в виде журнала событий для последующего анализа.

Рисунок 3. Анализ сообщений с помощью встроенных словарей

г) Программное обеспечение, используемое для обработки информации

Выше уже говорилось о самом главном требовании к программному обеспечению — соблюдении лицензионности. Для свободного (бесплатного) программного обеспечения в наличии должна быть GNU/GPL-лицензия.

Помимо этого, для обнаружения уязвимостей в программном обеспечении можно использовать уже упоминавшийся программный комплекс Kali Linux. Основное его назначение — обнаружение уязвимостей в операционных системах, системах управления базами данных, системах файловых хранилищ и т. д. Фактически он является комплексом для обнаружения «дыр» и «чёрных ходов» в аппаратном и программном обеспечении: тестируя средства защиты, он сообщает об обнаруженных уязвимостях.

Если использование программного обеспечения подразумевает ввод паролей пользователя, следует проверить, соответствует ли пароль озвученным ранее критериям безопасности.

Особое внимание нужно уделить антивирусным системам и средствам обнаружения вредоносных программ. Если их базы сигнатур регулярно не обновляются, то, вероятно, следует отказаться от использования такого программного обеспечения, так как оно неспособно противостоять новым вирусам и вредоносным программам.

Определять и анализировать программное обеспечение, которое применяют пользователи, также может программный комплекс StaffCop Enterprise или другое специализированное ПО. Любые действия пользователя в любом приложении могут быть задокументированы и подтверждены скриншотами, а события — представлены в виде журнала.

д) Документация: юридическая и техническая

Как уже говорилось при анализе первого этапа, в наличии должен быть полный комплект документации по всему используемому программному и аппаратному обеспечению, причём версия документации должна соответствовать версии используемой программы или аппаратуры.

Следует проверить схему обработки информации: каждому событию обработки или передачи информации должен соответствовать регламент, описывающий действия пользователя или программного обеспечения.

Лучшей практикой ведения документации является её регулярное обновление следом за изменением алгоритмов обработки информации на предприятии.

е) Средства физической защиты информации

Исследование необходимо проводить совместно со службой физической защиты и охраны предприятия, а также с инженерной службой здания.

Необходимо установить, кто имеет доступ в помещения, где установлено оборудование для обработки и хранения информации и оборудование каналов связи, а также где хранится документация, не имеют ли туда доступ неавторизованные лица. Список сотрудников, имеющих доступ в эти помещения, должен быть строго ограничен.

Необходимо проверить, сохраняют ли своё функционирование в полном объёме при отключении питания СКУД и система видеонаблюдения. Если при отключении питания эти системы прекращают функционирование, то возможна физическая утечка информации (хищение физических носителей).

Необходимо убедиться, что помещение, где установлено оборудование для обработки и хранения информации и оборудование каналов связи, а также где хранится документация, оснащено системой автоматического пожаротушения, не использующей токопроводящие жидкости; системой резервного питания, автоматически включающейся при отключении основного источника питания; системой поддержания постоянной температуры (охлаждения воздуха).

StaffCop Enterprise можно интегрировать с используемой в компании СКУД, чтобы усилить функциональные возможности учёта рабочего времени, а также собирать данные в одном месте.

Процесс аудита информационной безопасности

Выше был описан примерный план проведения аудита информационной безопасности. Выполнение этого плана должно проходить в присутствии сотрудников отдела информационных технологий и с их помощью. Необходимо, чтобы весь процесс аудита был задокументирован, выполнение каждой проверки подтверждалось записями в электронном журнале аудита и скриншотами, а при необходимости — и фотографированием в режиме впечатывания даты и времени выполнения фотографии в снимок.

Очень часто при выполнении аудита информационной безопасности предприятия бывает так, что при обнаружении какой-либо уязвимости или выявлении недостатков немедленно принимаются меры к их устранению. Аудиторам не стоит этому препятствовать — это вполне допустимый режим работы, пусть и осложняющий сам процесс аудита: после того как аудиторам сообщено, что уязвимость закрыта или недостаток устранён, следует в обязательном порядке провести повторную проверку — действительно ли вопрос закрыт.

Формулирование результатов исследования (аудита)

После выполнения аудита информационной безопасности предприятия аудиторы в обязательном порядке составляют отчёт, в котором указываются все обнаруженные уязвимости и выявленные недостатки, а также выдаются рекомендации по их устранению исходя из лучших практик и рекомендаций по информационной безопасности.

Если какие-то уязвимости были закрыты в ходе аудита, это указывается в отчёте в отдельном списке с указанием того, как и кем именно была закрыта уязвимость или был устранён недостаток.

Ниже приведены примеры таблицы отчёта и таблицы закрытия уязвимостей и устранения недостатков. Реальный отчёт может содержать гораздо больше колонок, приведён необходимый минимум по лучшим практикам информационной безопасности.

Таблица 1. Пример отчёта табличной формы об обнаруженных уязвимостях

| № п/п |

Место обнаружения | Описание | Рекомендации по устранению |

| 1 | Корпоративное файловое хранилище (общего доступа) | Обнаружена неотключённая учётная запись с анонимным входом (скриншот № 32 в Приложении 1) | Отключить все учётные записи с анонимным входом. Все используемые учётные записи должны иметь логин и пароль, соответствующий критериям безопасности |

| 2 | Почтовый сервер Exchange | Отсутствует специализированное антивирусное программное обеспечение, проверяющее входящие письма до перемещения их в почтовый ящик пользователя (скриншот № 35 в Приложении 1) | Приобрести и установить соответствующее программное обеспечение, например Kaspersky для почтовых серверов |

| 3 | Корпоративное файловое хранилище конфиденциальной информации | Иванов И. И. пользуется для доступа к хранилищу учётной записью сотрудника Сидорова А. В., уволенного два месяца назад (скриншот № 40 в Приложении 1) | Заблокировать все учётные записи уволенных сотрудников. Проверить, имеет ли Иванов И. И. право доступа в это хранилище. Если имеет — создать новую учётную запись |

Таблица 2. Пример отчёта табличной формы об уязвимостях и недостатках, устранённых во время аудита

| № п/п |

Место обнаружения | Описание | Кем и как устранено |

| 1 | Помещение основной серверной | Горит индикатор «Авария батарей» на модуле бесперебойного питания маршрутизаторов, устройство бесперебойного питания не функционирует (запись в журнале под № 11, фотоиллюстрация № 14 в Приложении 2) | Инженером по обслуживанию оборудования Григорьевым А. М. заменены батареи. Индикатор «Авария батарей» не горит, функционирование устройства бесперебойного питания восстановлено |

| 2 | Рабочая станция сотрудника отдела маркетинга Романовой И. В. | Установлено нелицензионное программное обеспечение — Adobe Photoshop (запись в журнале под № 17, скриншот № 14 в Приложении 1) | Инженером по программному обеспечению Петровым А. В. Adobe Photoshop деинсталлирован. Для работы пользователю установлен аналогичный по возможностям графический редактор GIMP (свободно распространяемое ПО) |

Выводы

Следует заметить, что проведение полноценного аудита информационной безопасности предприятия не всегда возможно силами сотрудников самой компании: из лучших практик и рекомендаций по информационной безопасности следует, что разумно поручить проведение аудита специалистам, обладающим знаниями в этой области на уровне экспертов, а также использовать специализированное программное обеспечение, например StaffCop Enterprise и Kali Linux.

Вы можете попробовать провести аудит в своей компании уже сейчас: «Атом Безопасность» предлагает возможность бесплатно в течение месяца использовать StaffCop Enterprise на нужном количестве компьютеров и с полными функциональными возможностями. Попробуйте сейчас, и результат не заставит себя ждать.