Практически любая организация обменивается конфиденциальными данными со своими партнёрами и структурными подразделениями. Для того чтобы обеспечить сохранность передаваемой информации, требуются средства криптографической защиты (СКЗИ). Но работа с ними регламентируется инструкцией, которая написана 20 лет назад и уже не отвечает современным реалиям, а некоторые её пункты вызывают сомнения у специалистов. Ниже мы разберём один из ключевых и самых запутанных процессов — поэкземплярный учёт СКЗИ.

Введение

Каждая организация при работе с СКЗИ обязана выполнять ряд требований. Основополагающим документом является приказ ФСБ России «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации» (Положение ПКЗ-2005). Из него вытекают другие документы, в частности «Инструкция об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну», которая утверждена приказом Федерального агентства правительственной связи и информации при президенте Российской Федерации (ФАПСИ) от 13.06.2001 № 152. К слову, агентство было расформировано в 2003 году, а его функции были распределены между ФСО, ФСБ, СВР и Службой специальной связи и информации при ФСО. Тем не менее инструкция свою силу не утратила. Помимо официальных документов организация должна соблюдать требования правил пользования СКЗИ, которые вендор согласовывает с регулятором.

Итак, согласно инструкции, к СКЗИ относятся как сами программные или аппаратно-программные средства, так и информация, необходимая для их работы, ключи, техническая документация. При этом абсолютно все средства криптографической защиты в организации должны браться на поэкземплярный учёт. Именно об этом процессе и пойдёт речь дальше.

Инструкция была написана 20 лет назад, когда сертифицированные СКЗИ применялись крайне редко, а большинство организаций не имели такой разрозненной и распределённой по всей стране ИТ-инфраструктуры. Поэтому многие пункты документа сейчас вызывают вопросы у специалистов. Например, вести учёт в электронном виде можно, но только с применением квалифицированной ЭП (учёт СКЗИ в электронном виде — это тема для отдельной статьи, и об этом мы поговорим в следующий раз) либо сопровождая каждое действие соответствующими актами. Также не предусмотрена возможность удалённой передачи ключей шифрования, а журнал учёта требуется хранить в отдельном помещении. Да и само понятие «ключи шифрования» стало более разрозненным.

Кто и как ведёт учёт

Если организация является обладателем конфиденциальной информации, то ей, скорее всего, требуется обеспечить безопасную передачу, обработку и хранение этой информации с помощью СКЗИ. Организует и контролирует все работы с СКЗИ орган криптографической защиты (ОКЗ). Это может быть как структурное подразделение или конкретный сотрудник внутри организации — обладателя конфиденциальной информации, так и внешний подрядчик (например, сервис-провайдер).

В первом случае организация должна издать приказ о создании ОКЗ, определить его структуру и обязанности сотрудников. Например:

- начальник отдела занимается организацией и совершенствованием системы управления работой своих сотрудников;

- администратор безопасности обеспечивает сохранность информации, обрабатываемой, передаваемой и хранимой при помощи средств вычислительной техники.

Все работники, которые осуществляют деятельность, связанную с установкой, настройкой и доступом к СКЗИ, должны быть внесены в приказ и ознакомлены с ним, а для каждой должности требуется разработать должностную инструкцию и ознакомить пользователей с порядком использования СКЗИ.

В итоге перечень необходимых документов состоит из:

- приказа о создании ОКЗ;

- должностных инструкций;

- утверждённых форм журналов учёта;

- шаблонов заявлений, актов;

- инструкции для пользователей по работе с СКЗИ.

В соответствии с инструкцией по всем СКЗИ должен вестись поэкземплярный учёт, а их движение (формирование, выдача, установка, передача, уничтожение) должно быть документально подтверждено. Для этого и обладатель конфиденциальной информации, и орган криптографической защиты должны вести журналы (каждый — свой) поэкземплярного учёта СКЗИ, эксплуатационной и технической документации к ним, ключевых документов.

При этом если орган криптографической защиты информации — это структурное подразделение организации, то от него требуется вести оба журнала. Дело в том, что в этом случае организация не только является обладателем конфиденциальной информации, но и выполняет часть функций ОКЗ. Например, крупные холдинги, как правило, выделяют в своём составе ИТ-компанию, которая в том числе обеспечивает информационную безопасность с использованием СКЗИ. Она ведёт все журналы и сопутствующую документацию и является для своего холдинга поставщиком услуг.

Если услуги оказывает сервис-провайдер, то он заполняет журнал учёта для органа криптографической защиты, а организация — журнал для обладателя конфиденциальной информации.

Журналы учёта хранятся в течение 5 лет. Сами СКЗИ и документация к ним должны находиться в специальном помещении (требования к нему описаны в приказе ФАПСИ № 152). Основное условие: доступ туда получают только сотрудники ОКЗ строго под роспись.

Операции с СКЗИ: взятие на учёт

Рассмотрим порядок учёта на конкретном примере. Организация N — обладатель конфиденциальной информации — хочет использовать СКЗИ компании «КриптоПро». Организация N не готова создавать у себя ОКЗ и обращается к сервис-провайдеру, который будет предоставлять ей соответствующие услуги. Итак, для начала вендор должен предоставить организации N, которая приобретает программно-аппаратный комплекс, исходные данные для учёта (здесь и ниже по тексту данные ненастоящие и приведены для примера).

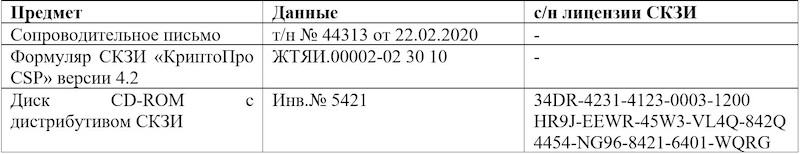

Таблица 1. Пример данных для учёта

В графы 1–6 журнала поэкземплярного учёта должны попасть данные о:

- диске с дистрибутивом;

- формуляре;

- серийном номере лицензии на СКЗИ.

После заполнения всех этих данных СКЗИ выдаются пользователям, то есть тем работникам в организации, для которых закупались. Это может быть как сотрудник бухгалтерии, который применяет ЭП для подписания и отправки документов, так и другой ответственный специалист, взявший на себя обязательства по сохранности СКЗИ.

На этом этапе заполняются 7-я и 8-я графы журнала (кому и когда выдаётся СКЗИ — с обязательной росписью пользователя). Если возможности расписаться в журнале нет, то можно заполнить акт передачи, где в свободной форме указывается, кто (администратор безопасности) и кому (пользователю) передаёт СКЗИ. При этом обе стороны расписываются, а номер акта вносится в 8-ю графу («Дата и номер сопроводительного письма»).

В 9-ю графу записывается имя сотрудника, производившего установку СКЗИ. Чаще всего это делает специалист технической поддержки, который также является администратором безопасности. Но это может быть и пользователь, если он обладает соответствующими навыками и правами доступа в сеть. В графе 11 указывается серийный номер материнской платы или номер опечатывающей пломбы системного блока.

В случае увольнения сотрудника, который производил установку, требуются изъятие СКЗИ и составление акта, в котором указываются предмет и способ изъятия (например, удаление ключевой информации с носителя). Всё это фиксируется в графах 12, 13, 14.

При уничтожении СКЗИ также составляется соответствующий акт. В нём должны быть указаны предмет и способ уничтожения. Программные СКЗИ уничтожаются посредством стирания с носителя ключевой информации (чистки реестра), а также деинсталляции ПО. В случае аппаратных СКЗИ можно удалить с них ключевую информацию либо уничтожить их физически.

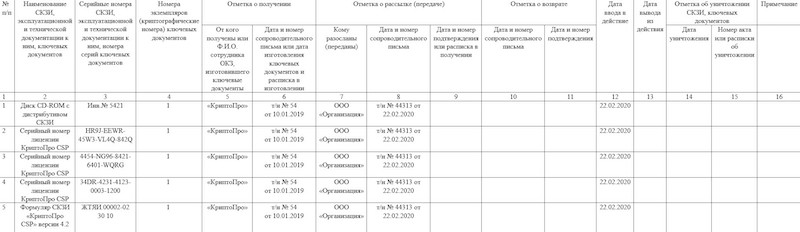

Ниже приведён пример журнала, заполненного организацией — обладателем конфиденциальной информации. ООО «Компания» в данном примере — это сервис-провайдер, который выполняет функции органа криптографической защиты для организации.

Таблица 2. Журнал поэкземплярного учёта СКЗИ для обладателя конфиденциальной информации

Журнал учёта СКЗИ для органа криптографической защиты во многих пунктах перекликается с аналогичным документом для организации и заполняется по такому же принципу, поэтому не будем подробно останавливаться на его разборе. В примере ниже ООО «Организация» — это обладатель конфиденциальной информации, который воспользовался услугами сервис-провайдера.

Таблица 3. Журнал поэкземплярного учёта СКЗИ для органа криптографической защиты

Выводы

Трудно не согласиться с тем, что все эти требования уже давно морально устарели и «Инструкция» нуждается в актуальных корректировках, но пока мы вынуждены выполнять требования её текущей редакции. Обратите внимание, что для ведения журнала поэкземплярного учёта СКЗИ в электронном виде требуется подписывать документы только квалифицированной ЭП либо сопровождать каждое действие соответствующими актами. Если же речь идёт о физическом документе, то все данные и подписи должны быть внесены в него всеми ответственными лично.

Безусловно, учёт СКЗИ — это только один из множества обязательных к исполнению процессов, описанных в документе. В дальнейших статьях мы постараемся подробно описать процесс опломбирования СКЗИ, технологию их уничтожения и многое другое.