На практическом примере реализуем «мягкую миграцию» с межсетевого экрана FortiGate на российскую UTM-платформу Traffic Inspector Next Generation и акцентируем возможности шлюза в контексте ускоренного импортозамещения.

- Введение

- Основные функциональные возможности Traffic Inspector Next Generation

- Особенности Traffic Inspector Next Generation в контексте импортозамещения

- «Мягкая миграция» на практике

- Выводы

Введение

Контроль сетевого периметра организации является одним из базовых атрибутов многоуровневой защиты от современных киберугроз.

Злоумышленники практически в каждой атаке используют сетевые технологии: например, получив доступ в локальную сеть организации, нарушитель закрепляется в ней и развивает атаку далее (запуск криптовымогателя, слив конфиденциальных данных, разведка и т. д.).

В зависимости от отрасли экономики, архитектуры сети или узкопрофильных задач сетевую безопасность могут обеспечивать:

- UTM (Unified Threat Management, универсальный шлюз сетевой безопасности);

- NGFW (Next Generation Firewall, межсетевой экран нового поколения),

- IPS / IDS (Intrusion Prevention / Detection System, система предотвращения / обнаружения вторжений);

- NTA / NDR (Network Traffic Analysis / Network Detection and Response, средство анализа сетевого трафика / средство обнаружения сетевых угроз и реагирования на них).

Исход западных ИБ-вендоров с рынка РФ весной 2022 года в контексте текущей кибервойны обострил множество проблем, связанных с потребностью в быстром импортозамещении иностранного ПО.

Впрочем, в хаосе обнажились не только слабые, но и сильные стороны российского рынка информационной безопасности. Многие продукты по функциональным возможностям сравнялись с зарубежными аналогами. При этом предстоит ещё много работы, например, в развитии национальных информационных технологий и оптимизации ПО под отечественные программно-аппаратные платформы.

Сетевое оборудование буквально первым приняло на себя удар западных санкций. Многие вендоры предложили самые разные кейсы для работы в изменившихся условиях. Мы проводили встречи с экспертами (безопасный дистанционный доступ, VPN-шлюзы в условиях санкций) и аналитические сравнения (какой NGFW выбрать, обзор сертифицированных ФСТЭК России межсетевых экранов).

Российские поставщики программно-аппаратных устройств для защиты корпоративных сетей также ускорили разработку и внедрение новых дополнительных функций, направленных в том числе на упрощение и ускорение процесса миграции.

Недавно мы опубликовали свежий обзор Traffic Inspector Next Generation 1.10, где подробно разобрали нововведения, которые усилили функциональные возможности российского UTM-продукта от компании «Смарт-Софт».

С 2003 года «Смарт-Софт» развивает продукты для обеспечения безопасности сетевой инфраструктуры, имеет множество российских и зарубежных партнёров, среди клиентов — государственный сектор и частный бизнес.

«Смарт-Софт» делает акцент на гибкости и предлагает модельный ряд устройств, которые подойдут как малой компании, так и крупной. Вендор учитывает особенности отдельных сфер и рыночных ниш, поставляет дополнительные модули и плагины, предлагает узкоспециализированные опции.

В этой статье мы рассмотрим платформу Traffic Inspector Next Generation (TING) в контексте импортозамещения на практике: в несколько шагов осуществим «мягкую миграцию» с межсетевого экрана FortiGate. Перед этим отметим функциональные возможности платформы.

Основные функциональные возможности Traffic Inspector Next Generation

Traffic Inspector Next Generation — это универсальный шлюз безопасности (UTM / USG на основе NGFW) для организации контролируемого доступа пользователей и защиты корпоративных сетей от внешних киберугроз.

Рисунок 1. Внешний вид программно-аппаратного устройства Traffic Inspector Next Generation (модель M1000)

В Traffic Inspector Next Generation представлено более 80 функций по защите сети, организации и контролю доступа пользователей. Выделим некоторые из них.

- Защита от сетевых угроз: межсетевой экран, сетевой сканер безопасности, IPS / IDS, потоковый антивирус.

- VPN: OpenVPN, IPsec в туннельном режиме, L2TP / IPsec (IPsec в транспортном режиме), Tinc VPN, PPTP, PPPoE, Wireguard.

- Контроль и фильтрация трафика: веб-прокси, L7-фильтрация на базе сигнатур.

- Контроль доступа: более 12 методов аутентификации (Kerberos, NTLM, LDAP, RADIUS, Active Directory, FreeIPA, 2FA, SMS Portal и т. д.).

- CMS (централизованная система управления): обеспечивает контроль сетевой инфраструктуры территориально распределённых филиалов компании.

- Отказоустойчивость: два устройства могут быть настроены как отказоустойчивый кластер.

- Мониторинг и отчёты: мониторинг трафика NetFlow с анализатором Insight и отчётностью, мониторинг аппаратной нагрузки RRDtool, отчёты веб-прокси.

Полный список функций платформы находится на официальном сайте вендора.

Администрирование UTM-шлюза происходит через веб-интерфейс по защищённому HTTPS-подключению. Реализована возможность удалённого доступа по протоколу SSH.

Важно отметить, что «Смарт-Софт» предлагает версию шлюза Traffic Inspector Next Generation SaaS, которая подойдёт тем компаниям, что сделали выбор в пользу облачной ИТ-инфраструктуры.

Рисунок 2. Пример размещения Traffic Inspector Next Generation SaaS в облачной инфраструктуре

Особенности Traffic Inspector Next Generation в контексте импортозамещения

Из числа западных аналогов аппаратно-программной UTM-платформы Traffic Inspector Next Generation можно выделить продукцию вендоров:

- Cisco,

- Zyxel Networks,

- Juniper Networks,

- Kerio Technologies,

- Trend Micro,

- Palo Alto Networks,

- Fortinet,

- Check Point Software Technologies,

- Forcepoint.

Перечень аналогов Traffic Inspector Next Generation представлен на нашем портале. Свой сравнительный анализ есть и у вендора.

Платформа поддерживает российские криптографические алгоритмы по ГОСТ 28147-89. Traffic Inspector Next Generation сертифицирован Astra Linux для работы в её сетевой инфраструктуре FreeIPA. Продукт может работать в сертифицированной среде виртуализации ROSA Virtualization.

В настоящее время «Смарт-Софт» проводит сертификацию Traffic Inspector Next Generation (решение ФСТЭК России о проведении сертификации от 02.04.2021 № 6608). Продукт проходит испытания на соответствие требованиям следующих нормативных документов:

- Требования к межсетевым экранам.

- Профиль защиты межсетевых экранов типа «А» четвёртого класса защиты (ИТ.МЭ.А4.ПЗ).

- Профиль защиты межсетевых экранов типа «Б» четвёртого класса защиты (ИТ.МЭ.Б4.ПЗ).

- Требования к системам обнаружения вторжений.

- Профиль защиты систем обнаружения вторжений уровня сети четвёртого класса защиты (ИТ.СОВ.С4.ПЗ).

- Требования по безопасности информации, устанавливающие уровни доверия к средствам технической защиты информации и средствам обеспечения безопасности информационных технологий (по 4-му уровню доверия).

После завершения всех сертификационных тестов регулятора Traffic Inspector Next Generation может применяться в государственных информационных системах, учреждениях госсектора и прочих организациях, где требования по сертификации средств информационной защиты являются обязательными к исполнению.

Модель Traffic Inspector Next Generation FSTEC может применяться в качестве межсетевого экрана (программного и программно-аппаратного):

- в государственных информационных системах 1-го и 2-го классов защищённости;

- в информационных системах персональных данных при необходимости обеспечения 1-го и 2-го уровней защищённости ПДн;

- в информационных системах общего пользования 2-го класса.

Продукты компании «Смарт-Софт» также входят в Единый реестр российских программ и баз данных Минцифры.

«Мягкая миграция» на практике

Рассмотрим исходные данные и сформулируем задачу в виде технического задания, которое далее реализуем по шагам на нашем демостенде.

Постановка задачи и специфика кейса

7 марта 2022 года компания Fortinet официально заявила о прекращении поставок обновлений своих продуктов и заблокировала техническую поддержку сетевого оборудования на территории России. Устройства продолжают функционировать, но актуальные обновления баз данных и ПО недоступны для клиентов из РФ.

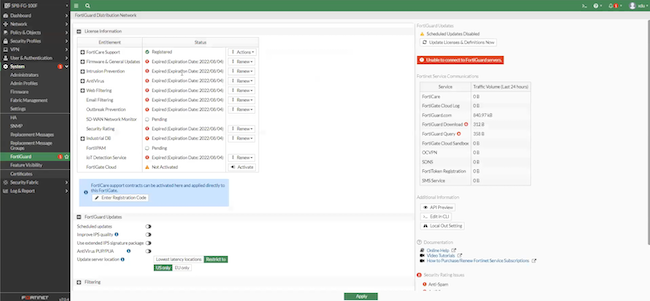

Рисунок 3. Лицензии и обновления в разделе «System» платформы FortiGate

До введения санкций комплекс FortiGate осуществлял как маршрутизацию, так и фильтрацию трафика на прокси-сервере. В частности, анализировался HTTPS-трафик. После присоединения компании-производителя к санкционной политике функция фильтрации трафика не может обеспечивать безопасность из-за отсутствия обновлений, а в остальном устройства работают как раньше.

Соответственно, особенность кейса заключается в том, что FortiGate остаётся выполнять функции маршрутизатора внутри периметра сети компании, а задачи по очистке HTTPS со всеми актуальными обновлениями безопасности передаются другому продукту. Для удобства мы называем такой чрезвычайный перенос функций по фильтрации трафика «мягкой миграцией».

В роли дополнения к FortiGate, заменяющего часть его функций, будем использовать Traffic Inspector Next Generation.

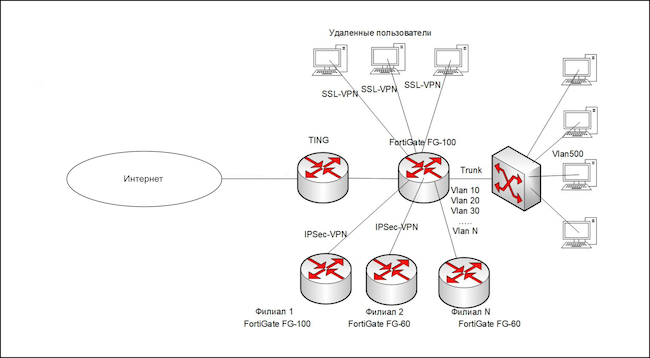

Для начала оптимизируем топологию, разместив TING на периметре корпоративной сети перед FortiGate.

Рисунок 4. Схема размещения Traffic Inspector Next Generation для миграции

Сформулируем техническое задание:

- Весь трафик из локальной сети «Vlan500» должен направляться в интернет и обратно через Traffic Inspector Next Generation.

- FortiGate контролирует ранее настроенные дистанционные подключения к корпоративной сети (филиалы и пользователи) и маршрутизирует LAN-трафик.

Реализуем техническое задание в несколько шагов на нашем практическом стенде:

- Соединяем TING с FortiGate и конфигурируем соответствующие сетевые интерфейсы.

- Производим настройку туннеля между TING и FortiGate по протоколу OSPF, чтобы анонсировать интересующие нас сети в TING.

- На FortiGate корректируем политику маршрутизации, чтобы маршрутизация внутри сети выполнялась на FortiGate, а все внешние запросы транслировались на TING.

Настройка сетевых интерфейсов

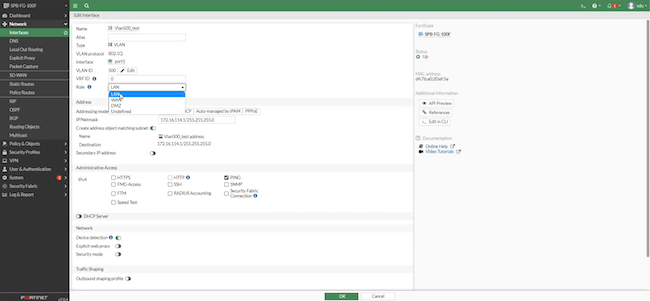

Физически соединяем Traffic Inspector Next Generation с FortiGate патчкордом и производим настройку соответствующих сетевых интерфейсов. Логика настройки и параметры интерфейсов будут практически идентичными на обоих устройствах, рассмотрим настройку со стороны FortiGate.

В подразделе «Интерфейсы» добавляем «Vlan500_test» на первый порт, через который соединяемся с Traffic Inspector Next Generation. Указываем роль (LAN), IP-адрес (172.16.114.1) и маску.

Рисунок 5. Настройка сетевого интерфейса «Vlan500_test» со стороны FortiGate

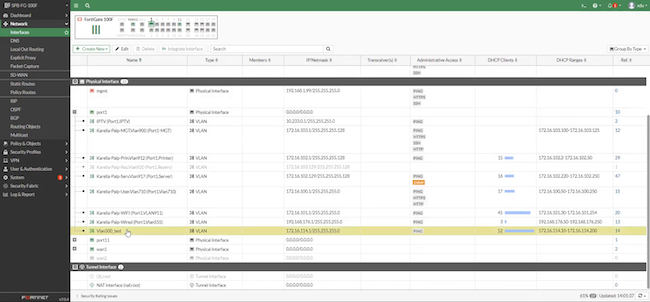

На стороне Traffic Inspector Next Generation IP-адрес будет, соответственно, 172.16.114.2. Проверяем настройки, видим наш созданный VLAN-интерфейс, привязанный к нужному порту.

Рисунок 6. VLAN-интерфейсы первого порта в FortiGate

После настроек сетевых интерфейсов устройства становятся взаимно доступными.

Конфигурация OSPF

Для того чтобы передать маршрутизацию всех пользователей FortiGate в Traffic Inspector Next Generation, воспользуемся протоколом OSPF (Open Shortest Path First, протокол динамической маршрутизации, построенный на технологии отслеживания состояния канала).

Поддержку протокола OSPF в Traffic Inspector Next Generation обеспечивает плагин «os-frr», который установлен по умолчанию. Контроль плагинов доступен в системном подразделе «Прошивка».

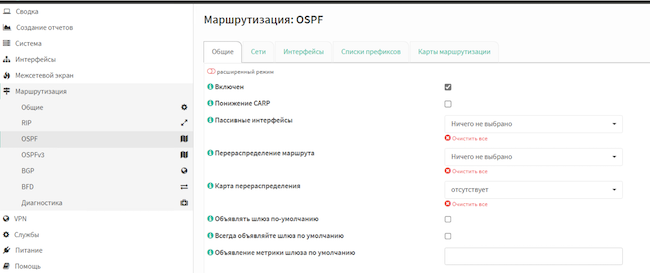

Для конфигурирования OSPF и OSPFv3 под нашу задачу переходим в раздел «Маршрутизация».

Рисунок 7. Настройка OSPF со стороны Traffic Inspector Next Generation

Указываем созданный нами интерфейс «Vlan500_test» и в настройках сети добавляем нашу подсеть 172.16.114.0/30. В поле «Зона» понадобится задать глобальное значение (0.0.0.0).

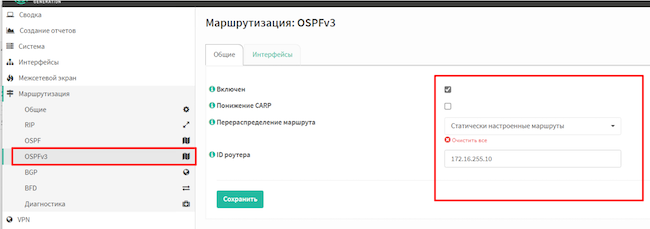

В подразделе «OSPFv3» указываем перераспределение маршрута и ID роутера.

Рисунок 8. Настройка OSPFv3 в Traffic Inspector Next Generation

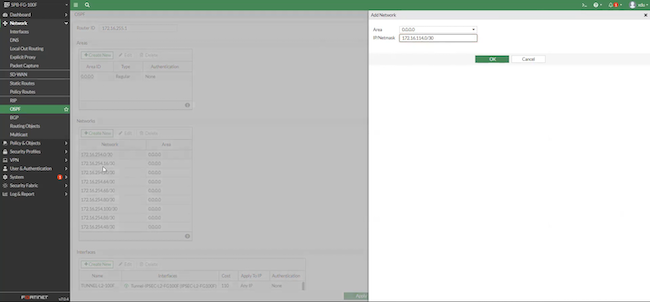

Со стороны FortiGate настройки OSPF аналогичны, отличается только ID роутера, который может быть любым. Также прописываем IP-адрес нашей мини-подсети, зона (Area) — «глобальная» (0.0.0.0).

Рисунок 9. Настройка OSPF в FortiGate

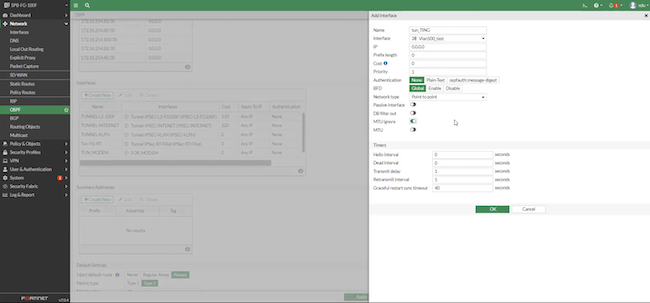

Ниже в поле «Interfaces» создаём новый туннель «tun_TING», назначаем ему наш рабочий интерфейс «Vlan500_test». Тип соединения — «точка — точка». MTU не учитываем (устройства физически соединены одним кабелем).

Рисунок 10. Настройка OSPF-туннеля

Настройка политик

В последнем шаге настроим политики, чтобы пользователи локальной сети «Vlan500» могли свободно обращаться ко внутренним ресурсам, а весь внешний трафик направлялся на TING.

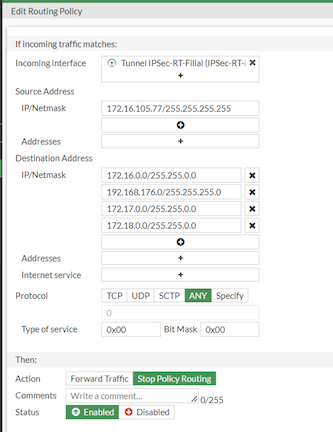

На маршрутизаторе FortiGate в подразделе «Firewall Policy» добавляем новое правило для созданного на предыдущем шаге туннеля «tun_TING». В «Policy Routes» задаём два правила маршрутизации. Первое предназначено для внутреннего трафика локальной сети.

Рисунок 11. Правило маршрутизации для внутреннего трафика локальной сети

Второе правило необходимо для того, чтобы направить запросы пользователей ко внешней сети через «Vlan500_test», то есть в Traffic Inspector Next Generation.

Рисунок 12. Правило маршрутизации трафика в интернет

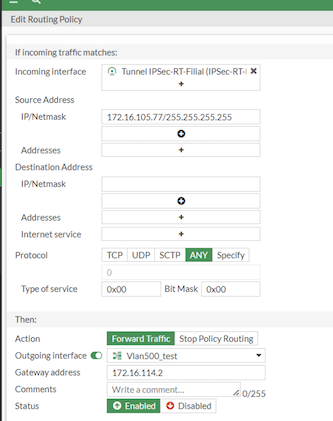

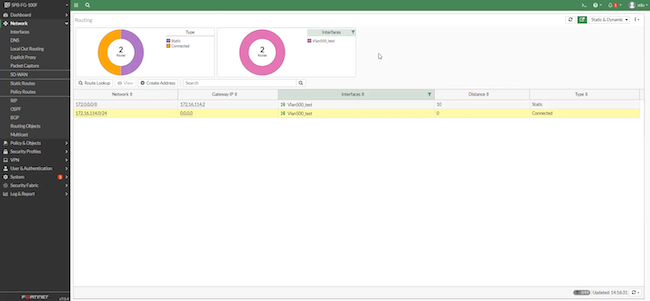

«Routing Monitor» показывает, что соединение установлено через интерфейс «Vlan500_test».

Рисунок 13. Мониторинг состояния маршрутизации «Vlan500_test»

На этом техническое задание выполнено: трафик локальной сети организации маршрутизируется и анализируется через FortiGate, весь внешний трафик проходит через Traffic Inspector Next Generation.

Помимо несложной и оперативной миграции на отечественную платформу мы произвели общее усиление защиты сети, снизили нагрузку на сетевые узлы. Можно распределить нагрузку по устройствам, комбинировать возможности, акцентировать защиту определённых сегментов, собрать отказоустойчивый кластер и т. д.

Выводы

На примере рабочего кейса мы в несколько шагов провели «мягкий» перенос фильтрации трафика на Traffic Inspector Next Generation. Миграция не потребовала усилий специалистов высокого класса, все работы может выполнить опытный системный администратор.

Traffic Inspector Next Generation — зрелый продукт компании «Смарт-Софт», который постоянно развивается. Эта UTM-платформа может помочь в замене подсанкционных зарубежных аналогов уже сейчас.

Ожидаемое прохождение сертификационных испытаний регулятора (в 2023 году) дополнительно усилит позиции Traffic Inspector Next Generation на российском рынке в условиях импортозамещения.

Компания «Смарт-Софт» выражает благодарность сетевому специалисту Храмцову Дмитрию Юрьевичу за вклад в разработку и реализацию рассмотренного в статье кейса.