Способ надежного подтверждения личности пользователя для доступа к приложениям и удаленной работы с конфиденциальными данными является актуальной задачей. Использование технологии двухфакторной аутентификации позволяет решить эту и многие другие проблемы. Как усилить защиту входа в операционную систему компьютера, защитить доступ к удаленному рабочему столу и Outlook Web Access при помощи двухфакторной аутентификации, рассмотрим на примере ESET Secure Authentication.

- Введение

- Использование второго фактора защиты в аутентификации пользователей

- Интеграция и использование ESET Secure Authentication

- Выводы

Введение

Использование облачных сервисов и удаленная работа пользователей — не только удобно, но и позволяет сэкономить и упростить бизнес-процессы компании. Правда, есть один нюанс: доступ к конфиденциальным данным и критически важным системам должен быть безопасным. Этот вопрос в настоящее время стоит особенно остро.

Стандартная парольная защита сегодня не отвечает реалиям эффективной защиты пользовательских данных. С точки зрения информационной безопасности, применение простых паролей недопустимо. Использование сложных паролей доставляет множество неудобств — необходимо запоминать длинные комбинации и своевременно заменять их на равноценный пароль. Как следствие, пароли записываются на всех возможных носителях, в том числе на пресловутых «желтых бумажках», стикерах. Конечно, необходимо выявлять таких пользователей и проводить разъяснительные беседы. Но всех, к сожалению, не проконтролируешь.

Таким образом, выстроенная защита информации в организации, на которую потратили огромные материальные и технические ресурсы, становится неэффективной и перестает выполнять свои функции.

Для снижения рисков необходимо применять двухфакторную аутентификацию (2FA). Продукт ESET Secure Authentication (ESA), который мы недавно подробно рассмотрели в обзоре, позволяет реализовать двухфакторную аутентификацию во время доступа пользователей к корпоративным ресурсам и конфиденциальным данным компании. Далее мы расскажем, как на практике применяется это решение.

Использование второго фактора защиты в аутентификации пользователей

По данным нескольких опросов, в 2011 году больше половины руководителей информационных служб считали двухфакторную аутентификацию дорогим и очень сложным способом защиты информации. Поэтому решение 2FA применялось крайне редко. Но уже в 2013 году началось активное применение двухфакторной аутентификации — вводились одноразовые коды подтверждения, полученные при помощи SMS, e-mail, различных токенов или смарт-карт. В настоящее время для подтверждения личности также используются push‑уведомления.

В последующие годы такие крупные корпорации, как Google, Яндекс и Mail.Ru Group, начали развертывать двухфакторную аутентификацию для доступа к сетевым ресурсам. В настоящий момент использование 2FA в критических узлах информационных систем является обязательной и необходимой частью.

Дополнительную информацию по системам и методам аутентификации и методам беспарольной аутентификации можно найти в наших опубликованных статьях.

Принцип двухфакторной аутентификации заключается в использовании двух типов данных для подтверждения личности. Логин и пароль от учетной записи пользователя относится к первому типу данных, в качестве второго типа данных можно использовать:

- Одноразовые коды доступа (пароли, пин-коды, секретные фразы) или подтверждения доступа, ограниченные по времени или по числу использований.

Для простоты и удобства пароли могут доставляться пользователю по SMS или электронной почте. Запрос на подтверждение доступа обычно отображается в специальном предустановленном приложении.

Плюсом одноразовых паролей (OTP) или подтверждений доступа при помощи push‑уведомлений является их удобство, минусом — необходимость стабильного интернет-соединения или мобильного сигнала.

- Аппаратные или программные токены.

Аппаратный токен — это устройство, которое генерирует одноразовые коды доступа при аутентификации пользователей. Программный токен, как видно из названия, реализован в виде специально разработанного софта и может быть интегрирован в любую современную мобильную платформу. В этом случае одноразовый пароль, необходимый для аутентификации пользователей, генерируется при помощи приложения.

К недостаткам аппаратных токенов можно отнести:

- вероятность рассинхронизации с серверной частью. Правда, с этим производители научись справляться — в настоящий момент многие системы, интегрирующие двухфакторную аутентификацию, позволяют проводить повторную процедуру синхронизации токенов.

- Рядовые пользователи часто их теряют.

Плюсами токенов является их полная автономность от необходимости подключения к какому-либо каналу связи для получения кода доступа.

- Биометрические данные пользователя.

В качестве биометрических аутентификаторов могут применяться отпечатки пальцев, узор радужной оболочки и сетчатки глаза, характеристики голоса и т. д.

В настоящий момент биометрические аутентификаторы так и не получили широкого распространения. Это вызвано дороговизной решений и проблемой настроек точности биосканеров. При удаленном использовании возможны проблемы с передачей данных по незащищенным каналам связи.

Повсеместное применение биометрических данных в качестве пользовательских аутентификаторов пока туманно. Если удастся решить имеющиеся проблемы, то биометрия может вытеснить остальные способы аутентификации и стать лидирующей технологией на рынке предоставляемых решений.

В ESET Secure Authentication в качестве второго фактора защиты используются одноразовые пароли, push-уведомления и, куда же без них, токены. Как использование этих технологий реализовано на практике, мы расскажем далее.

Интеграция и использование ESET Secure Authentication

Важно отметить, что ESET Secure Authentication (ESA) — полностью программный продукт, что является неоспоримым преимуществом.

ESA представляет собой набор модулей, каждый из которых обеспечивает выполнение определенных функций. Перед его установкой необходимо определить цели и задачи ESA.

Предположим, нам надо настроить ESET Secure Authentication для защиты входа на рабочее место пользователя, защиты Outlook Web Access и удаленного рабочего стола.

Инсталляция продукта выполняется в два этапа. В первую очередь надо установить и настроить серверную часть продукта, во вторую — установить клиентскую часть (она интегрируется в мобильное устройство пользователя).

На сегодняшний день актуальная версия серверной части ESET Secure Authentication — 2.8.

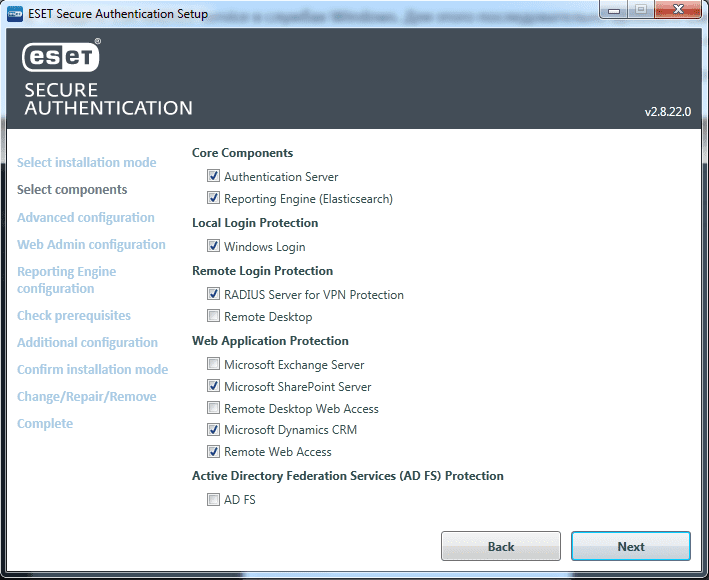

Для установки серверной части надо указать тип установки: установка автономной версии продукта или установка с интеграцией Active Directory (AD). Исходя из поставленных целей и задач, нужно выбрать необходимые для установки компоненты ESA (рисунок 1).

Рисунок 1. Инициализация серверной части ESET Secure Authentication 2.8 с выбранными компонентами для защиты локального входа компьютера, защиты Microsoft Exchange Server и защиты удаленного рабочего стола

Далее устанавливаем предварительные настройки платформы, вводим логин и пароль, которые будут использованы для доступа в учетную запись администратора веб‑консоли и консоли отчетности. После этого инсталлятор проверяет наличие необходимых системных компонентов. При наличии всех системных компонентов серверная часть продукта успешно интегрируется в систему.

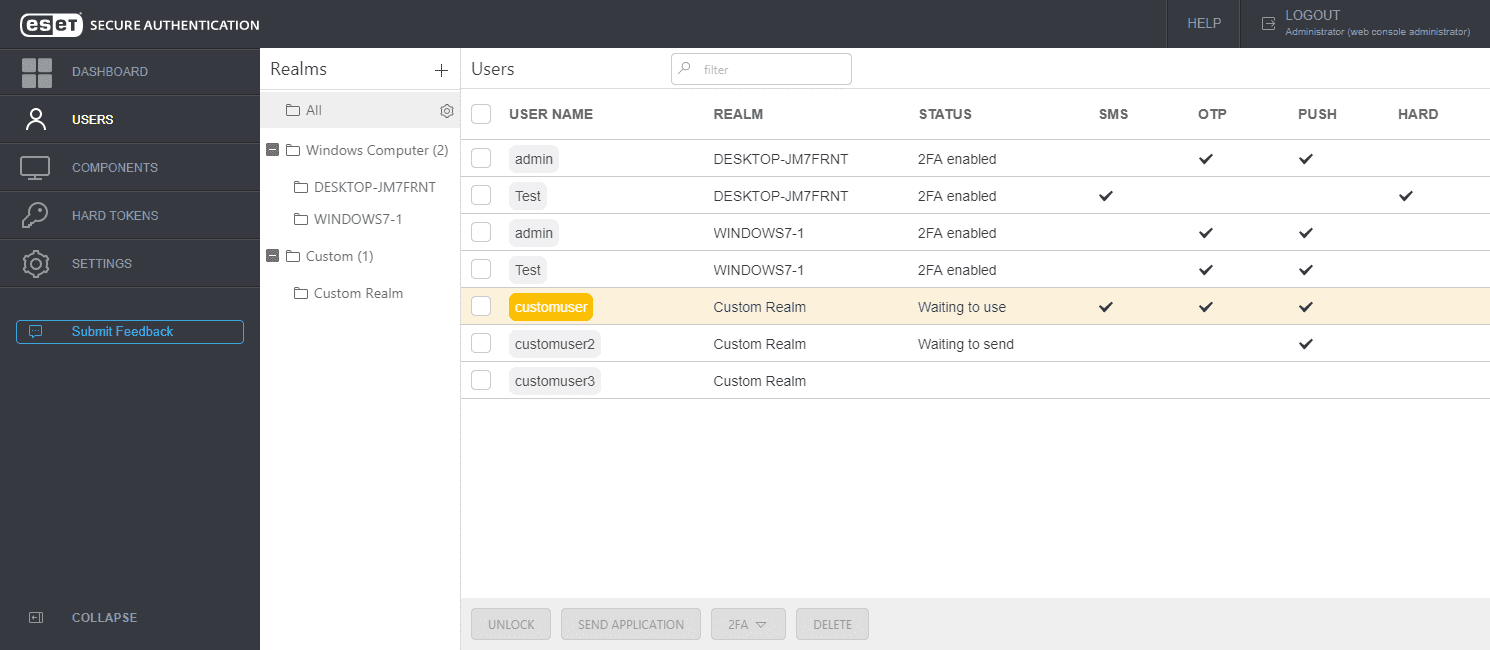

После успешной инсталляции серверной части продукта необходимо настроить ее для дальнейшей работы. Настройка начинается с создания учетных записей пользователей. Для каждого пользователя указываем необходимость использования двухфакторной аутентификации и тип используемого второго фактора защиты.

Рисунок 2. Список с созданными пользователями в веб‑консоли ESET Secure Authentication 2.8

После создания учетных записей пользователей настраиваем установленные компоненты.

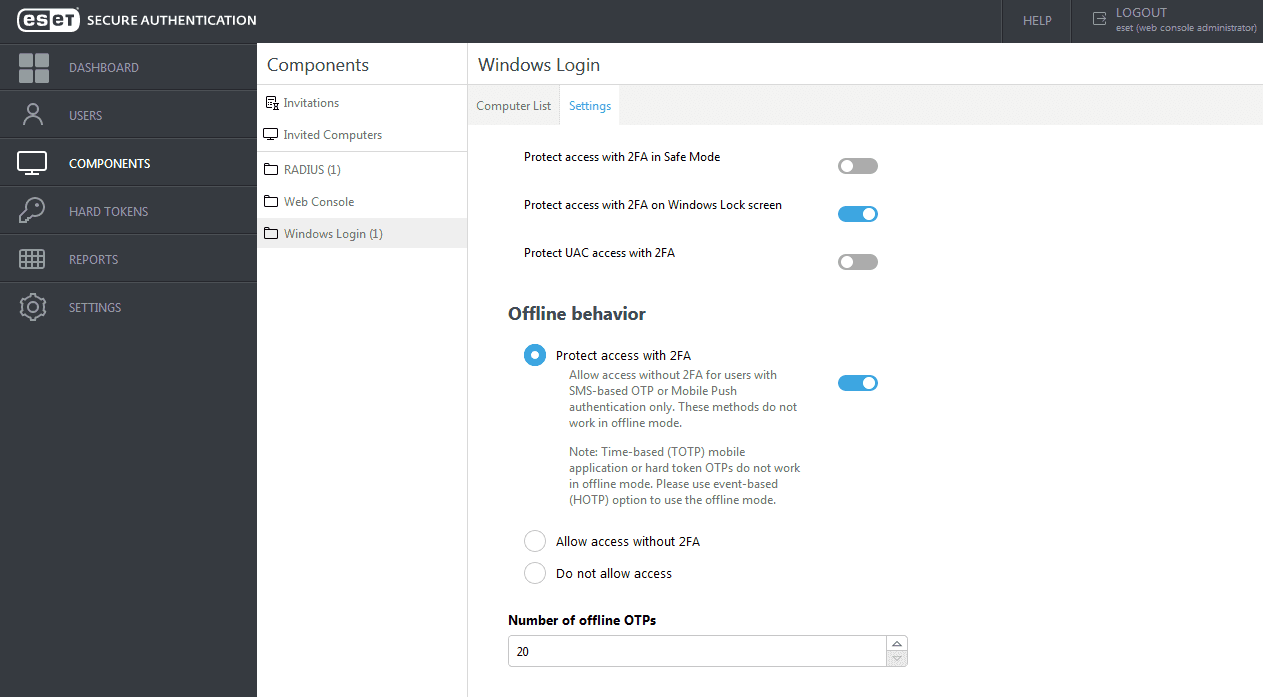

Первое, что мы регулируем, — компонент Windows Login, который необходим для защиты локального входа в операционную систему Windows (рисунок 3).

В настройках указываем необходимость интеграции двухфакторной аутентификации при входе на компьютер и защиту доступа к экрану блокировки операционной системы.

Рисунок 3. Настройка ESET Secure Authentication 2.8 для защиты входа в операционную систему

Далее настраиваем компонент для защиты удаленного рабочего стола. Заходим в веб‑консоль ESA, находим вкладку COMPONENTS, выбираем компонент RDP. В появившемся окне указан список компьютеров, на которых установлен компонент защиты удаленного рабочего стола.

Чтобы двухфакторная аутентификация при доступе к удаленному рабочему столу функционировала корректно, в операционной системе надо указать использование протокола SSL (TLS 1.0).

В нашем случае при использовании Windows Server 2008 это будет выглядеть следующим образом:

- Открываем меню «Пуск» (Start), заходим во вкладку «Администрирование» (Administrative Tools) и кликаем на «Службы удаленного рабочего стола» (Remote Desktop Services)

- Находим пункт «Конфигурация сеанса удаленного рабочего стола» (Remote Desktop Session Host Configuration). В разделе «Подключения» (Connections) кликаем на элемент RDP‑Tcp;

- Открываем вкладку «Общие» (General). В разделе «Безопасность» (Security) устанавливаем для параметра «Уровни безопасности» (Security Layer) значение SSL (TLS 1.0).

Последнее, что надо настроить, — компонент для защиты входа в Outlook Web Access. Для этого в веб‑консоли ESA кликаем на вкладке COMPONENTS и выбираем Web Application. В появившемся окне указываем необходимость использования двухфакторной аутентификации для выбранного веб‑приложения. Здесь также можно разрешить или запретить доступ в Outlook Web Access для пользователей, которые не используют двухфакторную аутентификацию.

В ESA доступ пользователей в веб‑приложения без использования 2FA разрешен по умолчанию. Если политика информационной безопасности компании запрещает это, необходимо настроить доступ с использованием двухфакторной аутентификации.

После настройки серверной части продукта пользователям, которым нужен доступ к защищенным ресурсам организации и прохождение двухфакторной аутентификации, необходимо установить клиентскую часть продукта ESA.

В нашем случае клиентская часть установлена в мобильном устройстве под управлением Android. На сегодняшний день актуальная версия клиентской части ESET Secure Authentication 2.50.

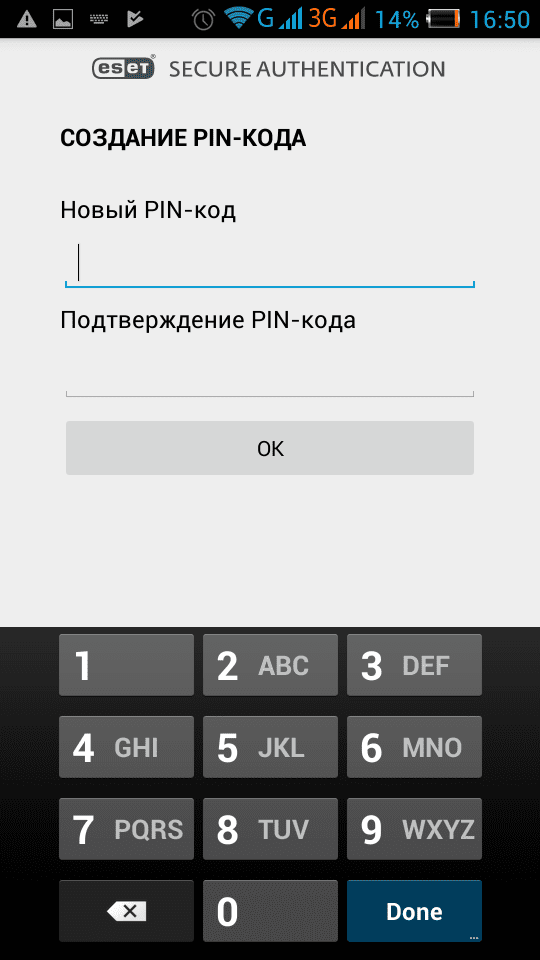

После установки клиентской части при первом входе в приложение нам предлагается установить PIN‑код для защиты приложения от несанкционированного доступа (рисунок 4).

Рисунок 4. Ввод PIN‑кода для защиты клиентской части ESET Secure Authentication 2.50

Для окончания установки и связывания серверной и клиентской части продукта необходимо перейти по ссылке, которая приходит пользователю при помощи SMS‑сообщения. Пройдя по ней, клиентская часть ESET Secure Authentication обновляет маркеры и добавляет учетную запись организации. Данную процедуру можно проделать и без SMS‑сообщений, для этого необходимо при помощи мобильного приложения ESA (клиентская часть) отсканировать QR‑код. Его можно получить у офицера безопасности организации.

На этом интеграция и настройка продукта окончена. Переходим к проверке работоспособности ESET Secure Authentication и тестированию двухфакторной аутентификации.

Первое, что мы протестируем, — работоспособность двухфакторной аутентификации, которая защищает вход в операционную систему компьютера.

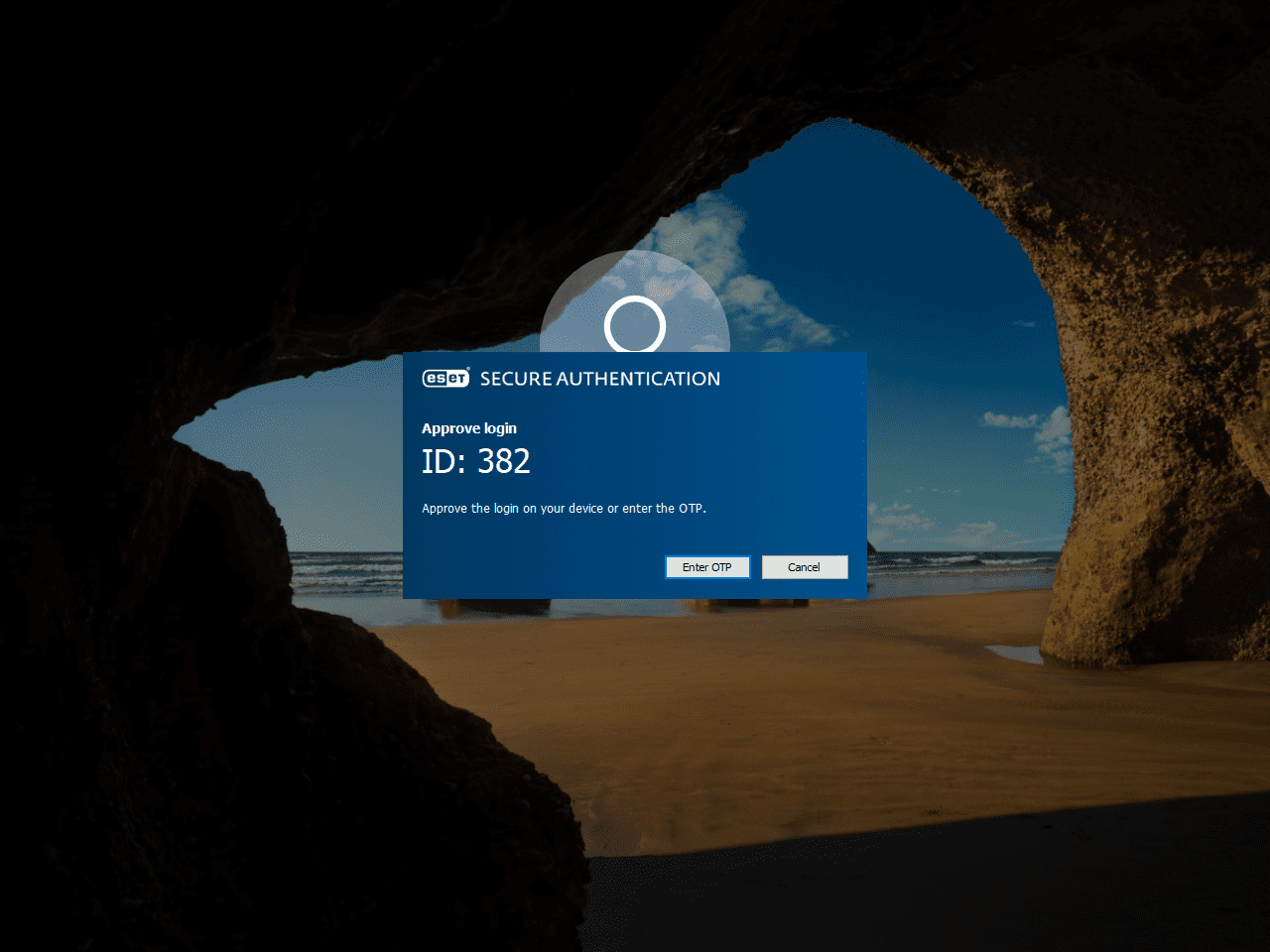

При перезагрузке компьютера с установленным компонентом ESET Secure Authentication для защиты входа ОС система предлагает стандартную процедуру входа пользователя в систему посредством ввода логина и пароля пользователя, после чего ESA перехватывает управление на себя и предлагает ввести дополнительно код подтверждения (рисунок 5).

Рисунок 5. Окно с предложением ввода кода доступа при входе в ОС при использовании ESET Secure Authentication 2.8

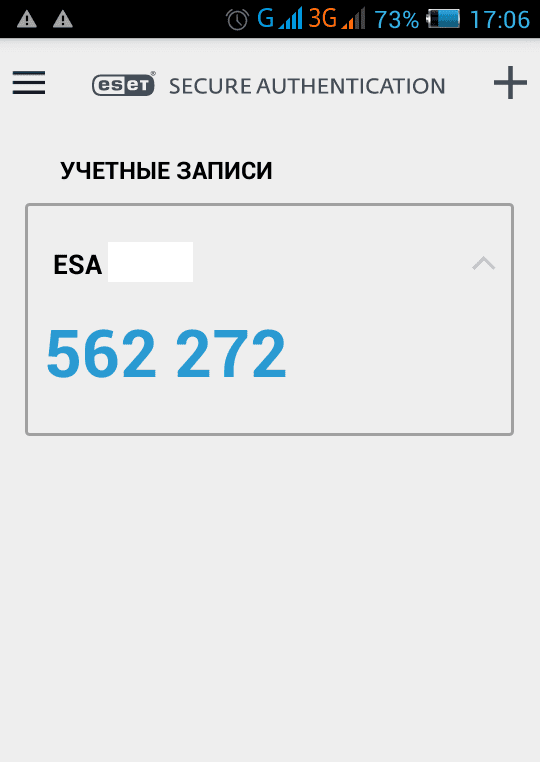

В данном случае пользователь при помощи мобильного приложения получил уникальный код подтверждения (рисунок 6), после ввода которого успешно аутентифицировался в системе.

Рисунок 6. Получение кода подтверждения в клиентской части ESET Secure Authentication 2.50

Следующим этапом необходимо проверить работоспособность двухфакторной аутентификации при доступе к удаленному рабочему столу.

При тестировании использовалось рабочее место с настроенной серверной частью ESET Secure Authentication и установленным модулем для интегрирования двухфакторной аутентификации при доступе к удаленному рабочему столу, а также — рабочее место пользователя, на котором настроен доступ к удаленному рабочему столу.

При подключении к удаленному рабочему месту пользователь проходит стандартную процедуру аутентификации, затем платформа ESET Secure Authentication проводит проверку пользователя в соответствии с созданным списком пользователей в веб‑консоли ESA. Если пользователь имеет право доступа, ему предлагается ввести дополнительный код подтверждения (рисунок 7).

Рисунок 7. Окно ESET Secure Authentication 2.8 для ввода дополнительного кода подтверждения при доступе к удаленному рабочему столу

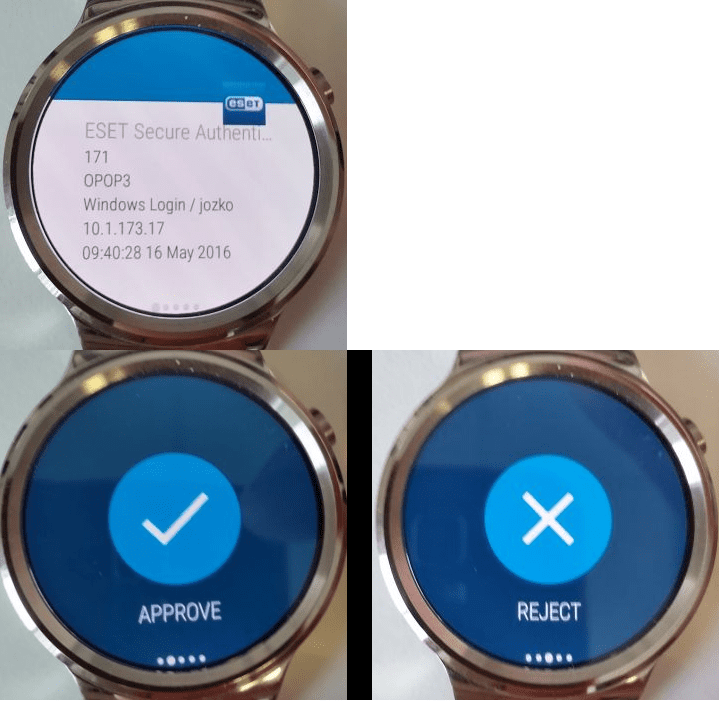

В нашем случае пользователю была установлена возможность использования push‑уведомлений для подтверждения аутентификации. После предъявления пользовательского логина и пароля платформа ESA отправляет на мобильное устройство пользователя push‑сообщение, которое может быть отображено и на смарт‑часах пользователя. На смарт-часах Android это уведомление будет выглядеть, как представлено на рисунке 8.

Рисунок 8. Push‑уведомление в смарт-часах Android (верхний) и подтверждение push‑уведомления (нижний слева) или отклонение push‑уведомления (нижний справа)

После подтверждения push‑уведомления пользователь получает доступ к удаленному рабочему столу.

И последнее, что нам осталось проверить, — это проверка работоспособности двухфакторной аутентификации при работе с веб‑приложениями, а именно с Outlook Web Access.

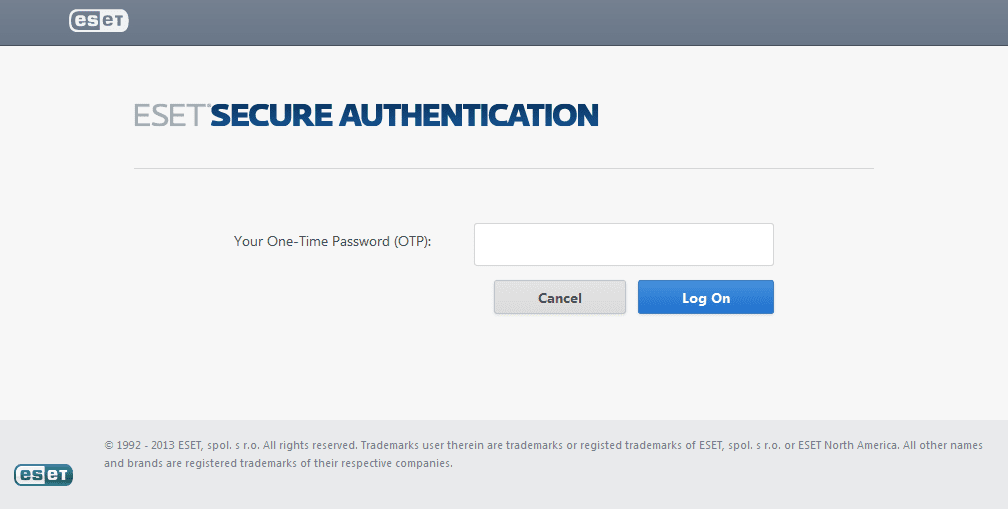

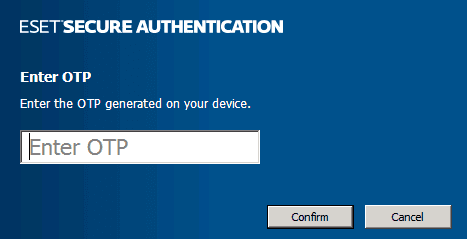

В этом случае пользователь делает запрос на доступ к веб‑приложению, вводит логин и пароль, после чего ESET Secure Authentication прерывает процесс доступа к веб‑приложению и предлагает ввести OTP (рисунок 9).

Рисунок 9. Окно ввода кода доступа ESET Secure Authentication при обращении к Outlook Web Access

В данном случае пользователь успешно прошел процесс двухфакторной аутентификации, введя временный пароль, который был получен по SMS.

Исходя из приведенных примеров, можно сделать вывод, что нам удалось корректно и рационально настроить ESET Secure Authentication. Мы можем утверждать, что продукт позволяет защитить локальный вход на рабочем месте пользователя под управлением Windows, защитить доступ к удаленному рабочему столу и усилить аутентификацию при входе в Outlook Web Access.

Выводы

Использование ESET Secure Authentication позволяет внедрить процесс двухфакторной аутентификации для доступа к сетевым ресурсам организации, делая бизнес-процессы безопаснее и стабильнее.

В нашем случае интеграция и настройка продукта не потребовала много времени. Серверная часть продукта устанавливается из коробки, единственное, что необходимо обеспечить, — обязательное наличие определенных системных компонентов для корректной интеграции и работоспособности отдельных компонентов продукта в системе.

Настройка клиентской части ESA и вовсе отсутствует как таковая. Необходимо только ввести пароль доступа, который требуется для защиты приложения от доступа третьих лиц, и добавить учетную запись организации.

Можно сказать, что клиентская часть продукта клиентоориентирована на все сто процентов — пользователи не соприкасаются с настройкой продукта.

Стоит отметить, что серверная часть продукта не локализована на русском языке, что немного увеличивает время, которое тратится на настройку системы. Но подробное техническое описание продукта спасает ситуацию.

Кроме того, в связи с ежедневным ростом информационных угроз ФСТЭК России настоятельно рекомендует использовать многофакторную аутентификацию не только при удаленном доступе к информационным ресурсам, но и на локальных рабочих местах пользователей.