Как показали результаты недавнего эфира AM Live, посвященного вопросам развития системы профобразования в России в области кибербезопасности, компании достаточно неохотно берут в свой штат выпускников вузов по профильным специальностям.

Они отдают предпочтение специалистам, уже успевшим наработать необходимые навыки и получить практический опыт. Была названа также приблизительная оценка требуемого «опыта» – 2-3 года практического стажа в области ИБ.

Очевидно, что подобное отношение работодателей не может рассматриваться как нормальное в отношении выпускников вузов. Им приходится меньше уделять внимания обучению и уже на третьем-четвертом курсах оформляться на подработку, например, в качестве стажеров на первую линию SOC. Это – хорошая практика, но она мешает полноценному обучению. В результате темпы развития рынка снижаются.

В то же время позицию бизнеса также можно понять: большинство компаний, имеющих участки ИБ, не готовы поручать молодым специалистам, только что закончившим вузы, ответственные участки работ, связанные с кибербезопасностью. Там осознают, что молодые специалисты не могут нести полной ответственности за качество своей работы, не имея навыков и опыта.

Получается заколдованный круг. Как же рынок справляется с подобной ситуацией?

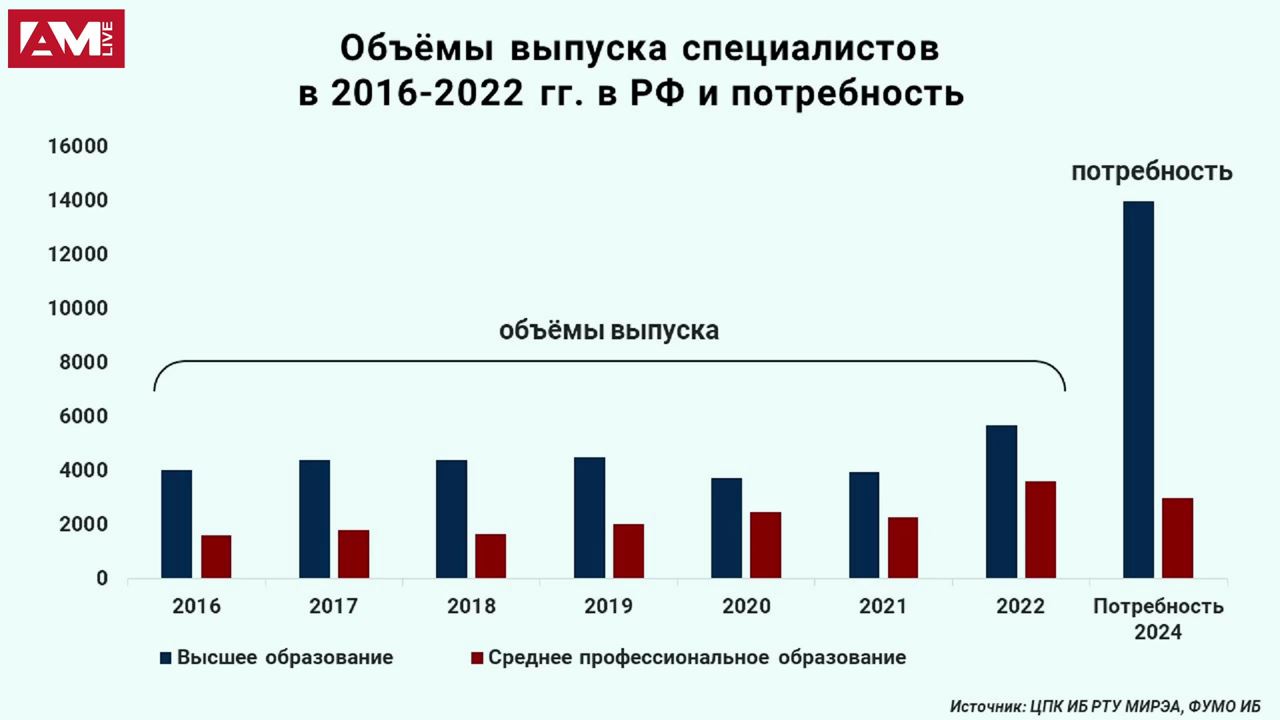

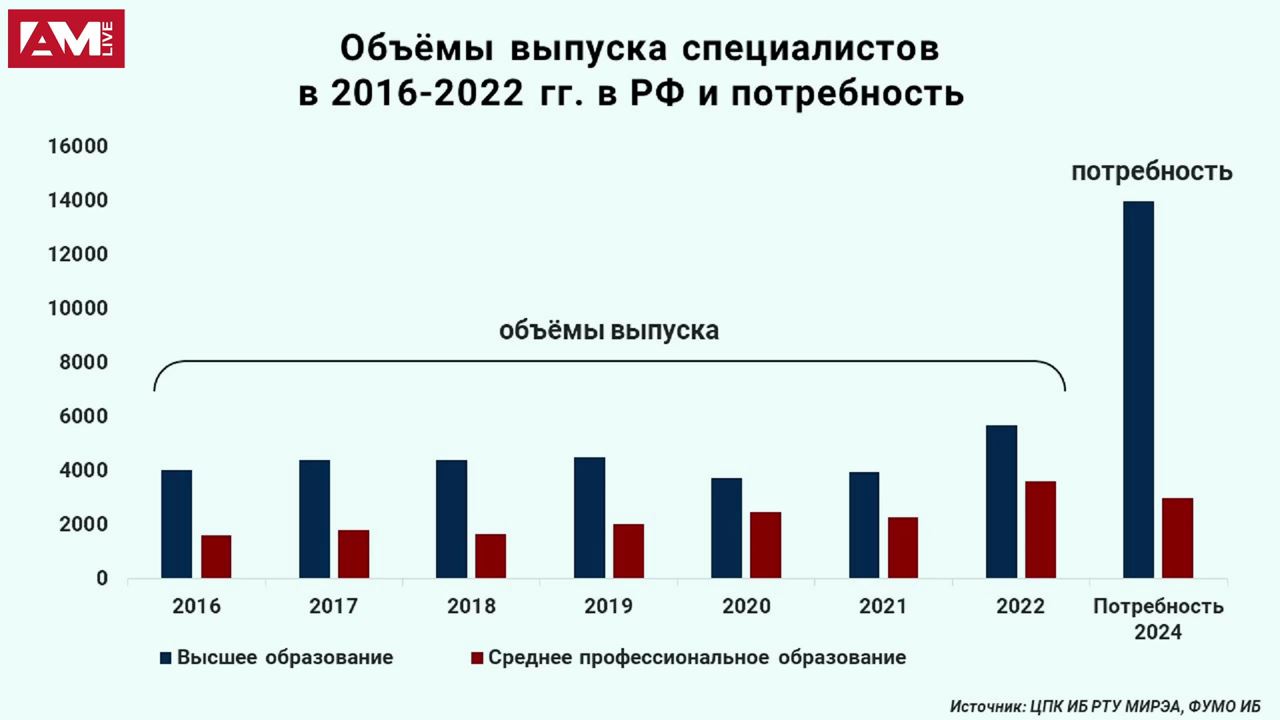

Объемы выпуска и потребность в ИБ-специалистах в России

Очевидно, что проблема должна решаться через организацию стажировок молодых специалистов. Эта практика действительно принята в вузах, но и там есть свои трудности.

Как рассказал во время эфира Дмитрий Правиков, завкафедрой комплексной безопасности (КБ) критически важных объектов (КВО), РГУ нефти и газа (НИУ) имени И.М.Губкина, вузовские стажировки сопряжены с соблюдением дополнительных требований. Первое из них – проведение стажировок – должно проходить по правилам, формируемым Министерством образования. Они не всегда отвечают реальным запросам компаний и студентов. Во-вторых, от компаний, где проходят практику студенты, требуют подписания определенных документов, которые ограничивают их возможности.

Болезненность вопроса состоит прежде всего в том, что наиболее развитые компании с практикой ИБ относятся к числу коммерческих. Бизнес-цели не позволяют им решать задачи полноценно, поскольку требуют отвлечения ключевых специалистов от основной деятельности, а также финансовых затрат.

В результате формируется альтернативный рынок обучения и стажировок. Уже появились компании, которые готовы предлагать собственный курс обучения для молодых специалистов, в котором студенты могут участвовать по собственной инициативе.

Один из таких примеров – компания Positive Technologies. Как стало известно, 11 сентября этого года там стартует первый этап новой стажировки PTSTART, рассчитанной для молодых специалистов, которые хотят развиваться в области кибербезопасности.

Обучение будет проходить в формате онлайн-лекций и лабораторных практикумов. Запланировано 84 часа практики. Те, кто выполнит все задания первого этапа, пройдут на второй этап стажировки PTSTART Intensive. Намечены интенсивы по следующим направлениям:

- Подразделение PT Expert Security Center (PT ESC) – техника обнаружения, проведения расследований и реагирований на сложные инциденты;

- Подразделение Cyberanalytics – Экспертиза по исследовательским проектам в области ИБ;

- Подразделение Standoff – практика организации учений на киберполигоне для белых хакеров и ИБ-специалистов;

- Департамент инжиниринга – обучение по продуктам компании и их продвижению;

- Департамент бизнес-консалтинга – практика продвижения ИБ-решений.

В программе обучения запланирован также третий этап – оплачиваемая стажировка PTSTART Internship.

В определенной мере стажировки PT становятся значимой альтернативой еще и для третьего типа существующих в России стажировок – курсов ФСТЭК. Правила их проведения согласованы с Минобразования и нацелены на подготовку специалистов, которые будут работать с объектами КИИ.

Но как было отмечено в ходе эфира AM Live, получение свидетельства о прохождении курсов ФСТЭК отражает закрытие потребностей для конкретных работодателей. В общем случае, прохождение курсов ФСТЭК не является гарантией выхода молодых специалистов на рынок ИБ.

Какие же курсы и стажировки все-таки нужны молодым специалистам?

Как отметил Евгений Акимов, директор национального киберполигона, «РТК-Солар», «рекрутер не сам придумывает фильтры, по которым отбирает соискателей. Ему сообщает их внутренний заказчик».

Участники эфира AM Live

Несколько лет назад маркерами качества подготовки ИБ-специалистов выступали сертификаты (например, CISSP, CISA, CSP). Они отражали, что человек разбирается в теме на определенном уровне, служили определенным знаком качества его подготовки. Наличие таких сертификатов было важно для работодателей, поскольку для некоторых проектов требовалось указывать наличие специалистов в компании-подрядчике, обладающих соответствующими сертификатами.

Пока в России отсутствует система сертификации по ИБ, единственным достоверным критерием качества подготовки может служить не только стаж работы в области ИБ, но и участие в стажировках и курсах подготовки, отметили эксперты AM Live.