Новый дешифратор White Phoenix позволяет частично вернуть в прежнее состояние файлы, пострадавшие от различных семейств программ-вымогателей. Он пригодится тем, кто стал жертвой вредоноса, использующего прерывистое шифрование.

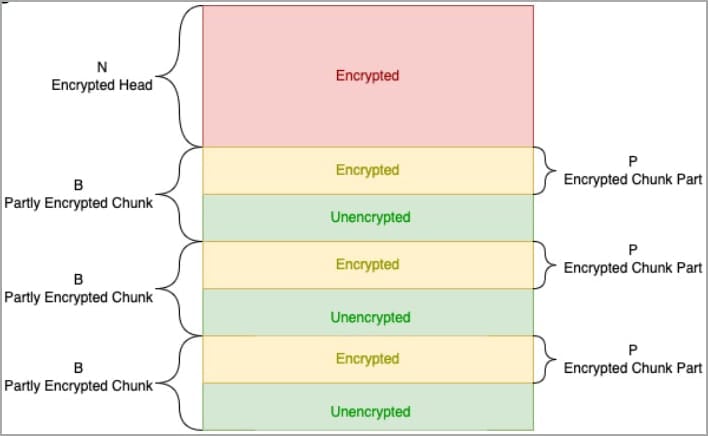

Как известно, прерывистое шифрование — одна из техник, полюбившаяся ряду авторов программ-вымогателей. Её смысл в том, чтобы чередовать зашифрованные и пропущенные куски данных.

С помощью прерывистого шифрования злоумышленники добиваются гораздо более быстрой работы вредоноса, при этом пострадавшие файлы не представляют для атакованного пользователя никакой ценности.

В сентябре прошлого года разработчики шифровальщиков начали имплементировать прерывистое шифрование в свои продукты. Среди них можно выделить, например, BlackCat/ALPHV.

Однако теперь специалисты компании CyberArk разработали дешифратор White Phoenix, который как раз опирается на недостатки прерывистого шифрования. Дело в том, что незашифрованные части файлов могут дать почву для возможного восстановления пострадавших частей.

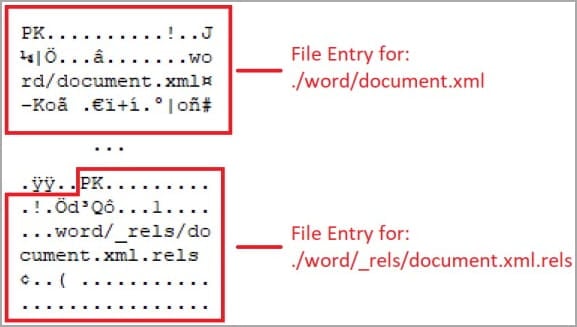

Создать White Phoenix удалось после экспериментов с зашифрованными PDF-файлами, из которых исследователи пытались восстановить текст и графику. В ходе анализа эксперты выяснили, что отдельные режимы шифрования BlackCat не трогают многие объекты в PDF-документах.

После эффективного восстановления PDF с помощью White Phoenix команда CyberArk «нащупала» аналогичный метод дешифровки других форматов, включая архивы ZIP: Word (docx, docm, dotx, dotm, odt), Excel (xlsx, xlsm, xltx, xltm, xlsb, xlam, ods) и PowerPoint (pptx, pptm, ptox, potm, ppsx, ppsm, odp).

Скачать дешифратор можно в публичном GitHub-репозитории CyberArk.