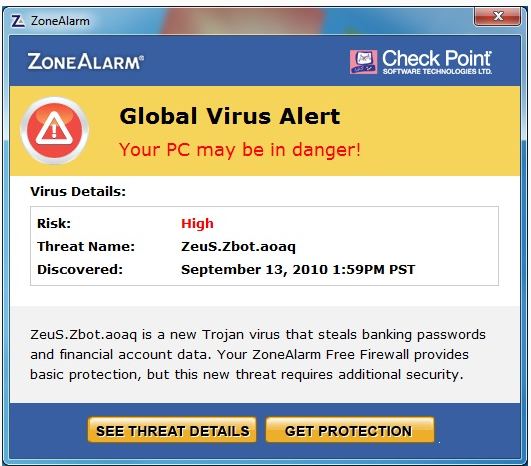

В эти выходные пользователи бесплатной версии брандмауэра ZoneAlarm получили предупреждение о том, что их персональный компьютер может "находиться в опасности". Упомянутая "опасность" исходила от нового варианта небезызвестного троянского коня Zeus, целью которого являются клиенты служб онлайн-банкинга. Желающих получить дополнительную информацию направляли на особую веб-страницу, где им рассказывали о неспособности конкурентов (AVG, Avira, Avast, Norton) справиться с инфекцией и не очень ненавязчиво предлагали купить полноценную версию ZoneAlarm с антивирусной защитой.

Уведомление появлялось вне зависимости от того, был ли компьютер действительно поражен каким-либо вредоносным программным обеспечением; более того, никаким образом не учитывался и факт наличия в системе антивирусной защиты. На форуме ZoneAlarm появились жалобы от пользователей, которые небезосновательно сочли это "предупреждение" не более чем попыткой напугать их и заставить тем самым приобрести полноценный продукт. В конечном итоге поставщик ZoneAlarm - компания Check Point - выступила сегодня с заявлением, призванным оспорить подобные обвинения. В частности, было сказано следующее:

"Всплывающее уведомление в бесплатной версии брандмауэра ZoneAlarm - это предупреждение о появлении новой вредоносной программы. Мы хотели, чтобы наши пользователи заранее знали: ни ZoneAlarm Free, ни антивирусные продукты других производителей не могут полностью защитить их от этой инфекции. Мы никоим образом не намеревались создать у наших клиентов впечатление, будто бы их компьютер уже заражен; это было сообщение исключительно информационного характера, рассказывающее о вирусе, который действительно представляет существенную угрозу. В уведомление были включены сведения о защитных возможностях других продуктов, а также рекомендации по обеспечению безопасности.

ZoneAlarm привержен идее предоставлять нашим клиентам лучшую защиту, и мы убеждены, что гораздо более предпочтительный вариант - заранее предупредить пользователей о потенциальном риске, а не сидеть и ждать, пока их компьютерам не будет нанесен настоящий ущерб".

Напомним, что Check Point лицензирует антивирусную составляющую своих продуктов у "Лаборатории Касперского", а не производит ее сама.

Что касается "сопоставительного анализа возможностей различных антивирусов по нейтрализации угрозы", который Check Point разместила на своей информационной странице, то он представляет собой уже успевший устареть снимок результатов исследования единственного образца вредоносной программы на сервисе VirusTotal; стоит заметить, что сам мультиантивирусный проект не давал своего одобрения на такое использование итогов сканирования. Обозреватель The Register иронически заметил по этому поводу, что у VirusTotal "есть задачи поважнее, нежели служить источником данных для маркетинговых упражнений Check Point".

Производители средств безопасности не устают предупреждать пользователей Сети, чтобы они не поддавались на запугивание со стороны многообразных лжеантивирусов и не верили их сообщениям о несуществующих вредоносных объектах. Для обозначения подобного программного обеспечения даже появился особый термин - "scareware"; один из отечественных журналистов удачно передал его смысл неологизмом "пуграммы". Поставщику систем защиты, да еще и столь известному и уважаемому, как Check Point, не пристало прибегать к подобным приемам; с одной стороны, это только сильнее запутает пользователей, с другой - остальные игроки рынка, за счет которых Check Point пыталась себя позиционировать, вряд ли оставят этот инцидент без внимания.