Очередную порцию разоблачений от экс-сотрудника Агентства национальный безопасности США Эдварда Сноудена опубликовал немецкий журнал Der Spigel. По документам, американцы вовсю готовятся к кибервойне с другими государствами. А глобальная слежка за пользователями в Интернете и прослушка телефонов — лишь первый этап американской киберстратегии.

На очереди — атаки на компьютерные системы, отвечающие за контроль вооруженных сил в других странах, объекты инфраструктуры, заводы, банки, системы энергоснабжения.

К слову, сам разоблачитель Сноуден отказался от использования iPhone – из соображений безопасности, ведь iPhone имеет программы, собирающие информацию о хозяине без его ведома и согласия. Компания Apple, впрочем, антироссийскую позицию занимает уже вполне откровенно. С 1 февраля Apple запрещает продавать и обслуживать свою продукцию в Крыму, сообщает vesti.ru.

Иран. Военная база "Бегдонне" к западу от столицы. За одну секунду 17 погибших, десятки раненых. Вывозят на автобусах, машинах, фургонов скорой помощи не хватает.

Информацию о том, что в момент взрыва здесь находились генералы иранской армии, в том числе Хасан Макхада, ответственный за ядерную программу страны, тут же засекречивают. В ходе расследования выясняется: взрыв произошел, после того как на местный пункт управления с чужого компьютера в виде вируса пришла несанкционированная команда. Заключение экспертов: это была кибератака враждебных спецслужб с целью не дать Ирану завершить разработку баллистических ракет "Шахаб", способных нести ядерный заряд — их готовили как раз на этой базе.

Одновременно со взрывом США заявили о том, что готовы на все, только бы не дать Ирану разработать ядерное оружие, а после запустили компьютерный вирус и остановили завод по обогащению урана. На что еще способны американские кибер таки, продемонстрировали американские ученые. Они заразили Интернет червем систему управления дизель-генератора в штате Айдахо. За несколько секунд огромная машина, которая могла вырабатывать электричество на целые кварталы, была уничтожена.

Судя по уникальным документам, которые опубликовал беглый агент ЦРУ Эдвард Сноуден на этой неделе, американские спецслужбы перешли от теории к практике. У альянса "Пяти глаз", где главный глаз, конечно АНБ, пугающие планы.

"Цифровые шпионы альянса "Пяти глаз", состоящий из США, Великобритании, Канады, Австралии и Новой Зеландии, хотят большего. Они планируют битвы в Интернете, в результате которых могут быть парализованы компьютерные сети, а вместе с ними то, чем они управляют: электро- и водоснабжение, фабрики, аэропорты или платёжные системы", — пишет Der Spiegel.

Еще одна сенсация от Сноудена: американская киберармия сегодня — это 40 тысяч хакеров в погонах. Штаб командования находится на территории военной базы Форт-Мид в Мэриленде. Наступать готовятся на земле, в небе и на море. Сухопутное подразделение создано на базе второй армии США. Военно-воздушное — это 24-я воздушная армия. Военно-морское — Десятый флот США. Во главе киберармии стоит лично директор Агентства национальной безопасности адмирал Майкл Роджерс. "Кибератаки могут привести к настоящей катастрофе — они атакуют всю инфраструктуру сразу. Большой плюс в том, что киберпространство не имеет географии. В него вовлечено очень много участников — оно запутывает", — заявил генерал.

Тренировочный лагерь киберштыков находится на восточном побережье — в Херлберт-Филд, штат Флорида.

Американские хакеры работают в плотном взаимодействии с европейскими. Правда, сам Старый Свет не всегда в курсе — европейских лидеров АНБ предпочитает держать под колпаком.

Чтобы следить за канцлером Германии Ангелой Меркель, развернули целую шпионскую сеть. Одним взломом мобильника, из которого 6 лет выкачивали все — и СМС, и разговоры, и имейлы не ограничились. Недавно на ноутбуке помощницы Меркель обнаружили вирус американского происхождения.

Широко известно, что плотно опекали и бразильского президента — Дилму Русефф. После того как она сама оказалась объектом шпионажа АНБ, президент отменила поездку в Белый дом.

Слежку АНБ проводило вероятно не без помощи киберколлег из НАТО. Спецов, кстати, готовят В Эстонии. "Мы проводим множество упражнений, чтобы прорабатывать разные сценарии", — заявил Илмар Тамм, директор Таллинского центра киберзащиты, генерал-полковник вооруженных сил Эстонии.

Вот то, что полковник называет сухим словом "сценарии": взрывающие заправки, линии электропередачи, заводы, вокзалы — все они сегодня завязаны на компьютеры. Самое простое средство защиты, которое применяет большинство предприятий, — полное отключение всей системы управления от Интернета, чтобы не поймать вирус на каком-нибудь сайте. Но и это не помогает.

"Если мне надо взломать систему управления завода, которая, скорее всего, отключена от Интернета напрямую, я взломаю рабочее место инженера. Он написал программу, понес ее, установил туда. Мы логику работы этой системы меняем специальным образом и, например, пускаем два состава навстречу друг другу", — поясняет Сергей Гордейчик, эксперт в области информационной безопасности.

Впрочем, кибервойска в действии себя уже показали. "Речь идет о странах, у которых недостаточно развита собственная аппаратная база — они используют западные технологии. Это могу т быть мобильные телефоны, компьютеры. В один прекрасный момент все средства могут просто выключится. Когда американцы бомбили Ирак , в тот момент выключилась вся связь в стране. Это пример как раз такого вот воздействия", — говорит Максим Эмм, эксперт по информационной безопасности, советник министра Госуправления информационных технологий и связи Московской области.

"С помощью кибератаки можно захватить беспилотник — в Интернете даже есть видео. Дело в том, что в беспроводной системе, которая его контролирует, есть программное обеспечение, в котором обязательно найдутся уязвимые места. Именно их и используют хакеры, чтобы подключиться к беспилотнику и управлять им", — говорит Йоп Хоммерс, генеральный директор голландской компании по киберразведке.

Список противников пятиглазового альянса пополняется регулярно, а потому и слежка за руководством стран, интересующих спецслужбы США, не прекращается. Охота за паролями — вчерашний день.

Примерно вот так выглядит один из самых популярных приборов американских спецслужб: на вид обычный USB-штекер, но по сути это шпионский жучок. Он припаивается к проводу, например, обычной клавиатуры и с помощью радиопередатчика, который встроен сюда же, передает информацию в США . Оттуда АНБ может контролировать оборудование и даже отправлять команды по своему усмотрению. Иностранная компания, которая просто заказала технику у американского производителя, когда получает свою партию оргтехники, ни о чем даже не подозревает.

Следят не только за корпорациями, но и за простыми людьми, особенно теми, кто хоть как-то приближен к госструктурам.

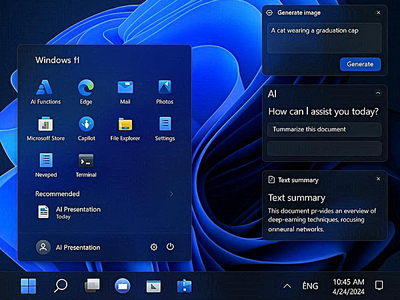

"Телефон может отправлять все записи фотокамеры, которая там есть. Телефон может записывать разговор. Когда вы зайдете в раздел "часто посещаемые места", вот можете сейчас взять свой телефон, нажать сюда и увидеть все то же самое. Не секрет, что недавно я был в Коломне, недавно я был в Октябрьском районе Москвы и вот я был в Москве. Причем, в Москве записано мест 49. На телефоне эта функция априори включена. Она изначально в разделе включенных", — пояснил Илья Сачков, генеральный директор компании "Group-IB".

За безопасностью внутри США спецслужбы следят особенно пристально. Гектора Монсегура арестовали за то, что он атаковал сайты дочерней организации ФБР. Обвинение посчитало, что его деятельность принесла ущерб государству на 50 миллионов евро. Ему грозило 27 лет. "Мы сами живем в плохо защищенном государстве. Наша хакерская группа доказала, что взломать компании, которые тратят миллиарды долларов на якобы безопасность нашей инфраструктуры, проще простого", — заявил он.

Новые системы слежения и дистанционного управления западные хакеры придумывают ежедневно. В США в смартфоны скоро будут встраивать систему слежения за походкой человека — она, оказывается, почти также уникальна, как сетчатка глаза. Один раз запомнив, система узнает вас, купи вы любой другой телефон и находись за тысячи километров. О границах личного пространства демократичные США предпочитают молчать, продолжая вместо правового поля между партнерами настраивать электромагнитное.