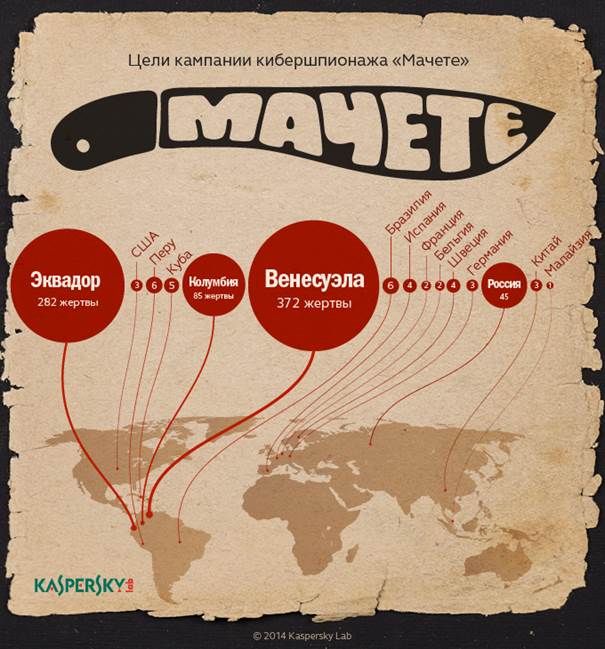

Лаборатория Касперского обнаружила новую кампанию кибершпионажа, получившую название «Мачете». Операция затронула классические в таких случаях цели: правительства, военные ведомства, правоохранительные органы и посольства. Объединяет все эти жертвы то, что абсолютное большинство из них находится в Латинской Америке. Однако часть пострадавших организаций была обнаружена и в других странах, в том числе в России, где эксперты насчитали 45 жертв из числа дипломатических структур, чьи данные оказались под ударом «Мачете».

В ходе расследования кибероперации аналитикам «Лаборатории Касперского» удалось установить, что первые атаки начались в 2010 году, а в 2012-ом инфраструктура атакующих была обновлена и усовершенствована, что позволило им широко развернуть кампанию кибершпионажа. Злоумышленники используют методы социальной инженерии и фишинговые приемы, однако случаев эксплуатирования ими уязвимостей пока не было зафиксировано. В целом эта кампания отличается довольно простыми, с технологической точки зрения, инструментами атак. Однако, к настоящему моменту от «Мачете» пострадало уже не менее 778 организаций по всему миру.

«Основываясь на тех данных, которые мы обнаружили в процессе расследования кибероперации, мы предполагаем, что за атаками стоят испаноговорящие злоумышленники, а сама кампания имеет латиноамериканские корни. Этим, в частности, и объясняется большое число жертв в Латинской Америке. Более того, интерес преступников к этому региону настолько высок, что даже в других странах они избирали в качестве своих целей организации, которые так или иначе имеют отношение к испаноговорящим странам Нового Света. К примеру, в России среди пострадавших учреждений оказались посольства некоторых латиноамериканских государств», – рассказывает Дмитрий Бестужев, руководитель центра глобальных исследований и анализа угроз «Лаборатории Касперского» в Латинской Америке.

Инструменты кибершпионажа, обнаруженные на зараженных компьютерах, были способны похитить сотни гигабайт конфиденциальной информации. Использующееся в «Мачете» вредоносное ПО способно копировать файлы на удаленный сервер или на специальные USB-устройства, перехватывать символы, вводимые с клавиатуры, записывать аудиофайлы через встроенные микрофоны, делать скриншоты экрана, собирать геолокационные данные, а также делать снимки с помощью веб-камеры.