Корпорация Symantec сообщает об атаках на российских пользователей iPhone. Банда Opfake ранее совершала атаки на мобильные устройства Android и Symbian, но в погоне за прибылью, они не ограничились этими двумя платформами. Специалисты Symantec изучили сайты банд Opfake, размещающие вредоносные приложения, которые Symantec детектирует как Android.Opfake, и обнаружили, что они содержат специфические элементы социального инжиниринга для атаки на пользователей iPhone.

Что интересно, эти сайты имеют русскоязычный интерфейс, то есть данная методика обмана направлена на наших соотечественников. Изначально платформа iPhone препятствует установке приложений, загруженных откуда-либо кроме Apple App Store. Это усложняет процедуру обмана пользователей и установки вредоносных программ тем же способом, что и на устройства Android и Symbian. Чтобы обойти данное ограничение группировка Opfake разработала специальные приемы, благодаря которым не требуется установка приложений пользователем.

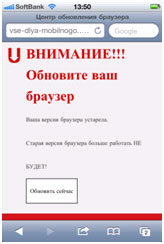

В Symantec обнаружили две разновидности веб-сайтов. На первой из них пользователь получает сообщение о том, что его браузер устарел и требует обновления.

Когда пользователь нажимает кнопку «обновить», расположенную в нижней части страницы, браузер показывает прогресс «обновления», хотя на самом деле ничего подобного не происходит.

После «установки», пользователя просят ввести свой номер телефона, чтобы защититься от неавторизованного использования приложения. После завершения пользователю сообщают, что было отправлено SMS c подтверждением обновления.

Несложно предположить, что далее работает стандартная схема SMS-мошенничества.

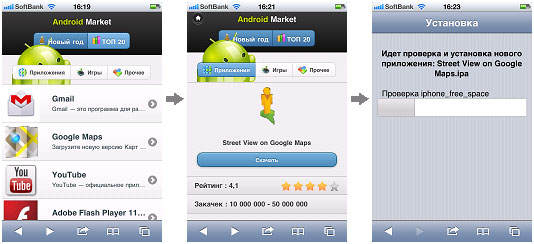

Второй тип сайтов отображает поддельный магазин Android, несмотря на то, что вы зашли на сайт с iPhone. Пользователи iPhone могут заходить на Android Market и пытаться скачивать приложения, так как не все программы доступны в Apple App Store. Не осведомленные в технике пользователи могут вообще не знать, что приложения Android не работают на iOS. Далее так же, как в примере, приведенном выше, сайт может обманом выяснить номер телефона пользователя после «установки» приложения и подписать пользователя на платные «услуги».

По мнению экспертов Symantec, развитие такого рода мошенничества именно в России, в первую очередь, связано с широким распространением в России sms-платежей и различных связанных с ними сервисов. Несмотря на то, что iPhone отличается защищенностью доступных приложений, платформа не может обезопасить пользователей от подобных атак, а также фишинга, так как полностью полагаются на возможности браузера. Поэтому очень важно, чтобы пользователи были осведомлены об угрозах и соответствующим образом защищали себя.