С относительно недавних пор редмондская корпорация ведет активную борьбу с тем, что сама же и породила: расцветом вредоносного программного обеспечения, которое эксплуатирует функционал автоматического запуска содержимого носителей информации. И вот из ее центра защиты от вирусов поступило сообщение о первых успехах в этой области.

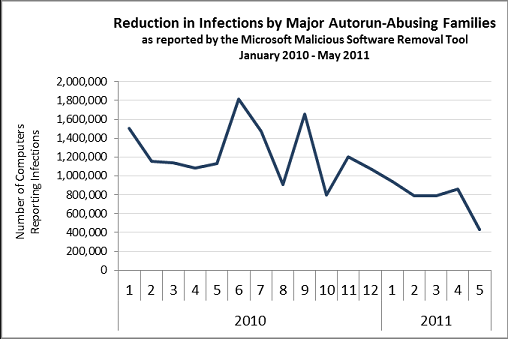

Представители центра пишут в корпоративном блоге, что с середины февраля по середину мая текущего года они в совокупности зафиксировали на 1,3 млн. подобных инфекций меньше, чем за три предстоявших месяца (данные приведены по операционным системам XP и Vista и основаны на результатах работы бесплатной антивирусной утилиты Malicious Software Removal Tool). В мае сего года совокупные показатели основных семейств вредоносного программного обеспечения, которые размножаются посредством автозапуска - Conficker, Rimecud и Taterf по классификации Microsoft, - достигли своего абсолютного минимума за последние полтора года. Это можно видеть на предложенном графике.

(изображение из первоисточника blogs.technet.com)

Февраль можно считать точкой отсчета в силу того, что именно тогда корпорация приступила к активному распространению обновлений к Windows XP и Vista, отключающих автозапуск жестких и съемных дисков в этих операционных системах (Windows 7 соответствующее исправление получила довольно давно - еще в 2009 году). C того момента, по мнению экспертов Microsoft, началось сокращение численности autorun-инфекций; если сравнить май 2011 с маем 2010, то можно увидеть довольно существенную разницу. Интересно, сколь велика она окажется в результате анализа июньских данных, и сможет ли тогда Microsoft заявить о более чем четырехкратном падении количества заражений. Что касается небольшого подъема в апреле, то специалисты объясняют его выходом новой версии MSRT.

Эксперты корпорации отметили, что, несмотря на положительную динамику, полного истребления вышеуказанных семейств ВПО ожидать не приходится - хотя бы потому, что эксплуатация автозапуска не является единственным способом их проникновения на компьютеры новых жертв. Современные инфекции используют, как правило, сразу несколько потенциальных входных ворот, так что блокированием одного вектора атаки от них не отделаться. Тем не менее, если верить данным Microsoft, по позициям злоумышленников удалось нанести ощутимый удар.

CNET

Письмо автору